20169212 2016-2017-2 《网络攻防实践》第五周学习总结

教材学习内容总结

本周学习了第十一章、十二章内容,主要内容围绕Web安全攻防技术与实践。包括Web应用程序安全攻防及Web浏览器安全攻防。学习了Web应用体系结构、Web应用安全威胁、SQL注入相关内容、XSS跨站脚本攻击的原理及实例;Web浏览器、网页木马、钓鱼技术等内容。对Web安全有了一个大致的理解。

教材学习中的问题和解决过程

DVWA无法打开

DVWA (Dam Vulnerable Web Application)DVWA是用PHP+Mysql编写的一套用于常规WEB漏洞教学和检测的WEB脆弱性测试程序。包含了SQL注入、XSS、盲注等常见的一些安全漏洞。我选择在Ubuntu系统当中安装该平台,以下为具体测试过程。

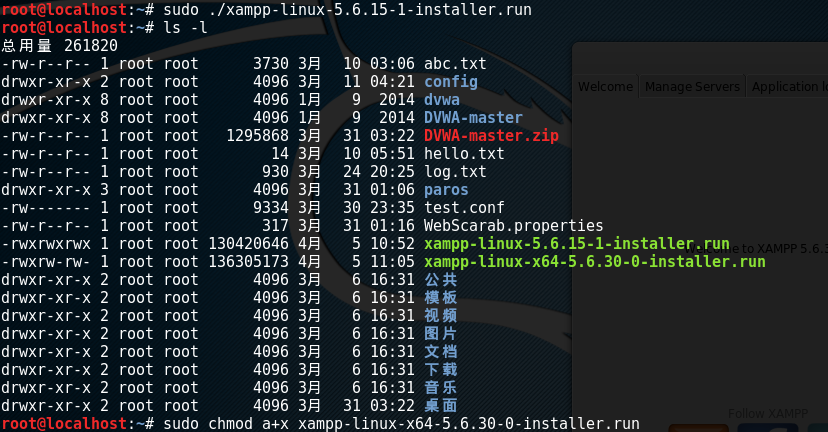

首先下载XAMPP(一个功能强大的建 XAMPP 软件站集成软件包)和DVWA,我下载的版本是 xampp-linux-x64-5.6.30-0-installer.run

和 DVWA-master。

然后先执行以下命令,为文件添加执行权限:

sudo chmod a+x xampp-linux-x64-5.6.30-0-installer.run

然后安装:

sudo ./xampp-linux-x64-5.6.30-0-installer.run

安装完毕后,解压DVWA压缩包:

unzip DVWA-master.zip

```

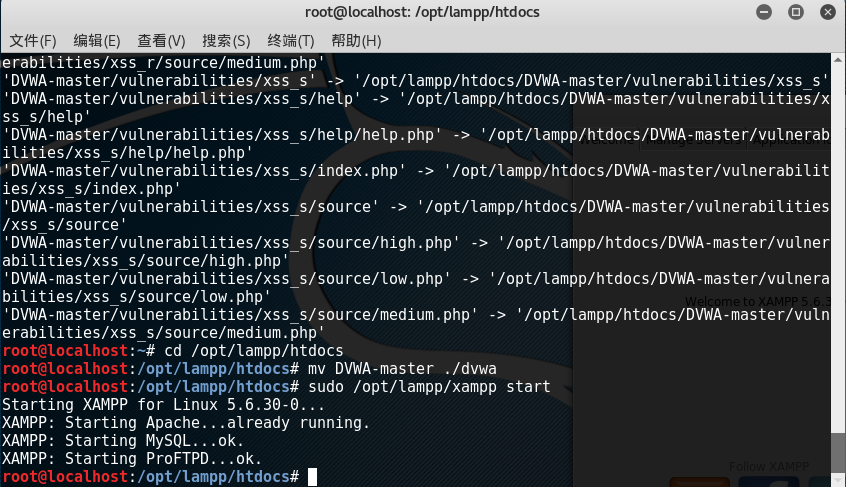

然后移动解压后的文件夹到 /opt/lampp/htdocs/ 下:

```

sudo cp -rvf DVWA-master /opt/lampp/htdocs/

重命名该文件夹,用来以后访问时使用:

cd /opt/lampp/htdocs

mv DVWA-master ./dvwa

启动xampp:

sudo /opt/lampp/xampp start

打开浏览器访问127.0.0.1,即可打开xampp界面:

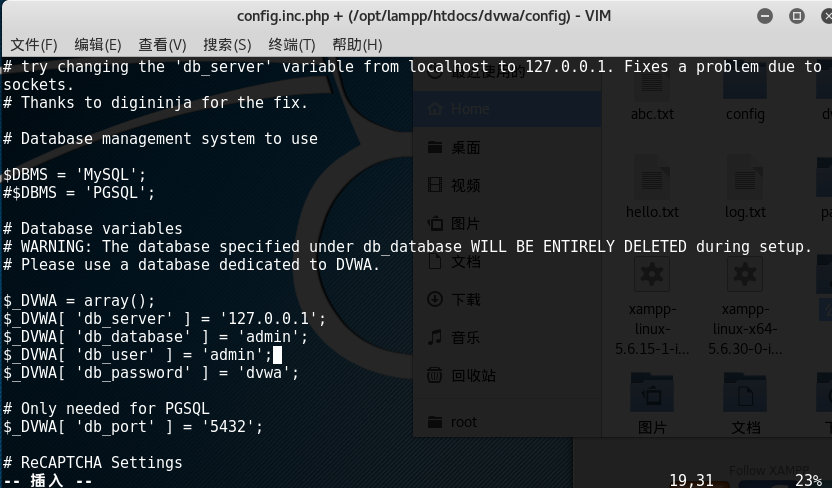

在界面右上角 phpMyAdmin 当中添加用户,用户名为 admin ,密码为 dvwa。下面除了 require ssl 外全部勾选,完毕后点击 go,即可完成用户创建。

通过编辑器对DVWA的配置文件进行修改,其中的信息与前建立的用户信息对应:

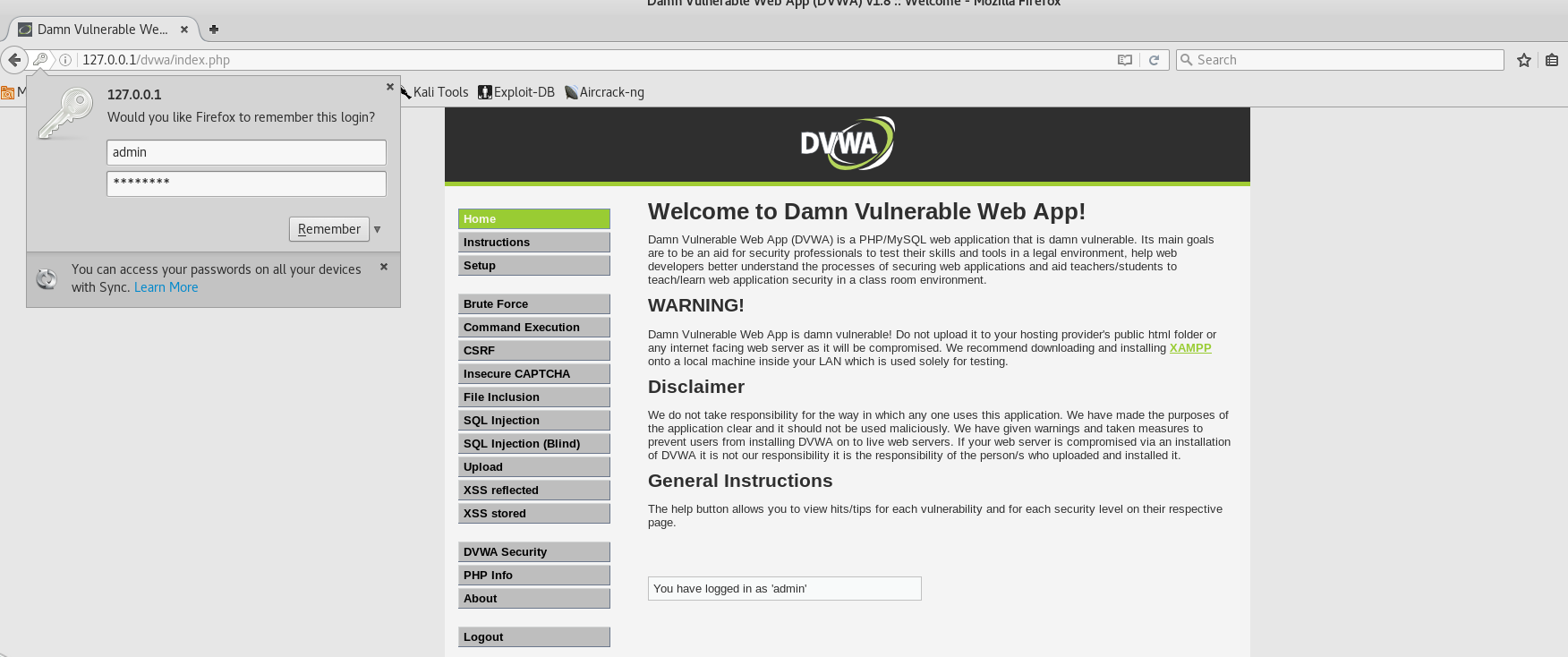

浏览器中访问127.0.0.1/dvwa,即可打开DVWA界面,然后在界面最下方创建新的数据库。创建完成后,就会自动跳转到DVWA的登录界面,这里使用DVWA的默认账户 admin,默认密码 password即可进入:

至此,DVWA渗透测试平台搭建完毕。

视频学习中的问题和解决过程

数据库评估(一)

WEB层数据库连接的漏洞在安全测试中并不少见,OWASP曾经的Top10之首,SQL注入漏洞也因此产生。

Kali下数据评估的工具

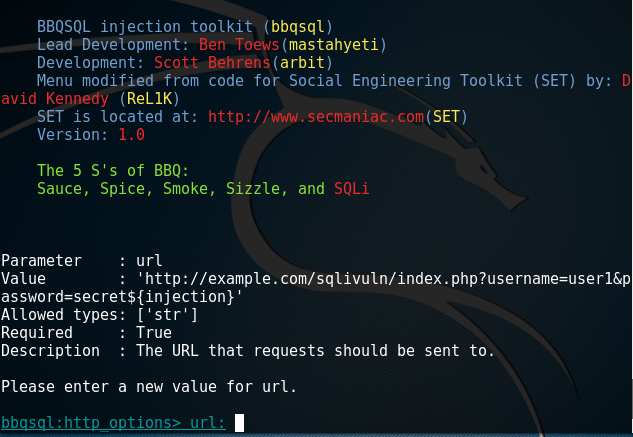

1.BBQSql(半自动):

2.DBPwAudit(数据库用户名密码枚举工具)

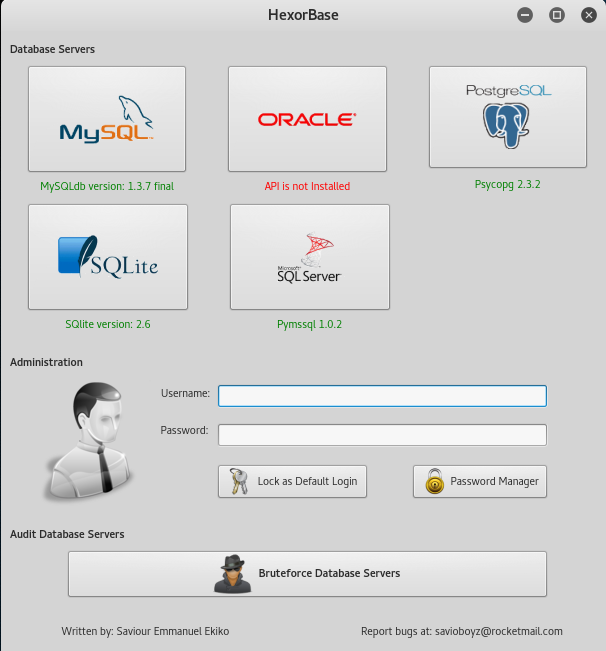

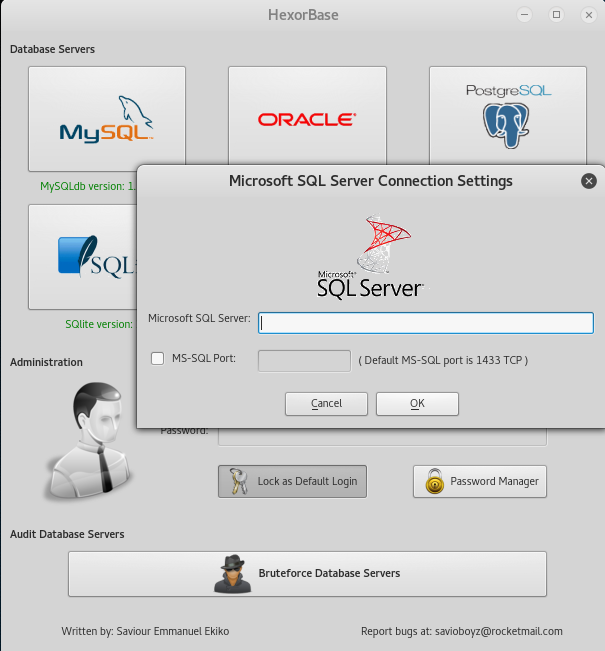

3.HexorBase(实用)

图形化的密码破解与连接工具,开源;连接并且控制数据库执行一些语句。

输入ip就可以成功连接到mysql数据库中

4.JSQL Injection

jSQL是一款轻量级安全测试工具,可以检测SQL注入漏洞。它跨平台(Windows、Linux、Mac OS X、Solaris),开源且免费。将存在注入漏洞的URL贴进来即可进行响应的漏洞利用。

5.MDBTools

6.Oracle Scanner

7.SIDGusser

针对Oracle的SID进行暴力枚举;SID为Oracle实例名,Oracle连接字符串:实例名+用户+密码

8.SqlDICT(用户名密码枚举工具)

数据库评估(二)

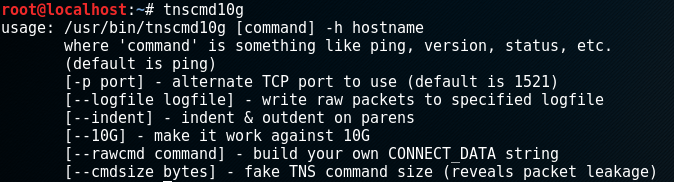

1.tnscmd10g(不常用)

允许向Oracle数据库注入命令

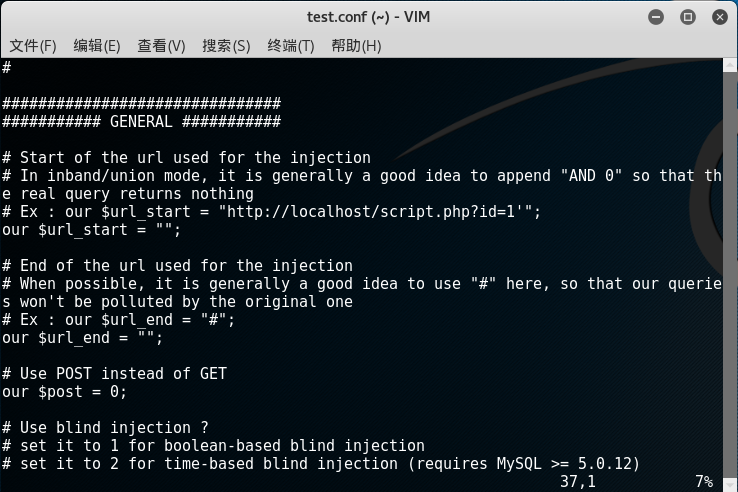

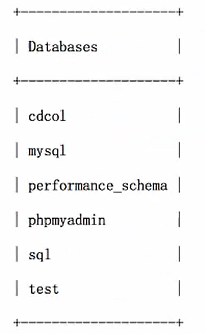

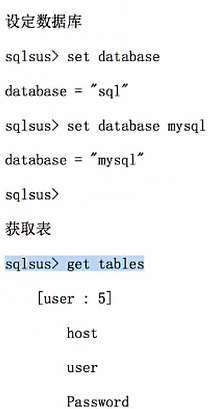

2.Sqlsus

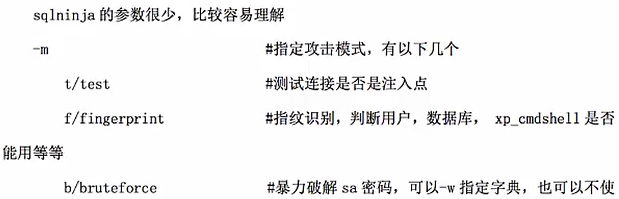

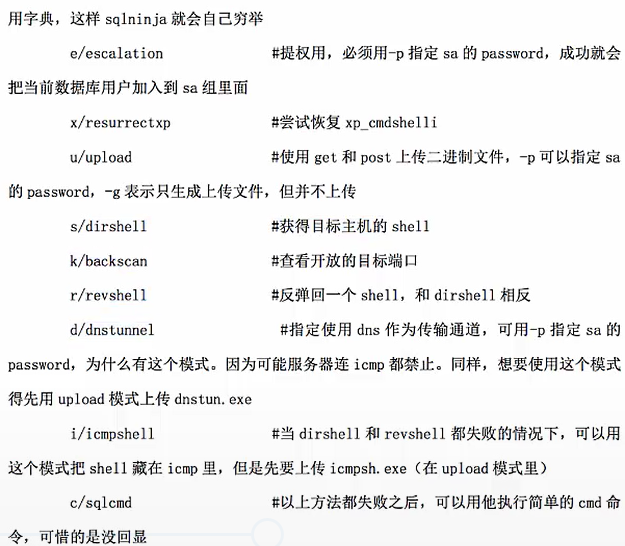

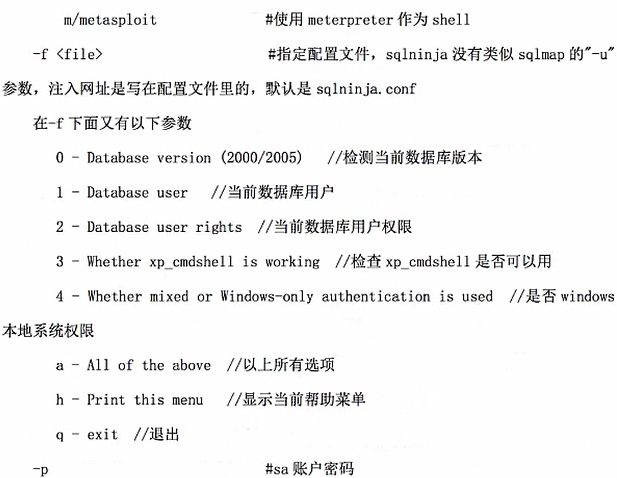

3.Sqlninja

Sqlninja是一款perl编写的,侧重于获得一个shell。Sqlninja是专门针对Microsoft SQLServer的sql注入工具。可找到远程SQL服务器的版本和特征;对管理员口令“sa”进行强力攻击;一旦找到口令就将特权提升到“sa”权限;如果原始的xp_cmdshell被禁用后,就创建一个定制的xp_cmdshell;不需要FTP连接;为了找到目标网络的防火墙所允许的端口,可以实施针对目标SQL服务器的TCP/UDP端口扫描;逃避技术,使注入代码“模糊”不清,并且混淆/绕过基于强命的IPS和应用层防火墙;采用“盲目执行”攻击模式,可以用于发布命令并执行诊断;如果得到权限为sa,可以结合msf进一步对目标主机进行渗透。

4.Sqlmap

SQLMAP是一个开源的渗透测试工具,是用Python编写。主要用于自动化的侦测和实施SQL注入攻击以及渗透数据库服务器。配有强大的侦测引擎,适用于高级渗透册书用户,不仅可以获得不同的数据库指纹信息,还可以从数据库中提取数据,有很强大的抓取数据的能力。

常用命令:

sql -u "http://xxxx/id/1*" 伪静态

--sql-shell

SQLMap还有很多功能,如绕过WAF的tamper,修改UA的random-agent等等参数,需要在实际中灵活使用。

Web应用代理

通过应用代理工具分析数据包,或修改数据包重放、暴力攻击等在WEB安全测试中经常用到。

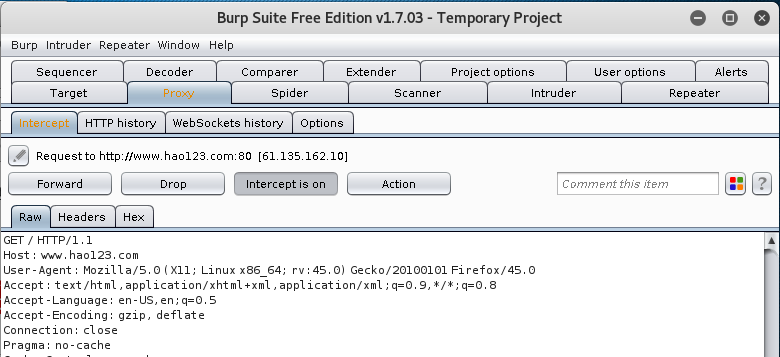

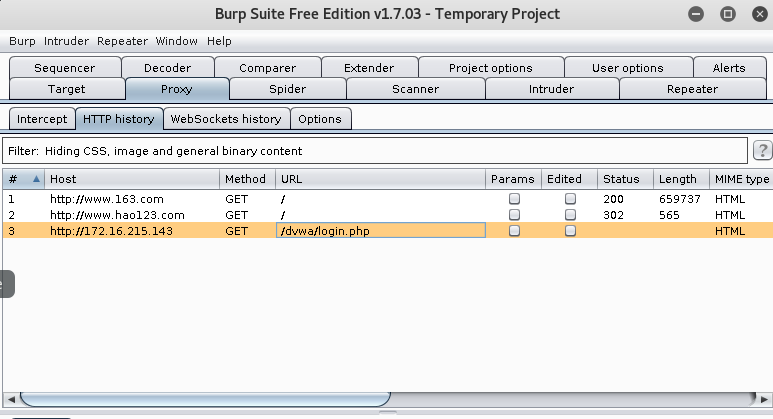

1.Burp Suite

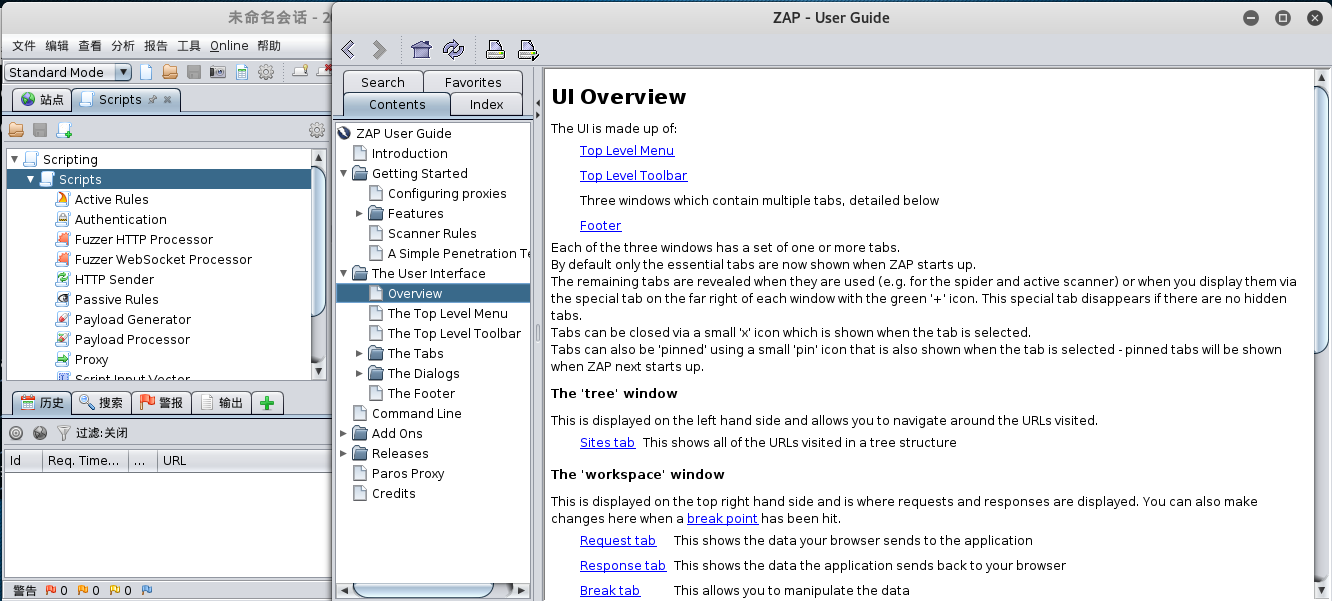

是用于攻击web应用程序集成平台。通过默认端口8080上运行,使用这个代理,可以截获客户端到web应用程序的数据包。

2.OwaspZAP

攻击代理,是一款查找网页的应用程序漏洞综合渗透测试工具。包含拦截代理,被动处理,暴力破解,端口扫描,以及蜘蛛搜索等功能。

vega

WebScarab

Paros

BurpSuite

实验

监听端口、爬虫与扫描、暴力破解表单账户密码、Repeater改包重放模块、Decoder模块、Compare模块。

Fuzz工具(模糊测试)

1.Bed.pl

Bed是一个纯文本协议的Fuzz工具,能够检查常见的漏洞,如缓冲区溢出,格式串漏洞,整数溢出等。

可以针对不同的协议使用不同的插件

-s 针对FTP协议,FTP参数

-t 目标IP地址

-p 目标端口

-o timeout

发送一连串畸形数据包,尝试使程序报错,进行判断。

2.Fuzz_ipv6

3.0hrwurm(RTP fuzzer)

4.PowerFuzzer

5.Wfuzz

针对WEB应用的模糊测试工具,可以进行web应用暴力猜解,也支持对网站目录、登录信息、应用资源文件等的暴力猜解,还可以进行get及post参数的猜解,sql注入、xss漏洞的测试等。所有功能依赖于字典。

登录get请求,登录页面口令猜解,忽略404页面

wfuzz -c -z file,users.txt -z file,pass.txt -hc 404 http://www.site.com/log.asp?user=FUZZ&pass=FUZZ

页面数目猜解

wfuzz -c -z range,1-10 --hc=BBB http://www.site.com/FUZZ{something}

与BurpSuite相比更轻量

6.SFuzz:Simple-Fuzzer

7.XSSer

针对XSS漏洞的挖掘

xsser --gtk 图形化界面

对一个页面或点进行xss测试,判断是否有XSS的漏洞。

结对及互评

http://www.cnblogs.com/dkyliuhongyi/p/6587940.html 正确使用markdown;教材学习中问题和解决;有自己的感想和体会;排版精美。共加4分

http://www.cnblogs.com/yp1692/p/6613684.html 正确使用markdown;教材学习中问题和解决;kali视频中工具有实践;排版精美。共加4分

http://www.cnblogs.com/lxy666666/p/6617228.html 正确使用markdown;教材学习中问题和解决;kali视频中工具有实践;排版精美。共加4分

http://www.cnblogs.com/Jarvan210/p/6624250.html 正确使用markdown;教材学习中问题和解决;kali视频中工具有实践;排版精美。共加4分

http://www.cnblogs.com/crisgy/p/6624168.html 正确使用markdown;学习中问题和解决;kali视频中工具有实践;排版精美。共加4分

上周考试错题总结

无错题。

学习进度条

学习目标(本学期)

完成网络攻防书本及视频的学习,完成各种攻防实践作业。

第二周进度

学习教材《网络攻防技术与实践》第一章和第二章;学习kali视频5个;查找了解了两个网络安全工具;查找两个黑客资料。

第三周进度

学习视频6-10;学习课本第三章;完成第三章课后作业。

第四周进度

网络嗅探的理论与工具;网络协议分析的理论与工具。

上周目标完成情况

完成

改进情况

注重实践操作,致力于解决问题

感想体会

这周学习的工具比较杂,有一些用得比较少的,也只是涉略。视频里仍然有一些用不了,需要自己下载配置,这一点有些麻烦,不过都还好解决。

本周学习计划

课本11、12章学习:5小时

kali视频16-20:7小时

教材实践:2小时

整理写博客:2小时

参考资料

网络攻防技术与实践

http://blog.csdn.net/cd_xuyue/article/details/48632777