20199123 2019-2020-2《网络攻防实践》第2周作业

0 总体结构

| 本次作业属于那个课程 | 《网络攻防实践》 |

|---|---|

| 这个作业要求在哪里 | 《网络攻防实践》第二次作业 |

| 我在这个课程的目标是 | 学习网络攻防相关技术、掌握网络攻防相关能力 |

| 这个作业在哪个具体方面帮助我实现目标 | 真正的开始了解攻防的软件和网络环境配置,复习计算机网络的知识 |

| 作业正文 | 下述正文 |

| 其他参考文献 | 见文末 |

1.学习总结

前两周的课程中老师主要介绍了网络攻防实践的一些基础知识:

1.网络安全目标:保密性、完整性、不可抵赖性、可用性、可控性

2.安全威胁:恶意代码、远程入侵、拒绝服务、身份假冒、信息窃取和篡改在(主动攻击和被动攻击)

3.网络安全研究内容:网络安全体系、网络攻击技术、网络防御技术、密码技术应用、网络安全应用

最后老师还介绍了一些密码学的基础知识,包括对称密码和公钥密码,对称加密算法、公钥加密算法和散列算法等。

2.攻防环境搭建详细过程

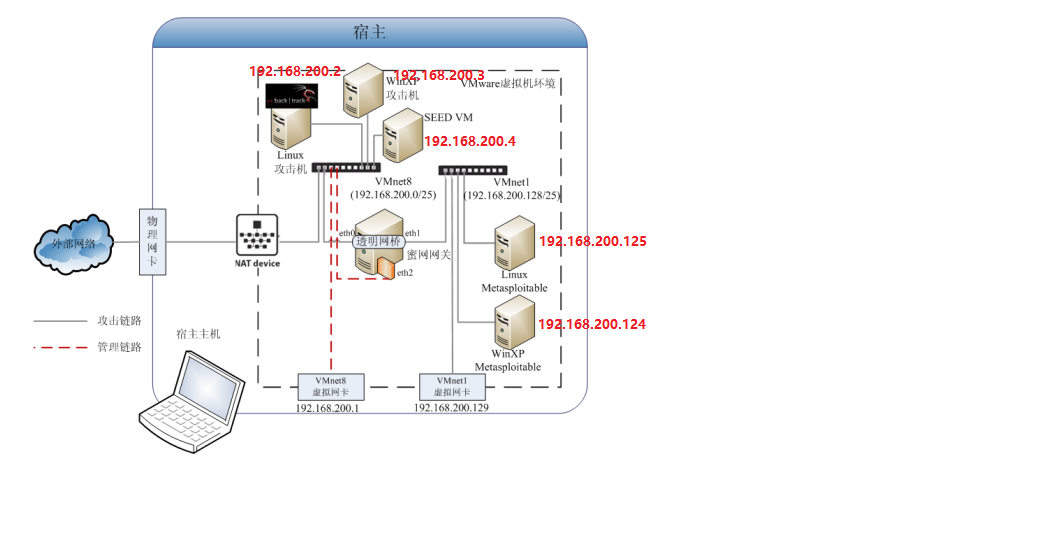

2.1 攻防环境的拓扑结构图

下面是我用prossese on 画的另外一个蹩脚的图

2.2 攻防环境中使用的操作系统和软件

由于老师说书本上提供的镜像有些版本比较老旧鼓励大家寻找新的版本进行攻防环境的搭建,这里我参考孙启龙同学博客中已更新过的较新的镜像版本实验。具体的操作系统和软件资源如下:

-

攻击机

2、WinXP:老师百度云提供(WinXPattacker)

3、SEED VMUbuntu:https://pan.zju.edu.cn/share/6c72d40cdc0877833c6b96bd2d

-

靶机

1、Linux Metasploitable:https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

2、Windows靶机:老师百度云提供(Win2kServer_SP0_target)

-

蜜网网关

1、老师百度云提供(roo-1.4.hw-20090425114542.iso)

2.3 攻防环境的搭建

-

2.3.1 VM网络设置

最开始看到孙启龙同学的博客的时候,我是懵逼的。怎么一上来就进行虚拟机网络设置了呢?在大佬的解释下终于搞懂了整个攻防环境,顺带还复习了一波计算机网络子网划分,IP地址和掩码(仿佛自己是个憨憨)。那么具体的解释如下:

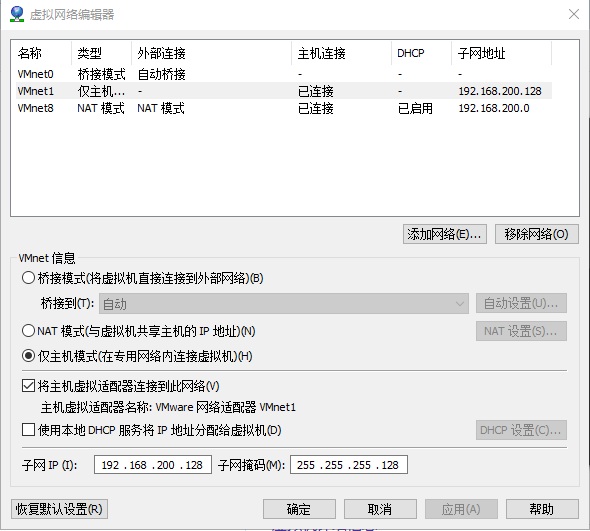

1、首先先了解下vm虚拟网络设置

2、接下来是配置攻防环境中的IP地址

3、根据攻防环境拓扑图可知,我们将host-only模式的VMnet1作为靶机网段,Linux和WinXP的靶机连入该网段内,将NAT模式的VMnet8作为攻击机网段,Kali,Windowsattacker,SEED UBuntu虚拟机连入该网段,而HoneyWall蜜网网关的eth0连接攻击机网段,eth1连接靶机网段,通过桥接方式连接这两个网段,并作为攻击机网段到靶机网段唯一的网络链路通道,蜜网网关的eth2接口也连接入VMnet8网段,由宿主通过VMnet8虚拟网卡访问蜜网网关,进行数据分析和蜜网网关管理。(以上内容参考字教材2.2.2小节)

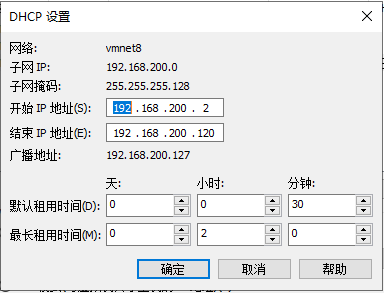

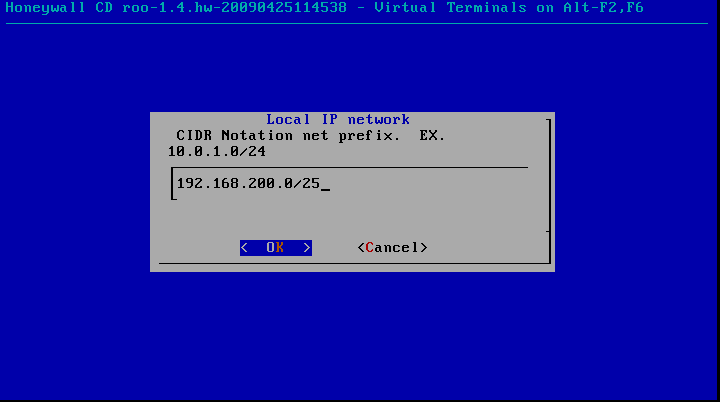

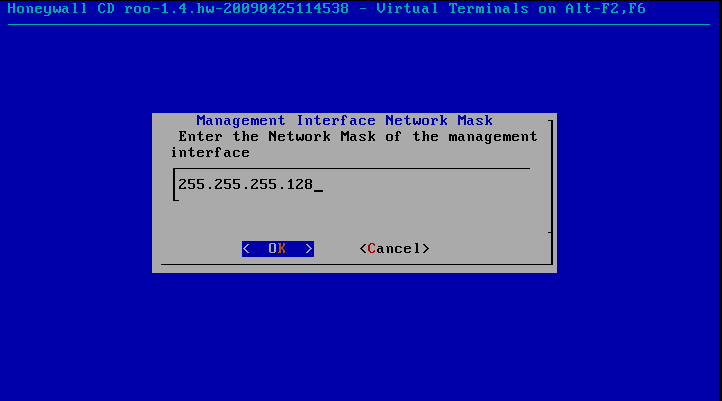

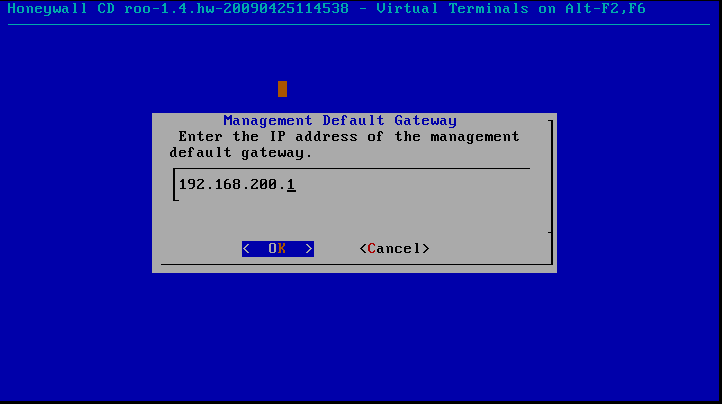

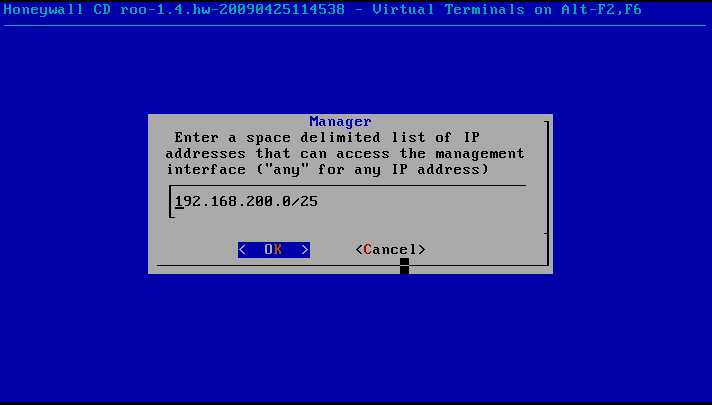

4、通过上面的分析可知我们知道VMNet0配置为桥接模式;VMNet1配置为Host-only模式,并且其子网IP配置为192.168.200.128/25;VMNet8配置为NAT模式,子网IP为192.168.200.0/25,由于宿主通过VMNet8虚拟网卡访问蜜网网关,因此设置网关IP为192.168.200.1;

5、详细配置截图如下:

-

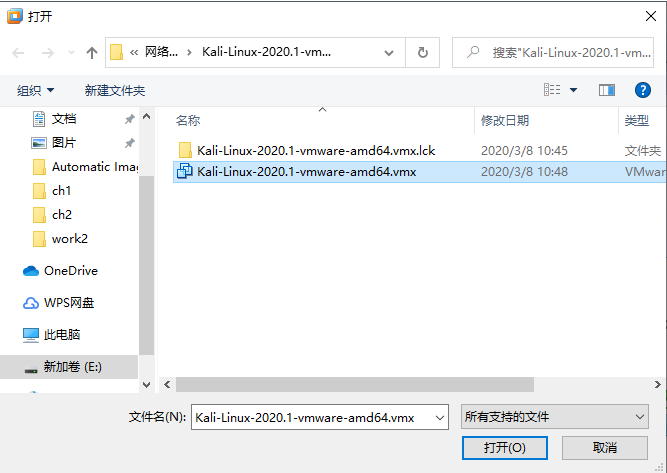

2.3.2 Linux攻击机_kali安装

1、kali虚拟机以vmx文件的形式打包好了,因此直接打开虚拟机将解压的kali.vmx文件导入即可

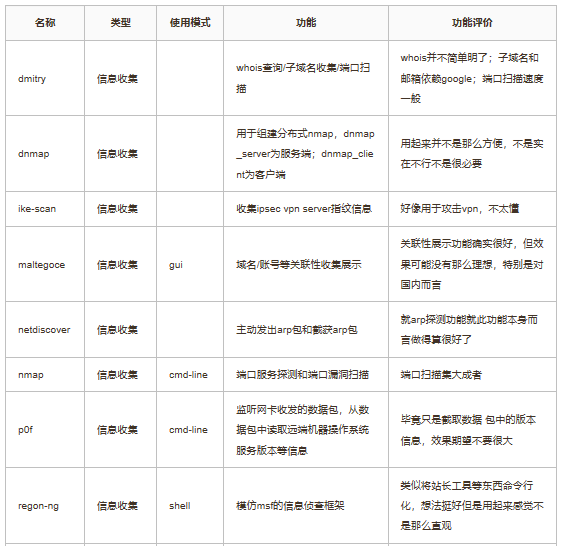

PS:kali是一个集成了很多攻防软件的系统,其中的信息收集软件居多

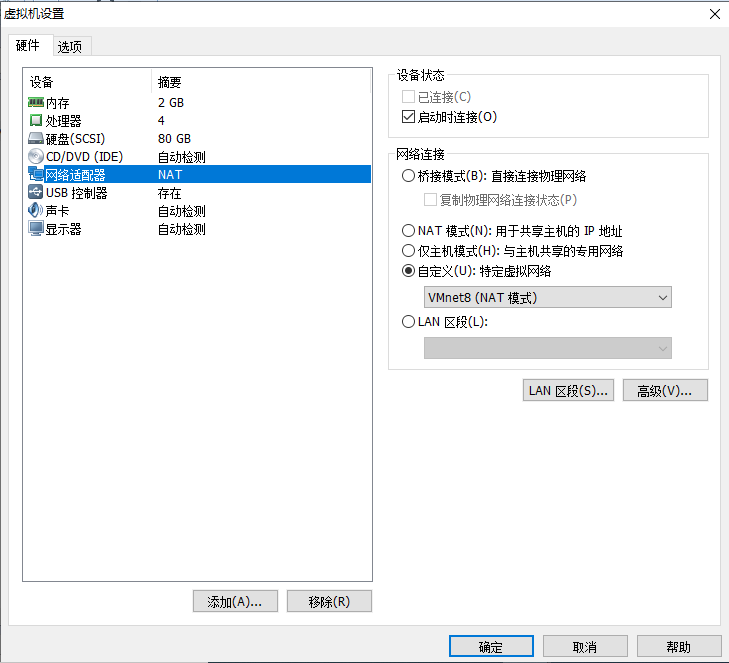

2、配置kali虚拟机网络如下图

由于kali虚拟机是作为攻击机连接在VMNet8下,因此网络适配器选择NAT模式的VMNet8(或者NAT模式,两者等价)

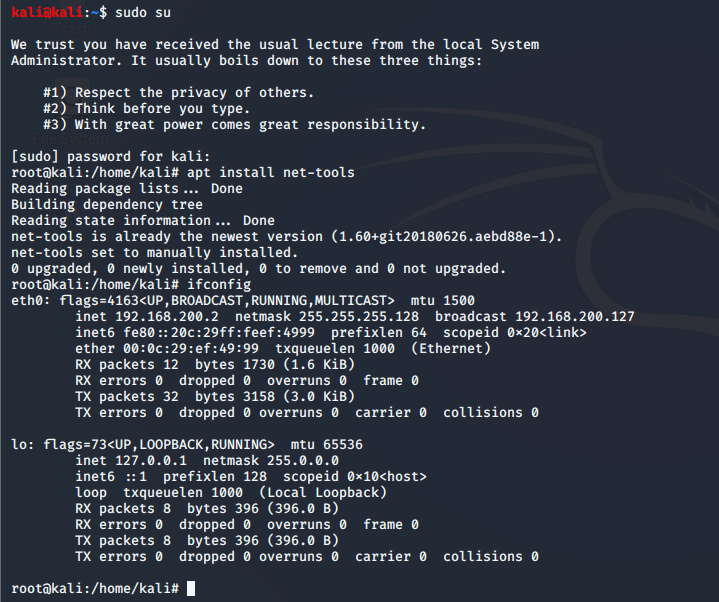

3、开机进入系统进行软件设置。kali默认的用户名、密码和root密码均为

kali。具体的软件设置操作流程为:登录->提权(使用su提权)->安装net-tools(ifconfig包)->查看网络信息。

PS:记住kali攻击机的IP地址(192.168.200.2)后面做攻防可用!!!

-

2.3.3 Windows攻击机WinXPattacker安装

PS:WinXPattacker并不是一个很好的网络渗透攻击平台,但是目前Windows是主流的操作系统,因此安装一个Windows的攻击机

1、WinXPattacker攻击机以vmx的形式打包好,按照类似kali攻击机的导入方式进行导入

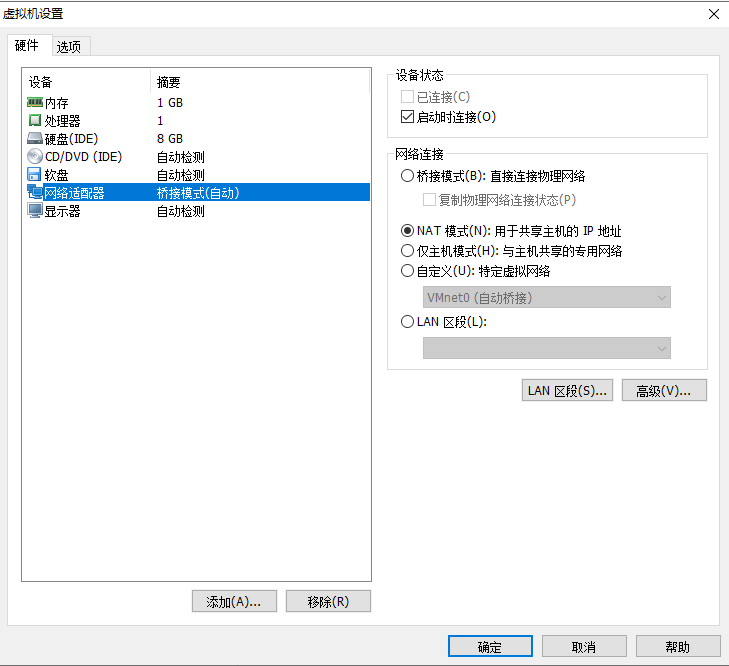

2、WinXPattacker的网卡配置如下:

3、进入系统后查看IP地址为192.168.200.3

-

2.3.4 SEEDUbuntu安装

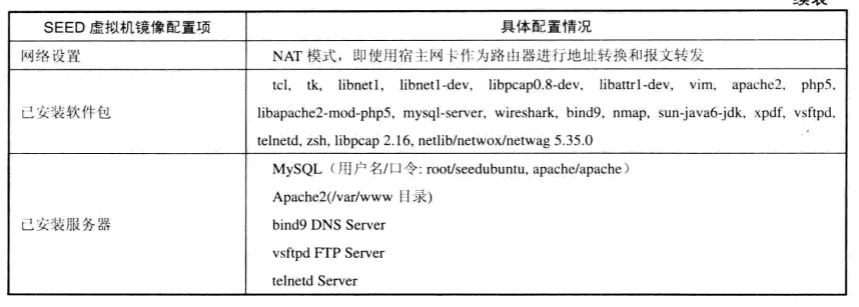

PS:SEED中包含了netlib/netwox/netwag软件包,该软件包中有TCP/IP协议栈攻击、SQL注入和XSS漏洞的phpBB论坛应用程序,针对这两种漏洞的Web应用攻击技术实践

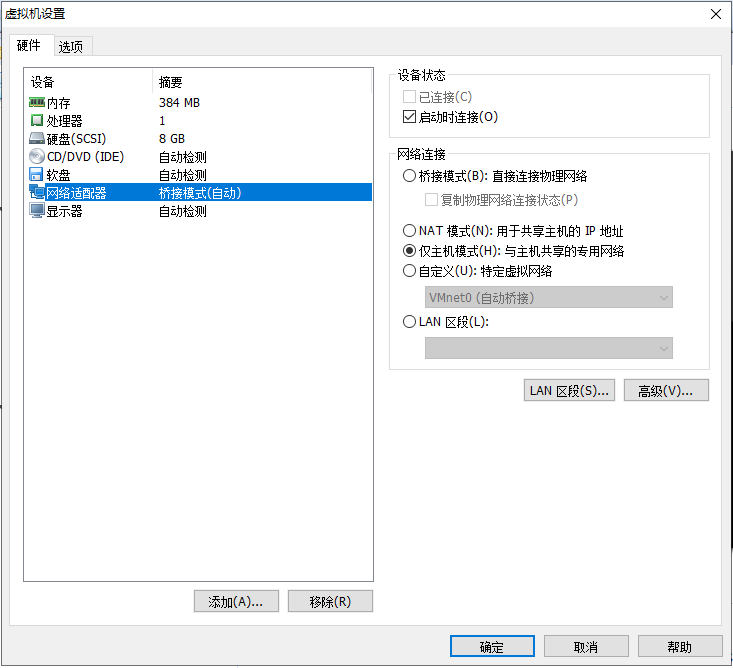

1、SEEDUbuntu是通过VM虚拟机vmdk磁盘镜像给定,因此需要新建虚拟机。安装流程如下:选择新建虚拟机->自定义安装->兼容xx->稍后安装系统->选择Linux、版本Ubuntu->名称位置->连续下一步直到->使用现在虚拟磁盘->选择seedubuntu的vmdk文件->下一步到结束2、SEEDUbuntu网卡设置如下:

3、开机进入系统。账户为

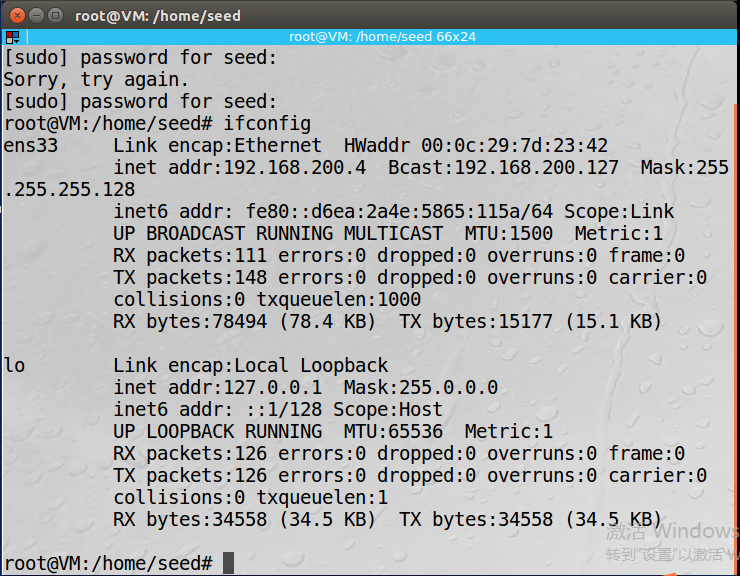

seed,密码为dees,开机之后通过su提权(PS:如果使用sudo su进入到root模式的话使用的密码是原本账户的密码dees,这是因为sudo su是暂时使用root权限,sudo用的都是原本账号的密码,因为它是基于原账号的提权——以上内容来自于孙启龙同学的讲解)最后ifconfig查看相关网络信息,其IP地址为192.168.200.4

-

2.3.5 Windows靶机win2kSever安装

PS:win2kSever是一个windows操作系统的靶机,同样也是靶机中最好有一个windows系统的靶机和一个linux系统的靶机

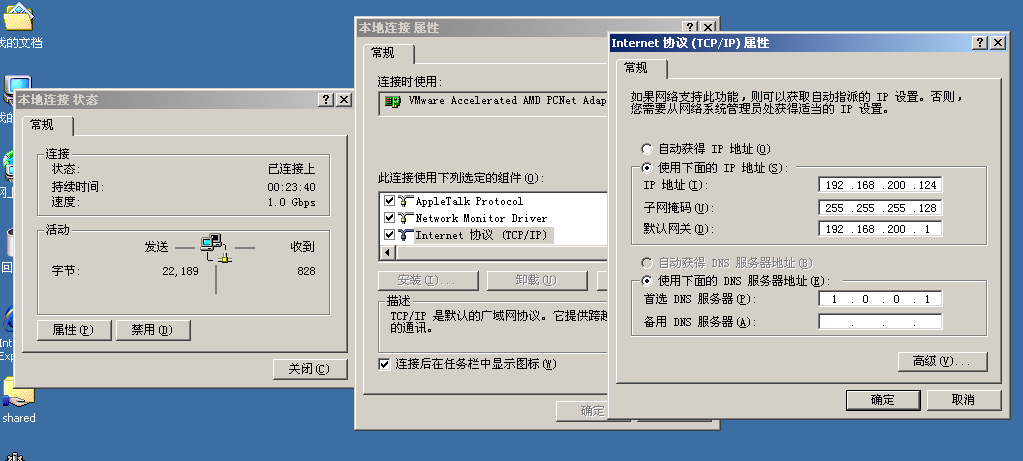

1、win2kSever是通过虚拟机镜像提供,导入方式通kali一样2、安装好之后开机,使用快捷键

alt+ctrl+del(此三键在windows里面被称为救命三键)进入系统,账号为administrator,密码为mima12343、网卡设置如下

PS:因为靶机都是接在VMNet1下,因此网络适配器选择仅主机模式

4、进入系统后进行网络参数配置如下图

PS:由于靶机需要通过蜜罐网关与NAT进行通信,因此设置的网关为192.168.200.1

-

2.3.6 Linux靶机安装

PS:Linux Metasploitable系统包含了一些存在安全漏洞的软件包,如tomcat5.5、distcc、tikiwiki\旧版本的mysql等,此外此系统中还存在一些弱口令等不安全配置。利用Metasploitable软件中针对Linux的一些渗透攻击模块,如distcc、tomcat_mgr_deploy、tikiwiki_graph_formula、twiki等,或者对ssh、telnet网络服务弱口令的暴力破解模块,可以获取到Linux Metasploitable系统的远程访问权。

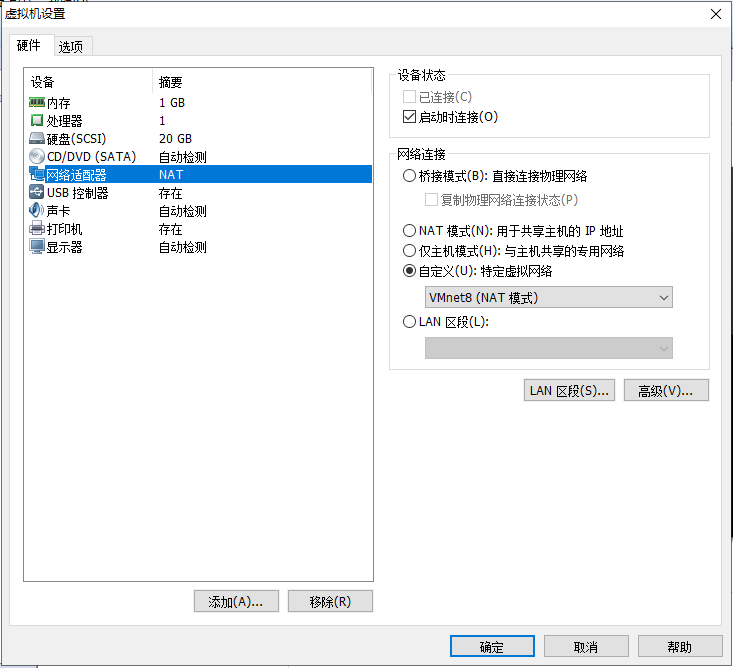

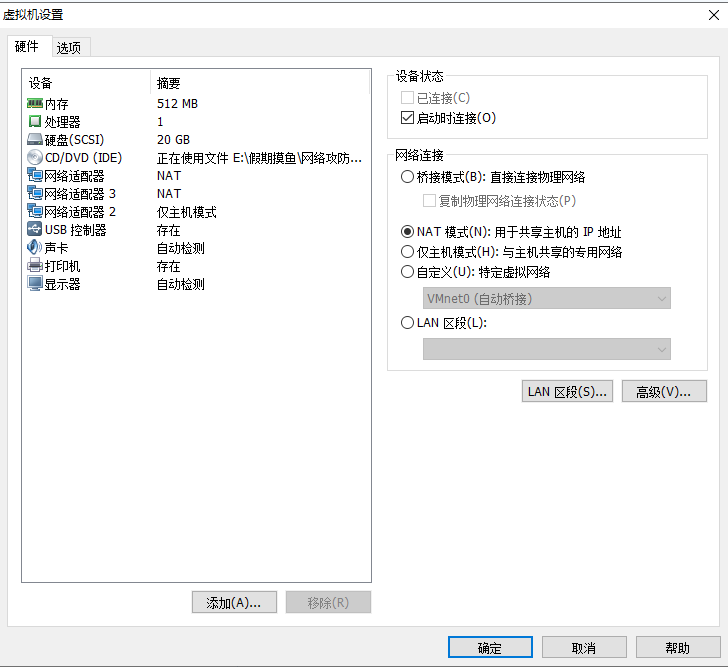

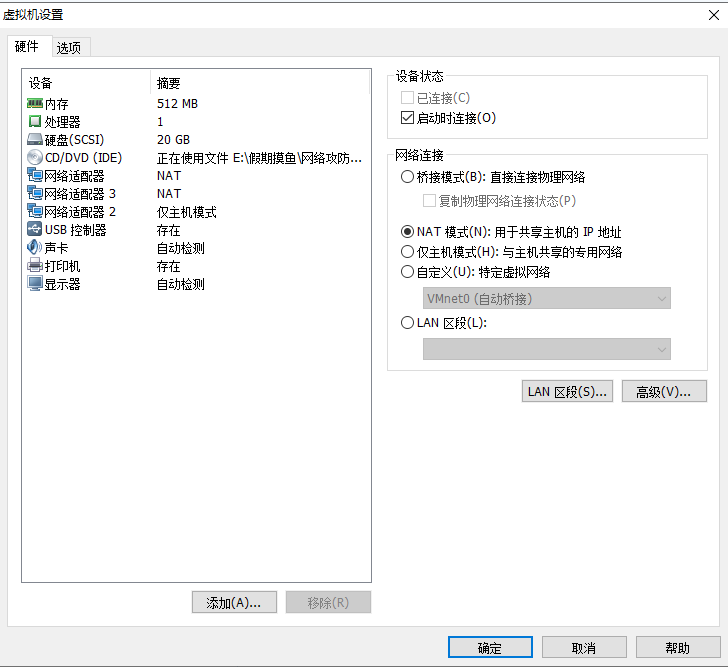

1、Metasploitable2-Linux靶机是通过vm虚拟镜像给出,导入方式与kali相同2、Metasploitable2-Linux网卡设置如下:

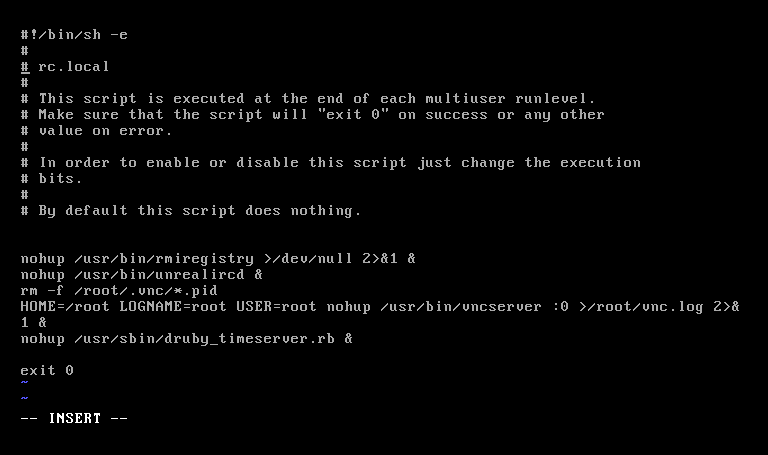

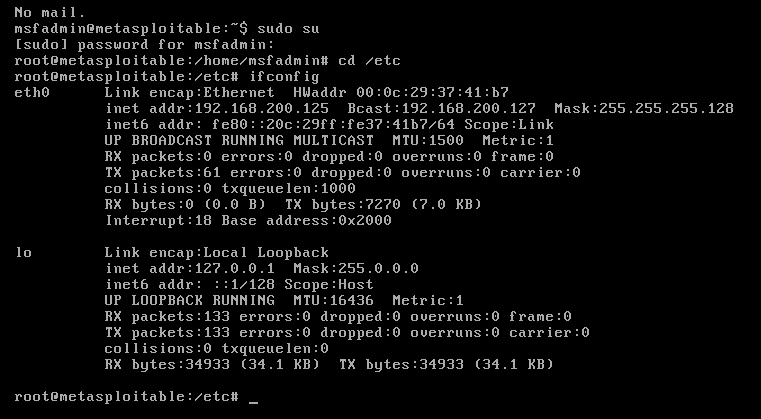

3、进入系统后,账号密码均为

msfadmin。此处需要手动设置IP地址,具体操作如下:先通过sudo su提权(密码为msfadmin)->vim /etc/rc.local->i进入编辑模式,找到exit0之前插入下面两句ifconfig eth0 192.168.200.125 netmask 255.255.255.128route add default gw 192.168.200.1PS:设置

eth0的地址为192.168.200.125为VMNet1网段的地址是因为靶机需要通过蜜罐网关找到攻击机下图为编辑文档rc.local的截图

->按

ESC键->按:->按wq->回车->reboot重启4、键入命令

ifconfig查看配置的IP(192.168.200.124)等网络信息

-

2.3.7 蜜罐网关安装

PS:蜜罐网关的作用和功能见下教材截图

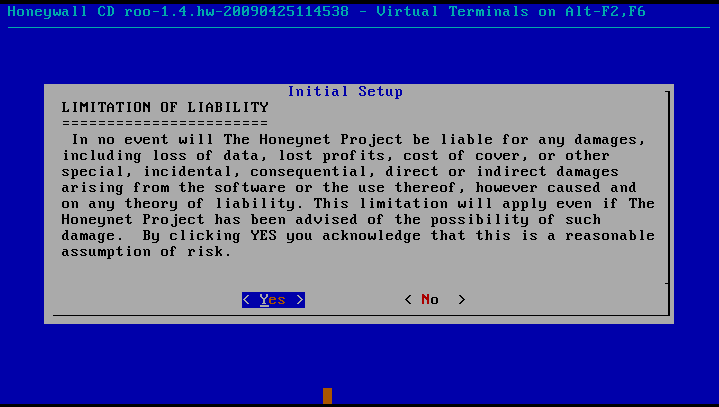

1、按照孙启龙同学博客中的安装步骤进行(大佬说啥就是啥吧)

2、添加开机安装使用的镜像

3、添加两个网卡(两个网卡的网络连接设置务必正确)

4、开机进入系统->登录账号为

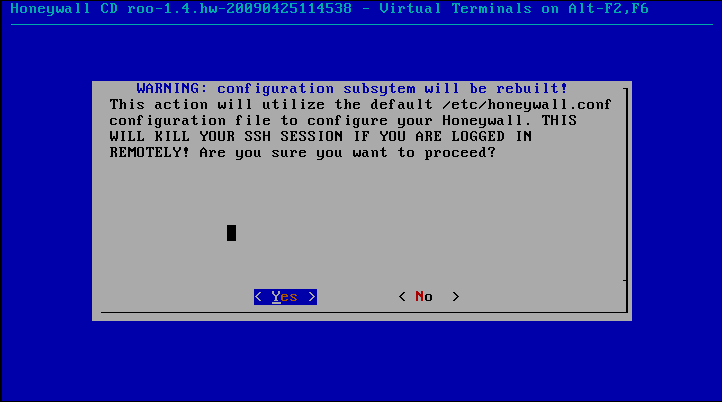

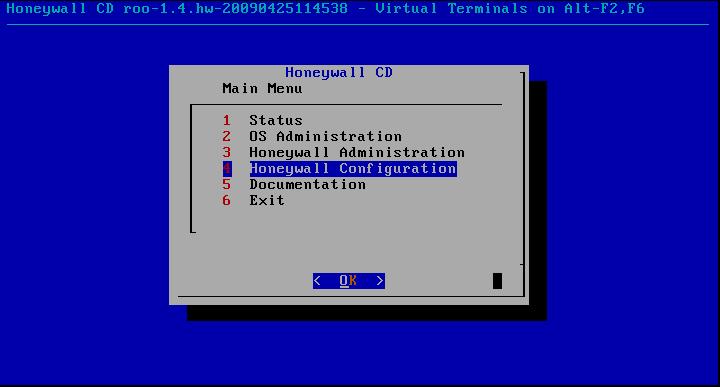

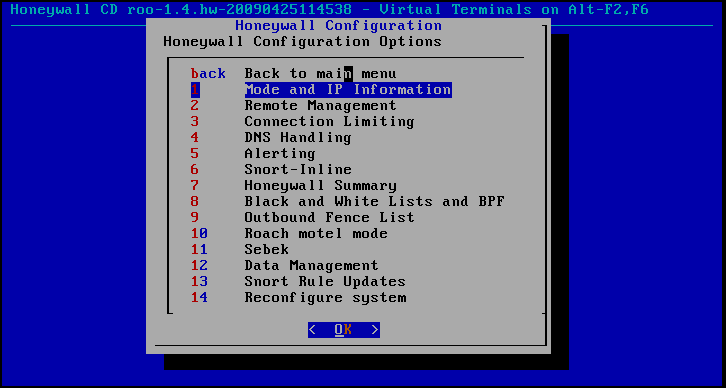

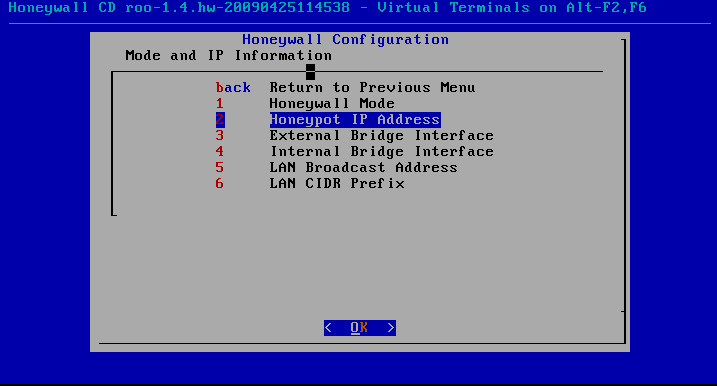

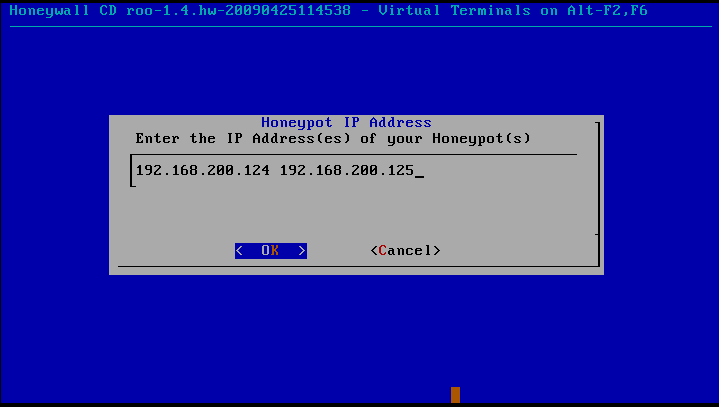

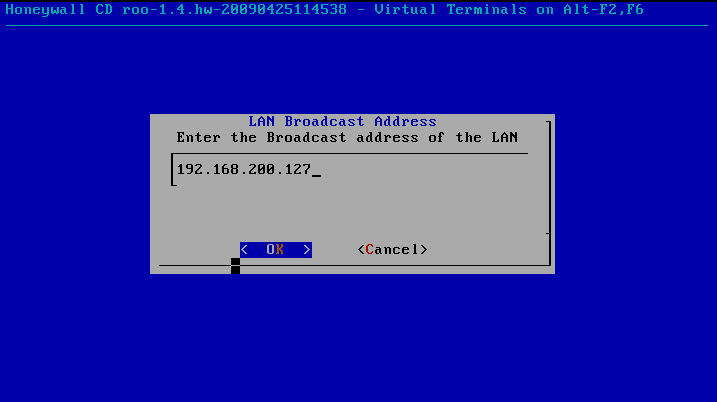

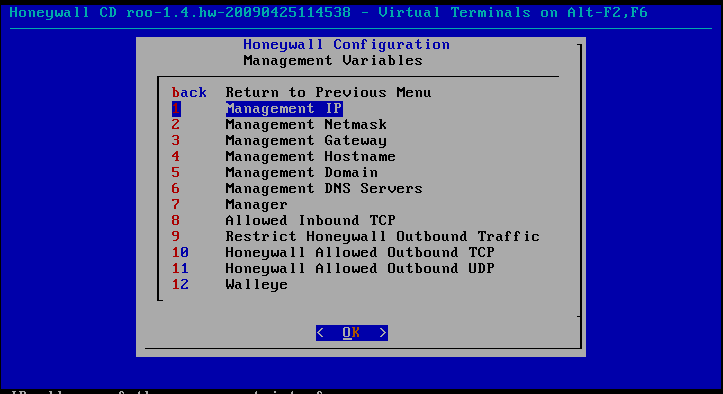

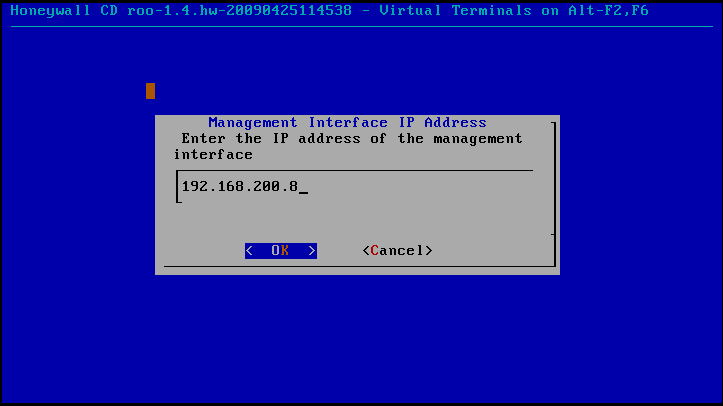

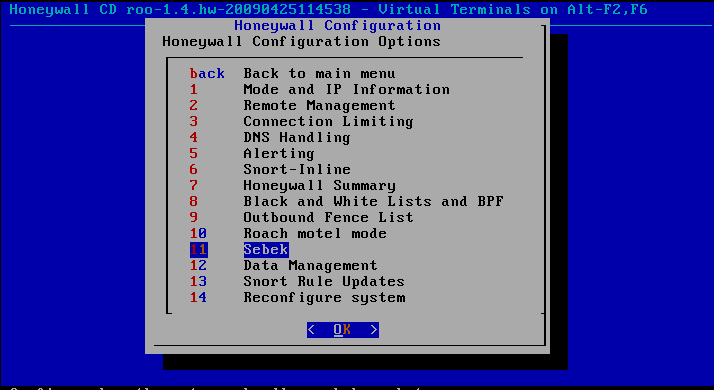

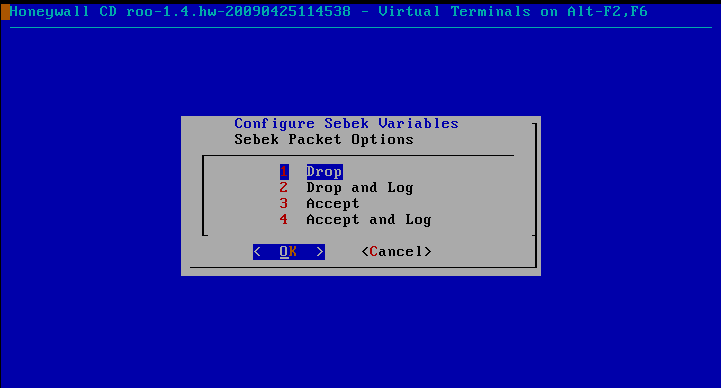

roo,密码为honey->使用su -提权,密码为honey->手动进入配置界面->cd /usr/sbin./menu->开始蜜罐网关的配置5、蜜罐网关配置流程截图如下

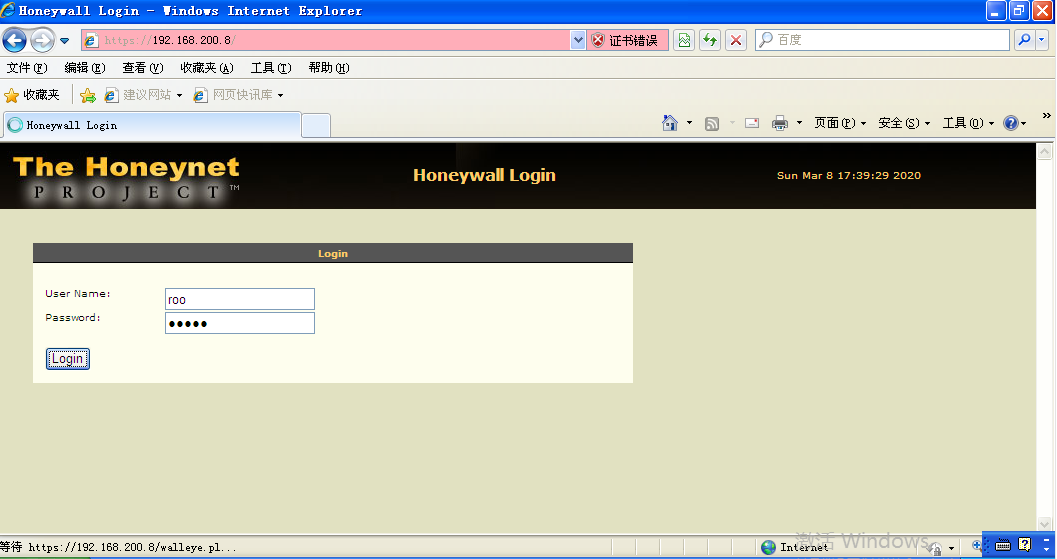

6、在windowsattacker中打开浏览器进入地址https://192.168.200.8

6、到此基本整个网络攻防的环境就配置完毕了

-

2.3.8 测试

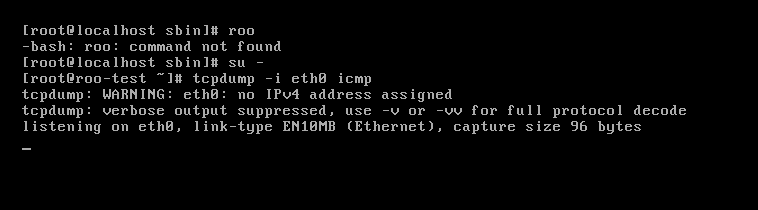

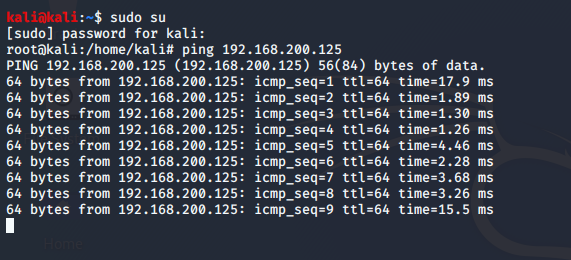

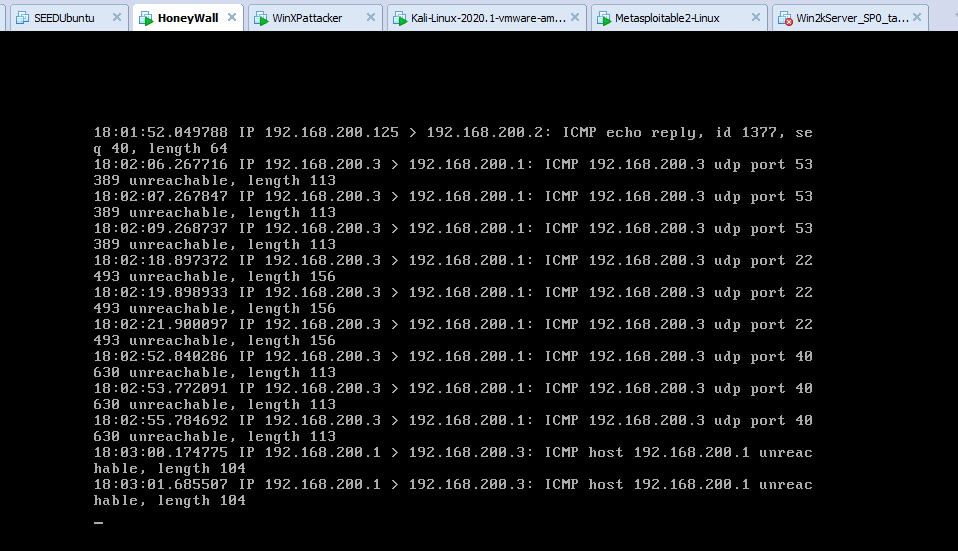

1、在蜜罐网关中使用

su -提权,运行命令tcpdump -i eth0 icmp

2、切换到kali攻击机中攻击靶机Linux Metasploitable

3、查看蜜罐网关中tcpdump的信息可以看到网桥功能正常

4、切换到靶机Win2kSever攻击攻击机WinXP

5、Linux靶机攻击kali攻击机

-

2.3.9 相关软件介绍

以上这些图片均来自教材《网络攻防技术与实践》,教材第2.2小节(第50页有各个镜像的软件详细介绍!!!裂墙推荐可看!!!)

以上这个攻防环境只有kali是教材2.2没提及的,因此我把kali的一些软件补充在下面

3.学习中遇到的问题及解决

- 1、最开始配置VM的虚拟网络的时候就开始疑惑,在孙启龙同学的耐心细致的讲解下加上看教材我终于懂了VMNet0/VMNet1/VMNet8的网络配置!

- 2、在后面的虚拟机的IP地址配置中也有出现疑惑的地方,都在孙启龙同学的讲解下全部弄懂了。太感谢大佬了,又是为大佬感动的一天!

- 3、在最后全部配置完之后,我的机子内存不够...无法全部打开所有的虚拟机进行攻击测试,只能一部分一部分的来吧!

- 4、在进行攻击测试的时候出现WinXP无法ping通两个靶机的情况,最后我把蜜罐网关打开,把攻击机和靶机都打开之后ping成功了。果然是个憨憨一般,没有蜜罐网关连接,处于不同网段的靶机和攻击机怎么能ping得通呢?

4.学习感悟和体会

这次的体会课太多了(捂脸)全程处于半懵逼半补漏洞知识的状态,但是做完全部的攻防环境配置,发现其实整体都是围绕网络拓扑图的,我在配置的过程中将这幅图画纸上进行分析(感觉能更好的理解整个环境的配置)。最后想说攻防之路布满荆棘和险阻,幸得老师的课程讲解加之孙启龙大佬的相助,方能披荆斩棘,看见光明。(攻防小白可太难了!)