签到

base64解密

ZmxhZ3txcV9ncm91cF84MjY1NjYwNDB9

flag{qq_group_826566040}

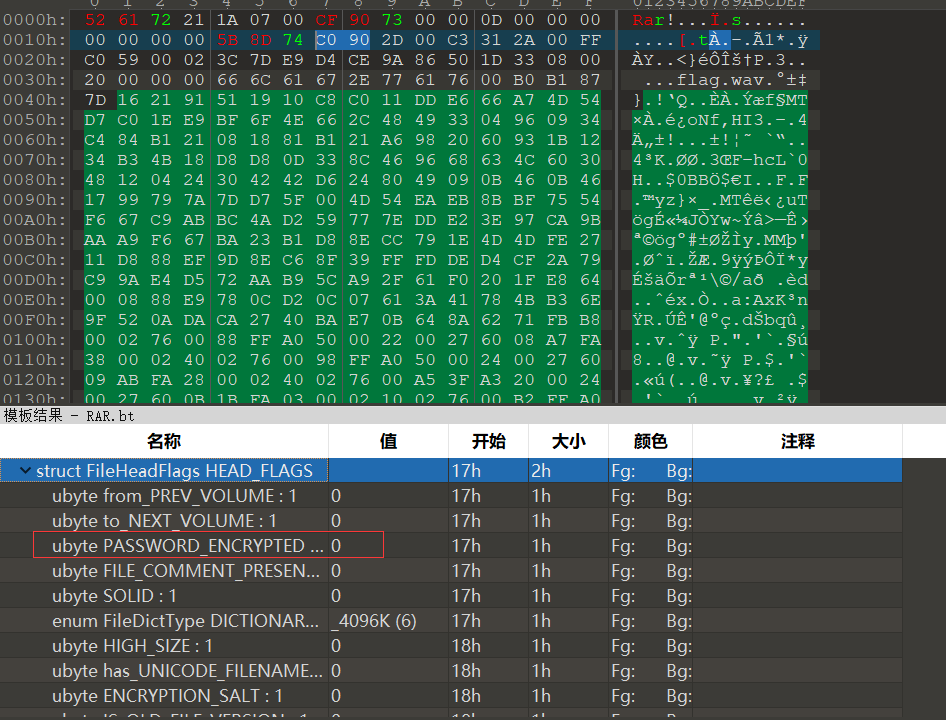

进制反转

rar伪加密

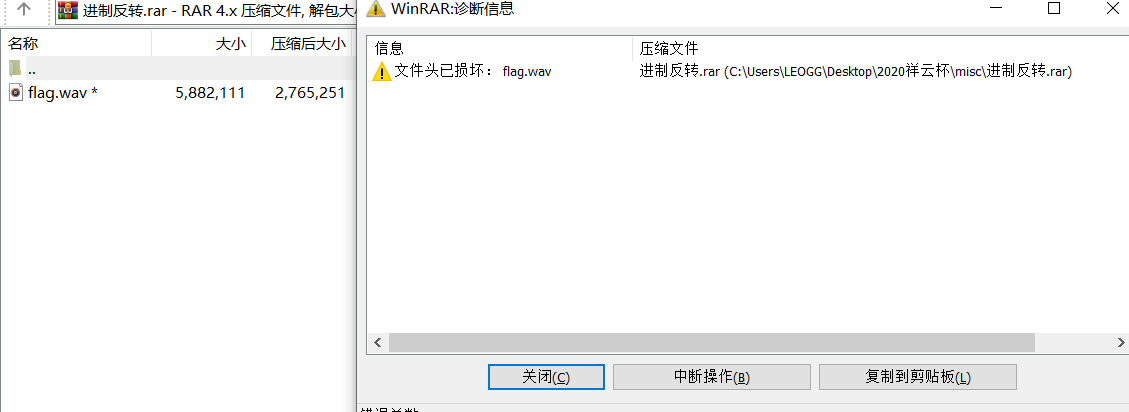

rar报错,文件头已损坏

联想到rar伪加密,改标志位为0

拿到wav文件

先拉到底看到字符串flagisthesong`sname

非预期

没想到吧,misc也有非预期??反正misc做法千奇百怪的,也没有谁对谁错,就暂时称之为非预期好了。

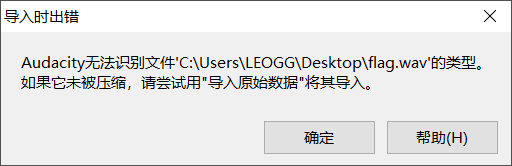

直接不处理wav文件导入audacity,文件->导入->原始数据

之后再导出音频

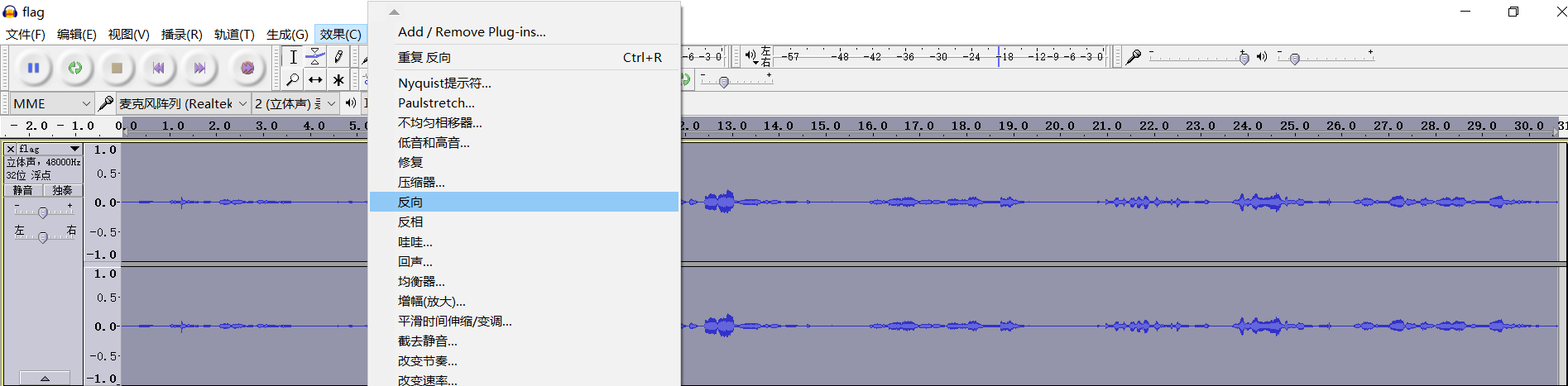

得到一段16s的音频,很浓的倒放挑战的味道,拖进Audacity反向处理下

速度加快了,但勉强能听出来唱的啥(YOU MUST THINK I'M STUPID 啥的)

好家伙,硬听出来歌词

老网抑云了,接下来看看预期解咋做的

预期解

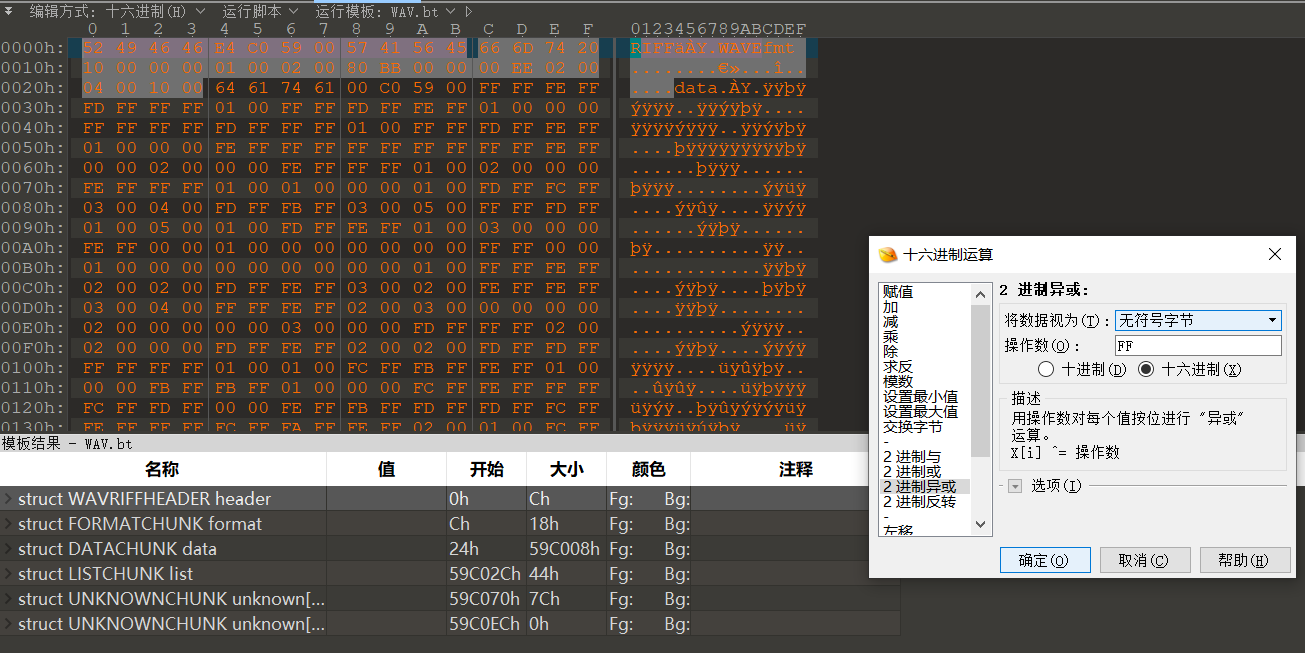

010editor里对文件与FF进行异或得到正确的wav文件

得到一个正常的wav文件有30s,播放听一下,浓浓的倒放挑战的味道,也和题目契合了

放进Audacity反向,浓浓的SAM SMITH的味儿,听歌识曲/搜歌词/硬听都行

歌曲名Too Good at Goodbyes,flag去掉空格均为大写

flag{TOOGOODATGOODBYES}

到点了

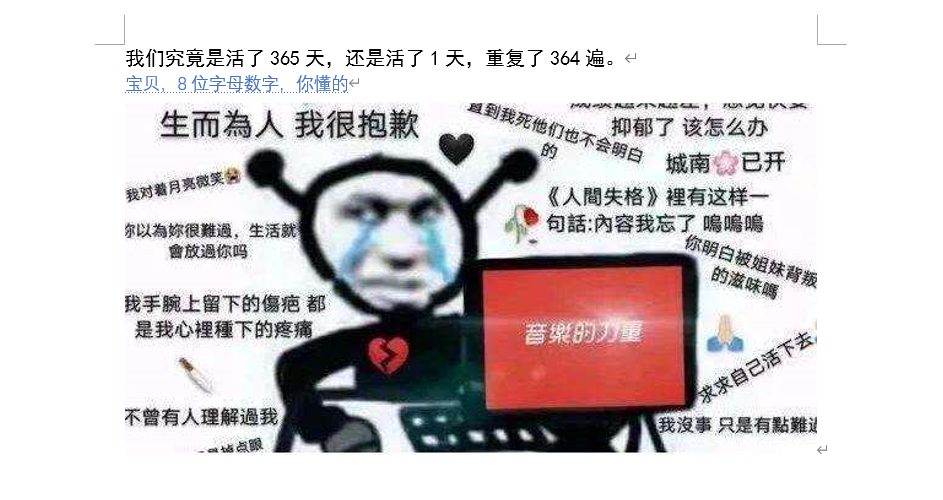

打开压缩包获得三个docx文件,我直接抑郁。

1.docx

打开1.docx,获得提示2.docx的密钥为八位字母数字

然而八位字母数字爆破时间太长,就用纯数字先试了下,没想到出了

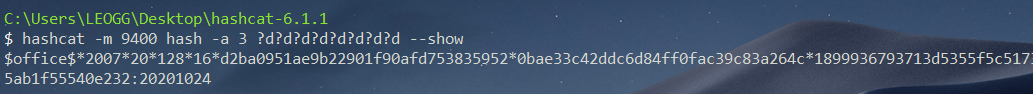

hashcat爆破word密码

爆破2.docx密钥

要用到john the ripper

git clone https://github.com/openwall/john

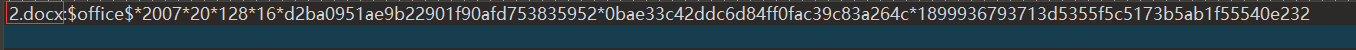

john the ripper 里有office2john.py,计算出哈希密文并保存到hash文件里

python office2john.py 2.docx > hash

然后删除2.docx这部分只留下$office$*2007*20*128*16*d2ba0951ae9b22901f90afd753835952*0bae33c42ddc6d84ff0fac39c83a264c*1899936793713d5355f5c5173b5ab1f55540e232

文件编码格式为ANSI

通过这个可以得出word版本为2007,接下来通过hashcat爆破出结果

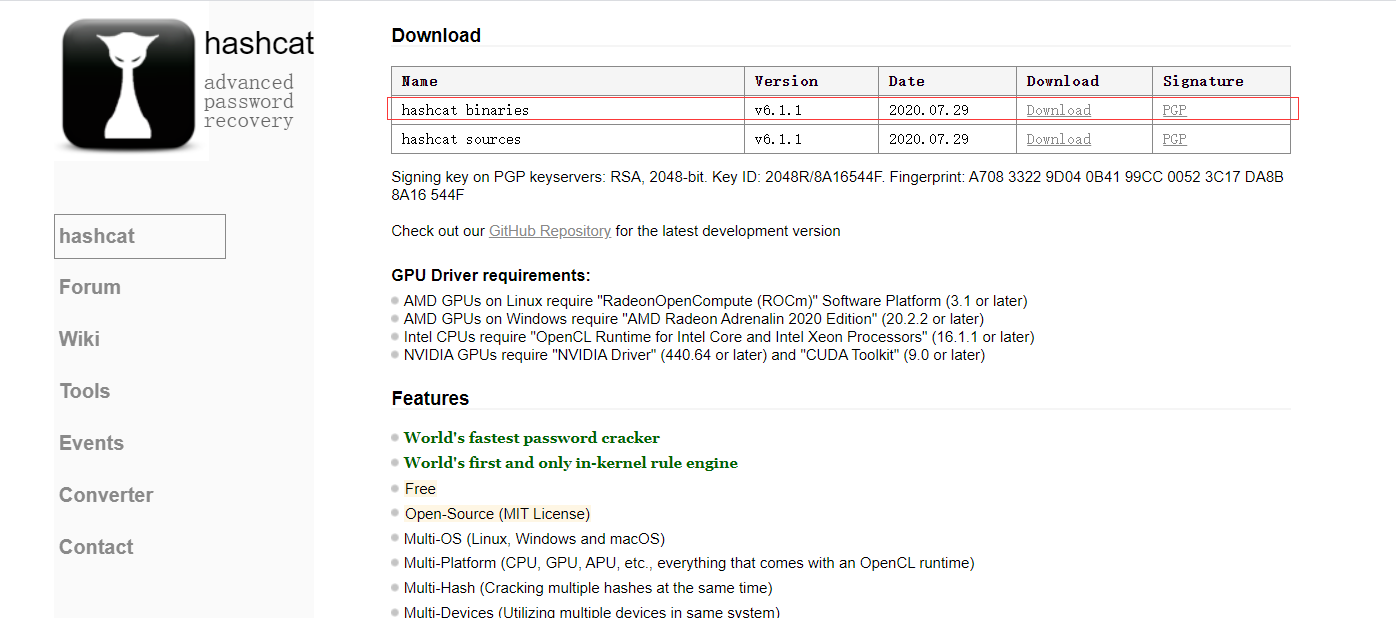

hashcat下载地址

hashcat命令简简简介

-m 哈希类别

-a 攻击模式,-a 3为掩码攻击,-a 0为字典攻击

-b 基准测试,查看GPU信息

攻击模式(-a后的参数)

0 = Straight (字典破解)

1 = Combination (组合破解)

2 = Toggle-Case (大小写转换)

3 = Brute-force(掩码暴力破解)

4 = Permutation(序列破解)

5 = Table-Lookup(查表破解)

6 = Hybrid dict + mask 字典加掩码破解

7 = Hybrid mask + dict 掩码+字典破解

8 = Prince(王子破解)

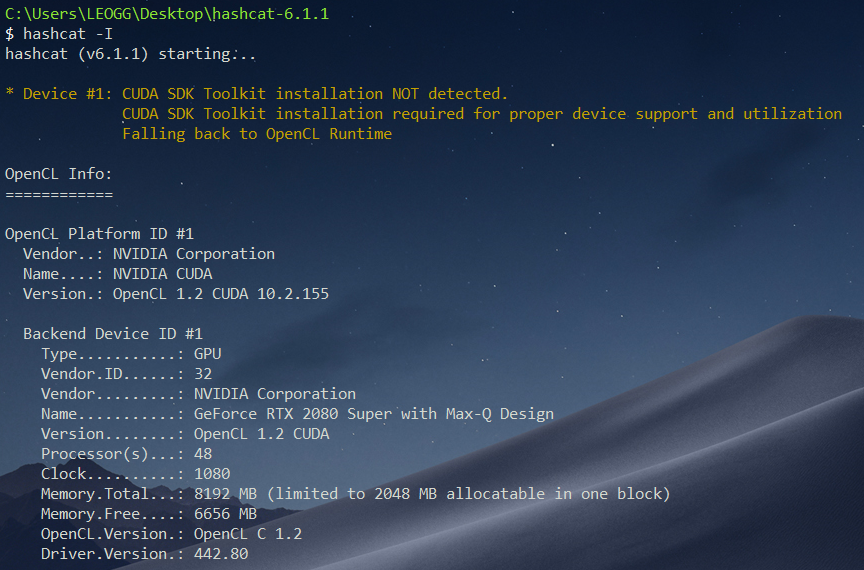

先看一下hashcat -I,据说有GPU加速,来点作用吧NVIDIA

好起来了,NVIDIA起作用了!

再看一下hashcat --help

office版本对应哈希类型(还有很多,这里只列出office相关)

| # | NAME | Category |

|---|---|---|

| 9400 | MS Office 2007 | Documents |

| 9500 | MS Office 2010 | Documents |

| 9600 | MS Office 2013 | Documents |

| 9700 | MS Office <= 2003 $0/$1, MD5 + RC4 | Documents |

| 9710 | MS Office <= 2003 $0/$1, MD5 + RC4, collider #1 | Documents |

| 9720 | MS Office <= 2003 $0/$1, MD5 + RC4, collider #2 | Documents |

| 9800 | MS Office <= 2003 $3/$4, SHA1 + RC4 | Documents |

| 9810 | MS Office <= 2003 $3, SHA1 + RC4, collider #1 | Documents |

| 9820 | MS Office <= 2003 $3, SHA1 + RC4, collider #2 | Documents |

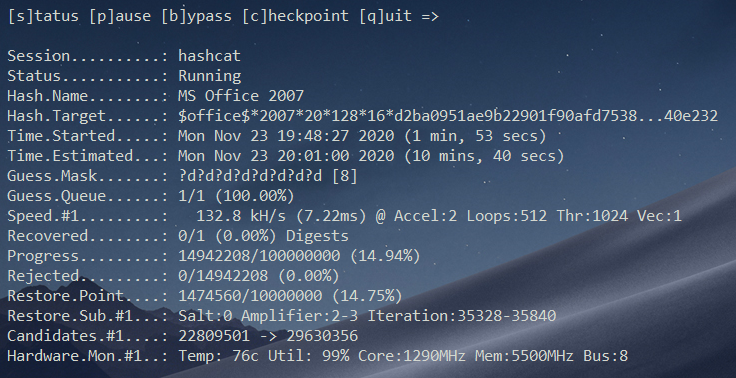

使用命令如下,-m 9400指定office版本的哈希值,hash为2.docx的hash文件,-a 3使用掩码攻击,?d代表数字

hashcat -m 9400 hash -a 3 ?d?d?d?d?d?d?d?d

hashcat中自定义破解含义值

- ?l = abcdefghijklmnopqrstuvwxyz,代表小写字母。

- ?u = ABCDEFGHIJKLMNOPQRSTUVWXYZ,代表大写字母。

- ?d = 0123456789,代表数字。

- ?s = !"#$%&'()*+,-./:;<=>?@[]^_`{|}~,代表特殊字符。

- ?a = ?l?u?d?s,大小写数字及特殊字符的组合。

- ?b = 0x00 - 0xff

先跑一会儿,按s查看进度

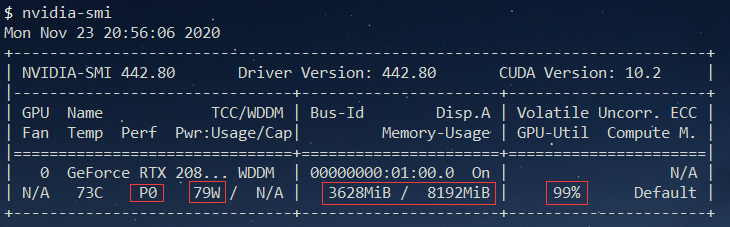

风扇拉满,谨防白给。cmd里nvidia-smi查看gpu信息,

Perf(性能状态):p0最大性能,p12最低。

Pwr(能耗):79w 我开了性能模式还没切换到增强,增强模式能跑到90w

Memory-Usage:3628Mib 显存的使用量

Volatile GPU-Util:99% GPU利用率(好家伙,直接拉满)

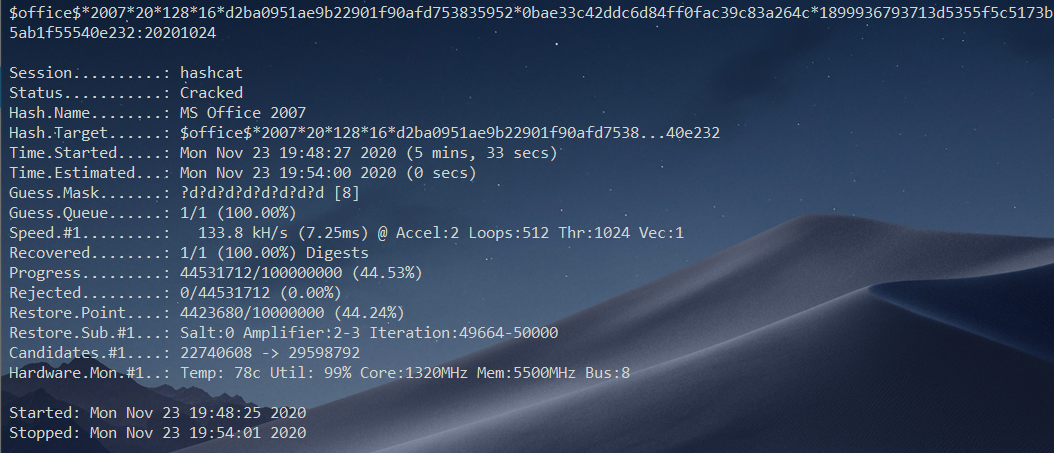

啪的一下很快啊,5分半就出结果了

跑出结果后--show命令查看,也可以查看生成的hashcat.potfile文件得到密钥

其他破解示例

8位数字破解

hashcat -m 9400 hash -a 3 ?d?d?d?d?d?d?d?d

1-8位数字破解

hashcat -m 9400 hash -a 3 --increment --increment-min 1 --increment-max 8 ?d?d?d?d?d?d?d?d

1到8位小写字母破解

hashcat -m 9400 hash -a 3 --increment --increment-min 1 --increment-max 8 ?l?l?l?l?l?l?l?l

8位小写字母破解

hashcat -m 9400 hash -a 3 ?l?l?l?l?l?l?l?l

1-8位大写字母破解

hashcat -m 9400 hash -a 3 --increment --increment-min 1 --increment-max 8 ?u?u?u?u?u?u?u?u

8位大写字母破解

hashcat -m 9400 hash -a 3 ?u?u?u?u?u?u?u?u

8位大小写字母+数字

hashcat -m 9400 hash -a 3 -3 ?d?l?u ?3?3?3?3?3?3?3?3

拿到密钥20201024,hashcat的部分先告一段落,因为hashcat用法太多了,具体细节可以参考网上文章

密码破解全能工具:Hashcat密码破解攻略(好文推荐)

2.docx

20201024作为密钥打开word后

ctrl+A全选后把字体颜色变黑发现

AABBAABBBAABBBAAAABBABBABABAAAAABBAAABBBBAABBBAABABABBAAABAAAABAABAABBABAAAAABAA

熟悉的培根密码,解密一下得到goodnightsweetie

3.docx

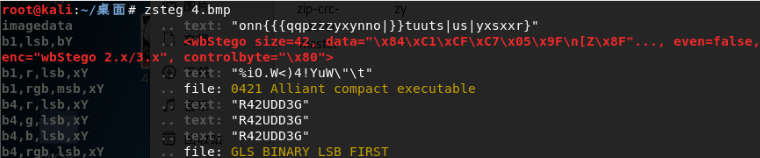

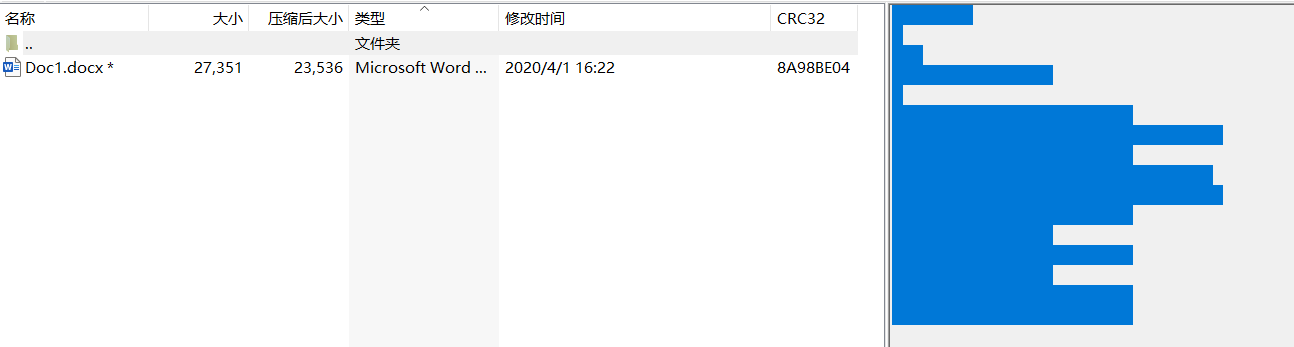

后缀改成成zip发现里面存在4.zip,打开发现4.bmp

bmp图片常见隐写有lsb隐写,用zsteg检测一下,提示wbStego

接下来用wbStego解密,密钥即goodnightsweetie

导出解密后的文件即为flag

ps:拿到flag后,这有啥可抑郁的,燃起来了!

带音乐家

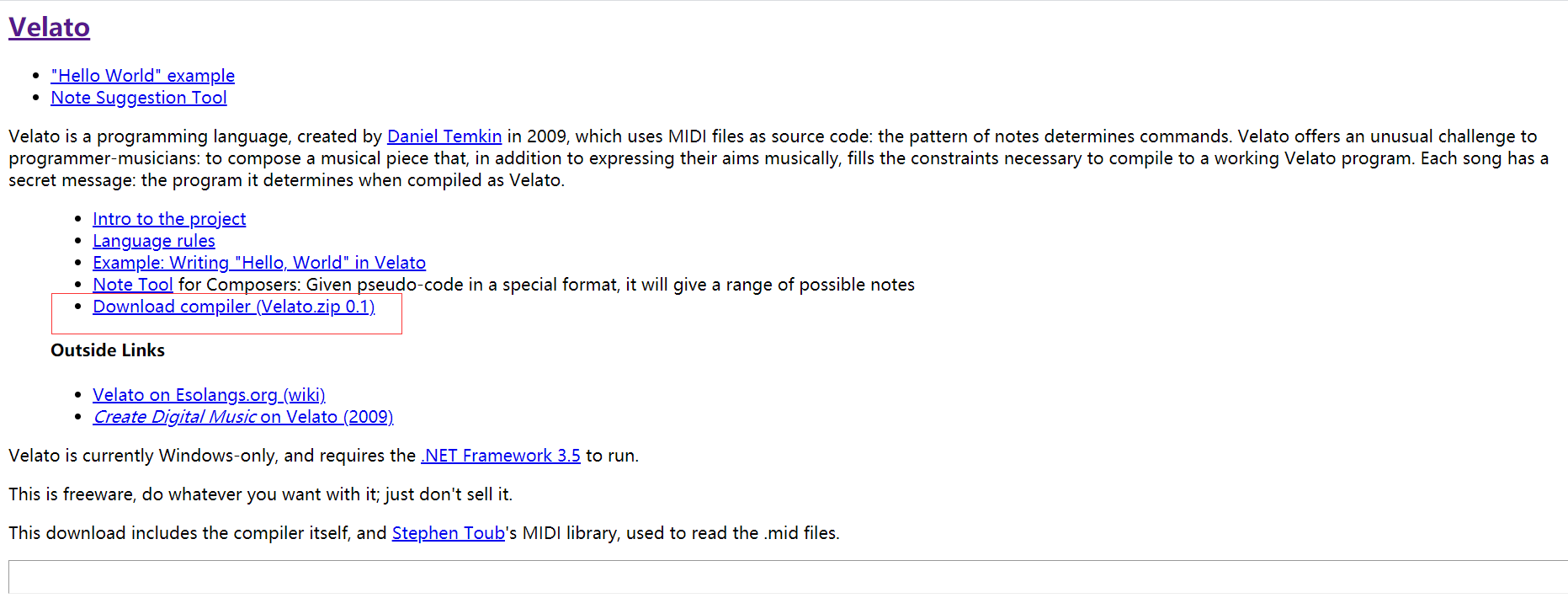

Velato

导进Audacity,提示是MIDI文件

去搜了下有关MIDI隐写之类的,找到了一个用MIDI进行编程的语言Velato

Velato

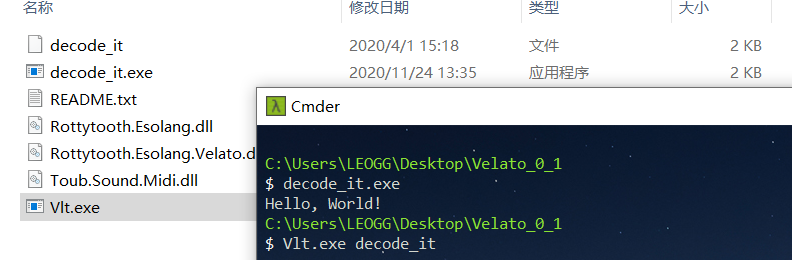

使用方法

Vlt.exe decode_it

生成一个decode_it.exe文件

decode_it.exe

回显Hello,World!即压缩包的密码

古精灵语+AES解密

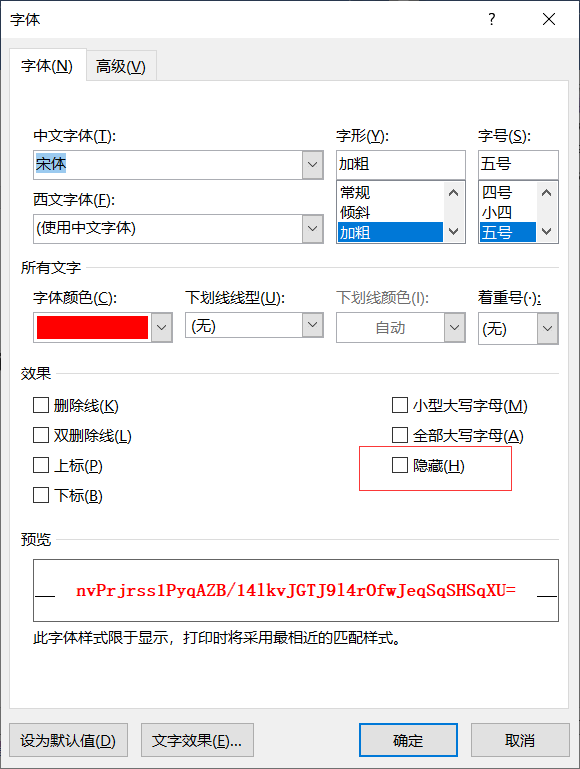

打开word文档

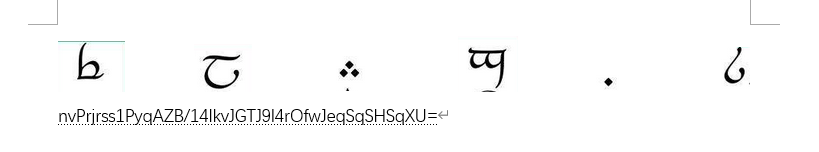

发现精灵语+类似base64的字符串

把字体的隐藏这一栏的勾去掉就可以复制出去了

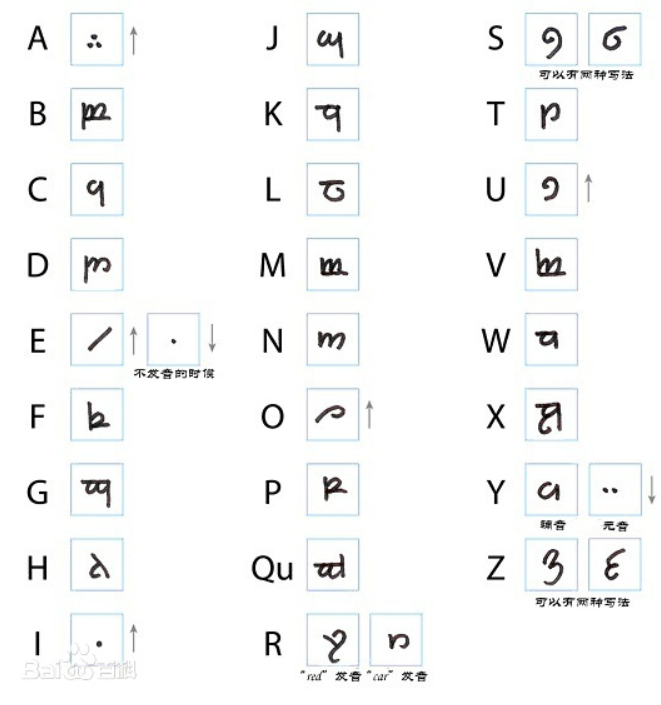

古精灵语百度找到了张表,对照一下解出FLAGIS

回看rar,在注释里看到隐藏文字

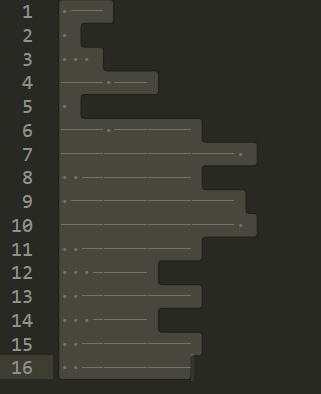

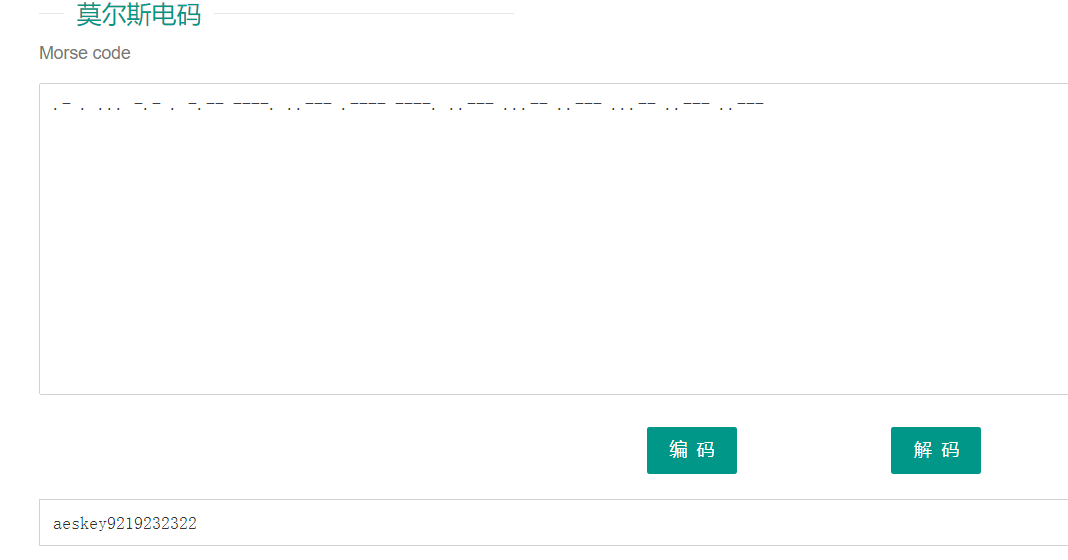

直接复制到sublime看看,试试摩斯电码

.-

.

...

-.-

.

-.--

----.

..---

.----

----.

..---

...--

..---

...--

..---

..---

合并一下

.- . ... -.- . -.-- ----. ..--- .---- ----. ..--- ...-- ..--- ...-- ..--- ..---

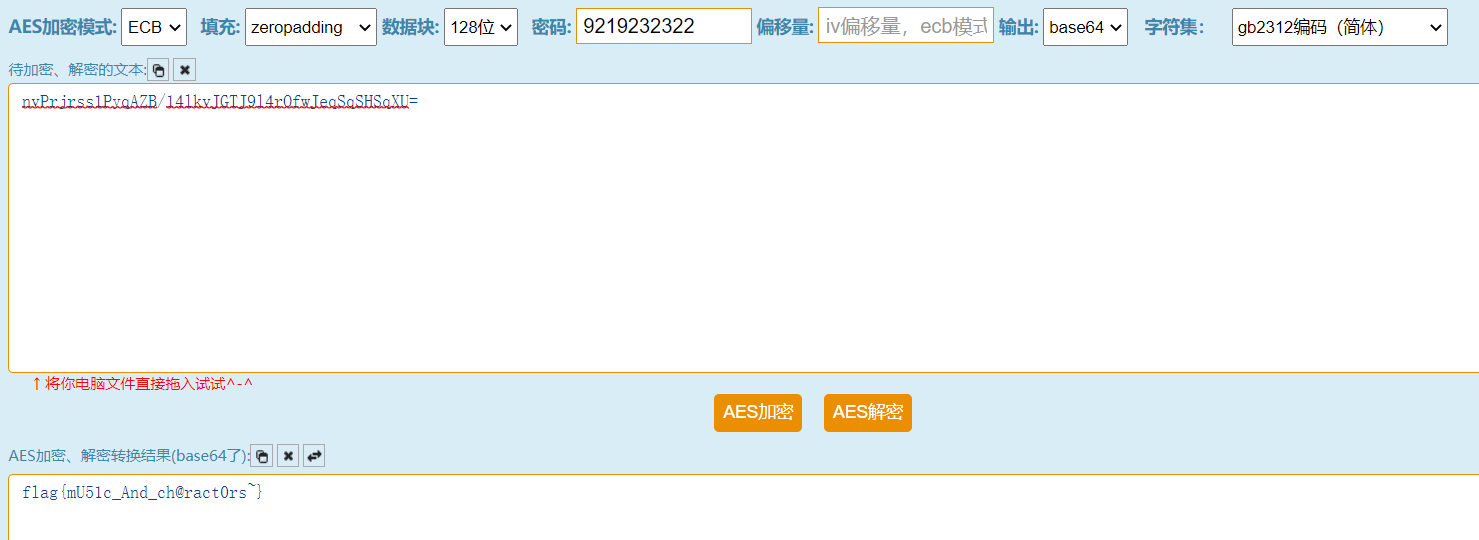

提示AES解密,key也给了9219232322

AES解密在captfEncoder还有cyberchef里不行,还有一些在线网站也失败了,和下面这个网站的差异就是数据块没有指定128位,不知道是不是这里的原因,有知道的师傅务必私信我一下或留言,万分感谢!

AES解密网站

xixixi

待更新