2020SWPUCTF西南石油大学「智仁杯」网络安全技术大赛MISC题解

前一天在打ROARCTF,实属被HackRF搞蒙圈了,纯路人先看看SWPUCTF的misc

耗子尾汁

foremost分离hzwz.gif

得到两个zip,一个提示假flag.txt,还有一个是mp4文件

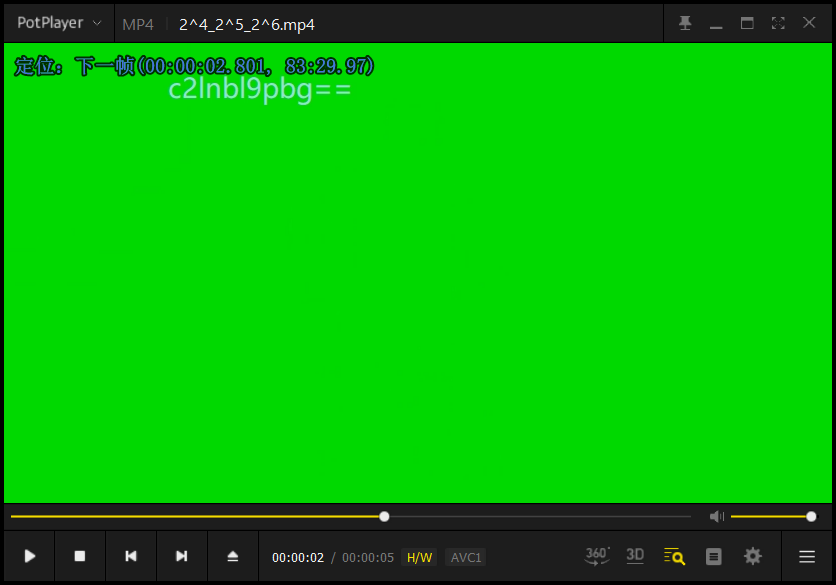

分帧工具得到

c2lnbl9pbg==

sign_in

foremost这个mp4文件,解压zip得到下面这个19_20.txt

R1pCVE9OUlhHVTNES05SWkdZWVRNUVJYSEEzVEtOUlVHNFpUT09KWEdFM0RLTlJZRzRaVE9RSlhHRTNEUU5aWkdaQkRNTlpXRzQzVEdOWlpHNDRUTVFaV0lJM1RNTlpXR1k0UT09PT0=

//The last layer is the single table replacement password

提示最后一层是单表替换密码

base64->base32->hex得到

lvueiakxudsyqehszqhykggsyylkvvi

根据flag格式flag{xxx_xxxx_xxxxxx_xx_xxxxxxxxxxxx}

不讲武德直接去quipquip解密

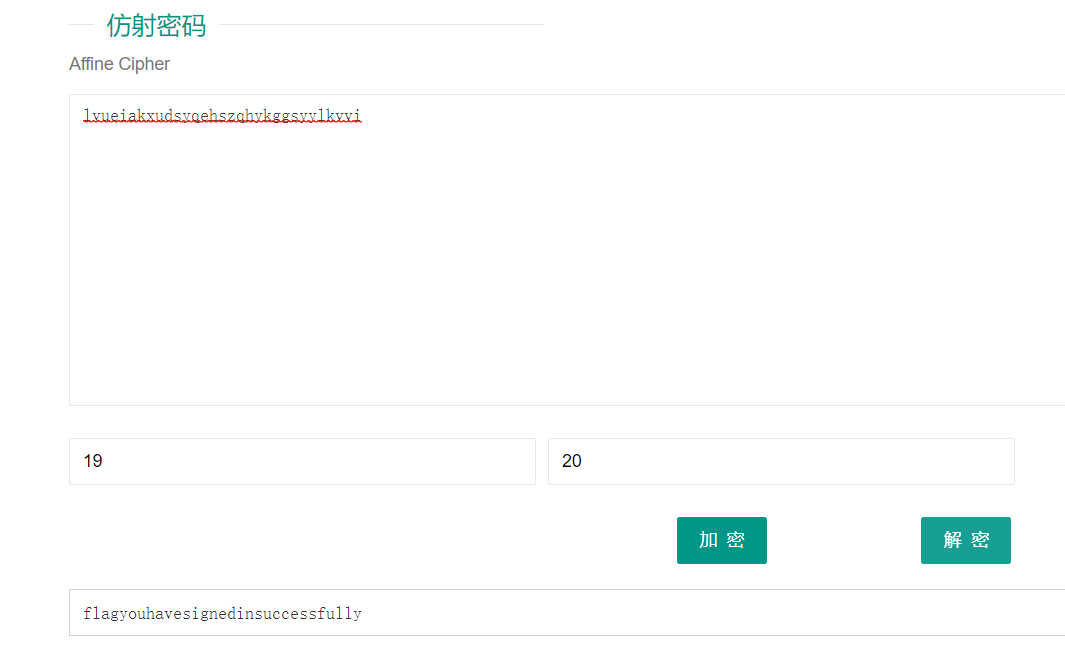

ko no仿射密码da!

由文件名19_20.txt得知,试了下这两个参数

加下下划线

flag{you_have_signed_in_successfully}

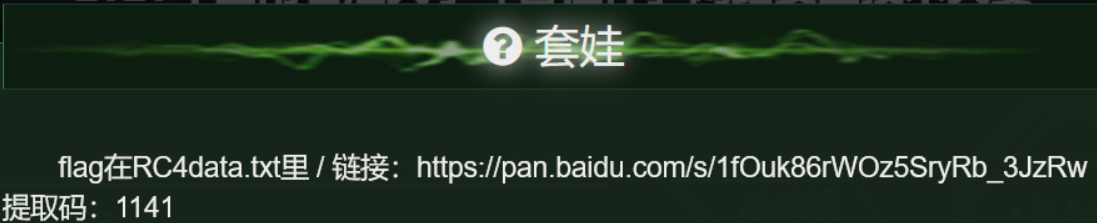

套娃

又是套娃,双是套娃,叕是套娃

一个xlsx文件,直接改成zip打开得到RC4data.txt和swpu.xlsx

再改swpu.xlsx的后缀为zip得到esayrc4.xlsx和RC4key.zip(esayrc4真有你的出题人)

在esayrc4.xlsx十六进制末尾找到这串去打开RC4key.zip

password:6e4c834d77cba03af41e1562a5bce84e

RC4key.txt如下,即密钥

ABCDEFGHIJKLMNOPQRSTUVWXYZ

RC4data.txt如下

U2FsdGVkX19uI2lzmxYrQ9mc16y7la7qc7VTS8gLaUKa49gzXPclxRXVsRJxWz/p

RC4解密下

flag{ef1a73d40977a49b99b871980f355757}

找找吧

010editor打开,在最后找到

key is PPPaAaS

得到findme.mp3和secret.rar

findme.mp3拖进audacity,末尾一段手撕出摩斯密码解密md5

-.. ....- ...-- ----. -.... ...-- . ----. ..--- -... ----- .---- ..--- .- .- -...

d43963e92b012aab

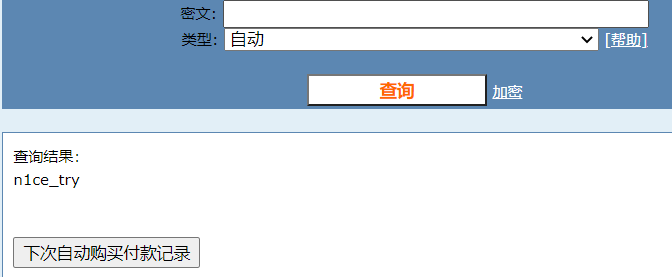

密钥n1ce_try,解压rar得到hint.png和is_this_the_flag.gif

修改hint.png的宽高,提示

凯撒大帝的名言,联想到凯撒解密

利用分帧工具查看gif,在中间得到闪过的一行字

得到bFyd_W1l3_Cah,去凯撒一下

flag{sWpu_N1c3_Try}

来猜谜了

开局一张图problem.png

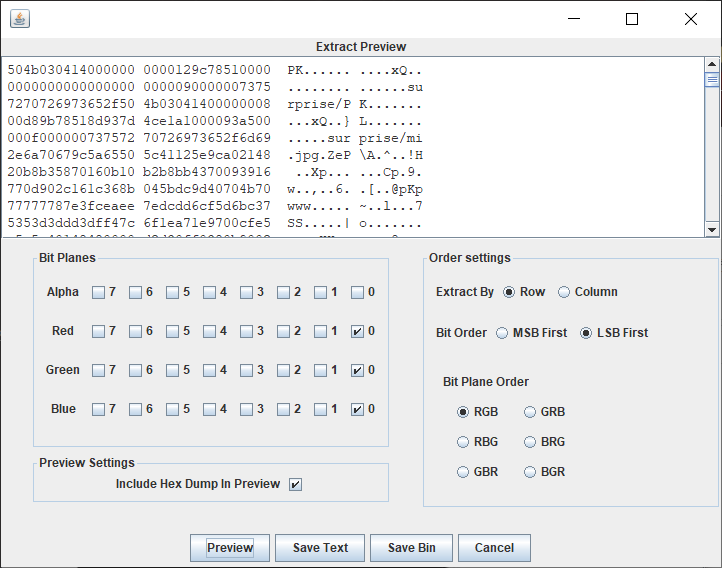

考虑lsb隐写

stegsolve提取

保存成zip文件

得到mi.jpg和一个uuu.pcap

uuu.pcap键盘流量解密下

<CAP>ag<SPACE>dx<SPACE>ag<SPACE>dx<SPACE>ag<SPACE>dx

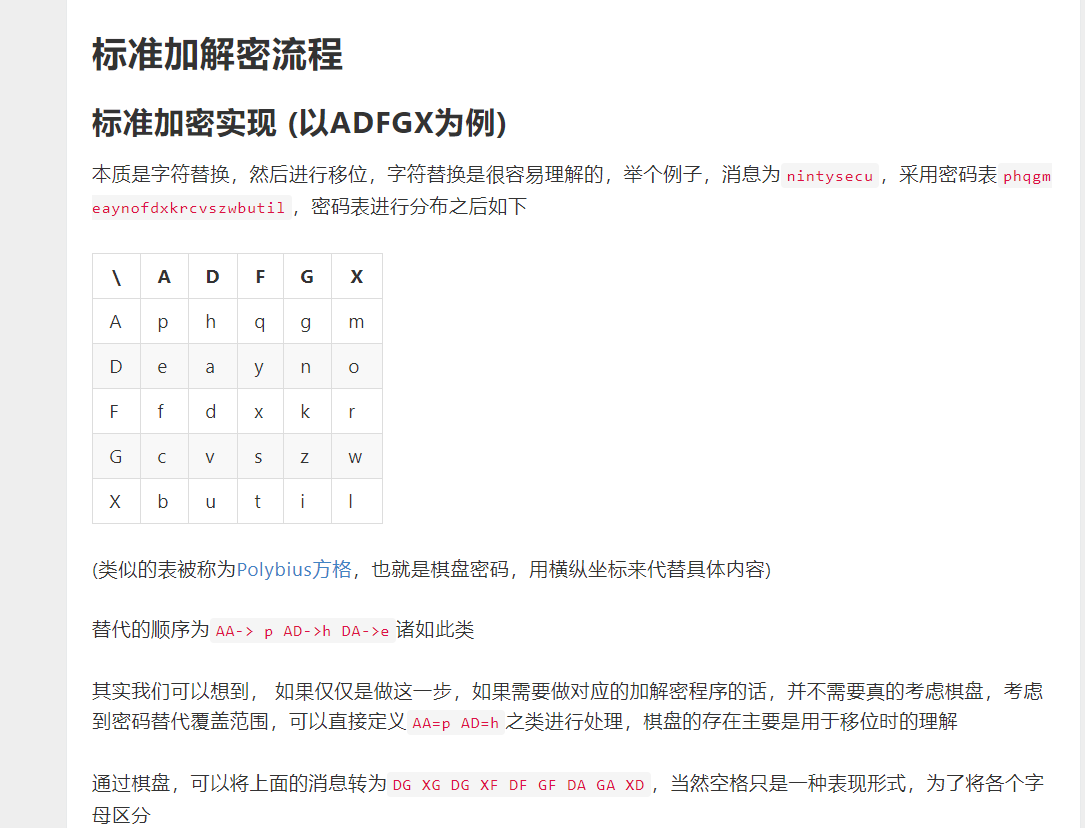

这里卡了有点久,只有AGDX四个字母

ADFGX解密

AGDXAGDXAGDX->gogogo

直接对着表解密

看题面来猜谜了有点outguess的意思

outguess -k gogogo -r mi.jpg 1.txt

flag{Out9uEsS_1s_V4rY_e4sy}