CTF中常见明文攻击

要达成明文攻击需要注意以下三点

①完整的明文文件

②明文文件需要被相同的压缩算法标准压缩(也可理解为被相同压缩工具压缩)

③明文对应文件的加密算法需要是 ZipCrypto(ZipCrypto又分为ZipCrypto Deflate/ZipCrypto Store)

使用ARCHPR进行明文攻击

破解时长应该不超过5分钟,运行至5分钟左右可以手动停止,ARCHPR会跳出来破解出的三个key。当然,这个结果并不是压缩包的密码,而是一个去除密码的压缩包xxx_decrypted.zip,把这个文件直接解开就可以了。

用以上方法需要已知一整个明文文件,那么有没有已知一部分明文就可以利用的攻击方式呢?

使用rbkcrack只需要知道加密压缩包内容的连续12个字节,即可进行攻击破解。同时,结合各类已知的文件格式,更扩宽了ZIP已知明文攻击的攻击面。

rbkcrack

rbkcrack

rbkcrack常用参数

-C 加密的压缩包

-c 压缩包内加密的文件

-p 明文内容

-k 输入key

-o 偏移量

-d 攻击完成后导出解密文件

-u 自动解压

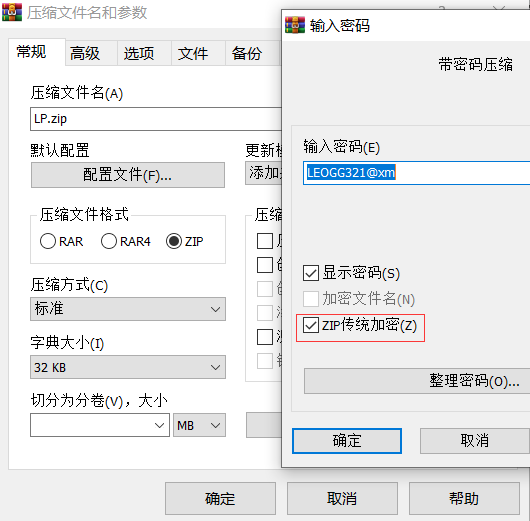

这里直接把准备好的图片素材LP.png加密压缩下,为保险起见密码设置大小写特殊字符数字混合。

注意要勾上zip传统加密,不然会以AES-256的加密方式导致rbkcrack不起作用

png是制作的png文件头

rbkcrack.exe -C LP.zip -c LP.png -p png

拿到key后进行解密

rbkcrack.exe -C LP.zip -c LP.png -k 0f518bd2 680365f9 0ecf26a8 -d out.png

因为LP.zip是以ZipCrypto Deflate方式加密的

所以解密后注意得到的out.png是deflate的数据流,需要使用python脚本进行解码

在rbkcrack的tools里找到这个脚本

python inflate.py < out.png > out1.png

至此大功告成,成功提取到压缩文件里的LP.png