20145304 Exp6 信息搜集与漏洞扫描

实验后回答问题

(1)哪些组织负责DNS,IP的管理。

NSI负责Internet顶级域名系统的注册、协调与维护,IAIA负责Internet的地址资源分配,由IANA将地址分配到ARIN(北美地区)、RIPE(欧洲地区)和APNIC(亚太地区),然后在由这些地区性组织将地址分配给各个ISP。现在,IANA的职能由ICANN行使。

地址支持组织(ASO)负责IP地址系统的管理。

域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。此协议是允许计算机在因特网上相互交换信息,管理通讯的技术标准。

(2)什么是3R信息

3R指官方注册局、注册商和注册人

实验总结与体会

这次的实验不是很顺利,出现的问题较多,并没有找到很好的解决方法,还是像之前一样换一个要不就卸掉重装。通过此次实验,我掌握了一些信息搜集的方法,端口开放情况、漏洞和操作系统的扫描在上学期的信安概论实验中操作过,但当时是在实验室的虚拟机中,利用了Nmap和X-scan,这次实验重新使用了Nmap,感觉它的功能真的挺强大的。这次实验中对搜索引擎的利用我很感兴趣,之前我们都是直接搜,无用的信息太多,尝试了一下高级搜索,过滤掉很多无用信息,提高了效率。

实践过程记录

DNS IP注册信息的查询

-

Whois+域名可查询到该域名的服务器,注册信息等。

-

利用网站查询

-

利用

nslookup得到DNS解析服务器保存的结果。

-

利用

dig从官方DNS上查询结果,与nslookup结果相同。

-

使用netcraft提供的信息查询服务。

-

IP2反域名查询。

路由追踪

-

追踪本机连接百度经过的路由

-

追踪Kali连接百度经过的路由。

利用搜索引擎

-

在百度上使用

site:xx.xx filetype:xx进行搜索。

-

使用了百度的高级搜索过滤一下,可以减少很多无用结果。

Nmap

- 活跃主机扫描

-

操作系统辨别

-

端口扫描

-

服务版本扫描

openvas

-

查看openvas安装状态,根据提示开启相应服务。

-

再次检查安装状态,确认是否可以使用

-

查看各服务使用的端口,可看到9392为gsad

-

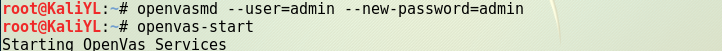

添加用户

openvasmd --user=admin --new-password=admin -

openvas-start开启openvas

-

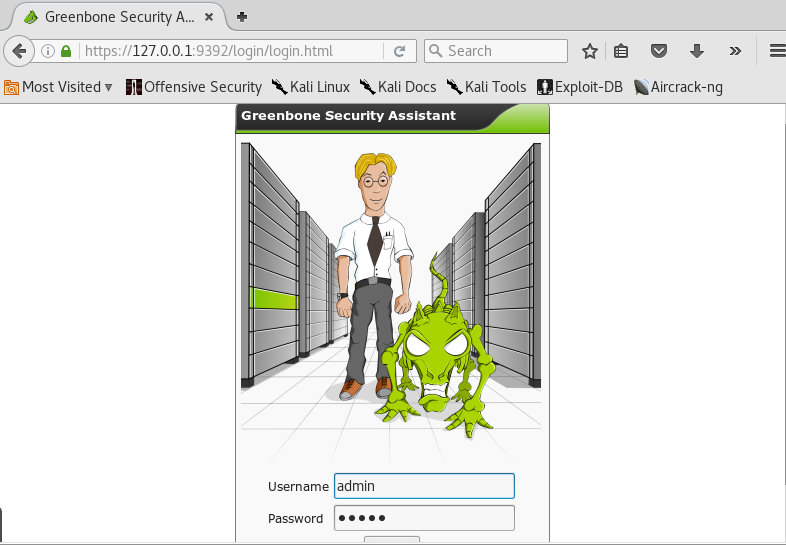

在Kali的浏览器访问```https://127.0.0.1:9392/````

-

登陆后新建扫描,扫描自己的主机。

-

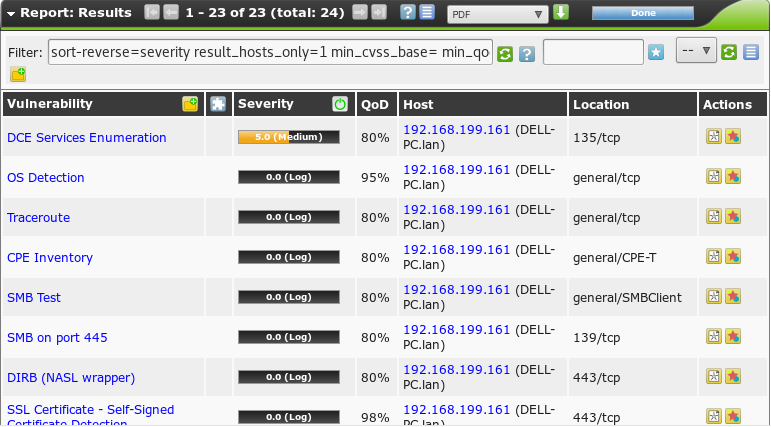

查看结果。

-

查看漏洞,根据提示知DCE使用135端口,攻击者可以通过此漏洞获得更多主机的信息,查看解决方法是过滤通过此端口的数据包。

遇到的问题

-

在启动openvas时遇错误代码退出。

-

解决方法:提示信息太少,不知是哪儿出错,毫无头绪,准备重装,下载太慢,就恢复了一下快照,解决。