adfs:https://baike.baidu.com/item/ADFS/892989#1

ADFS安装之后:IP地址是固定了,修改一次网络就要改一次hosts。

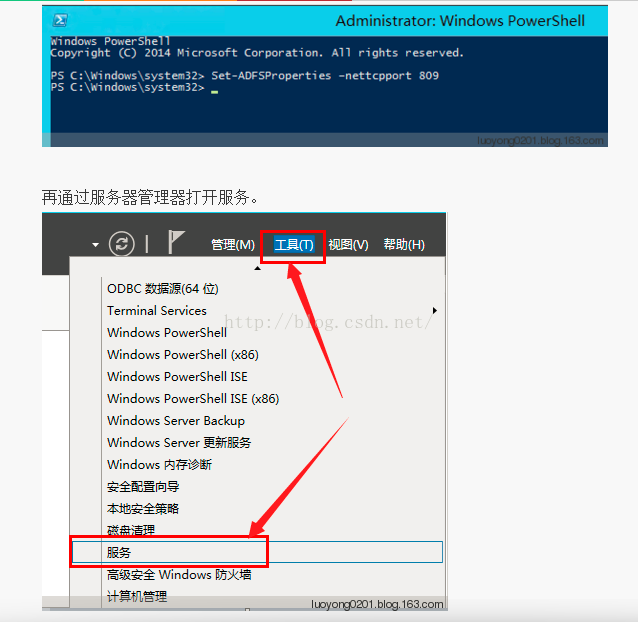

刚安装的adfs通过外部认证登录的adfs会导致一个问题,插件注册工具和按钮注册工具用不了,产生原因是CRM的 Microsoft Dynamics CRM 沙盒处理服务 (英文是Sandbox Processing Service)侦听808端口,CRM的另外两个服务Microsoft Dynamics CRM Asynchronous Service 和 Web Application Server services 会通过808端口和它交互,而AD FS服务默认也是占用808端口,所以导致了端口冲突 。当然,如果你的AD FS服务器和CRM服务器不是同一台则没有这个问题

找到名称为 Active Directory Federation Services 的服务,右击选择 重新启动 。

就可以了

找到名称为 Active Directory Federation Services 的服务,右击选择 重新启动 。

就可以了

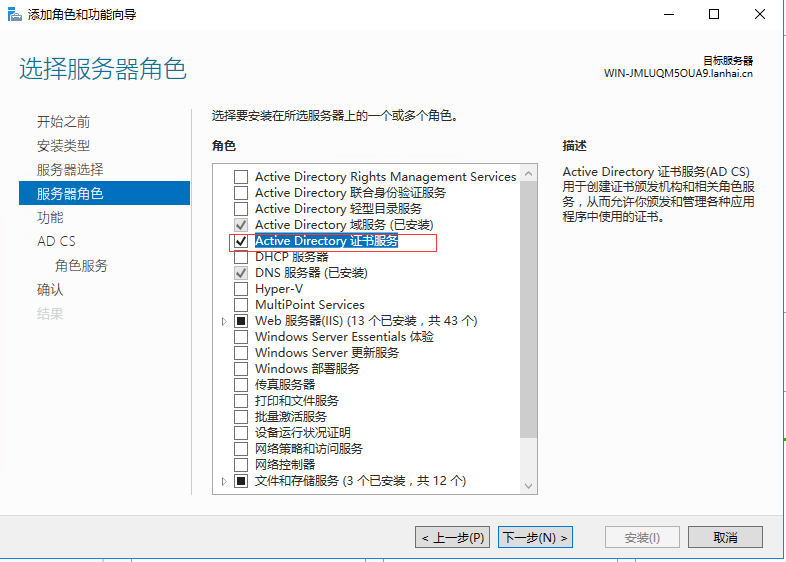

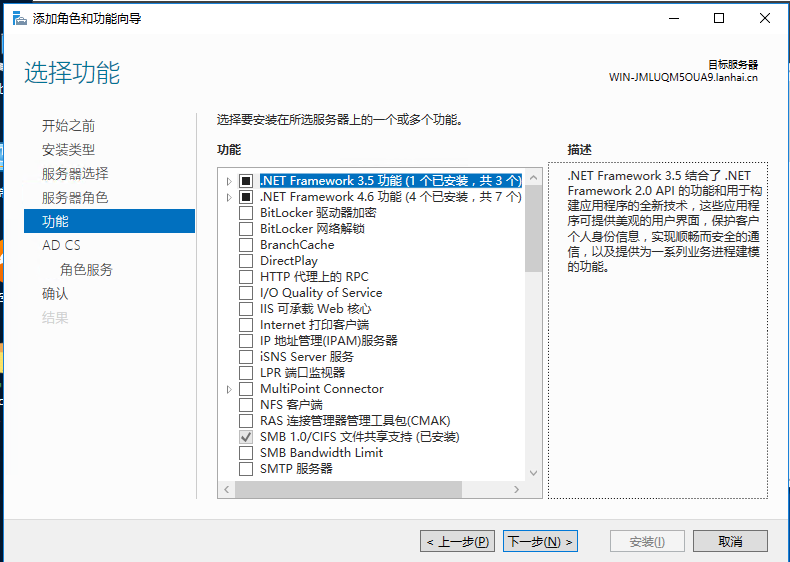

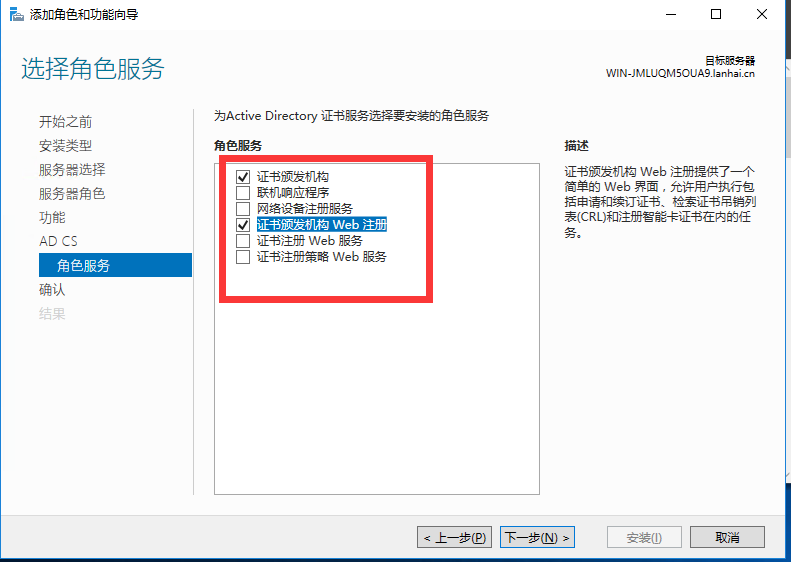

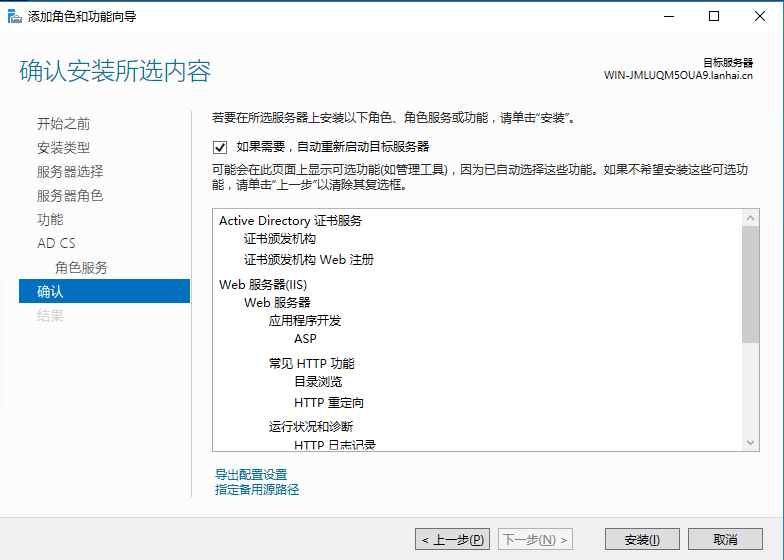

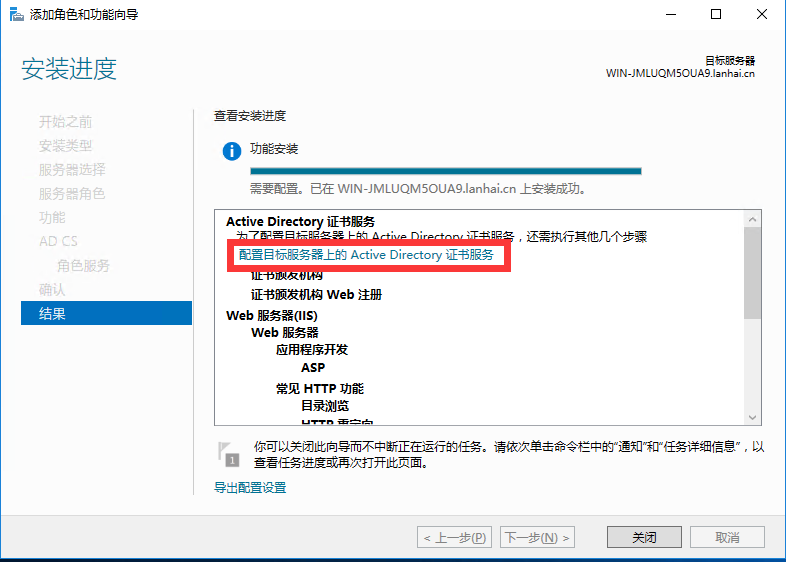

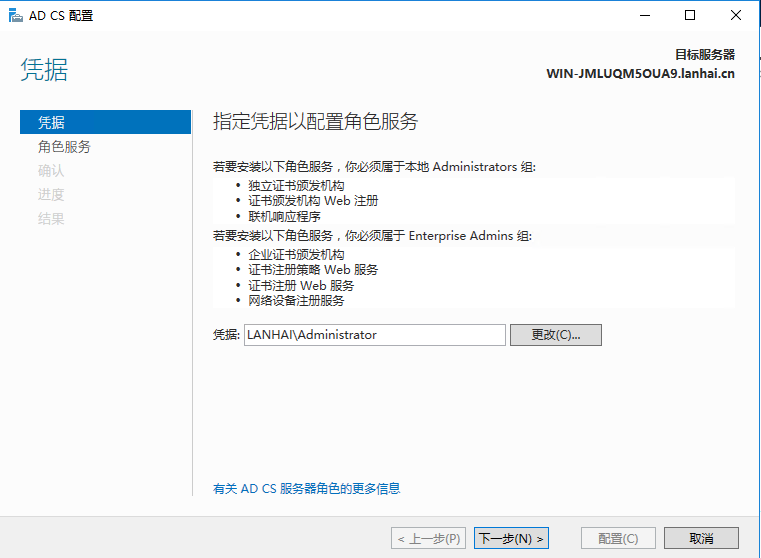

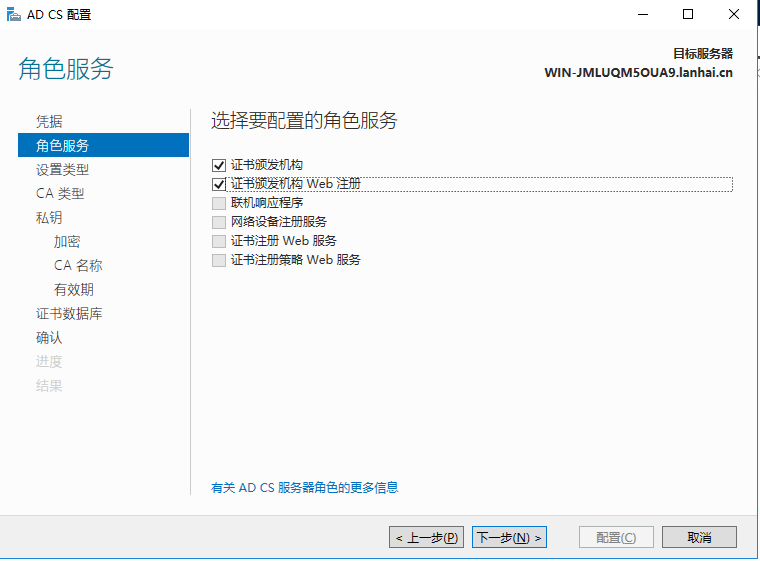

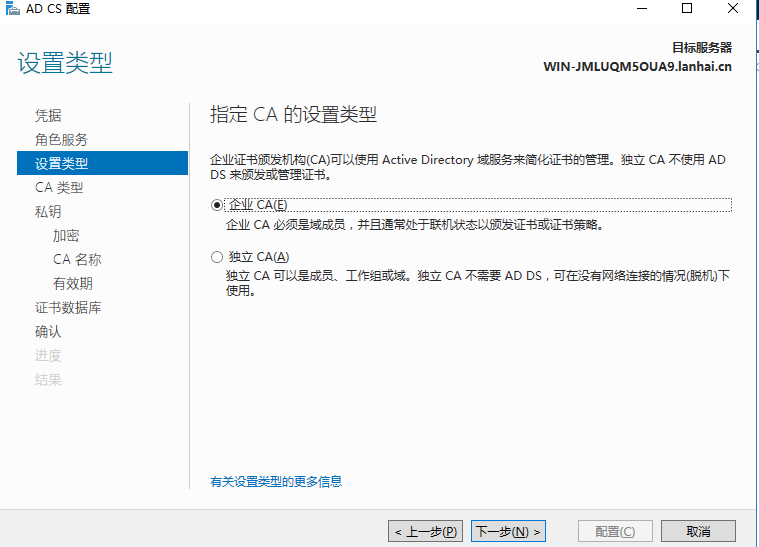

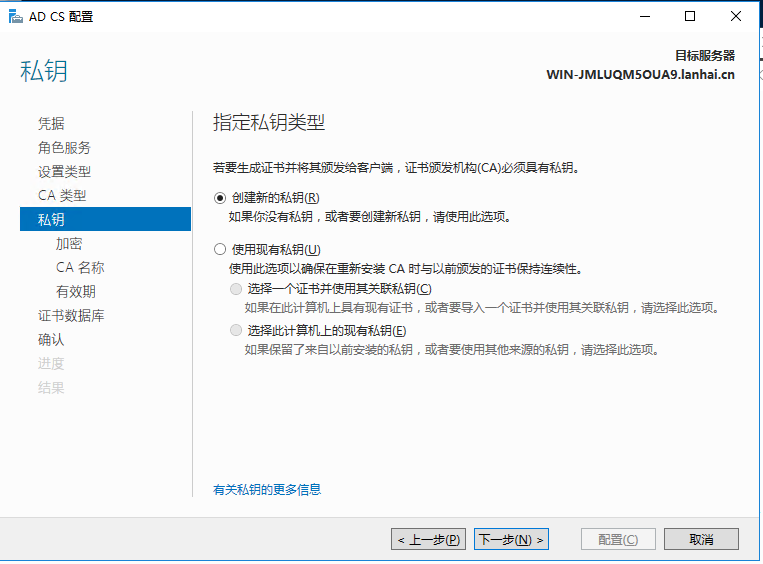

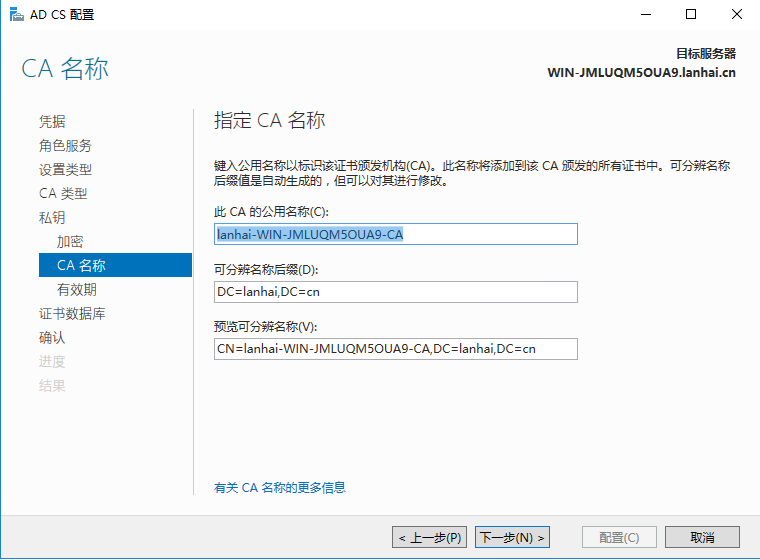

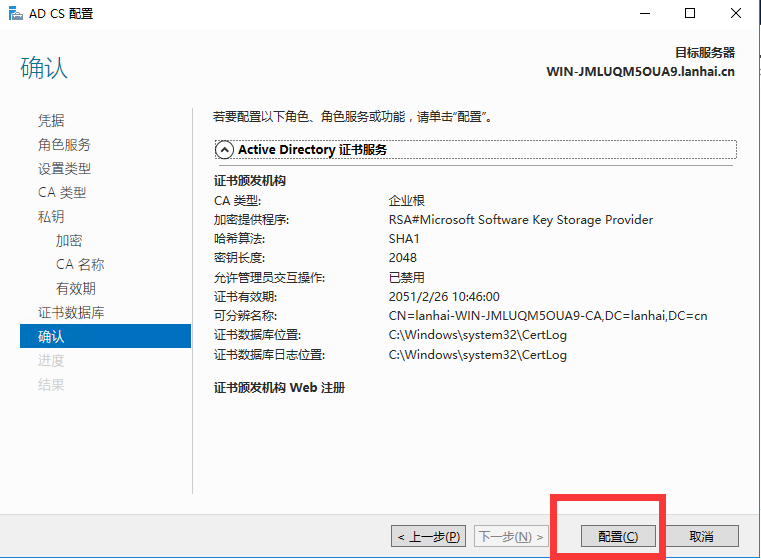

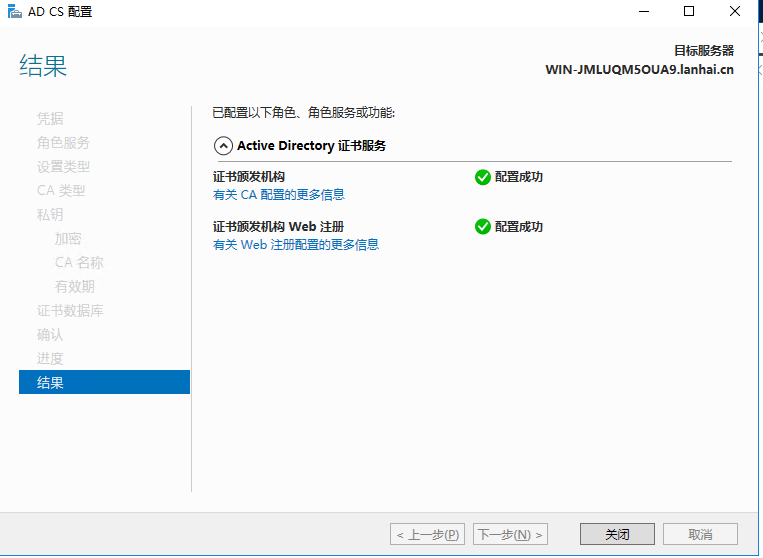

一、证书颁发机构配置

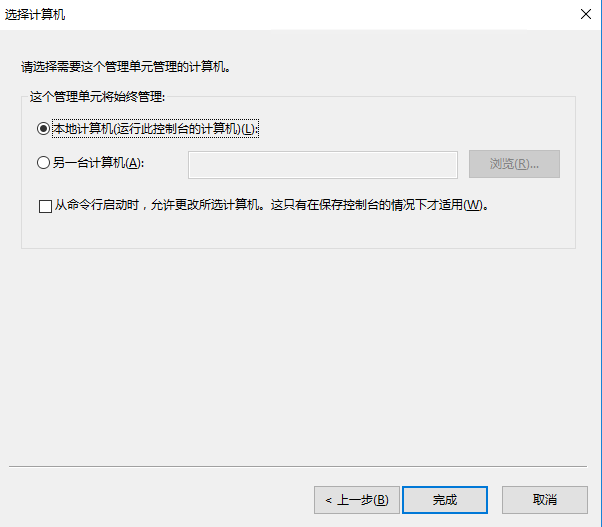

下一步

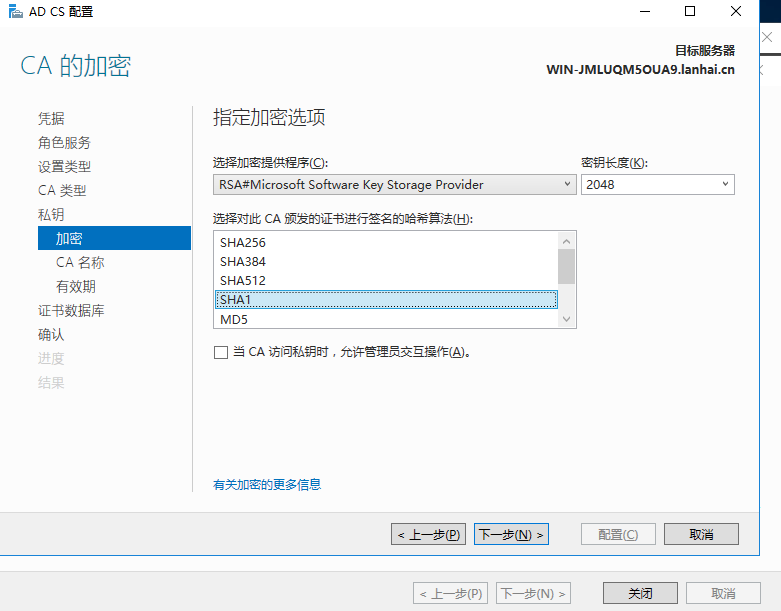

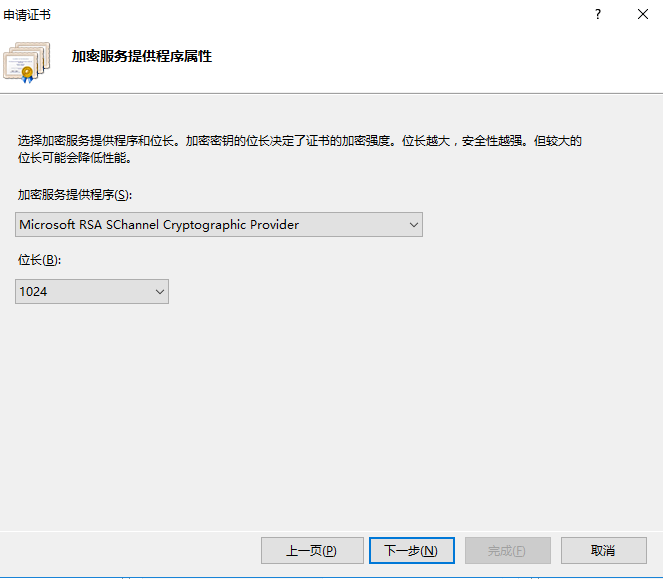

加密默认就行!

有效期自行设置

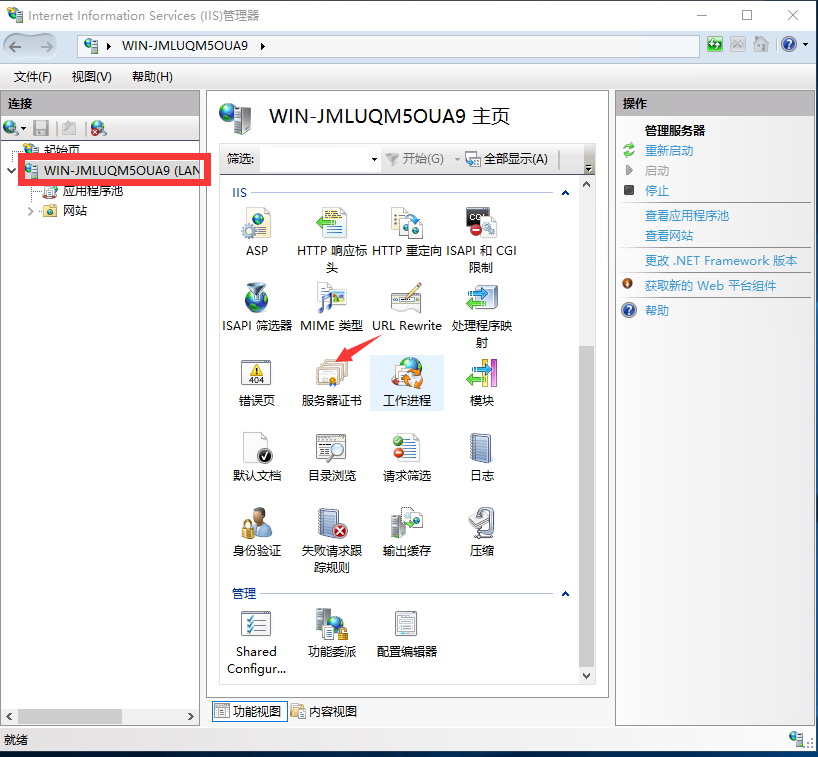

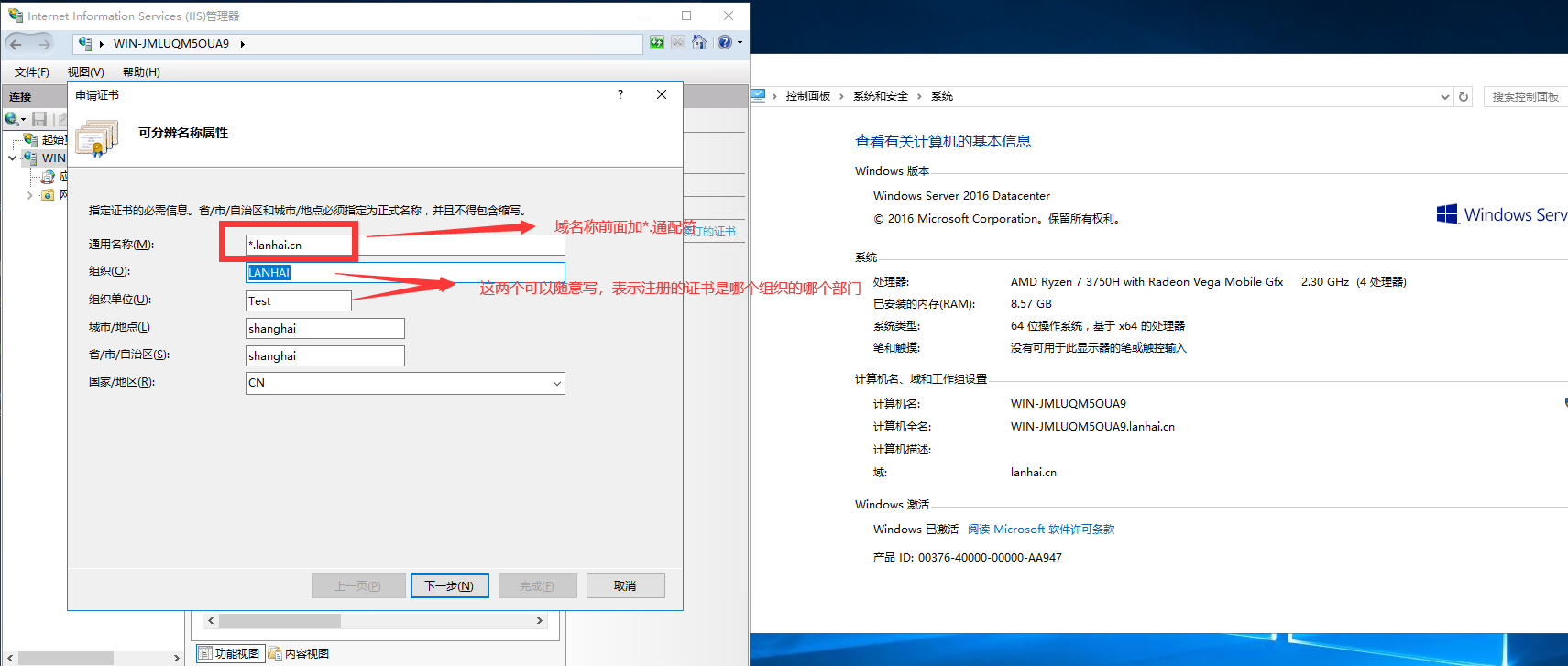

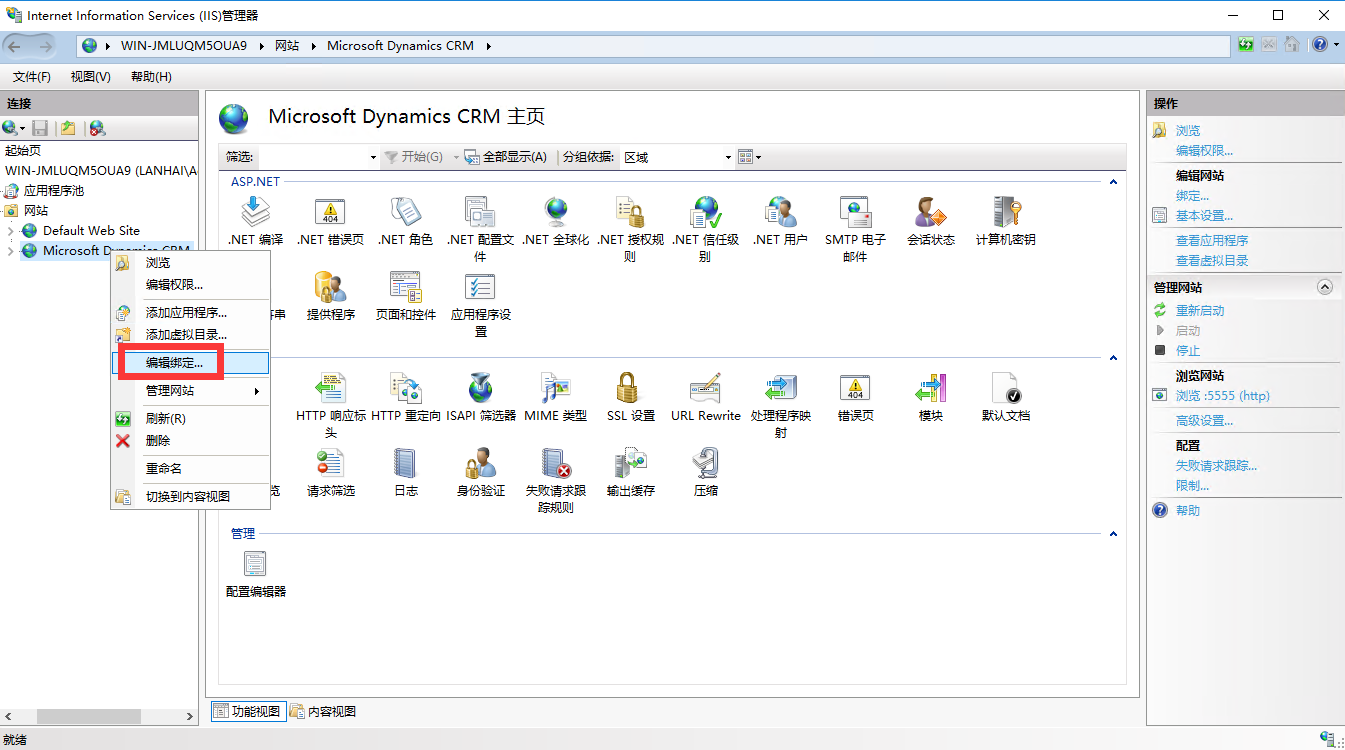

打开iis

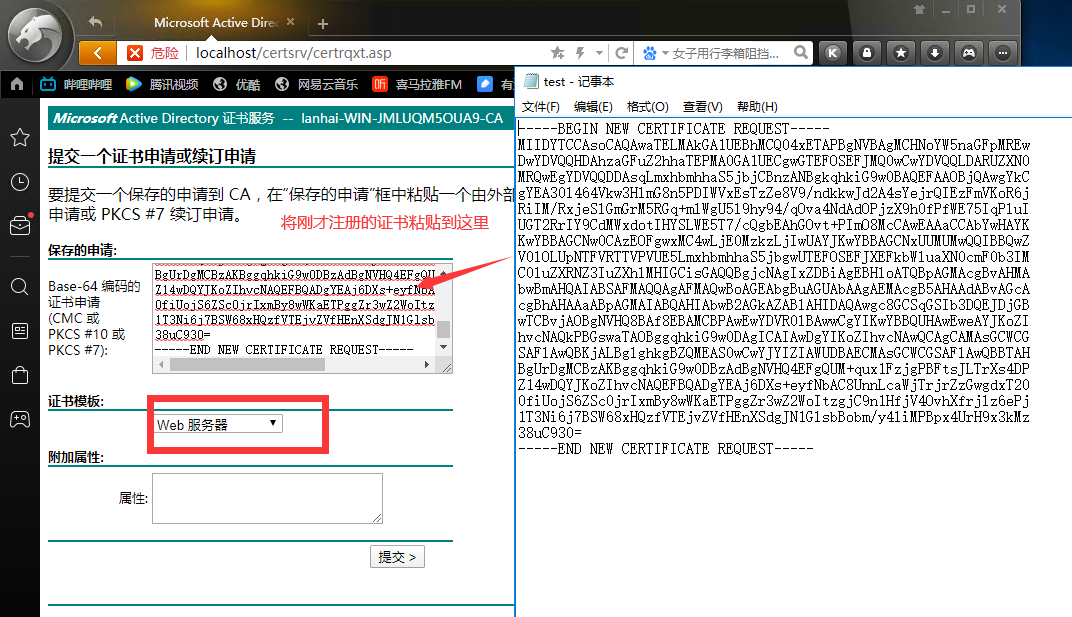

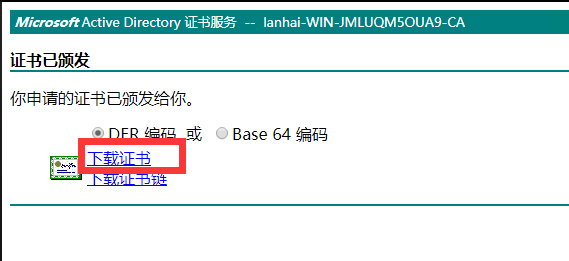

打开浏览器输入:http://localhost/certsrv

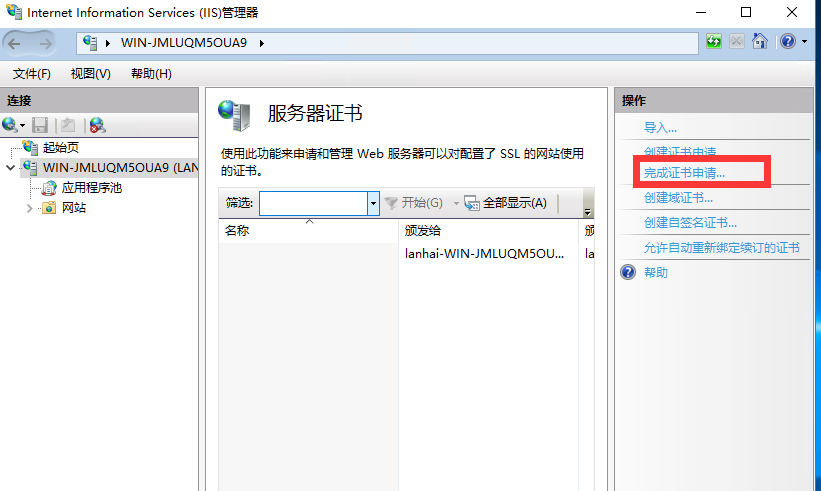

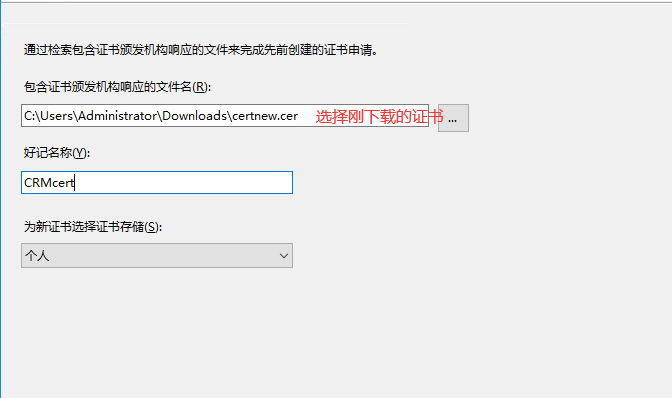

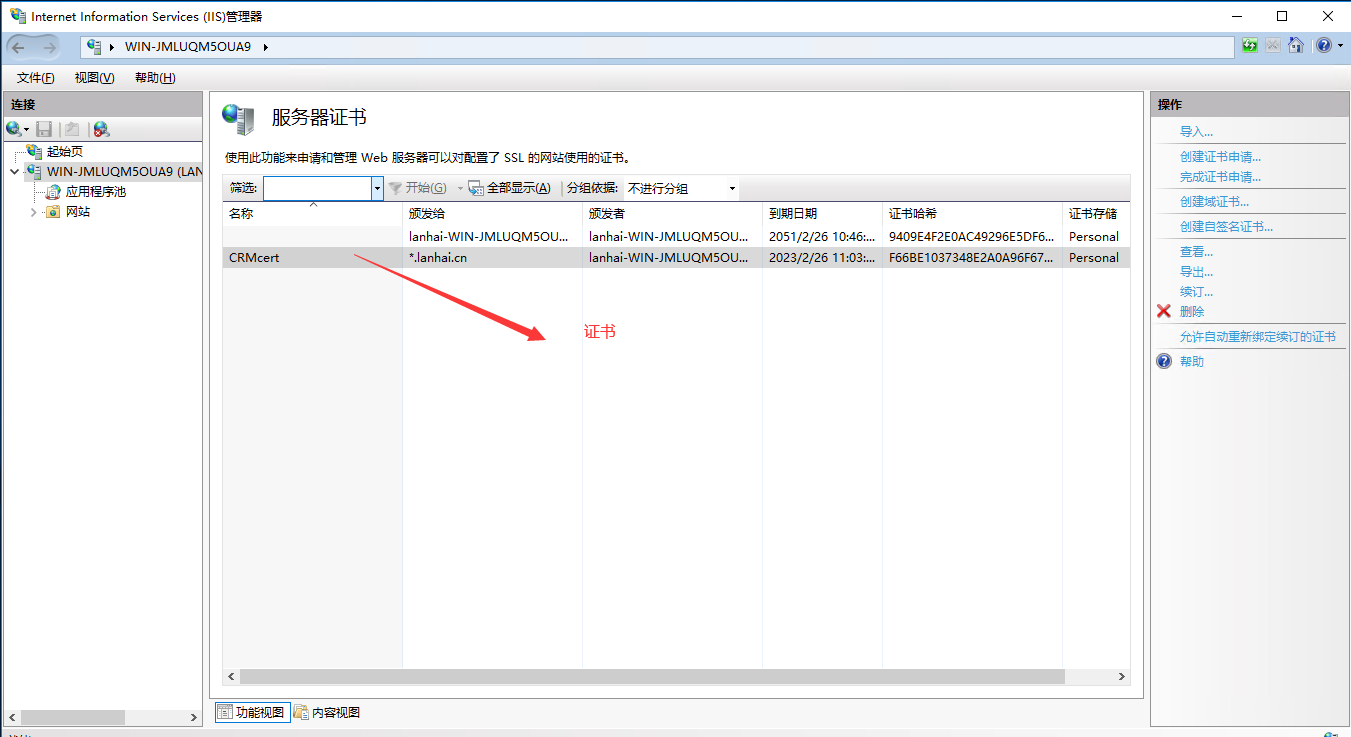

返回iis证书界面

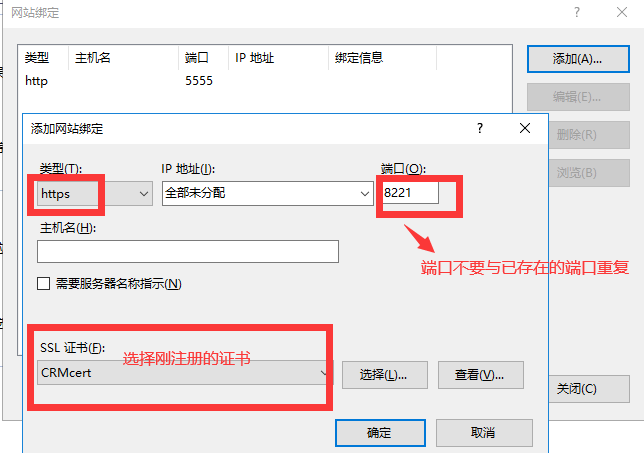

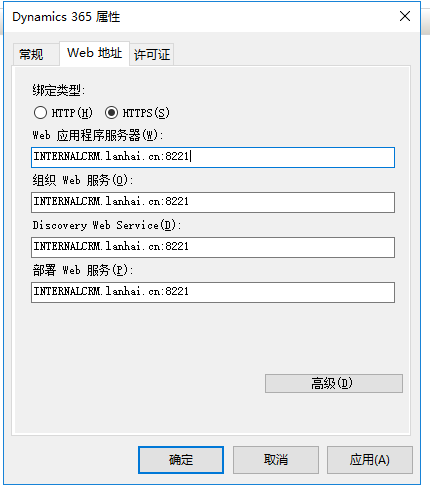

配置Dynamic网页的https端口

添加证书设置

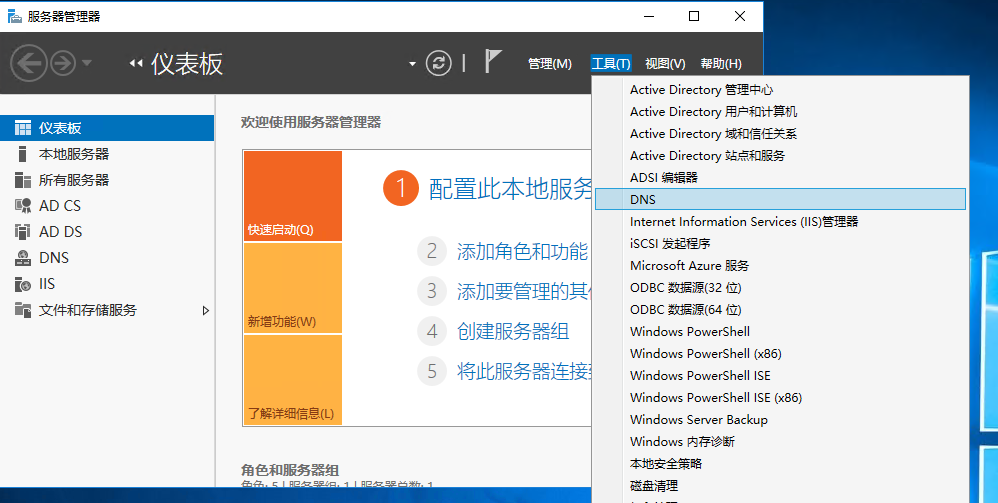

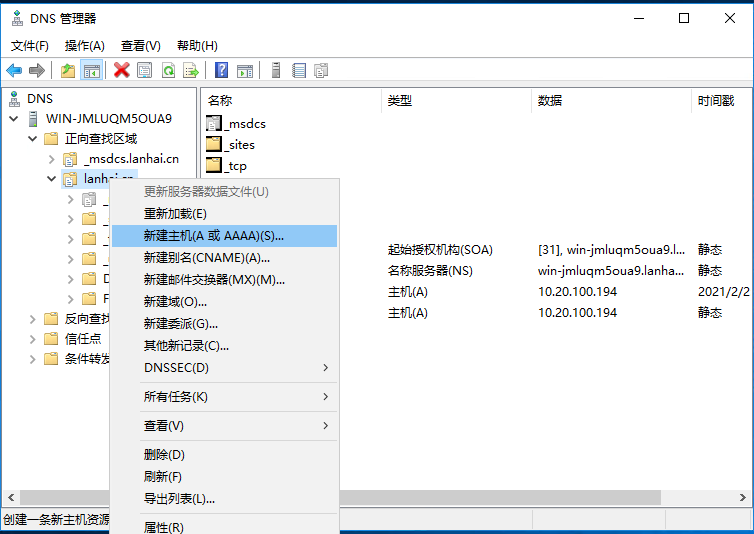

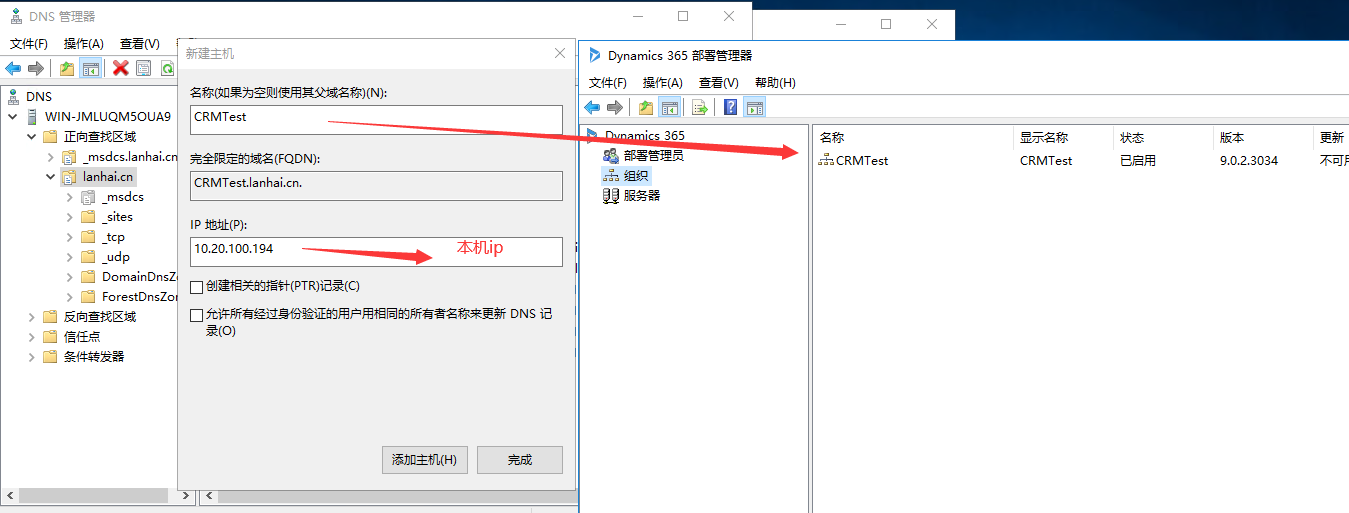

二、DNS配置

adfs:指定adfs服务器

auth:外部访问CRM地址

CRMTest:D365的组织名称

INTERALCRM:内部访问CRM地址

dev:发现服务

主机地址:

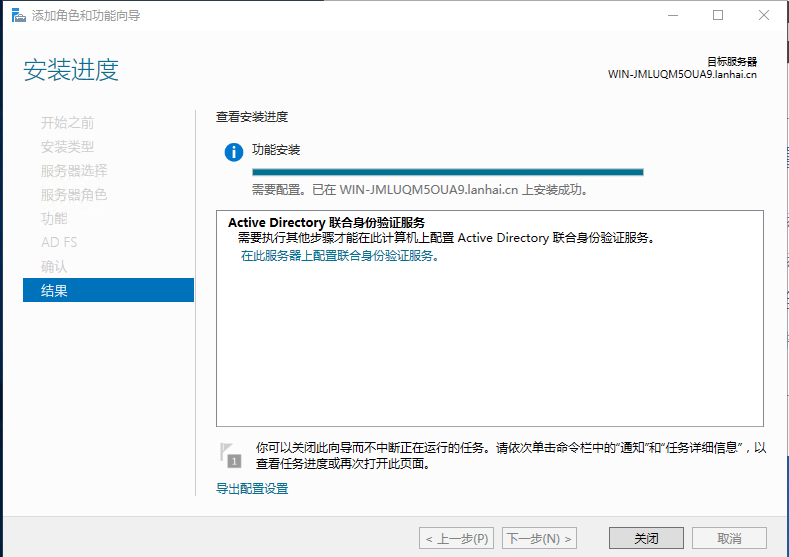

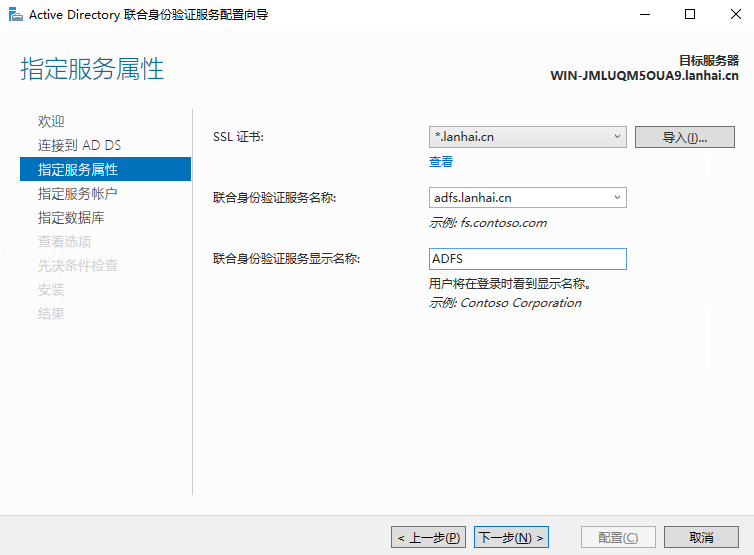

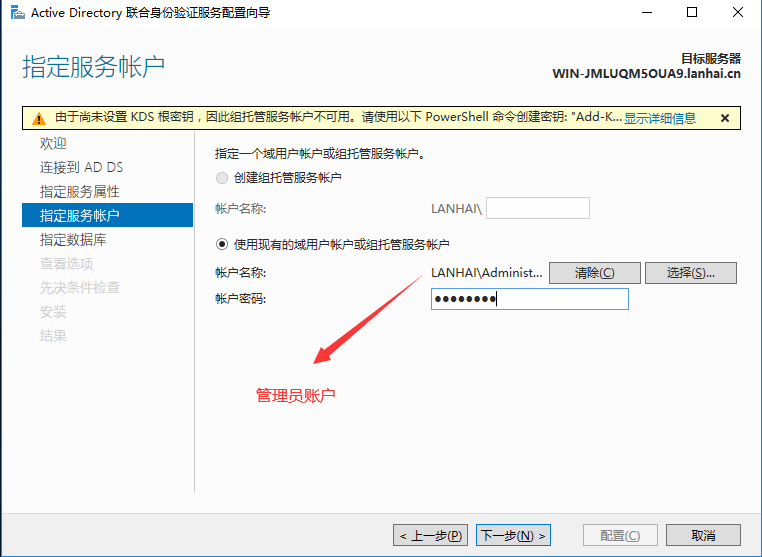

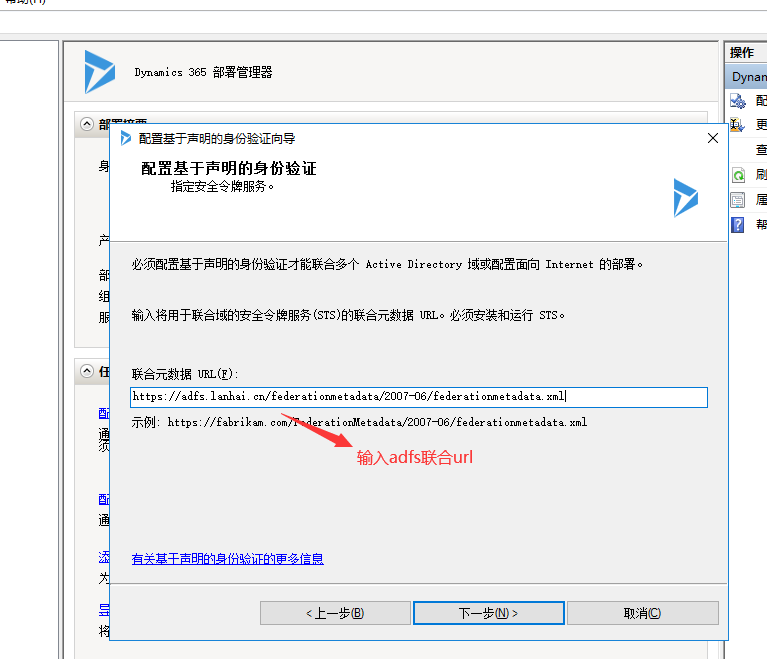

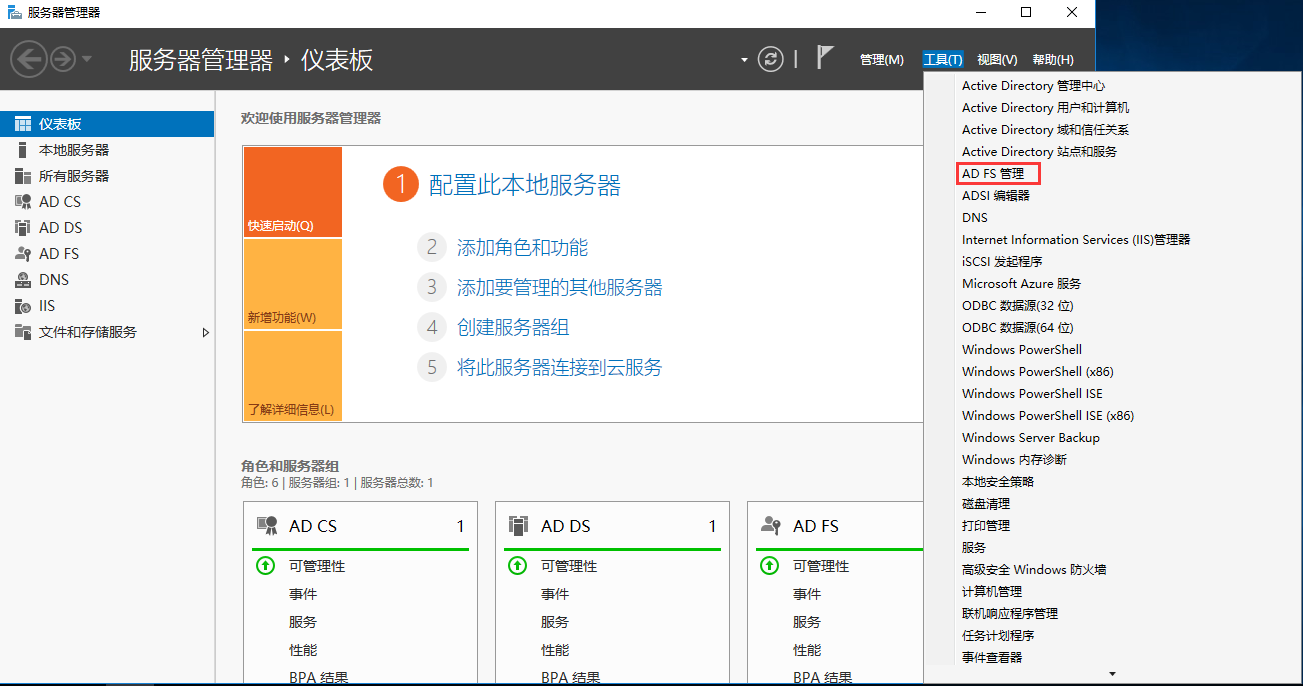

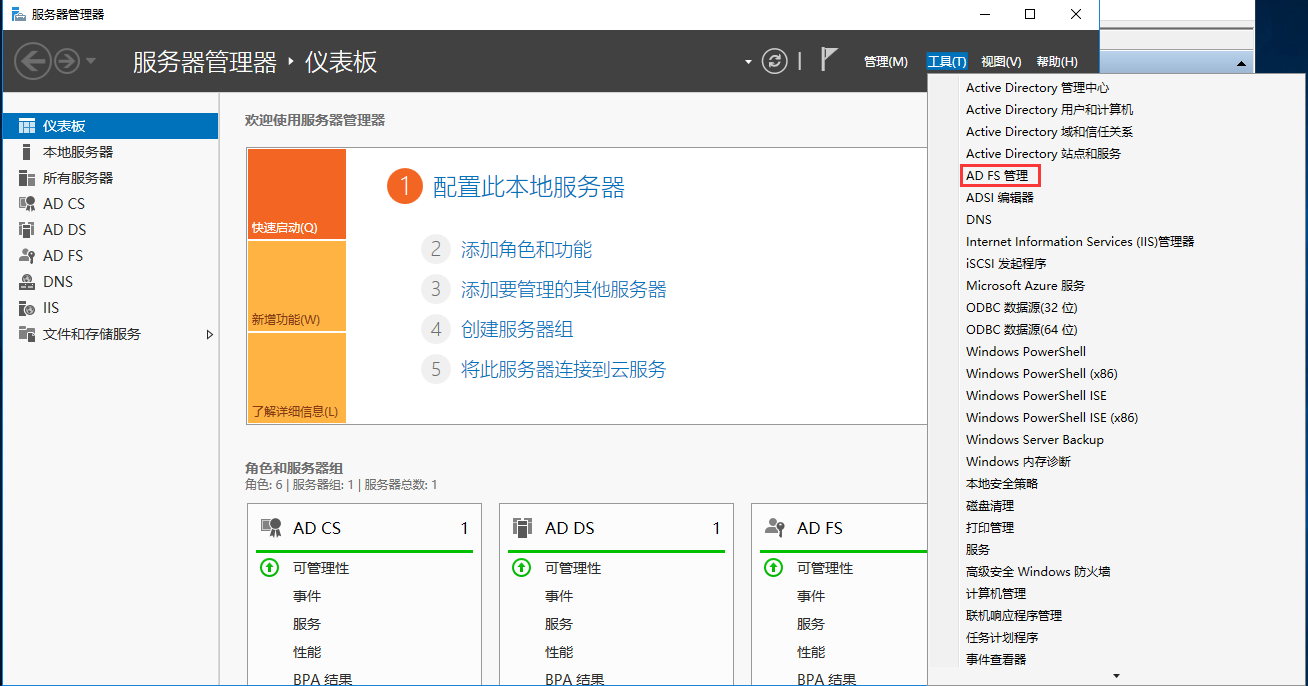

三、ADFS配置

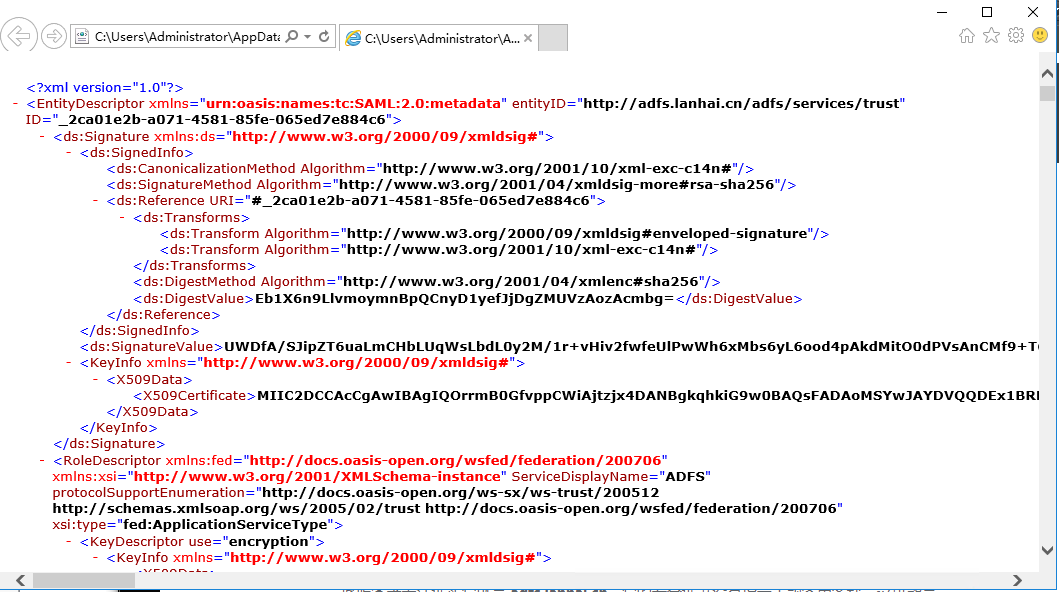

验证adfs是否安装成功

https://adfs.lanhai.cn/federationmetadata/2007-06/federationmetadata.xml

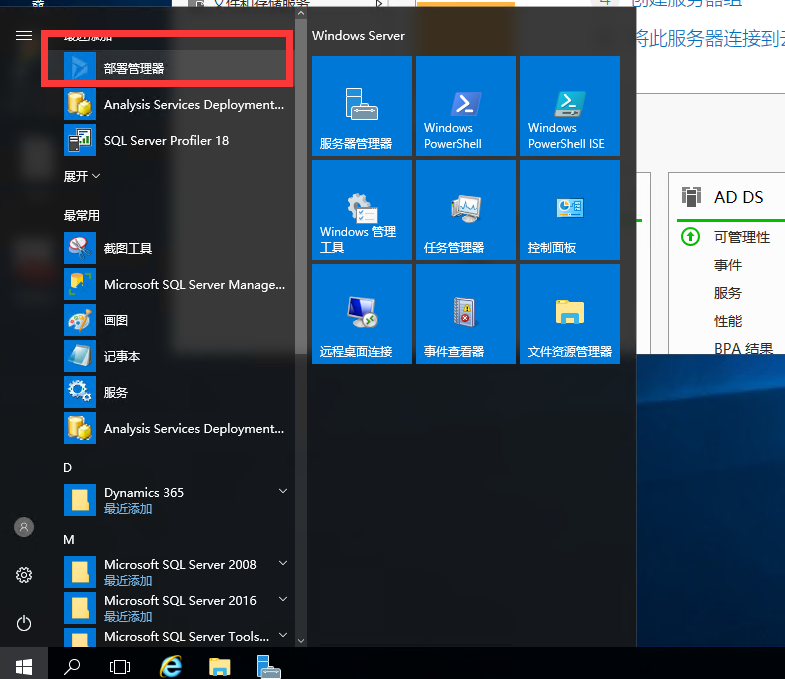

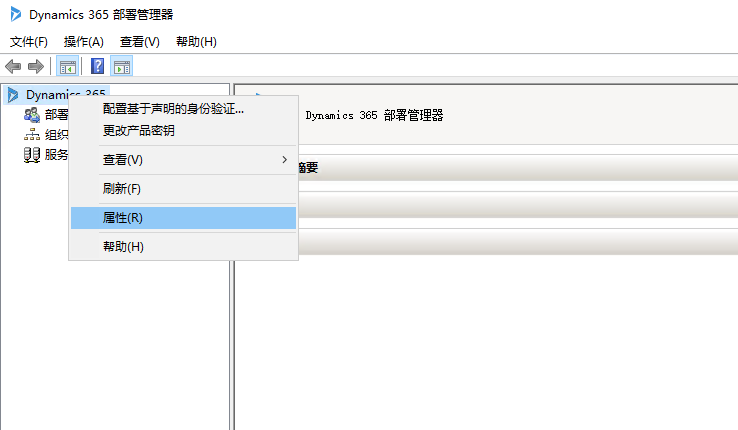

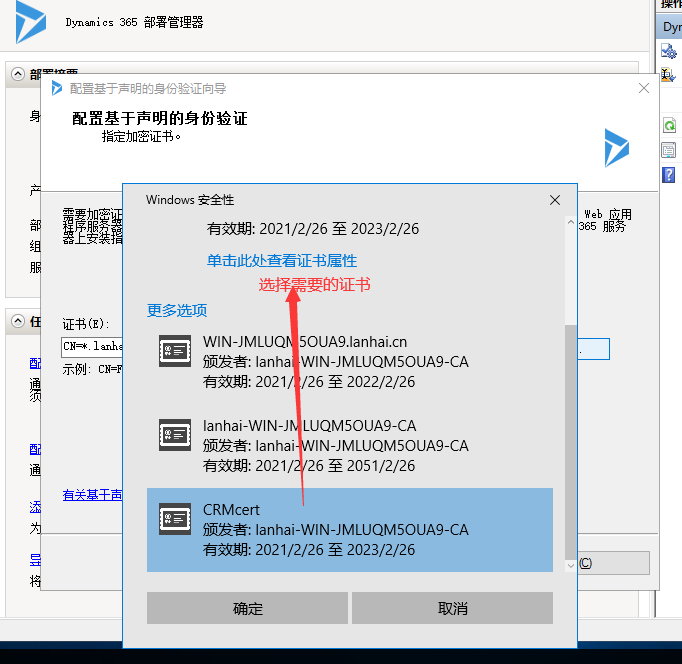

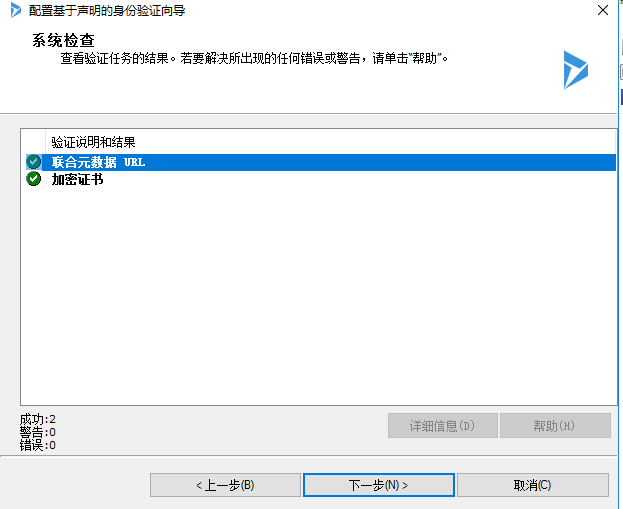

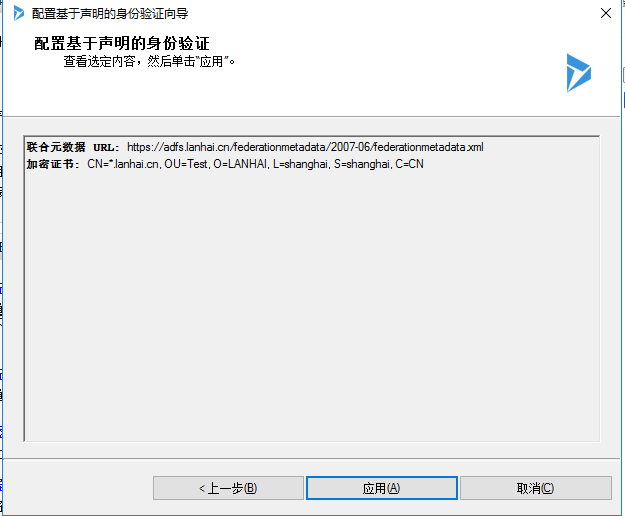

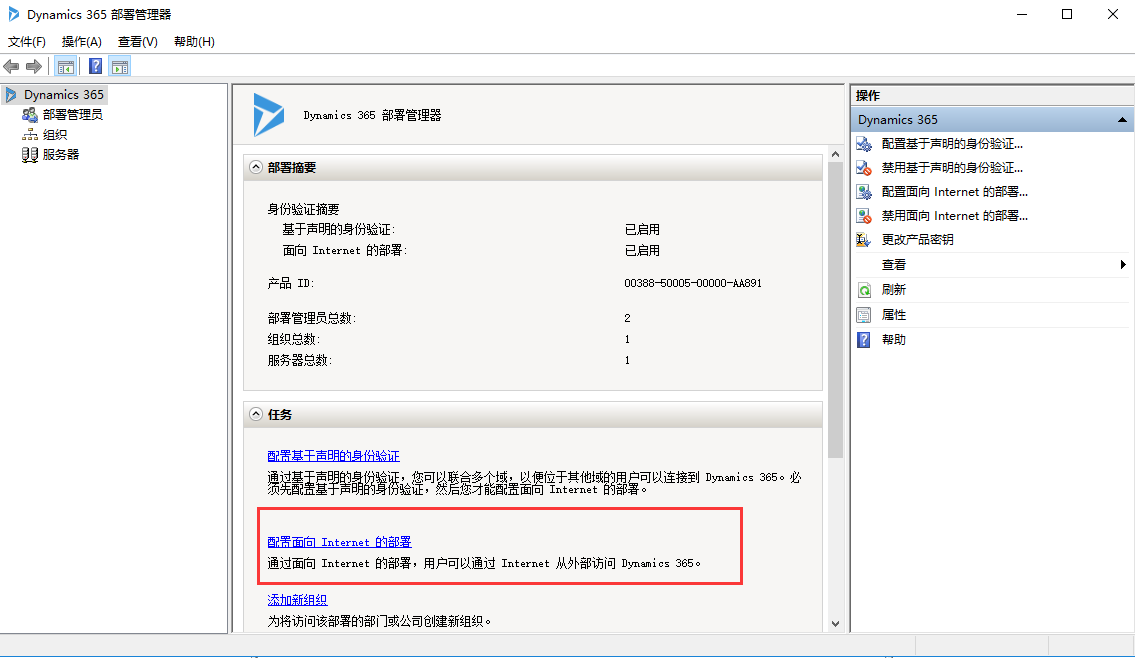

四、claims-based认证-内部访问设置

内部访问需要设置一个内部访问域,用于指定内部访问地址,前面DNS中我们配置了一个【interalcrm.域名】这个域我们一般用来绑定内部访问地址。

下面操作为:为内部访问绑定一个内部访问地址

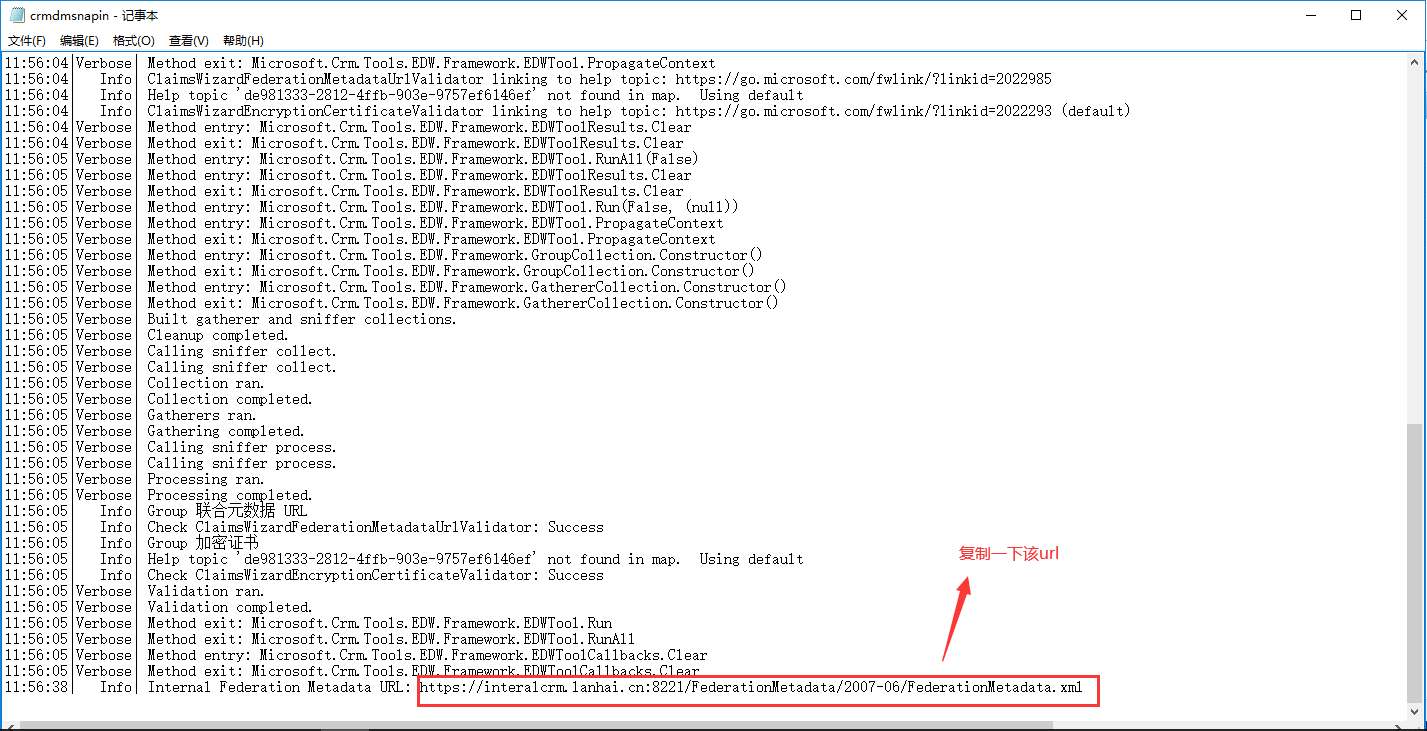

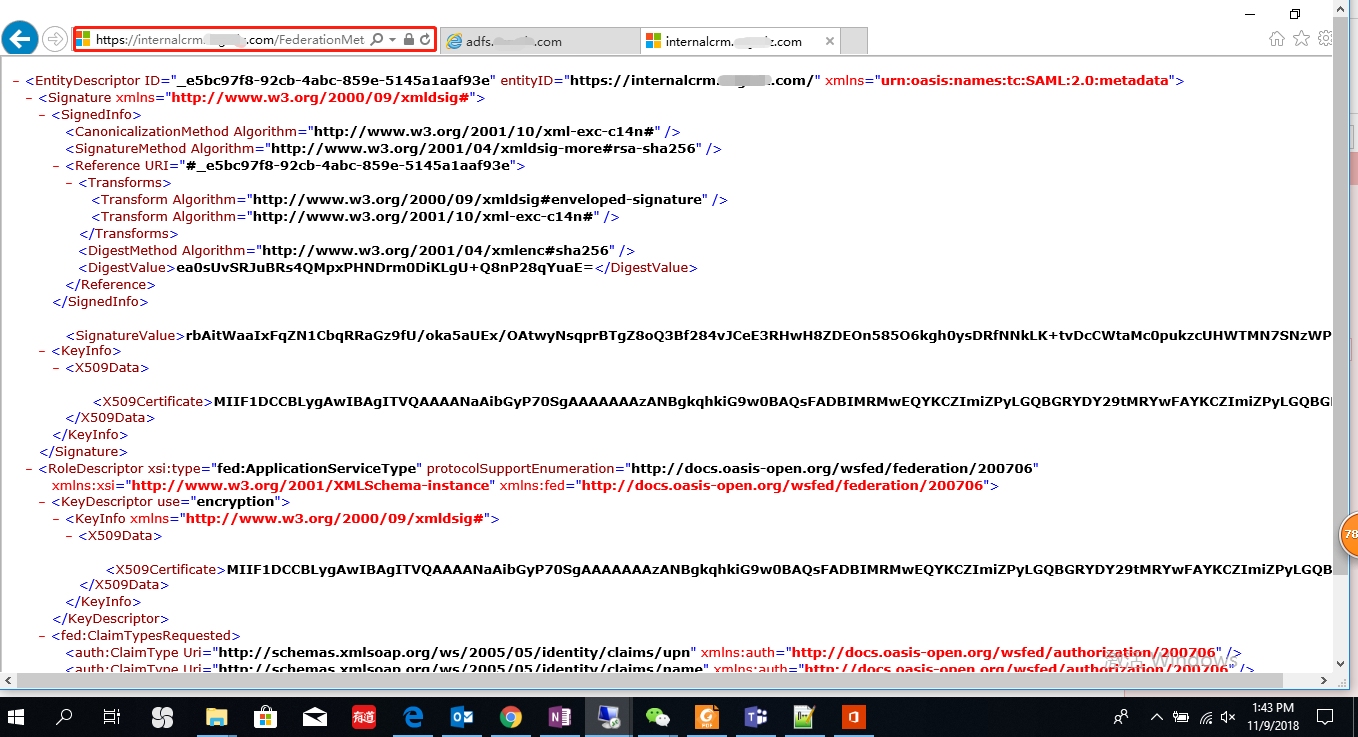

此处返回的联合url为内部信赖方的url,域名部分内容为我们上面绑定D365 web地址的域名

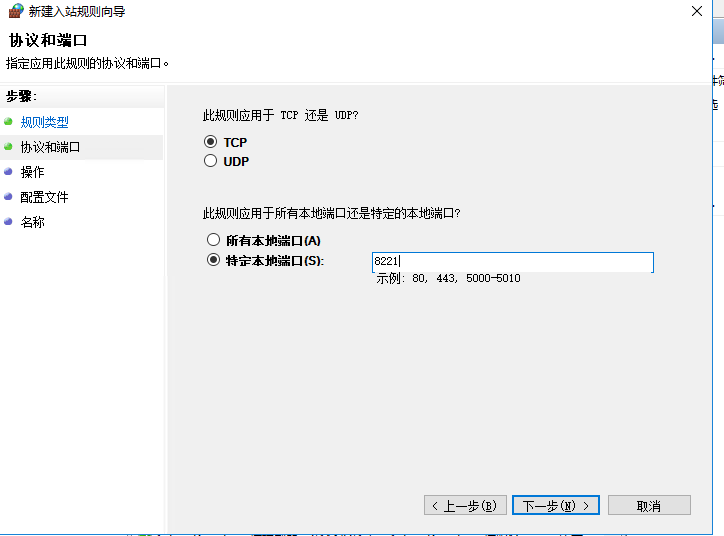

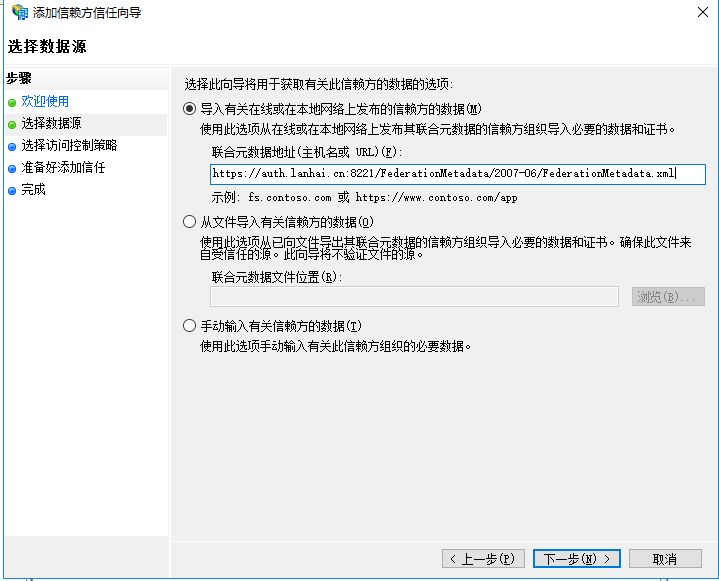

联合url:https://interalcrm.lanhai.cn:8221/FederationMetadata/2007-06/FederationMetadata.xml

在ADFS管理界面里面选择声明提供方信任,在右边的Active Directory右键,选择编辑声明规则

添加规则

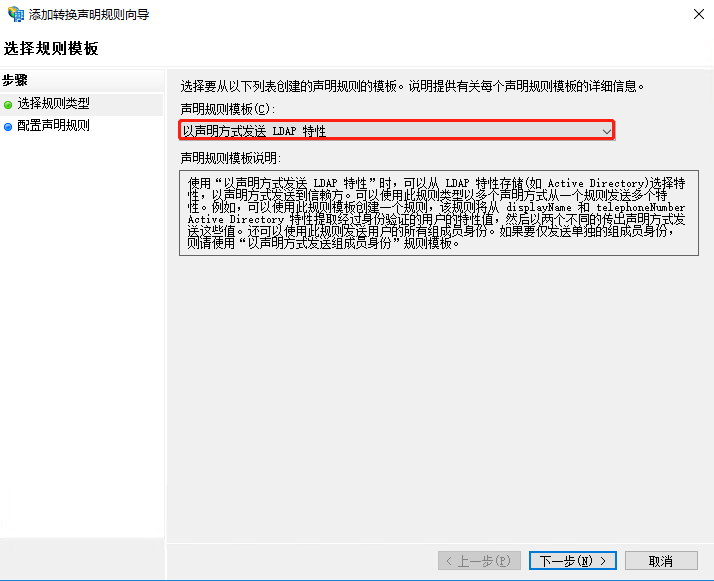

选择以声明方式发送LDAP特性,下一步

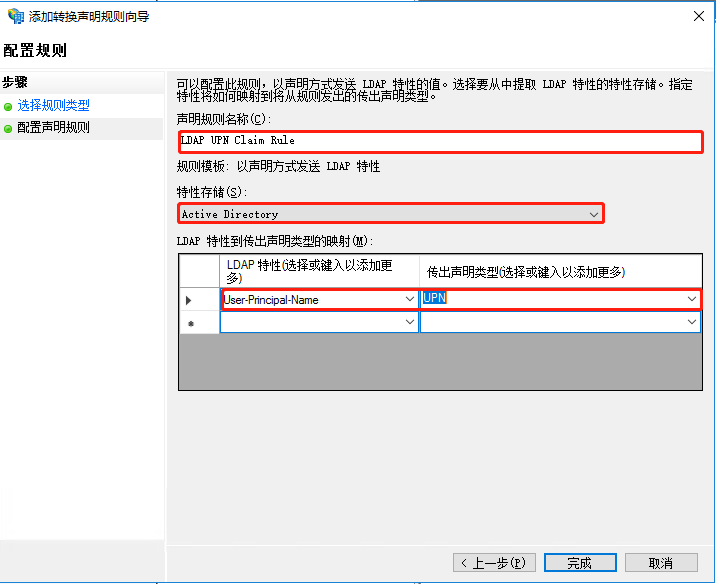

在声明规则名称中填写LDAP UPN Claim Rule,特性存储选择Activity Directory,列表里面第一列选择User-Principal-Name,第二列选择UPN,点完成

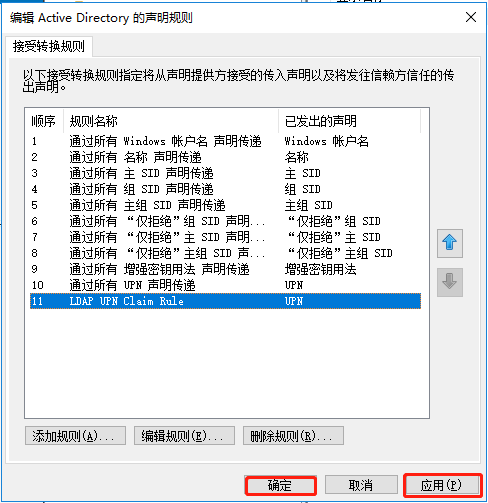

点击应用确定

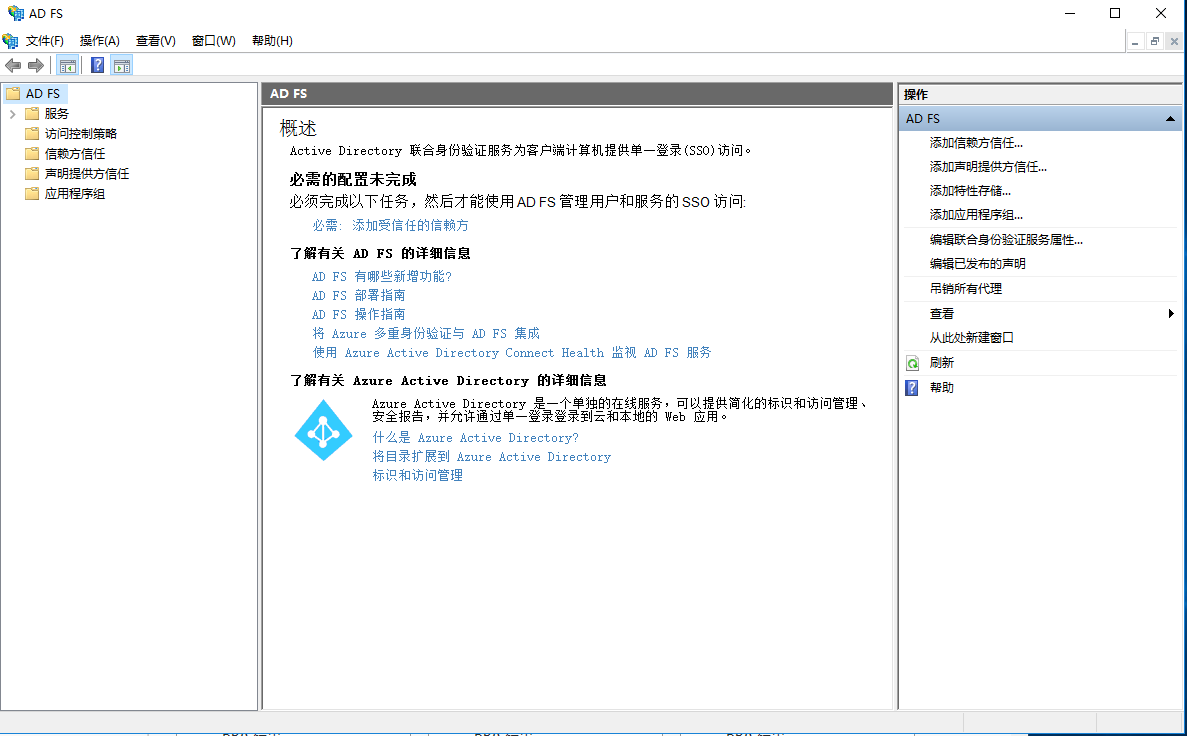

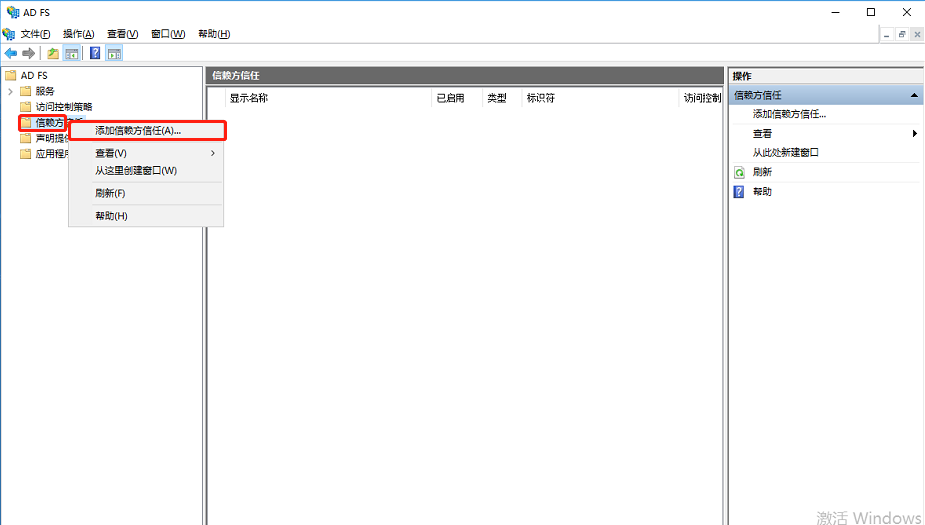

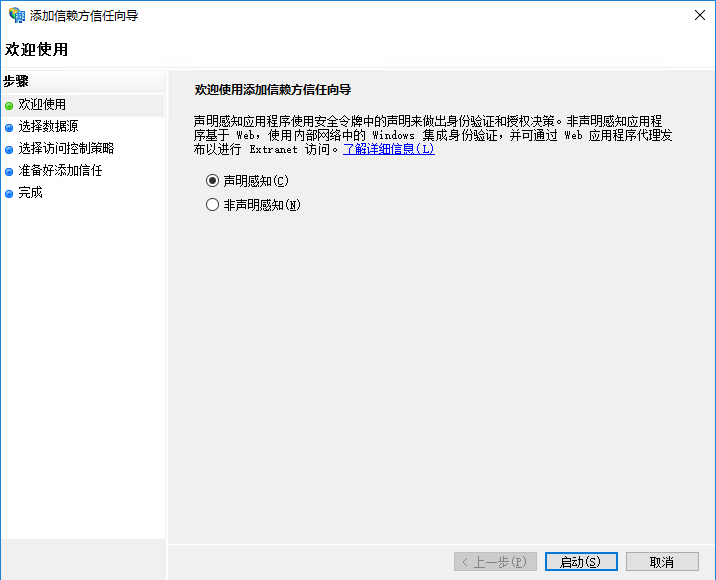

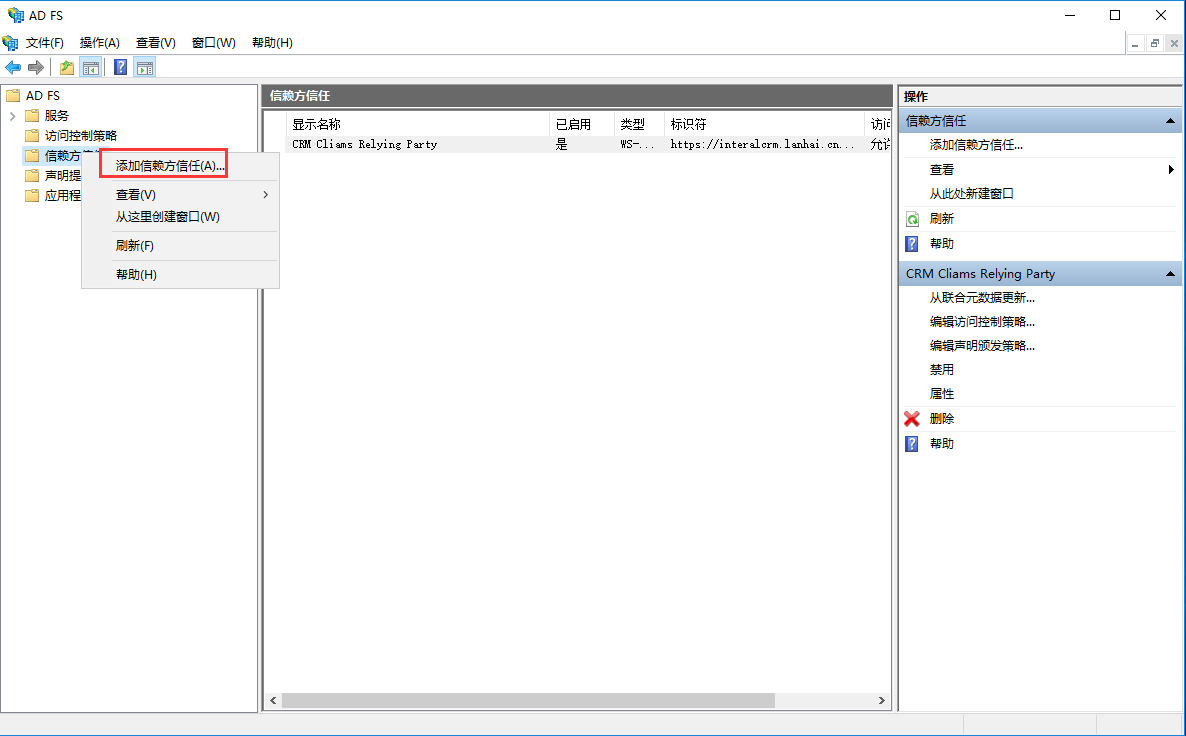

选择信赖方信任右键点击添加信赖方信任

点击启动

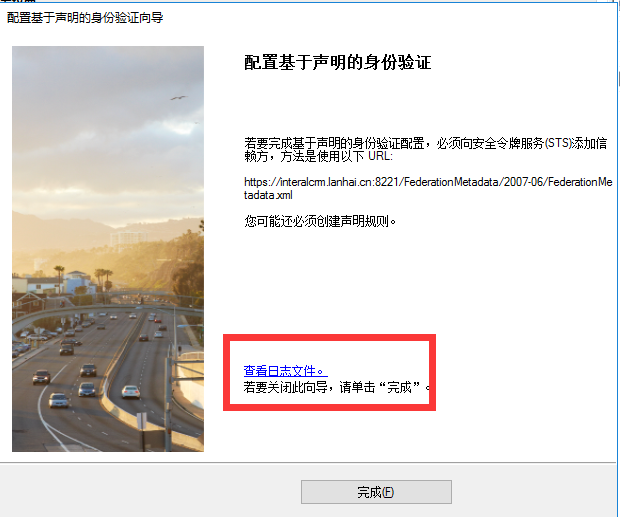

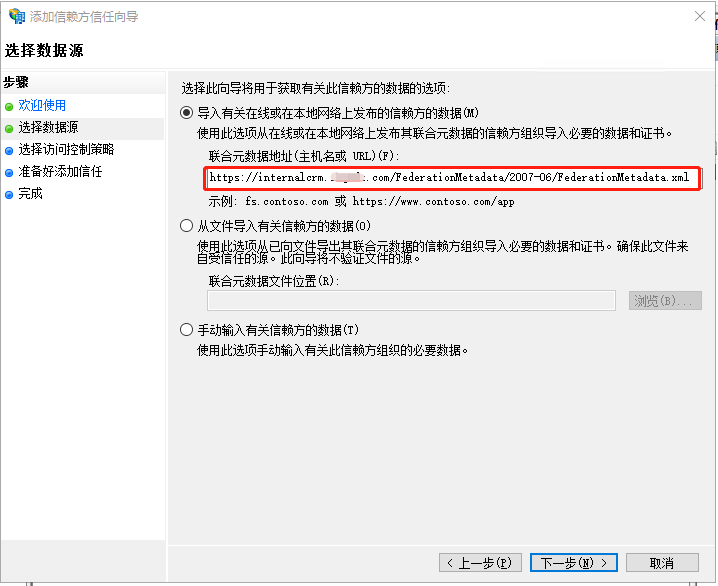

将配置完CRM基于声明的身份验证最后拷出来的链接填到下面的框中

https://interalcrm.你的域名:端口号/FederationMetadata/2007-06/FederationMetadata.xml

同样,要现在ADFS的服务器的浏览器去打开一下验证一下是否可以打开,如果打不开的话将ADFS服务器和CRM服务器重启后再试。直到可以打开为止。之后点击下一步

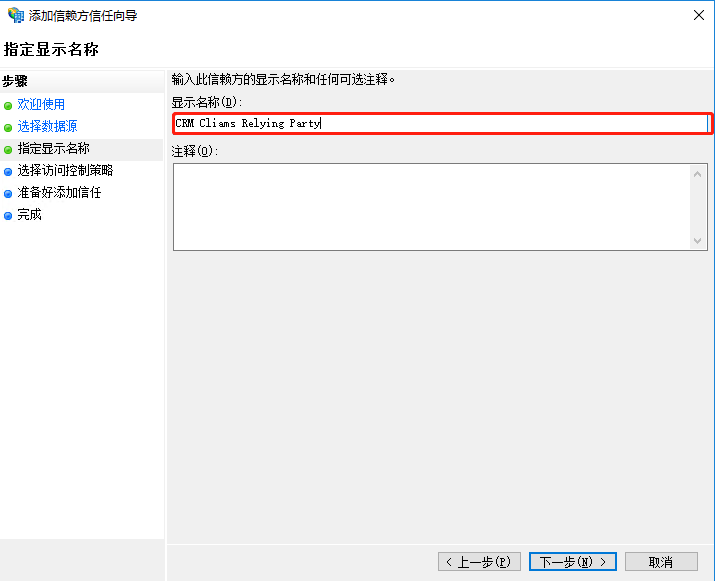

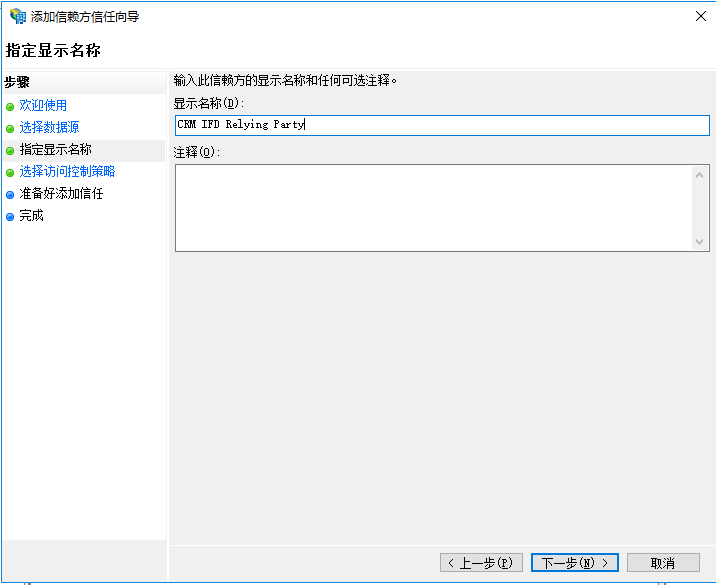

为内部信赖方取一个名字下一步

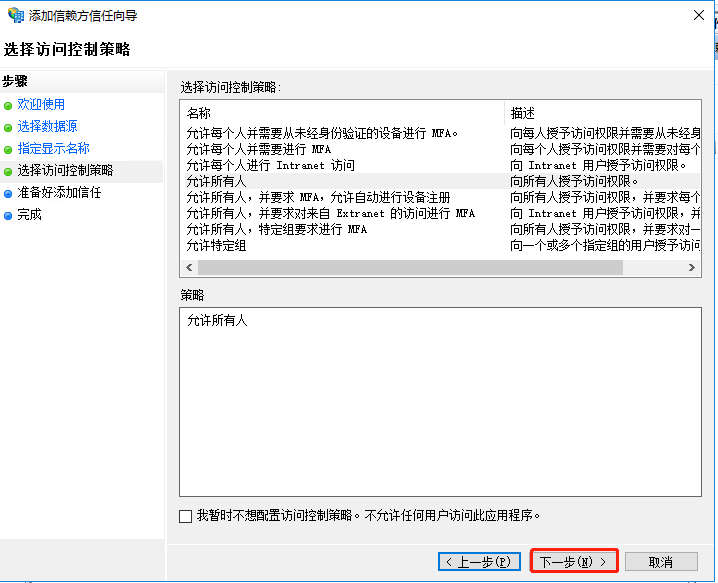

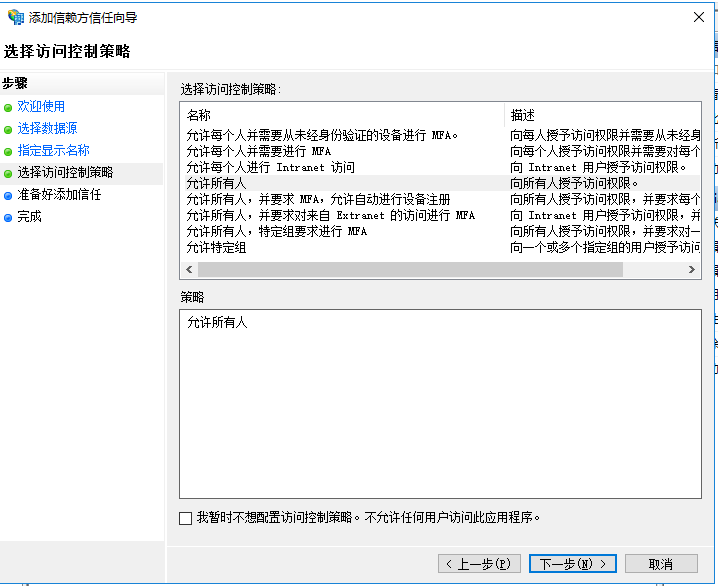

默认下一步,千万不要勾那个勾否则会导致登录权限不足的问题

默认,下一步

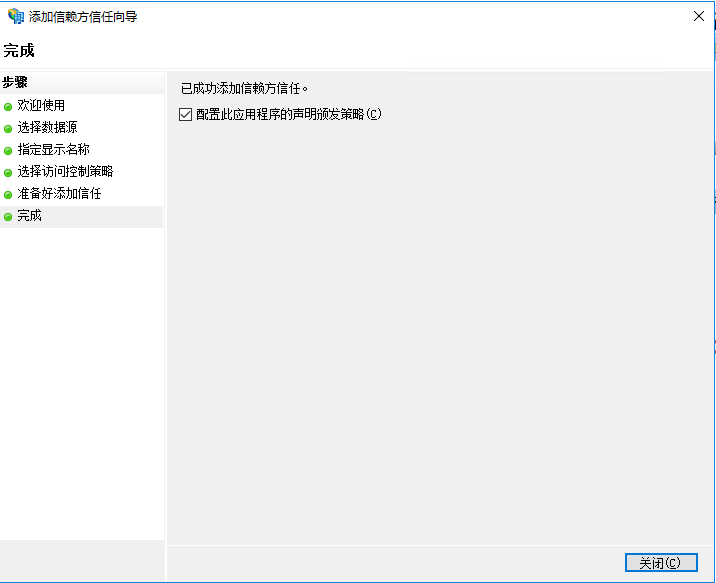

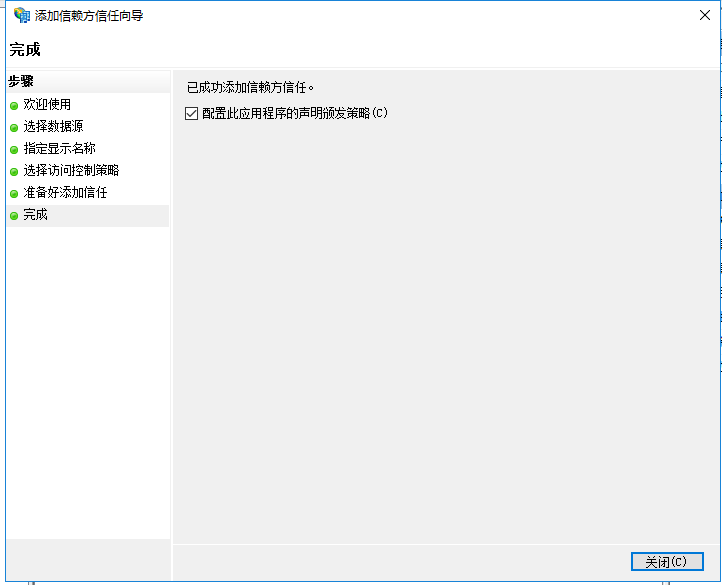

完成后关闭

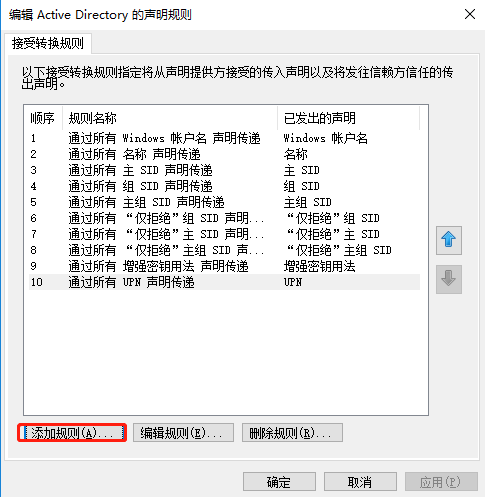

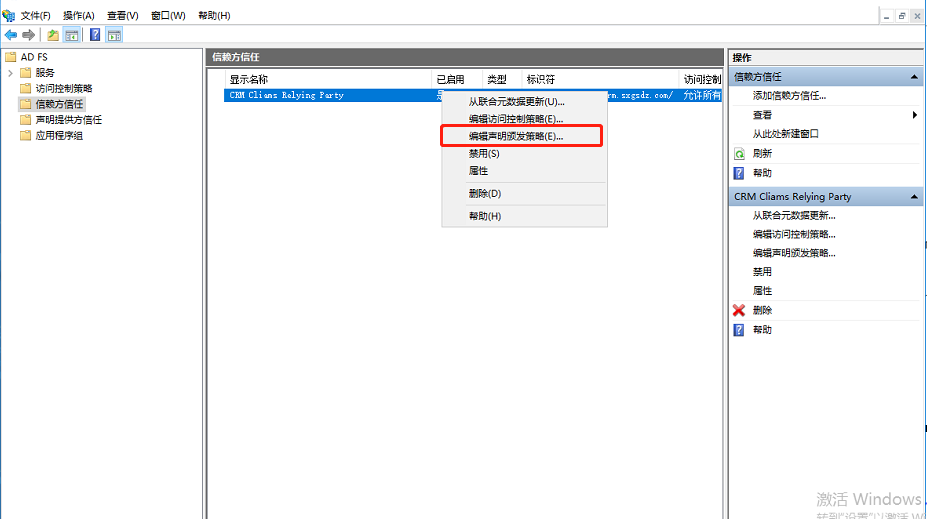

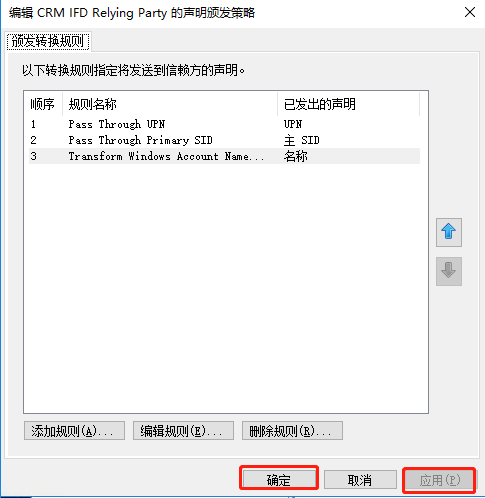

在添加好的信任中,右键选择编辑声明颁发策略

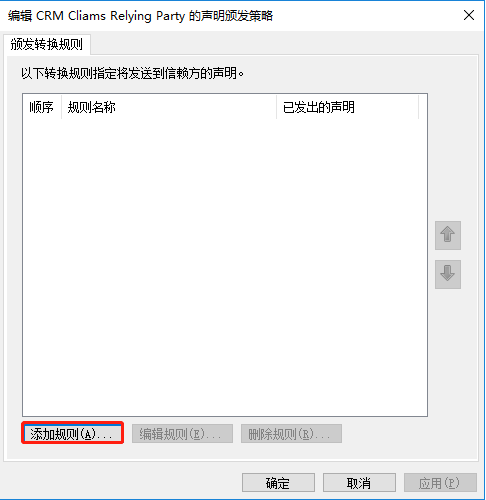

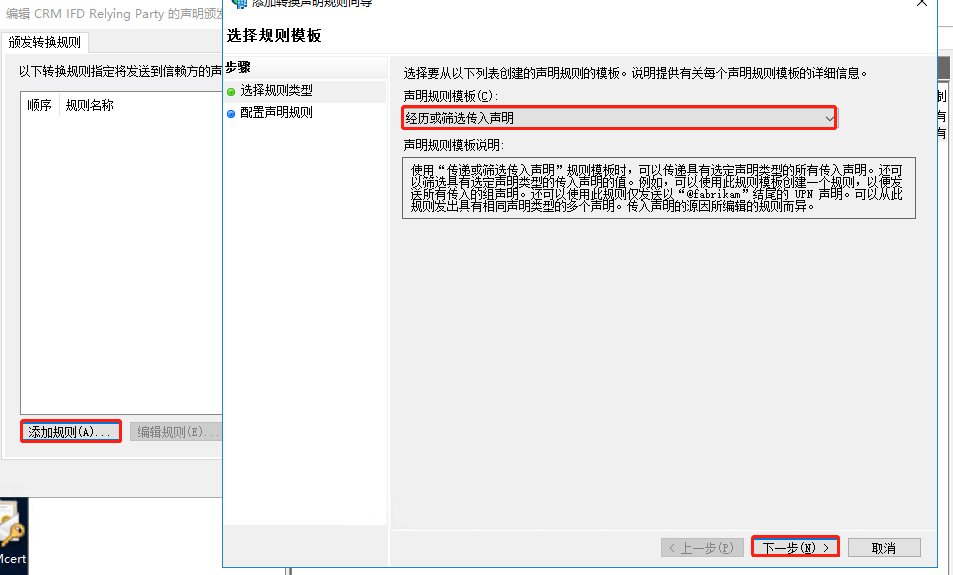

点击添加规则

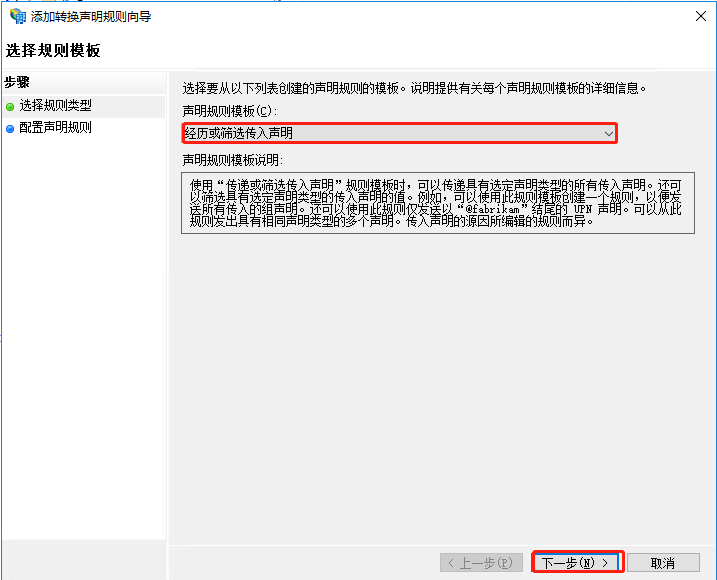

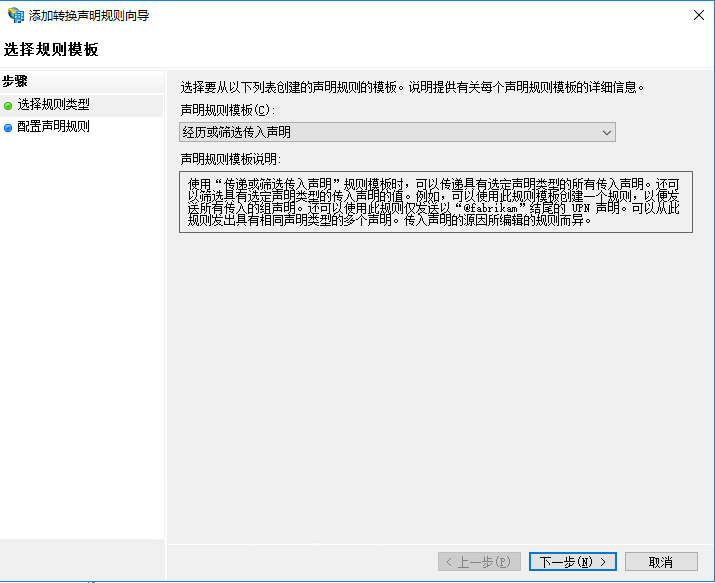

选择经历或筛选传入声明,下一步

为规则起一个名字后,下面传入声明类型选择UPN

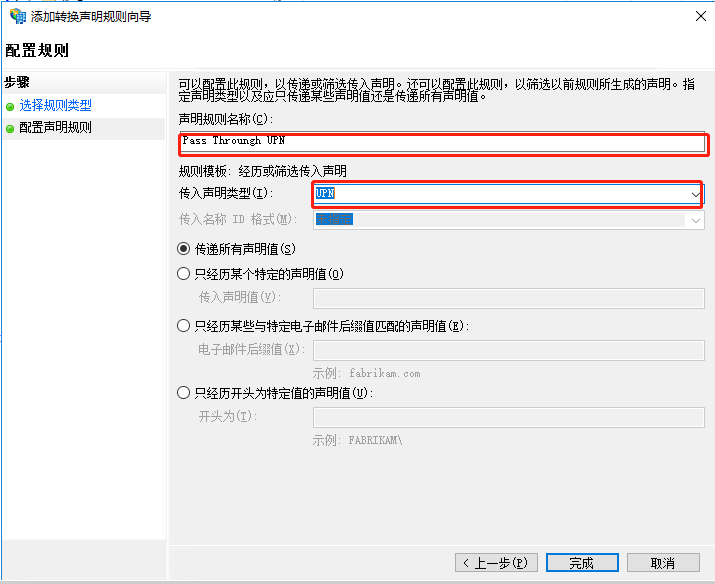

继续添加第二个规则,同样选择经历或筛选传入声明,下一步

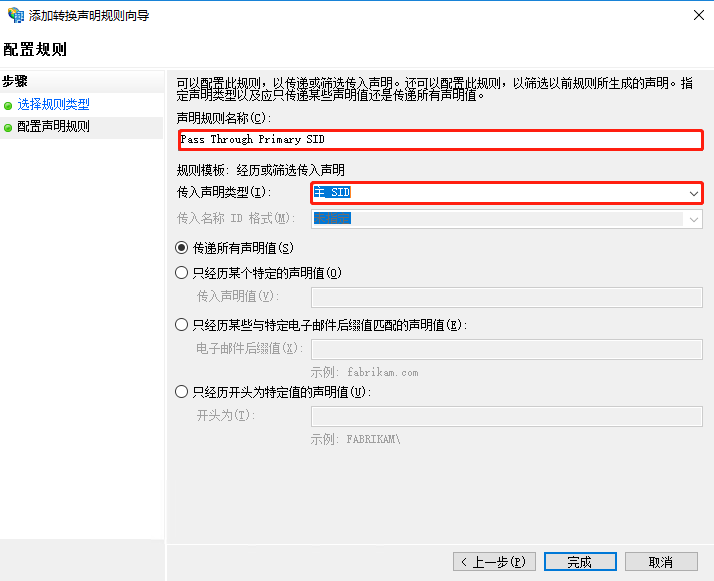

为声明名称取一个名字后在传入声明类型中选择主SID,点击完成

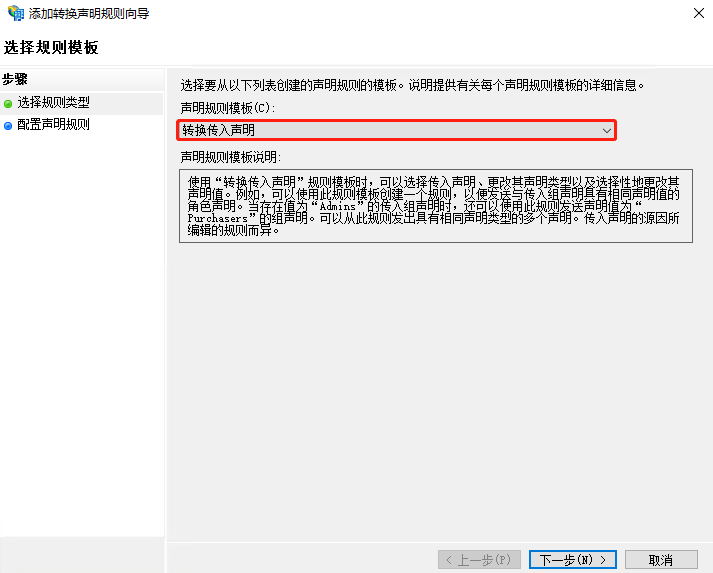

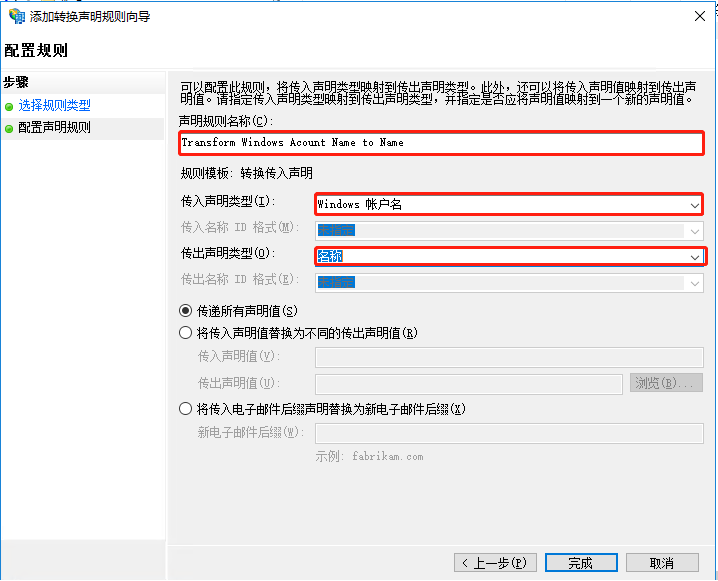

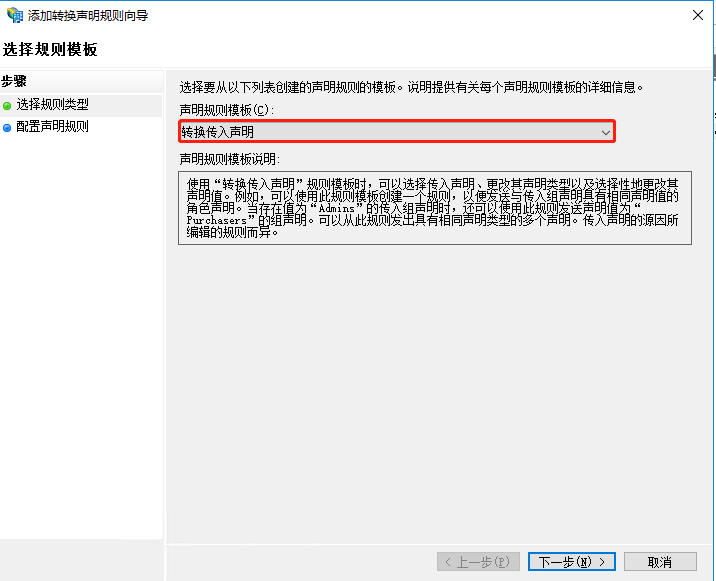

继续添加第三个规则,选择转换传入声明,下一步

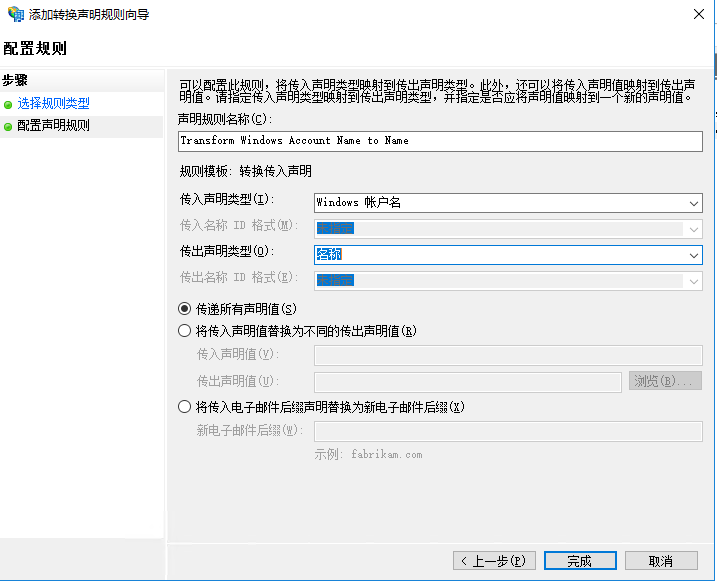

为声明规则名称取一个名字后,选择传入声明类型为Windows 账户名,传出声明类型选择名称点完成

三个规则加好后就可以应用点击确定了

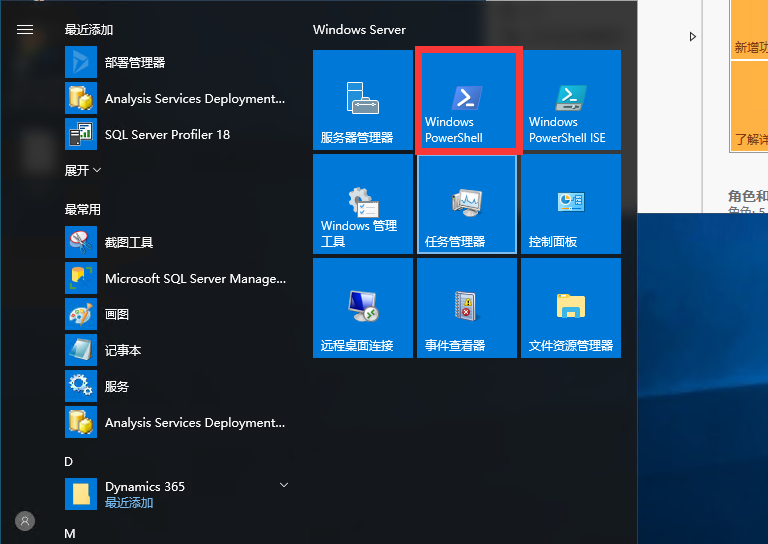

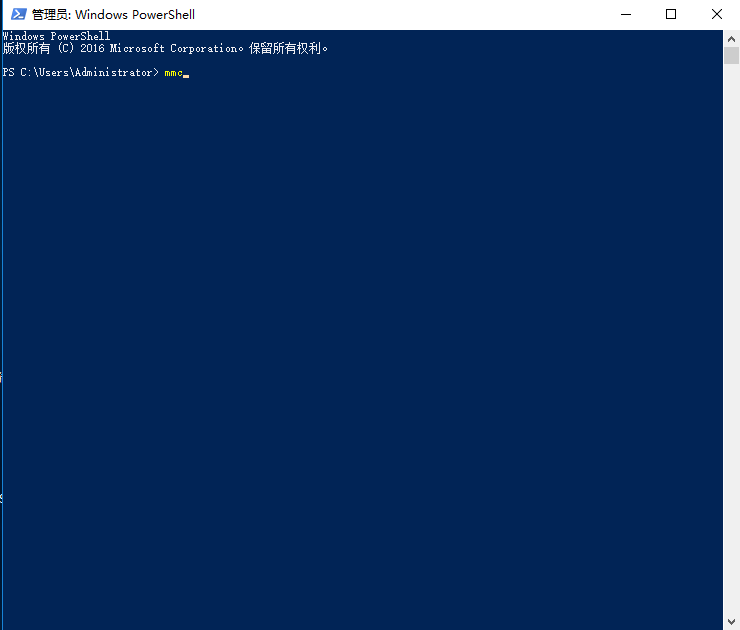

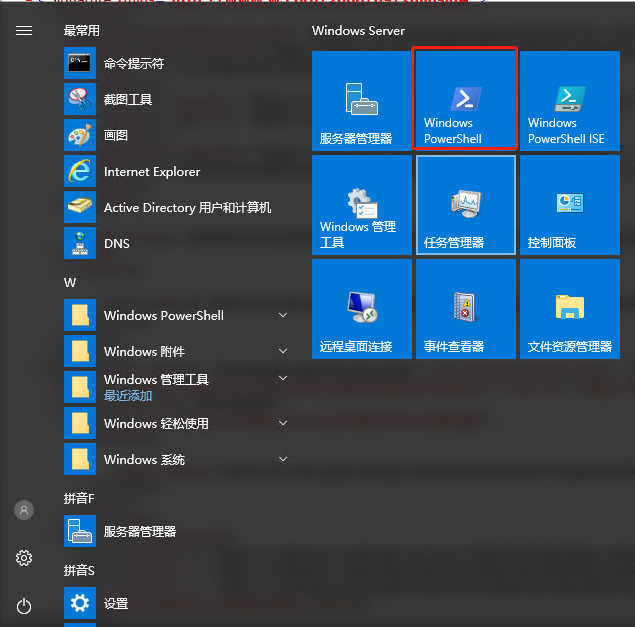

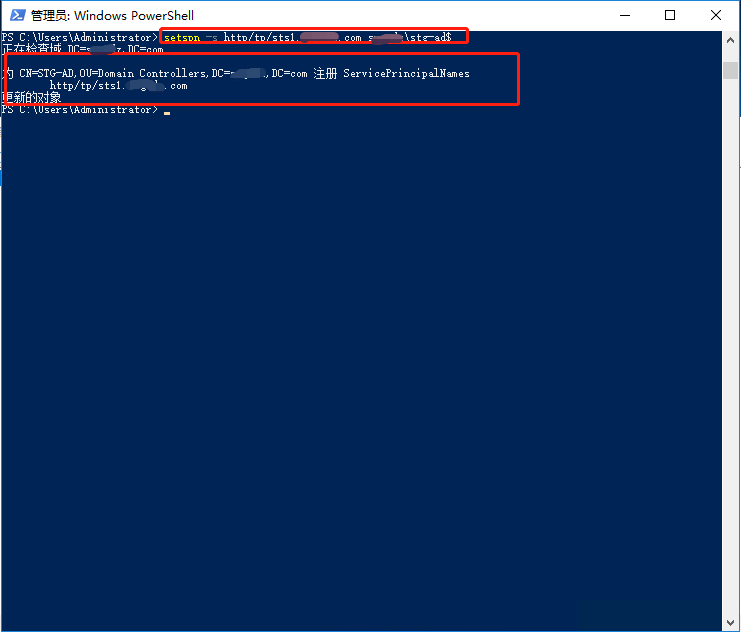

在PowerSheell中打开spn,打开Windows PowerShell

在PowerShell中键入以下命令setspn -s http/tp/sts1.你的域名.com 你的域名你的机器名$

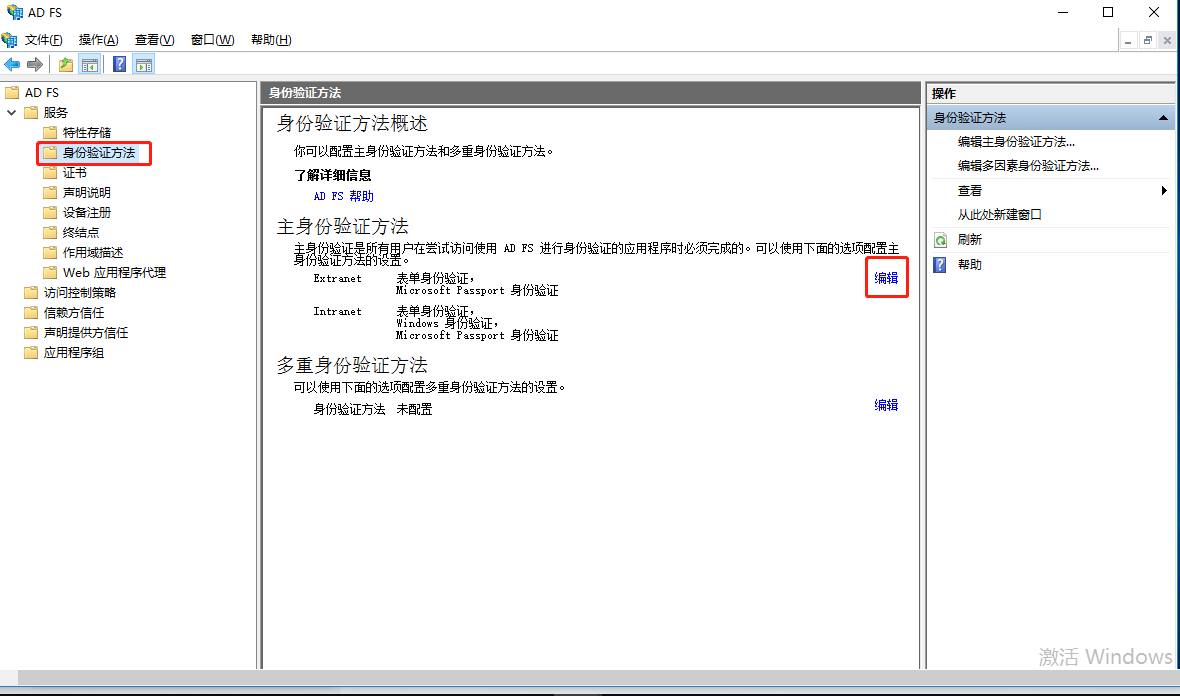

接下来进行主身份验证,点开服务->身份验证方法,点击右侧主身份验证方法下面的编辑

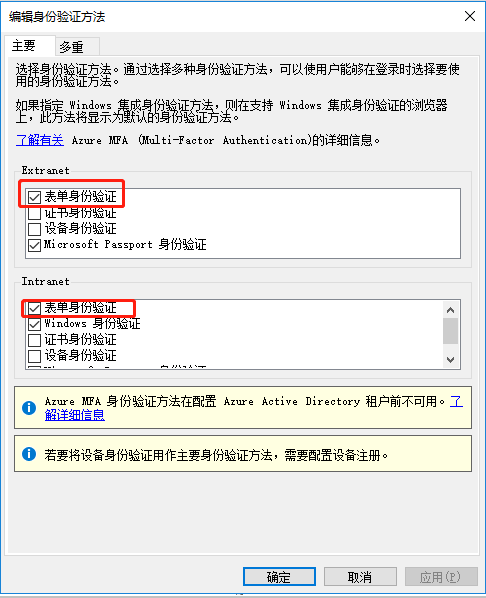

确认是否勾上了表单身份验证,之后点击确定

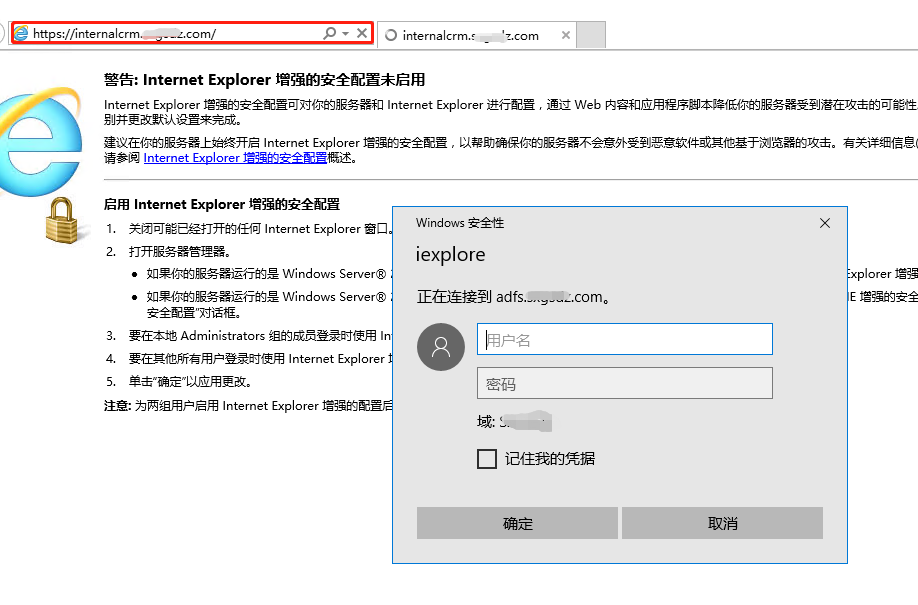

之后再Ad服务器浏览器里面输入网址:https://interalcrm.你的域名:端口号/,输入用户名和密码查看是否配置成功

五、claims-based认证-外部访问设置

五、claims-based认证-外部访问设置

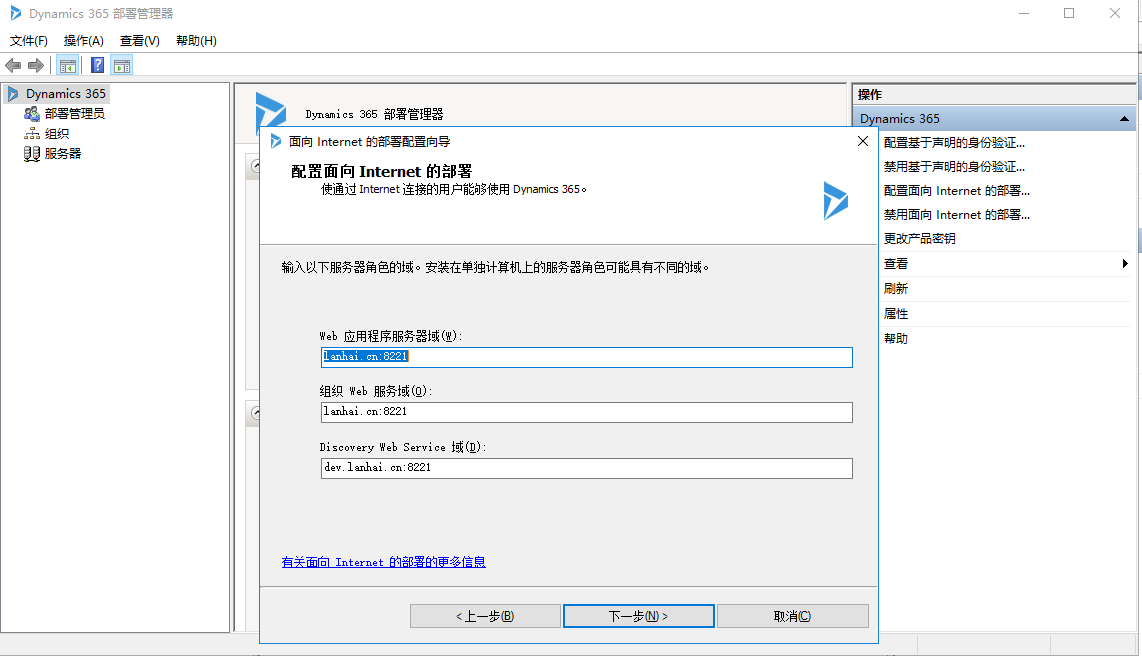

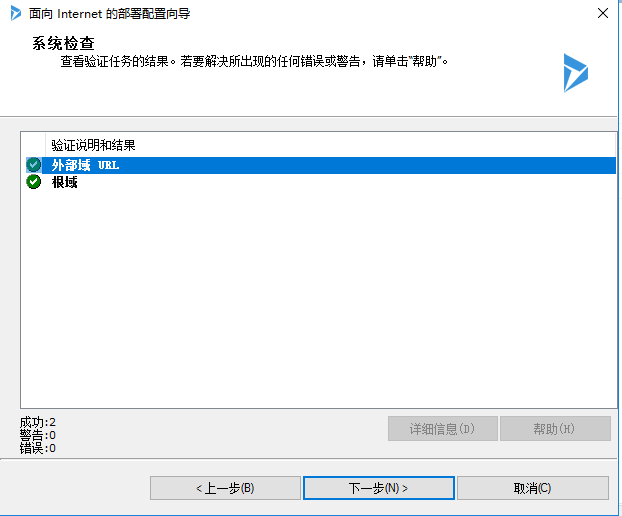

此处的internet部署为外部访问部署!前提是需要优先配置内部身份验证才能配置此操作

此处的dev为:发现域及365登录后发现的地址

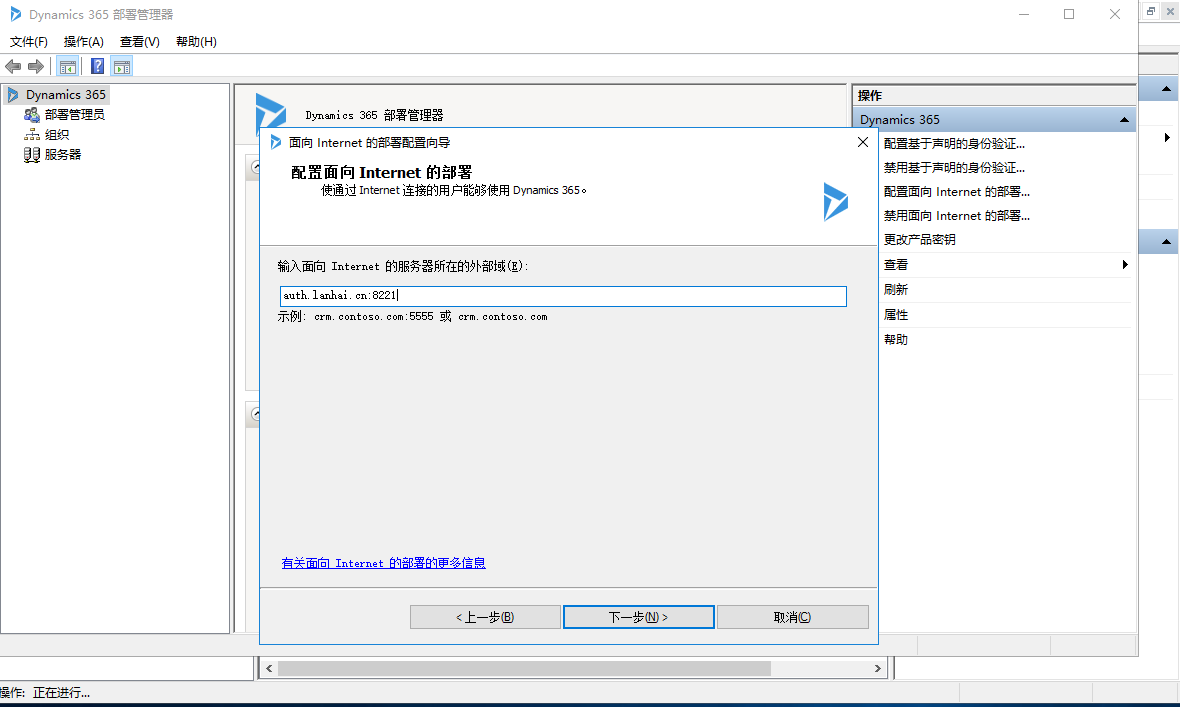

此处的auth为:外部访问的域

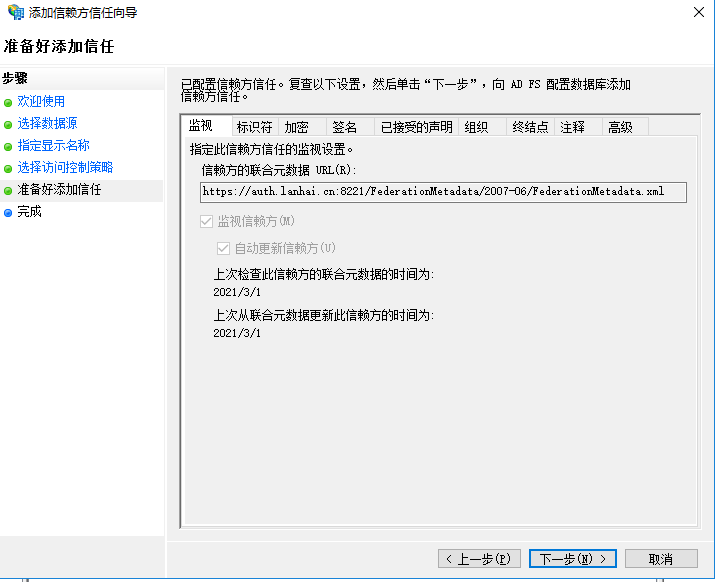

此处我们添加的信赖方为外部访问域,也就是DNS中配置的auth域,这个地址呢需要我们自己去根据联合url的格式去拼接写出!

https://auth.lanhai.cn:8221/FederationMetadata/2007-06/FederationMetadata.xml

默认,关闭

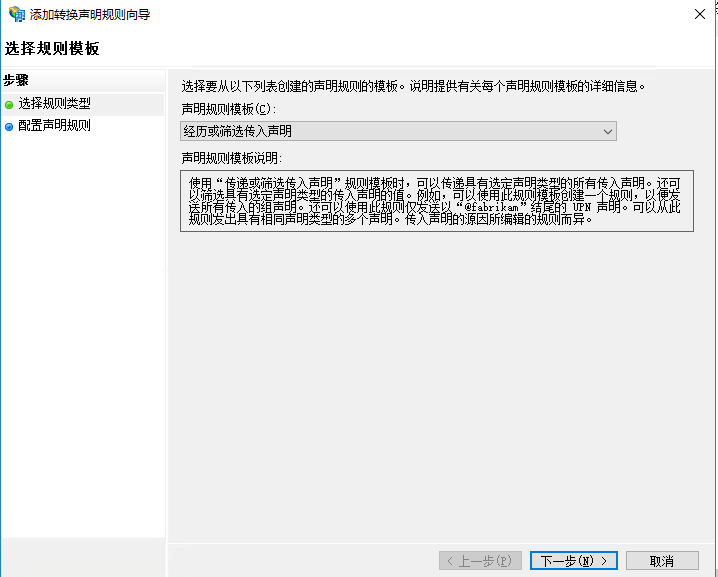

在弹出窗口中选择添加规则,之后选择经历或筛选传入声明,然后下一步

创建一个声明规则名称,然后选择传入声明类型为UPN,点完成

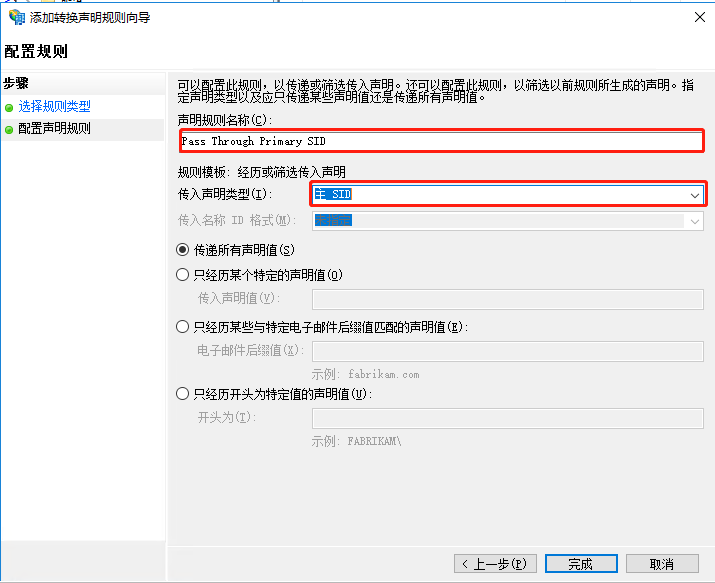

继续创建第二个规则,同样选择经历或筛选的传入声明,点下一步

创建一个声明规则名称,传入声明类型选择主SID点完成

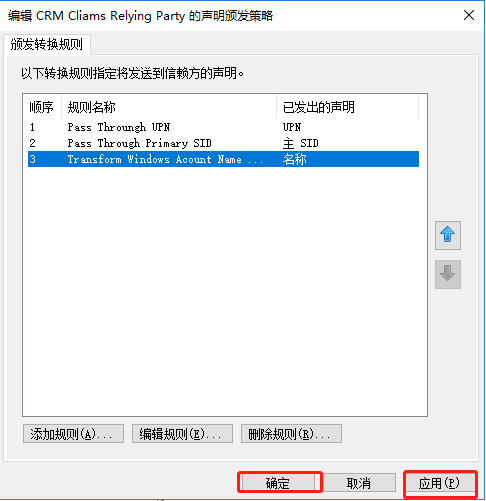

继续创建最后一条规则,选择转换传入声明,点下一步

为声明规则名称取一个名字后,选择传入声明类型为Windows 账户名,传出声明类型选择名称点完成

创建好三条规则后,点击应用,确定

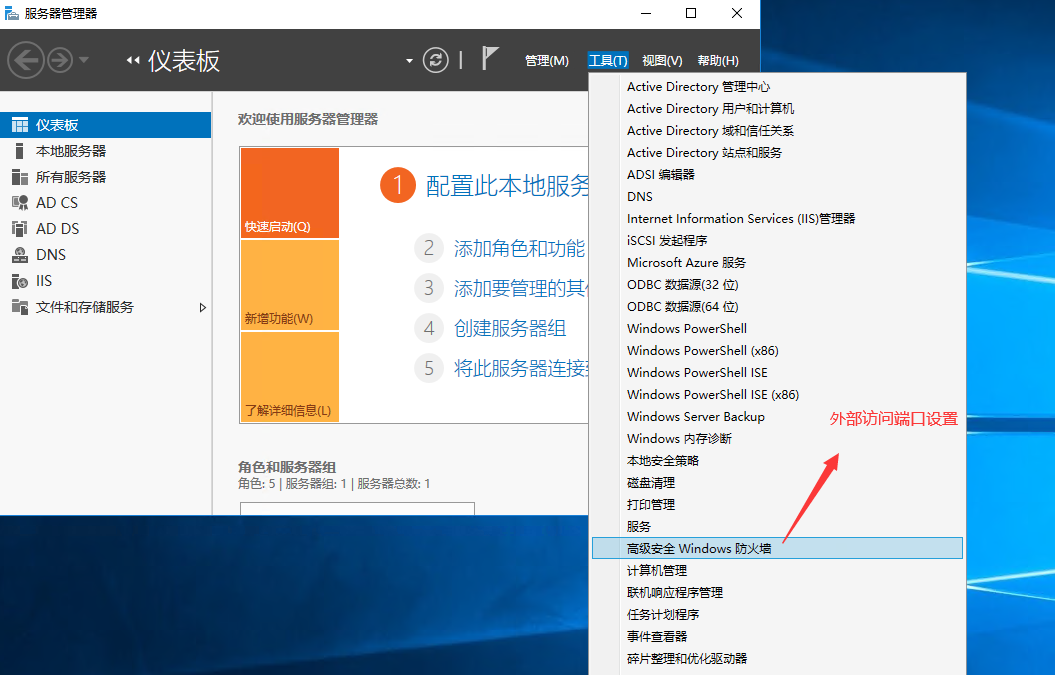

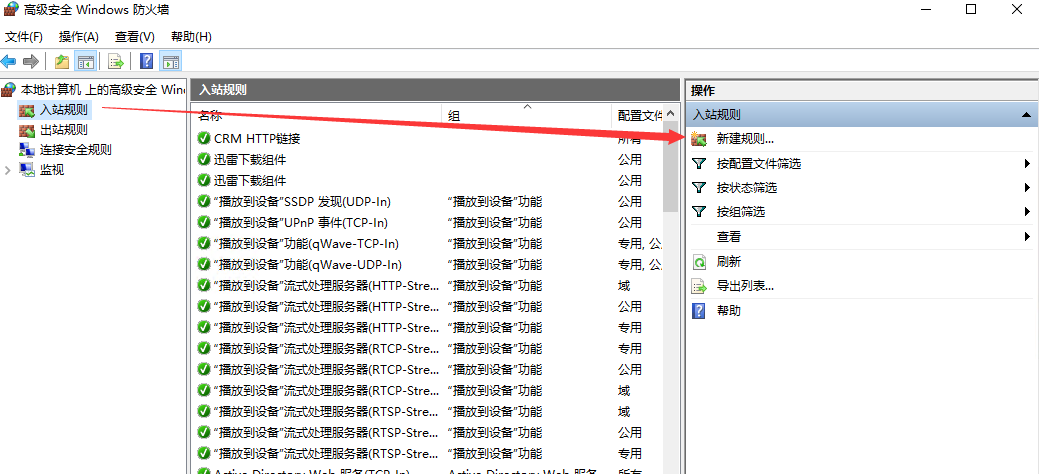

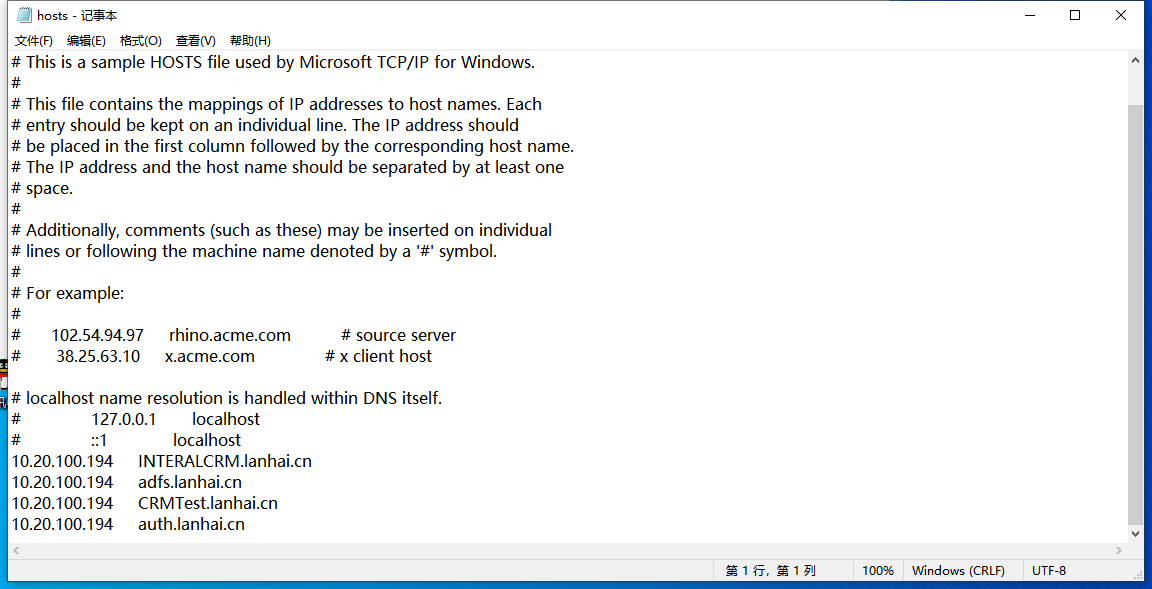

在同一个网段下,其他电脑想访问电脑的话那么就需要设置hosts

地址:C:WindowsSystem32driversetc

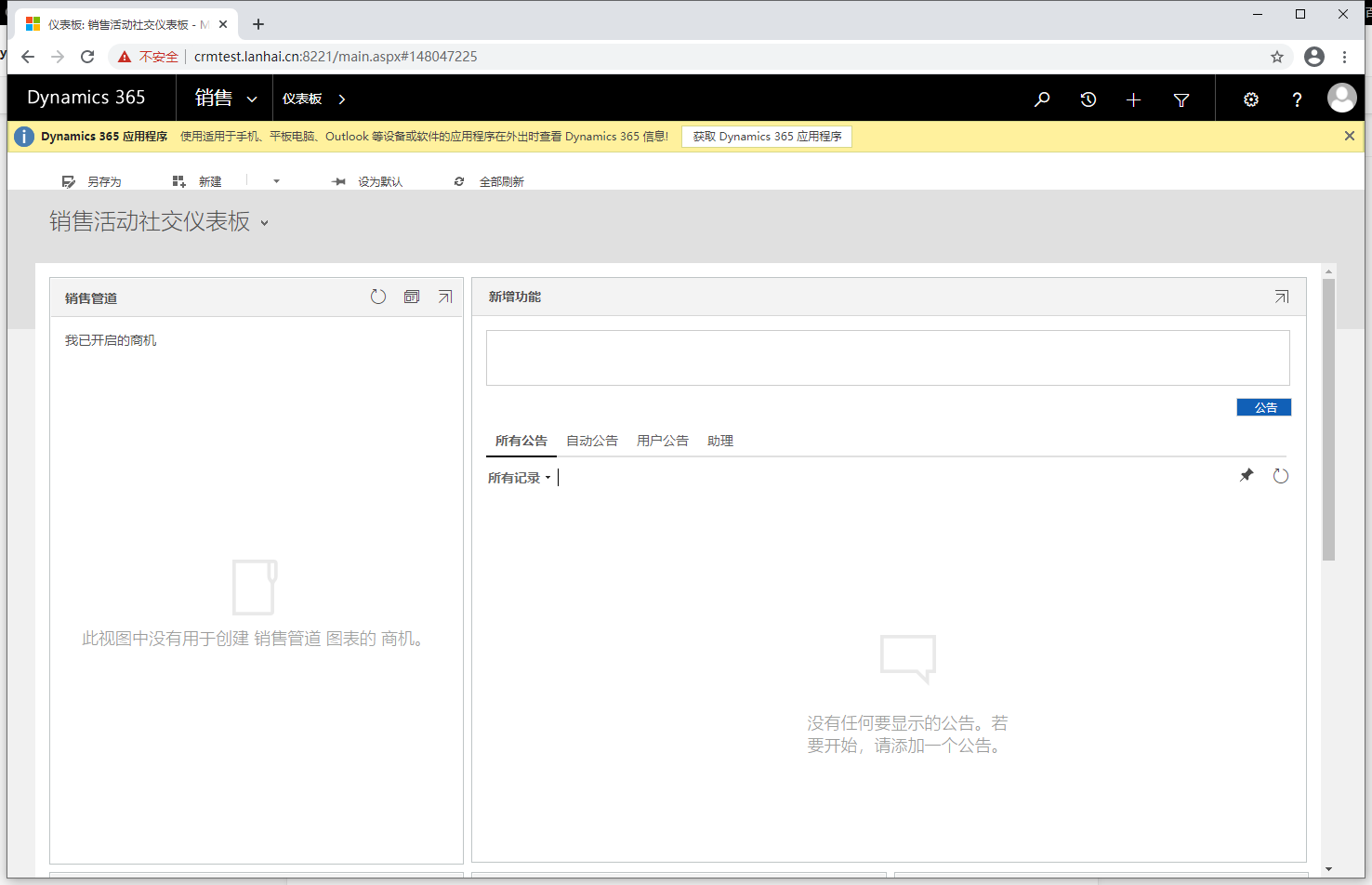

浏览器输入:https://crmtest.lanhai.cn:8221登录adfs

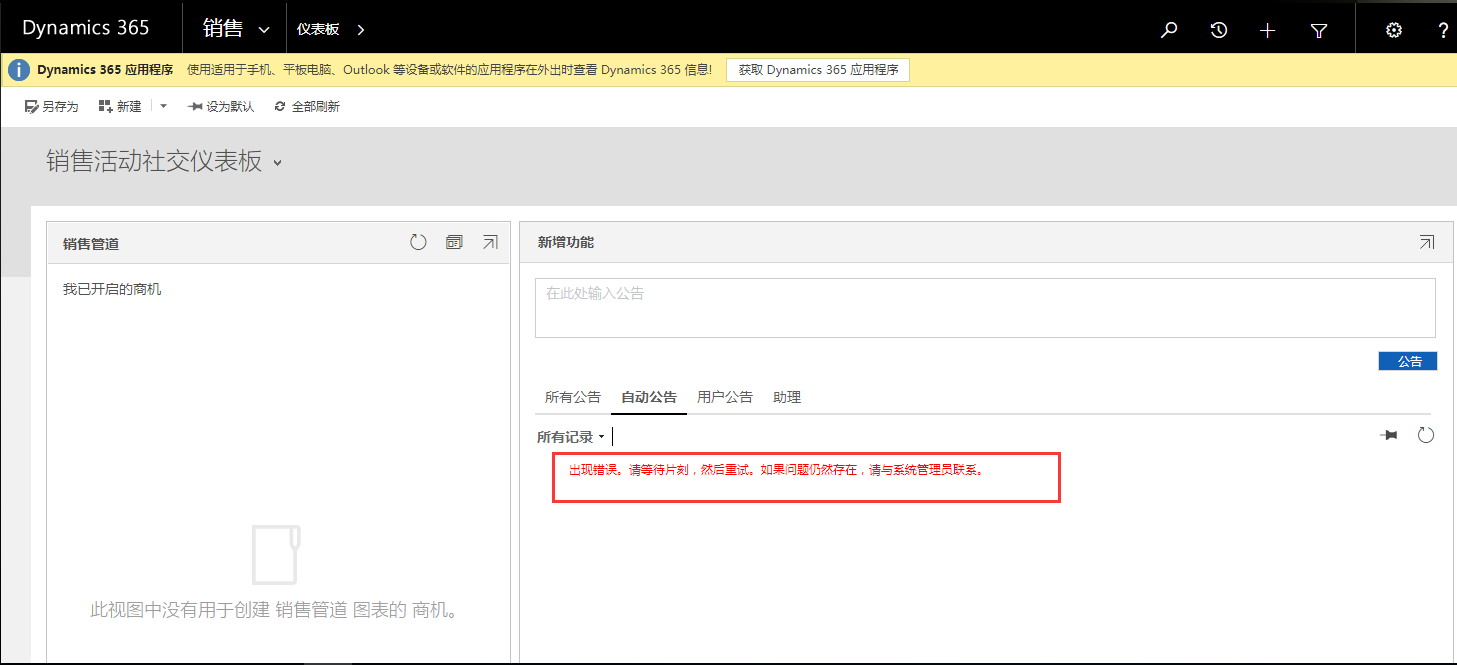

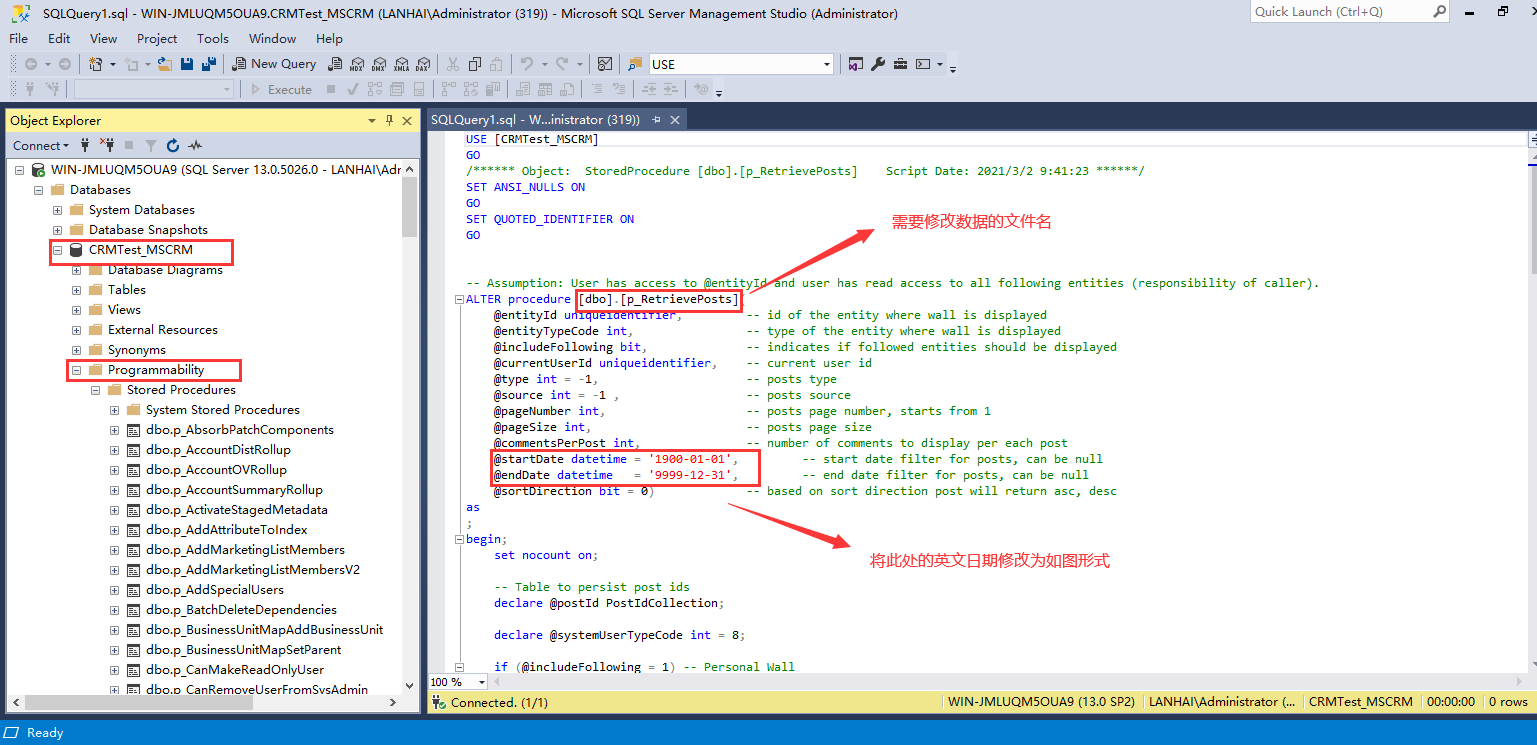

此处的公告处有一个红色的报错信息,解决报错方法,打开服务器的数据库

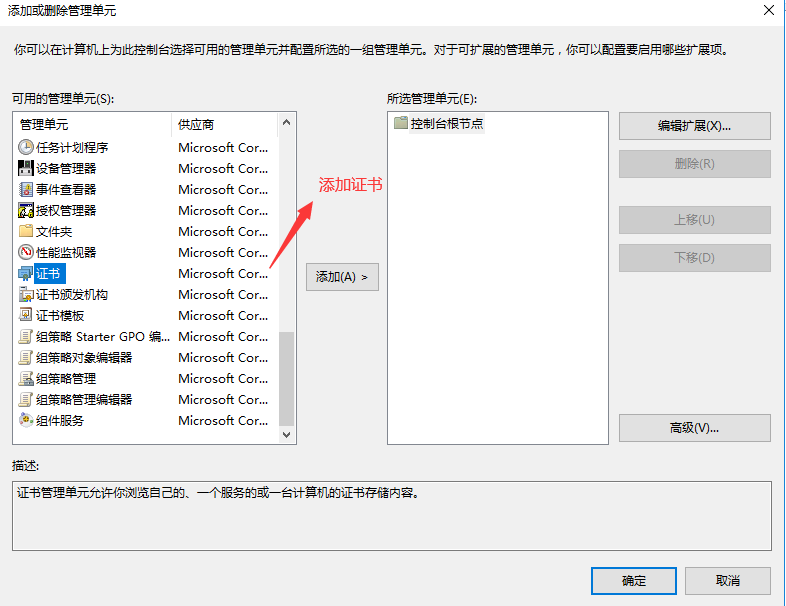

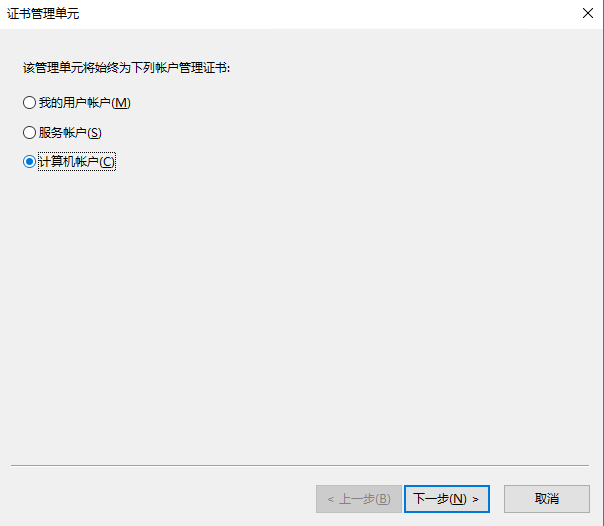

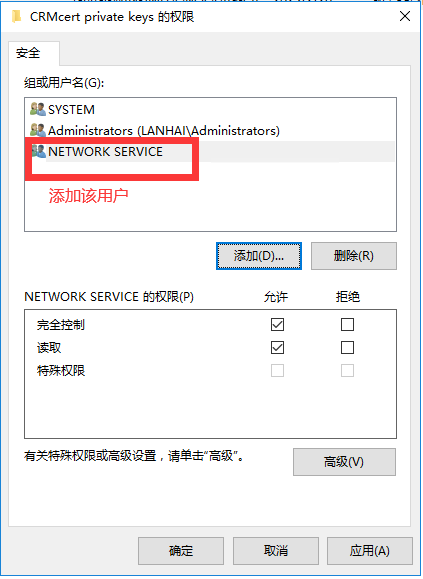

连接插件注册工具我们需要安装上面的配置的证书!