Mise

签到题flag{th1s_!s_a_d4m0_4la9}

打开图片,flag值在图片底下,wps将pdf转为word格式后,将图片拉开发现flag

flag{security_through_obscurity}

刚开始给了是黑白图片,用照妖镜winhex,没发现东西,他真好给104个图片,想想正好有13个对二进制。

就写了一个脚本

white = open(“0.jpg”,“rb”).read()

black = open(“1.jpg”,“rb”).read()

color = “”

for i in range(104):

with open("%d.jpg"%i,“rb”) as f:

if f.read() == white:

color += “0”

else:

color += “1”

flag = “”

for i in range(13):

flag += chr(int(color[i*8:(i+1)*8],2))

print(flag)

就出来了答案

就出来了答案

flag{FuN_giF}

一张图片,发现少了三个点补齐,就有了flag了

一张图片,发现少了三个点补齐,就有了flag了

flag{e7d478cf6b915f50ab1277f78502a2c5}

一个做好的小软件,我们用一个很好用的反编译软件jd-Gui可以去点这个找这个大佬

flag{RGFqaURhbGlfSmlud2FuQ2hpamk=}一看就是base64

flag{DajiDali_JinwanChiji}

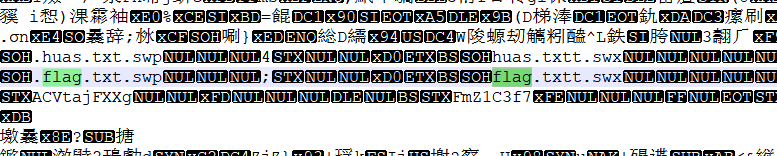

其实我后面也试了别的方法,打开winhex发现他是zip,把他们解压用txt搜索flag也能搜到

发现这个应该是16进制,正好是118个,发现转换成ASCII码不行,试一下发现要-128,

然后就开始写一个脚本

import re

a = ‘c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2’

b = re.findall(r’.{2}’,a)

flag = ‘’

for i in b:

flag += chr(int(int(i,16)-128))

print(flag)

万能的py脚本

Hi, FreshDog! The flag is: hjzcydjzbjdcjkzkcugisdchjyjsbdfr

flag{hjzcydjzbjdcjkzkcugisdchjyjsbdfr}

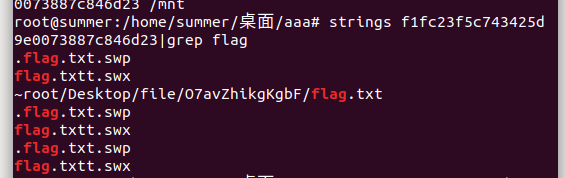

找到了u盘里面有flag.txt文件,然后放在liunx系统中

找到了u盘里面有flag.txt文件,然后放在liunx系统中 优先找到flag文件位置,在挂在到随便一个文件夹

优先找到flag文件位置,在挂在到随便一个文件夹

然后在对应的文件夹中找到flag

ZmxhZ3tzYWpiY2lienNrampjbmJoc2J2Y2pianN6Y3N6Ymt6an0=

破解一下base64

flag{sajbcibzskjjcnbhsbvcjbjszcszbkzj}

这次真的超出我的认知范围了,我选择百度,我知道了pdf.js

document.documentElement.textContent

控制台中输入代码

就获取到一堆,有规律的abab,一看就大概知道是莫斯密码了,我推荐使用记事本的替换特别方便

CONGRATULATIONSnullFLAGnull1NV151BL3M3554G3 =flag{1NV151BL3M3554G3}

然后要小写 flag{1nv151bl3m3554g3}

首先解压rar,发现有一个txt和提示,图片头损坏的提示,然后就百度搜索如何修复图片头 修改一下文件头,解压文件就有2个了

修改一下文件头,解压文件就有2个了

然后发现打开图片什么也没有,放入winhex里看发现他是,gif,修改一下

然后使用软件打开Stegsolve

看到一半一半的截图,拼接修复一下

flag{yanji4n_bu_we1shi}

老规矩了,一般09都是伪加密。破解一下

发现是超级多的base64!!!!!

def get_base64_diff_value(s1, s2):

base64chars = ‘ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/’

res = 0

for i in xrange(len(s2)):

if s1[i] != s2[i]:

return abs(base64chars.index(s1[i]) - base64chars.index(s2[i]))

return res

def solve_stego():

with open(‘stego.txt’, ‘rb’) as f:

file_lines = f.readlines()

bin_str = ‘’

for line in file_lines:

steg_line = line.replace(’ ’, ‘’)

norm_line = line.replace(’ ’, ‘’).decode(‘base64’).encode(‘base64’).replace(’ ’, ‘’)

diff = get_base64_diff_value(steg_line, norm_line)

print diff

pads_num = steg_line.count(’=’)

if diff:

bin_str += bin(diff)[2:].zfill(pads_num * 2)

else:

bin_str += ‘0’ * pads_num * 2

print goflag(bin_str)

def goflag(bin_str):

res_str = ‘’

for i in xrange(0, len(bin_str), 8):

res_str += chr(int(bin_str[i:i + 8], 2))

return res_str

if name == ‘main’:

solve_stego()

发现,怎么破都不是flag,然后搜了一下,发现有base64文件隐写这位大佬的脚本好用

flag{Base_sixty_four_point_five}

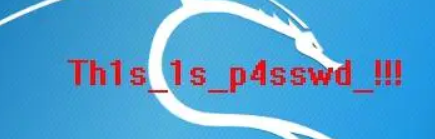

这一张,我是又去www.baidu.com了,太难了呜呜呜首先用liunx分离一下foremost

有一个带密码的压缩包

然后密码尽然他是藏在,图片中,你要耗费很大的时间去追溯TCP流

在1150个差不多能找到6666.jpg

之后就是复制他的16进制到winhex里面 FFD8是jpg的头我们就可以开始复制了,然后粘贴到winhex里面保存修改后缀.jpg

FFD8是jpg的头我们就可以开始复制了,然后粘贴到winhex里面保存修改后缀.jpg

(PS:不知道为什么我的Winhex不能粘贴Ascii Hex 格式,所以就一直成功不了,如果有大神帮我解决一下,可以嘛~~)

然后就有了文件夹啊密码了Th1s_1s_p4sswd_!!!

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

今天菜鸡的学习之旅结束拉谢谢大家~~

还有个问题希望大佬们,帮我解决解决

(PS:不知道为什么我的Winhex不能粘贴Ascii Hex 格式,所以就一直成功不了,如果有大神帮我解决一下,可以嘛~~)