本机信息搜集

查看网络结构

ipconfig /all

查询操作系统及软件的信息

查询操作系统和版本信息

systeminfo | findstr /B /C:"OS Name" /C:"OS Version"

systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本"

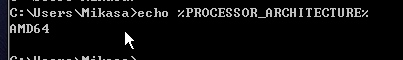

查询系统体系结构

echo %PROCESSOR_ARCHITECTURE%

查询安装的软件及版本、路径等

wmic product get name,version

查询本机服务信息

wmic service list brief

查询进程列表

tasklist

wmic process list brief

常见杀毒进程

360sd.exe 360杀毒

360tray.exe 360实时防护

ZhuDongFangYu.exe 360主动防御

KSafeTray.exe 金山卫士

SafeDogUpdateCenter.exe 服务器安全狗

McAfee McShield.exe McAfee

egui.exe NOD32

AVP.exe 卡巴斯基

avguard.exe 小红伞

bdagent.exe BitDefender

查看启动程序信息

wmic startup get command,caption

查看计划任务

schtasks /query /fo list /v

查看主机开机时间

net statistics workstation

查询用户列表

本机用户列表

net user

本地管理员(通常包含域用户)

net localgroup administrators

查询当前在线用户

query user || qwinsta

列出或断开本地计算机与所连接的客户端之间的会话

net session

查询端口列表

netstat -ano

查看补丁信息

systeminfo

wmic qfe get Caption,Description,HostFixID,Installed0n

查询本机共享列表

net share

wmic share get name,path,status

查询路由表及所有可用接口的ARP缓存表

route print

arp -a

查询防火墙配置

关闭防火墙

win03及之前版本

netsh firewall set opmode disable

win03之后版本

netsh advfirewall set allprofiles state off

查看防火墙配置

netsh firewall show config

修改防火墙配置

win03及之前版本,允许指定程序全部放行

netsh firewall add allowedprogram c:

c.exe "allow nc" enable

win03之后版本

允许指定程序进入

netsh advfirewall firewall add rule name="pass nc" dir=in action=allow program="C:

c.exe"

允许指定程序退出

netsh advfirewall firewall add rule name="Allow nc" dir=out action=allow program="C:

c.exe"

允许3389端口放行

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

自定义防火墙日志存储位置

netsh advfirewall set currentprofile logging filename "C:Winodws empfw.log"

查看代理配置情况

reg query "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet Settings"

查询并开启远程连接服务

reg query "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinstationsRDP-Tcp" /V PortNumber

0xd3d 为 3389

win03/xp开启3389端口

reg add “HKLMSYSTEMCurrentControlSetControlTerminal Server” /v fSingleSessionPerUser /t REG_DWORD /d 0 /f

或者

wmic path win32_terminalservicesetting where (__CLASS != “”) call

setallowtsconnections 1

win7

wmic /namespace:

ootcimv2 erminalservices path

win32_terminalservicesetting where (__CLASS != “”) call

setallowtsconnections 1

wmic /namespace:

ootcimv2 erminalservices path

win32_tsgeneralsetting where (TerminalName =’RDP-Tcp’) call

setuserauthenticationrequired 1

win08/12

wmic /namespace:

ootcimv2 erminalservices path

win32_terminalservicesetting where (__CLASS != “”) call

setallowtsconnections 1

wmic /namespace:

ootcimv2 erminalservices path

win32_tsgeneralsetting where (TerminalName =’RDP-Tcp’) call

setuserauthenticationrequired 1

reg add “HKLMSYSTEMCurrentControlSetControlTerminal Server” /v fSingleSessionPerUser /t REG_DWORD /d 0 /f

查询当前权限

获得一个机器后,有3种权限信息

1.本地普通用户

2.本地管理员权限

3.域内用户

再有域的情况下,之后2,3可以查询域内信息,本地管理员可以提升至Nt或SYSTEM权限,而每个机器都有一个机器账户(机器名+$),本质上system用户对应的是域内的机器用户,是以可以用管理员权限运行域内查询命令

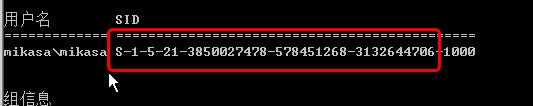

获取域SID

whoami /all

其中框住的为域的SID

与用户mikasa的SID为全部的

判断是否存在域

ipconfig /all 查看网关IP/DNS的IP/域名/本机 是否和DNS服务器处于同一网段

nslookup domain 查看域控与DNS是否在同一服务器上

查询当前登录域及登录用户信息

net config workstation

判断主域

net time /domain (域服务器通常也会作为时间服务器)

3种情况

要是拒绝访问 说明存在域 当前权限不是域用户

正常 说明存在域 且用户为域用户

找不到域控制器 说明不存在域

内网存活主机判断(重要的一步)

NetBIOS快速扫描

确实挺快,并且很稳

nbtscan.exe 192.168.1.1/24

第一列为IP地址,第二列为机器名及所在域的名称,最后一列是机器所开启服务列表

sharing 该机器存在正在运行的文件和打印共享服务,但不一定有内容共享

DC 该机器可能是域控制器

U=USER 该机器中有登录名为User的用户

NS 该机器可能安装了IIS服务器

EXCHANGE 该机器可能安装了Exchange

NOTES 该机器可能安装了Lotus Notes电子邮件客户端

? 未识别出该机器的NetBIOS资源

利用ICMP快速探测内网

其实就是ping命令

Nmap

nmap -sn -PE -T4 192.168.0.0/16

cmd下(注意修改网段)

for /l %i in (1,1,255) do @ ping 10.0.0.%i -w 1 -n 1|find /i "ttl="

利用arp扫描内网

arp -a

TCP/UDP端口扫描探测内网

Scanline

sl.exe -h -t 22,80-89,110,389,445,3389,1099,1433,2049,6379,7001,8080,1521,3306,3389,5432, -u 53,161,137,139 -O d:myoawebroot2.txt -p 192.168.0.1-254 /b

一般的话也可以用telnet检测端口是否开启

telnet ip port //不过效率较慢

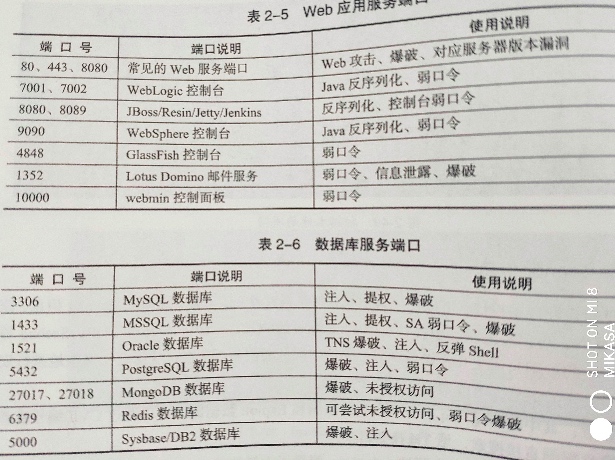

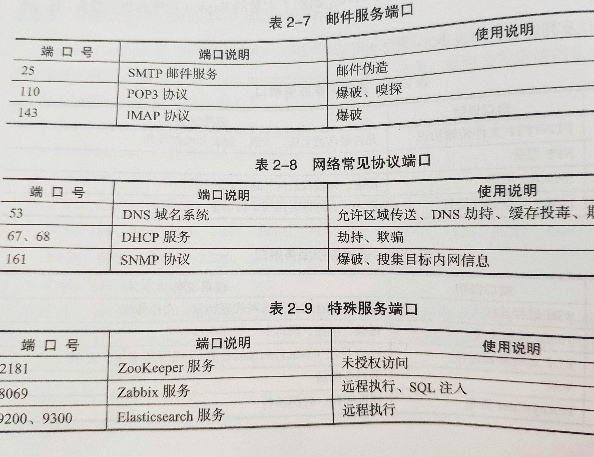

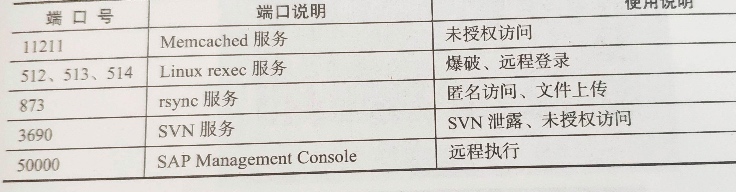

端口及其Banner信息

域内信息搜集

查询域

net view /domain

查询域内所有计算机

net view /domain:HACK

查询域内所有用户组列表

net group /domain

查询域内所有域成员计算机列表

net group "domain computers" /domain

获取域密码信息

net accounts /domain

获取域信任信息

nltest /domain_trusts

查询域控制器的机器名

nltest /DCLIST:HACK

查询域控制器的主机名

nslookup -type=SRV _ldap._tcp

查看域控制器组

net group "Domain Controllers" /domain

获取域内用户和管理员信息

向域控制器进行查询

net user /domain

获取域内用户详细信息

wmic useraccount get /all

查询存在的用户

dsquery user

查询本地管理员组用户

net localgroup administrators

查询域管理员用户

net group "domain admins" /domain

查询管理员用户组

net group "Enterprise Admins" /domain

定位域管理员

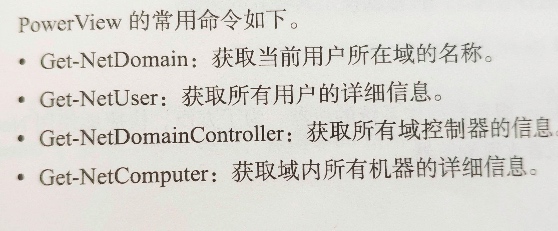

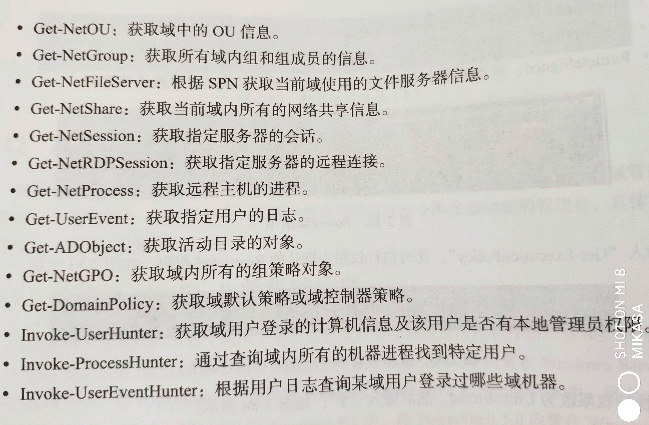

PVEFindADUser.exe或者PowerView

查找域管理进程

net group "domain admins" /domain

tasklist /v

使用PowerView