题目链接:https://pan.baidu.com/s/1G6124MzqiJg9xeJHW-h7Pw 提取码:29tb

任务(一) 服务器使用的cms是?版本是?

首先过滤http

看到wp-login 所以这个是一个wordpress站点

查看登陆页面的响应包

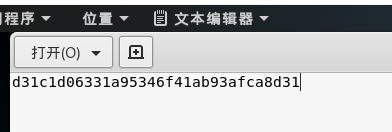

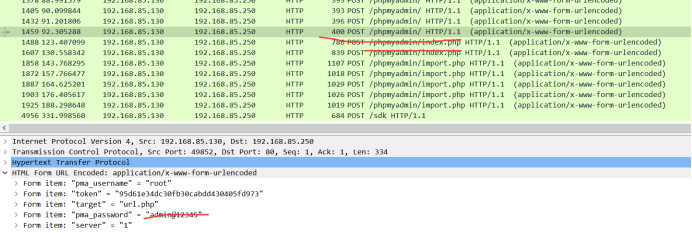

任务(二) mysql root用户密码是?

首先过滤http的POST 请求,注意前面几个错误登录,可以查看响应包确认登录成功

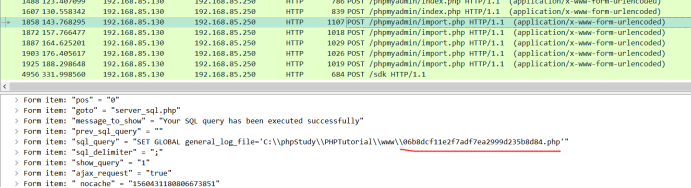

任务(三) 攻击者写入的第一个文件文件名为?

分析行为,看到了phpmyadmin的import页面,这个页面是一个导入文件的页面

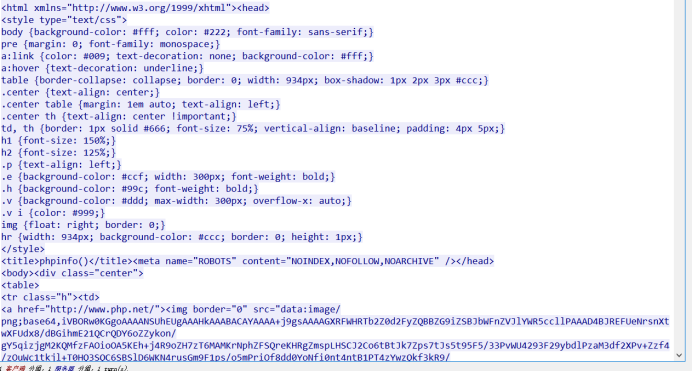

任务(四)禁用了那些函数?

看到禁用函数,想到phpinfo函数,然后我们过滤关键字phpinfo,查看到响应包

追踪http流,能看到响应页面的源码复制到本地成html文件打开查看,然后页面关键字

phpinfo的一个字段”disable_functions”

任务(五) web攻击失败后利用了什么漏洞?

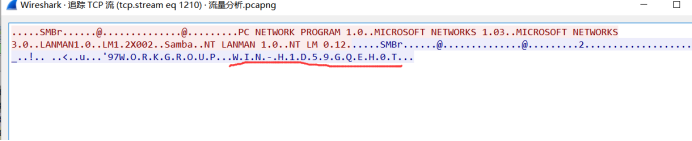

这里我们要去统计看一下协议分级,看看除了http协议还有那些,应为题目说的是web方面失败了,然后我们发现有个smb协议,猜测使用了永恒之蓝

这里我们看出来确实是永恒之蓝

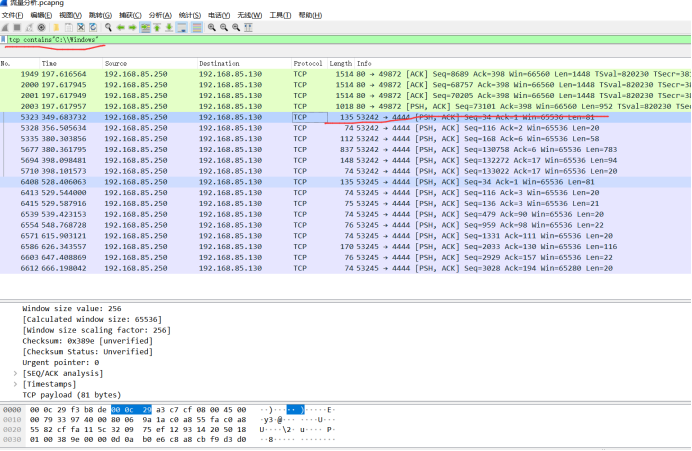

任务(六)执行的第一条命令是什么 ?

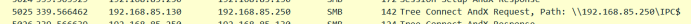

这里提到命令,该机器又为windows系统,那么可知windows的cmd.exe的路径C:\Windowssystem

然后追踪tcp流

任务(七)计算机名是什么?

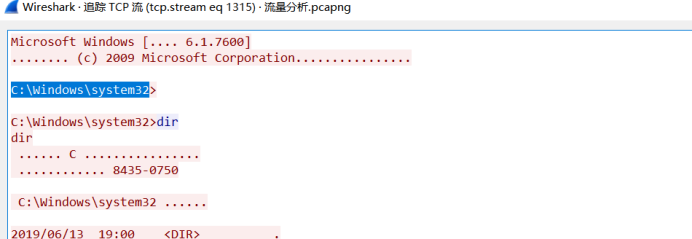

这里我们要知道他如何利用的永恒之蓝,根据msf,应该先是查找漏洞模块,然后会直接对主机进行漏洞扫描,必定会在响应包携带关于目标机的信息,所以我们从smb开始看响应信息

然后得到主机名

任务(八)获取的flag是多少?

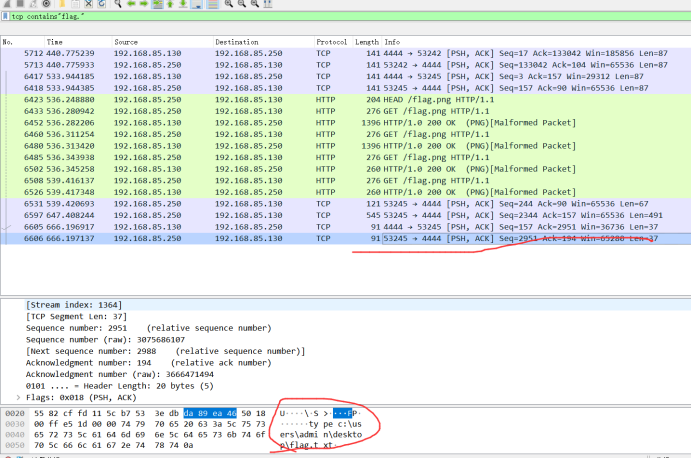

我们直接过滤flag文件,防止在响应包其他包里可能出现flag关键字,所以加个点

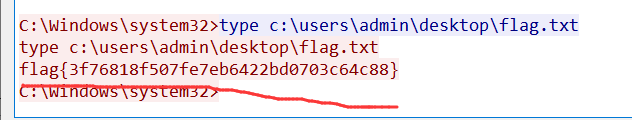

然后我们发现它用type命令查看了flag.txt,然后我们直接追踪tcp流

任务(九)下载的文件中的flag是什么?

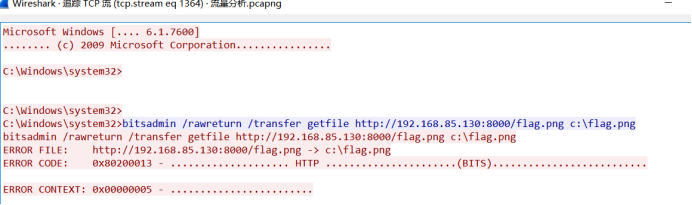

在看他执行的系统命令中有一个bitsadmin指令,这个是文件下载指令,所以我们去过滤flag.png并导出

导出http对象

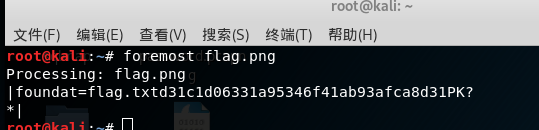

我们找到flag.png然后得到一张图片,但是并没有flag

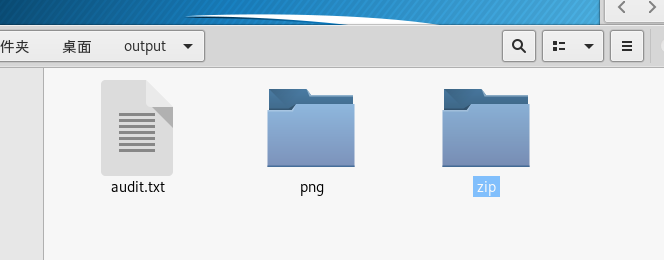

于是我们txt文本打开,发现是文件合并,然后我们去kali用foremost工具分离

所以这个png文件是png和一个zip文件合并得到,然后解压,我们得到最后一个flag