在内网渗透过程中,我们经常使用sockes代理工具,本文主要介绍攻击机为windows和linux情况下得使用方式。

Win:proxifier+reGeorg 组合

Linux:proxychains+reGeorg组合

一、概述

本实验环境中,漏洞主机设置安全策略导致攻击主机无法直接进行远程连接,模拟实际测试环境中漏洞主机处于内网的场景。通过在跳板主机(web服务器)上部署reGeorg的tunnel.nosocket.php程序提供代理功能,攻击主机在proxifier 设置全局代理后可借助于跳板主机远程访问攻击主机。

二、实验环境

Windows攻击机:

Win2003

Ip:192.168.0.107

Linux攻击机:

Kali linux

Ip:192.168.0.108

目标机:

Win2008

Ip:192.168.0.104

三、实验步骤

WIN:

1.目标机上开启防火墙,只开放了部分端口

所以正常情况下 我们访问不到目标机的其他端口

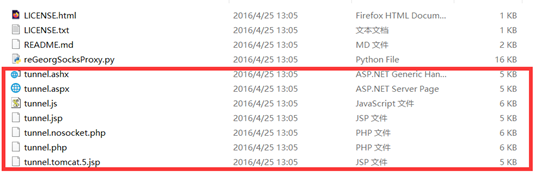

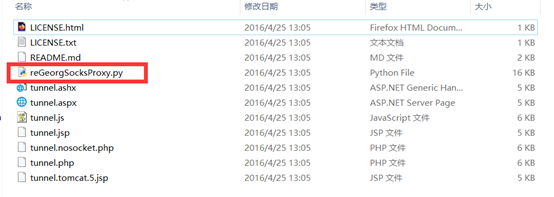

2.将脚本上传到目标机上

目标机的环境是php,所以上传tunnel.nosocket.php。

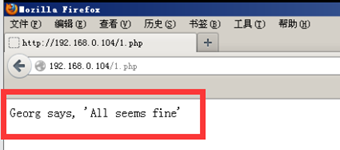

在浏览器访问一下,出现以下提示就说明代理成功。(为方便更名为1.php)

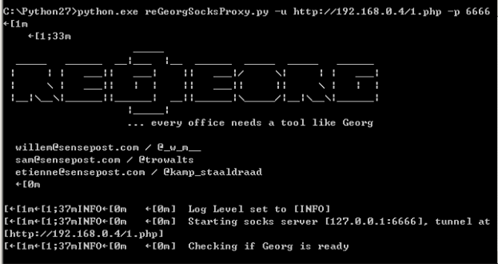

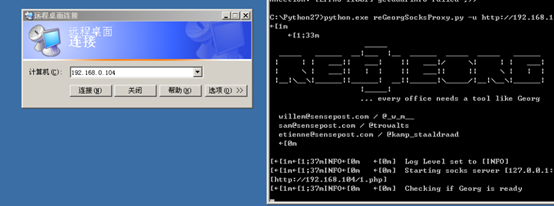

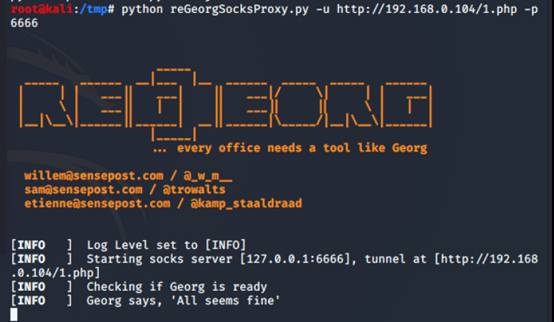

3.在win2003攻击机上通过py脚本建立隧道

在py目录下执行python.exe. reGeorySocksProxy.py -u http://192.168.0.104/1.php -p 6666

注意:在python2.7上运行这个脚本需要再装urllib3的包

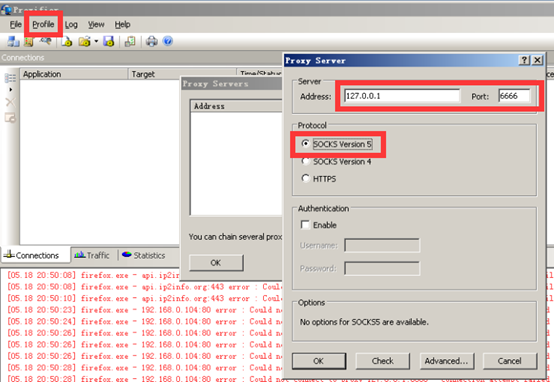

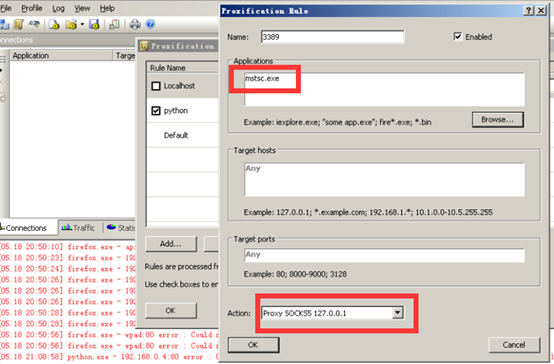

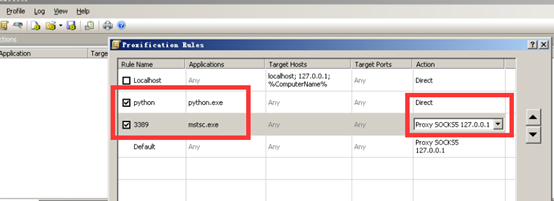

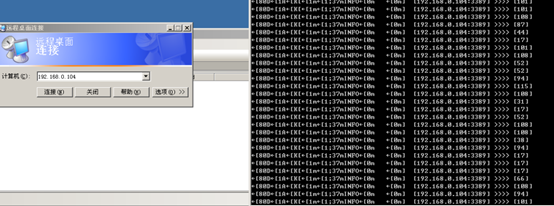

4.通过proxifier代理软件对需要的应用的程序设置代理:

注意:这里python程序是放行,建立隧道连接。设置其他程序要通过代理。、

这里的metsc.exe在windows的system32中,可以远程连接。

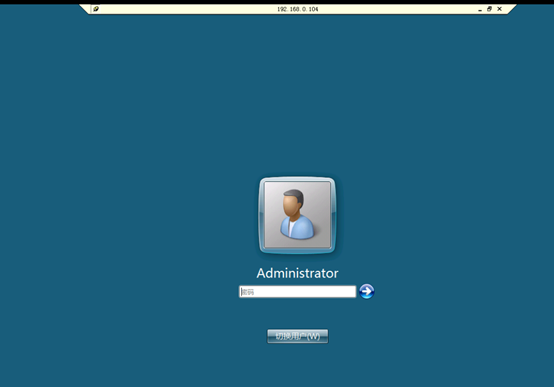

5.通过代理进行远程连接

可以看到,这样就建立的连接

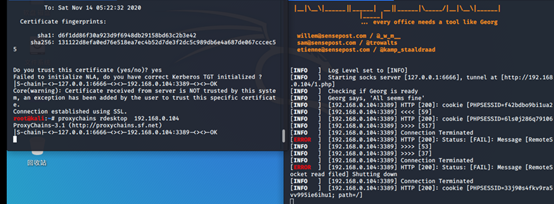

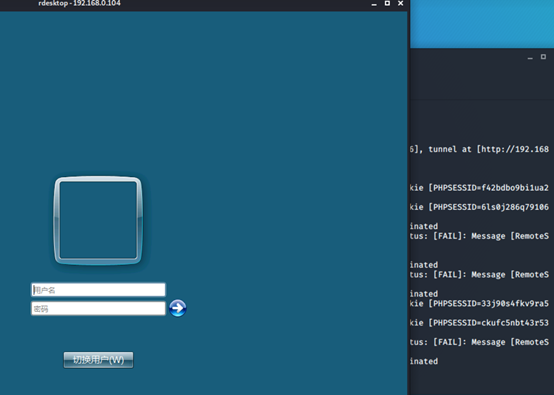

LINUX:

1.前几步相同,把脚本上传到web目录下

2.建立隧道连接

3.通过proxychains代理连接

proxychains rdesktop 192.168.0.104

可以看到,通过代理连接成功。

特别注意!!

如果是用php脚本的话,目标机的php版本必须>=5.4,否则显示建立连接成功,但是最后会10061。。不要踩坑。。。