一、前言

从网上知道Vulnhub这个靶场,本次是初次体验Vulnhub靶场,由于还是个菜鸟玩家,所以此次难度就选择了简单模式的靶场来练习操作。

本人使用的攻击机是kali,本次靶机和攻击机一样使用的VM VirtualBox进行搭建运行,为了正常使用,使用前得将kali与靶机设置为桥接模式。

- 官网链接:https://www.vulnhub.com/entry/who-wants-to-be-king-1,610/

- 虚拟机打开靶机文件

- 为了正常使用,使用前需要设置攻击机和靶机网卡模式为桥接模式

靶机界面

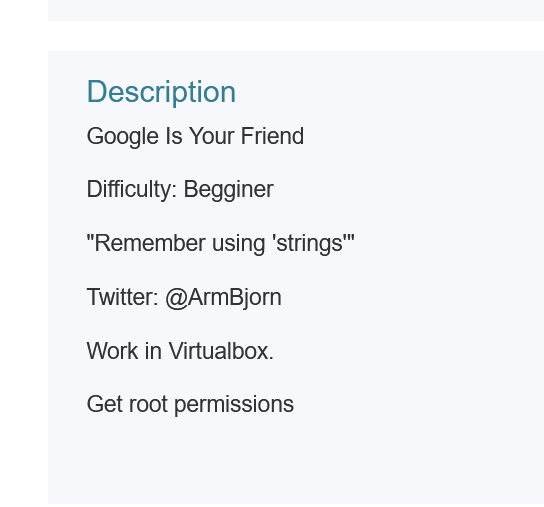

二、官网提示信息

作者提示的几个有用信息

三、使用靶机

一、信息收集

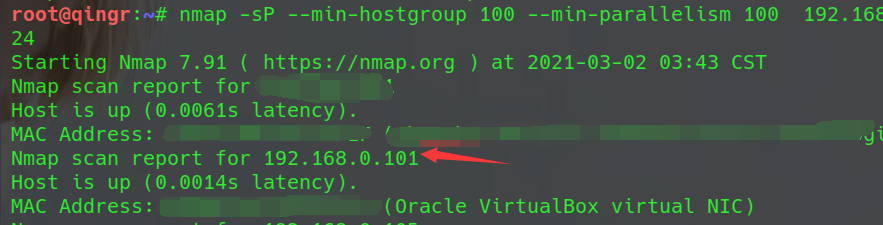

1.使用nmap进行扫描,获取靶机ip

nmap -sP --min-hostgroup 100 --min-parallelism 100 192.168.0.0/24

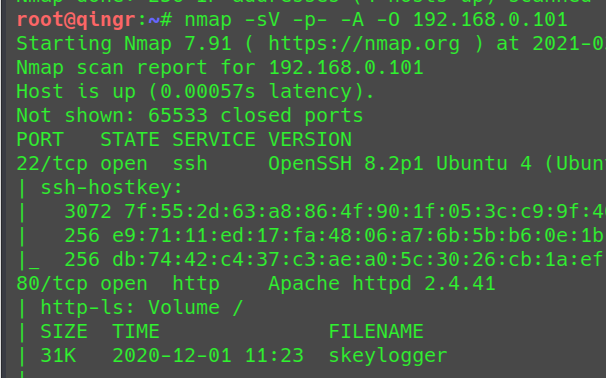

2.使用nmap对IP进行扫描,获取开放的端口服务

nmap -sV -p- -A -O 192.168.0.101

从图中可以看到,开放的端口有22、80,很明显突破口肯定是80端口

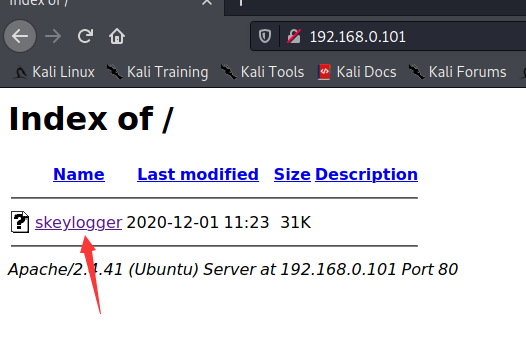

3.知道IP和端口后,浏览器访问 http://192.168.0.101:80/ 地址,可以看到有个命名为skeylogger的文件,点击此文件会对其下载

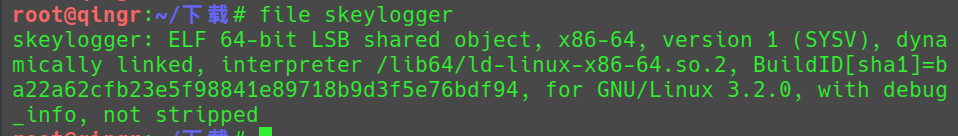

4.下载好文件后,通过file命令查看下载文件的文件属性

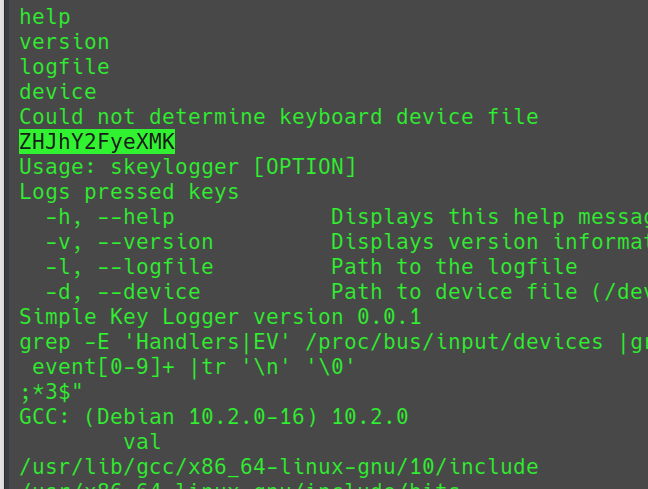

5.开头根据官网作者的提示,要懂得利用strings命令,通过此命令可以获取到一些有用的信息

strings skeylogger

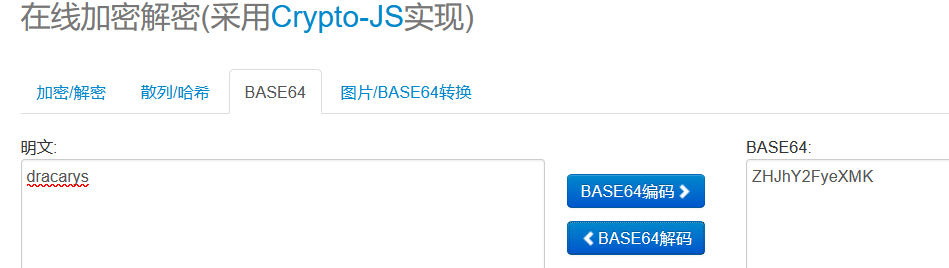

从图中可以看到一段乱码,这个乱码从位数来看应该是base64加密过

6.对乱码进行解密转成明文,这个有可能是靶机的密码

二、漏洞利用

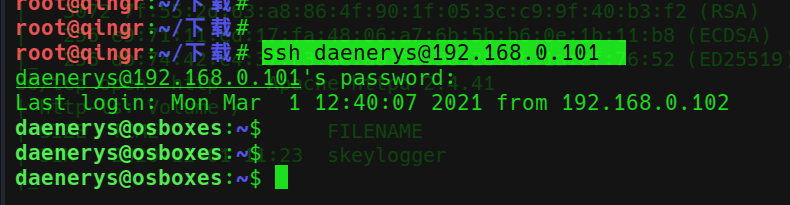

使用ssh尝试进行登录,账号为daenerys,密码为解密获取的dracarys

ssh daenerys@192.168.0.101

登录成功

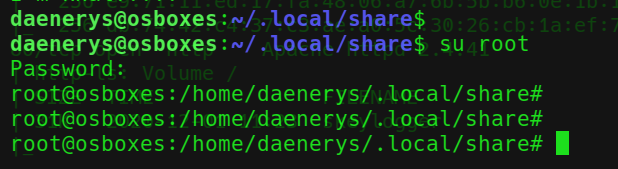

三、提权

当登录成功后,接下来就是开始进行信息收集获取root

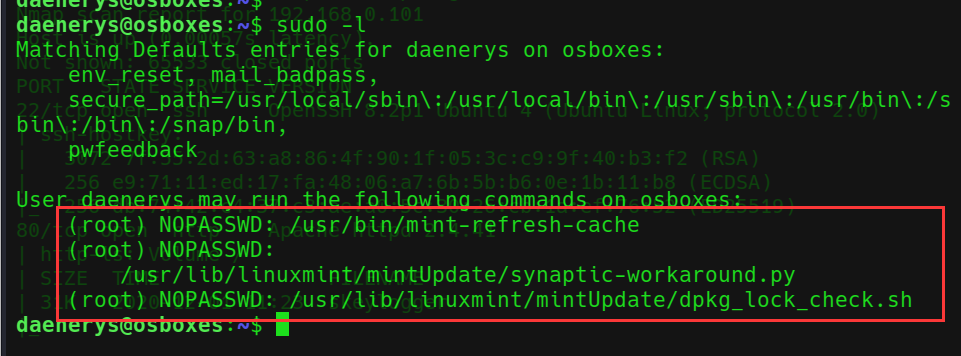

1.通过 sudo -l 命令查看不需要密码就可以通过root执行的文件信息

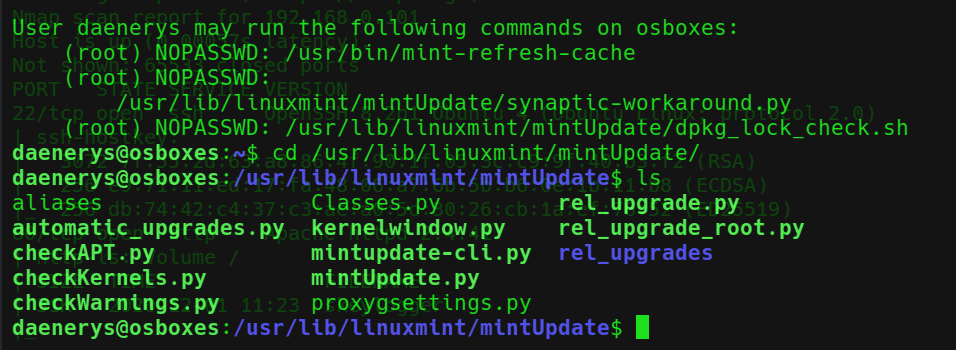

2.跳转到此目录下发现没有查看到的可以执行的脚本文件

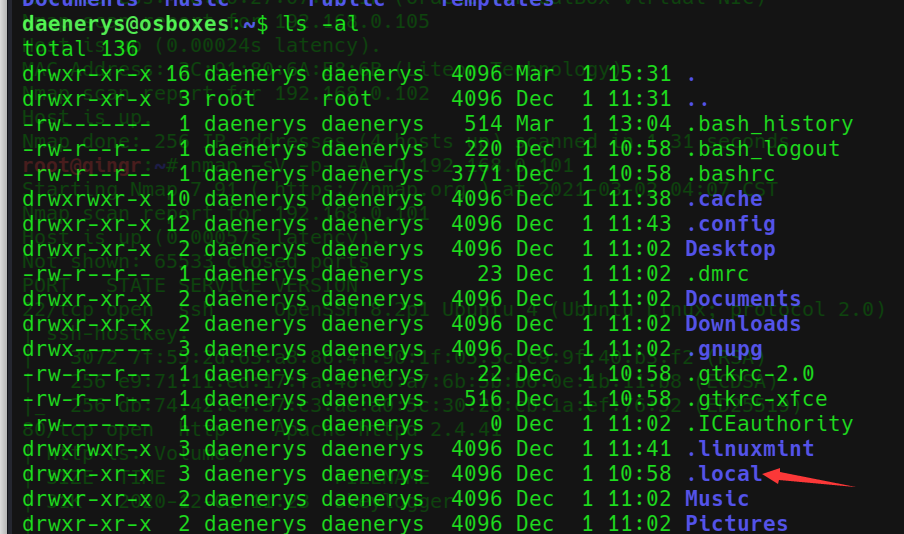

3.只能换一种方法进行收集信息,退回到之前的目录,通过 ls -al 命令查看当前目录下的所有文件,可以看到有个命名为.local的文件

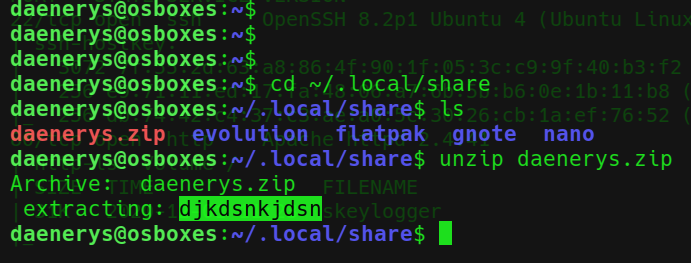

4.跳转到此文件的完整路径后,发现有个压缩包,解压后出现一个名为djkdsnkjdsn的文件

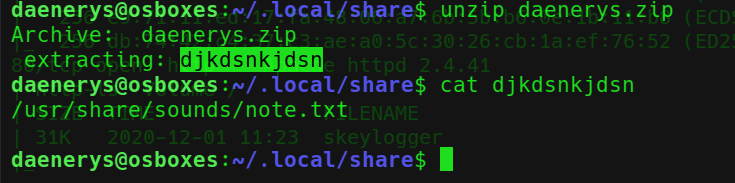

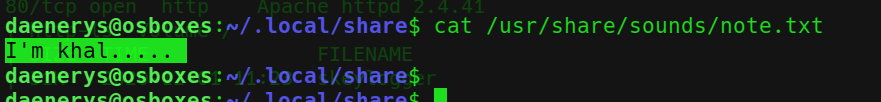

5.查看此文件,显示出一个txt文件的路径,查看这个note.txt文件,显示出一段信息

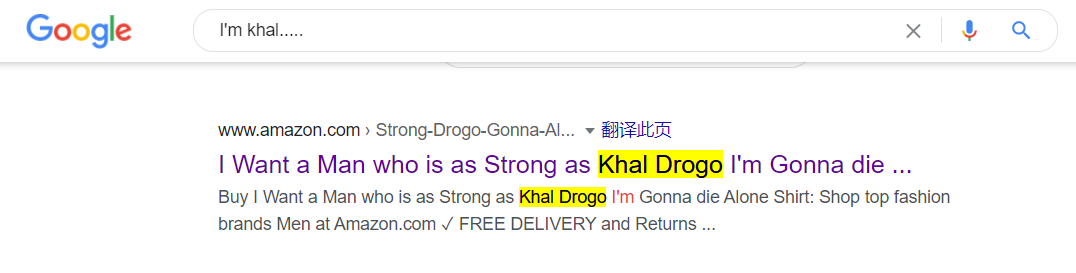

6.通过Google,对这段信息进行搜索,成功搜索到完整的信息,这个khaldrogo有可能是靶机root的密码

7.尝试khaldrogo作为密码,使用 su root 命令进行登录提权,成功登录

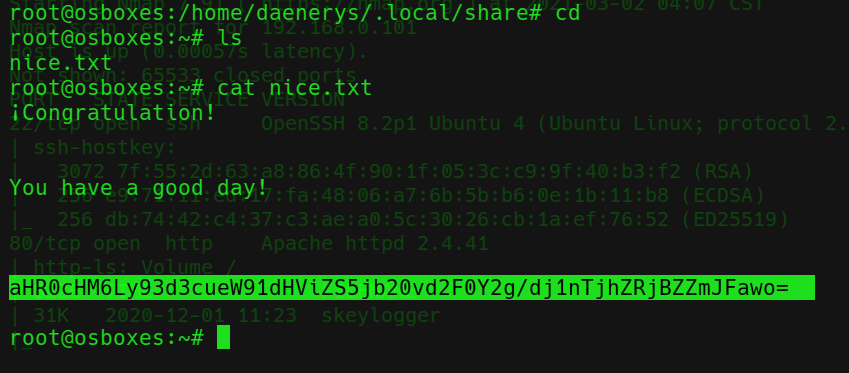

8.进入root目录,通过查询命令得到靶机的flag

总结

总的来说这个靶场简单、思路也是很清晰的,主要考验的还是对于信息的收集和分析利用能力。