附加知识:

漏洞来源与背景:

这个漏洞最初是由NSA(美国国家安全局)发现的,但是他们发现漏洞他不讲,然后遭殃了吧。

后来 有一个黑客组织叫:Shadow Brokers (影子经纪人) 入侵了NSA下属的黑客组织,窃取了大量的工具。 并且将部分的黑客工具公开到互联网上拍卖,当时预期公开的价格是100W比特币(价值近5亿美元),但一直都没人买。 要知道黑客都是有脾气的, 一气之下 ,把工具公开免费的放出来。 然后EternalBlue就这样被公开出来了。 Shadow Brokers 里面的模块有很多,这里的永恒之蓝只是其中的一种。 之后的模块待我后期好好研究。

1. 漏洞描述

永恒之蓝 主要就是通过TCP端口(445)和139 来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的windows 机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器里进行一系列的危险操作。 如远程控制木马,获取最高权限等。

2. 影响范围

目前 windows xp 2003 2008 7 8 等受影响

3. 漏洞复现

3.1 搭建环境

kali攻击机1 (虚拟机) IP:192.168.1.2

windows 7 攻击机2 (虚拟机) IP:192.168.1.100

windows 2008 R2 靶机(虚拟机) IP:192.168.1.200

3.2 工具包

win 7 环境包:

1. python2.6 (官网有https://www.python.org/download/releases/2.6/)

2. pyWin32 v212 (官网也有:https://sourceforge.net/projects/pywin32/files/pywin32/Build%20212/)

3. shadow Brokers工具包:https://github.com/misterch0c/shadowbroker.git

3.3 工具安装

python2.6和pywin32 v212 我就不讲了, 尽然想复现这个漏洞,这个都会。。

shadow Brokers 得讲一下:

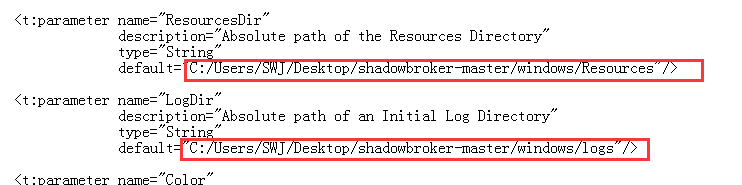

下载的压缩包直接解压到指定的文件夹里面(测试就推荐解压在桌面上)。 然后在子目录windows里面建立两个文件夹: listeningposts 和 logs 。 此外 修改windows里面的Fuzzbunch.xml文件。修改如图所示:

然后在其目录里面直接启用CMD。

输入fb.py来看看是否安装成功。如图所示显示了版本号那就说明没问题了。

3.4 正式开始

3.4.1 利用kali来制作一个木马。

按照如图所示的命令来制作一个dll的木马

LHOST kali的地址

-p 攻击载荷

LHOST kali IP 地址,也就是监听地址。

LPORT 端口号(随意)

-f 指定木马程序的格式

3.4.2 Fuzzbunch基本配置。

然后回到攻击机 win 7 , 开始对Fuzzbunch进行配置。

先把刚刚制作的木马复制到c盘某个文件夹里面,这里我就直接复制到C盘里。

然后按照如图所示的来,[?] 这个图标后面的就是用户选择的,根据如图提示来。

然后在输入use Eternalblue 来调用永恒之蓝模块

之后除了以下模块要选择,其它的通通回车默认

第一行选择 WIN72K8B2 第二行选择 FB

如下图所示攻击成功。

3.4.3 kali下 开启监听。

如图所示输入命令

监听中。。。

3.4.4 注入木马程序

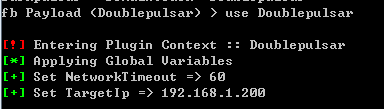

回头win 7 , 利用Doublepulsar 模块来注入木马程序。 Doublepulsar (双脉冲星)

如图所示:

然后除了以下要选择以外,其余默认回车处理。

如图 所示,注入成功

3.4.5 kali反弹结果

然后 你台电脑就属于你的了。

防范:

1. 更新微软MS17-010漏洞补丁

2. 设置防火墙入站规则

3. 杀毒软件时刻开启