a、教材学习内容总结

1、网络踩点:web搜索与挖掘、DNS和IP查询、网络拓扑侦察

1、网络踩点目标确定

2、技术手段:web信息搜索与挖掘、DNS和IP查询、网络拓扑侦察

3、web信息搜索与挖掘:基本搜索与挖掘技巧、高级搜索与挖掘技巧、编程实现google搜索、元搜索引擎、web信息搜索与挖掘防范措施

4、dns与ip查询:dns与ip基础设施管理(ASO、GNSO、CNNSO)、dns注册信息查询.WHOIS查询、dns服务(从dns到ip,包括权威dns服务器、递归缓存dns服务器:nslookup、dig)、ip WHOIS查询、地理位置、防范措施

5、网络拓扑侦察

2、网络扫描:主机扫描、端口扫描、系统类型探查、漏洞扫描

1、目的:探测目标网络,找出尽可能多的目标,探测获取类型,存在的安全弱点,为攻击选择恰当的目标和通道提供支持。

2、主机扫描:ICMP协议Ping扫描、TCP协议的主机扫描(ACKPing、SYNPing)、UDP协议Ping扫描。工具:superscan、nmap。防范措施:入侵检测系统。

3、端口扫描:TCP connect扫描、TCP SYN扫描、UDP端口扫描、高级端口扫描技术(FIN、ACK、NULL、XMAN、TCP窗口、TCP弹射)。工具:NMAP。防范措施:网络入侵检测系统、网络入侵防御系统。

4、操作系统识辨:操作系统类型探查(主动探测nmap、被动辨识p0f)、网络服务类型探查(apache、iis)。防范措施:端口扫描监测工具

5、扫描漏洞:漏洞扫描器(nessus、openvas)。防范措施:先行发现漏洞以及不安全配置

3、网络查点:旗标抓取、网络服务查点

1、针对弱点、针对性探查,寻找真正入口。

2、网络服务旗标抓取:工具连接远程并观察输出(明文传输协议的网络服务)(工具:telnet、netcat)

3、通用网络服务查点:SMTP电子邮件发送协议:VRFY、EXPN

4、类UNIX平台网络服务查点:RPC(工具:rpcinfo、nmap)

5、windows平台网络服务查点:netbios、smb、ad、ldap(网络服务协议)

6、netbios:netview查点域、nltest查点域控制器、nbtstart查netbios名字表。

7、smb:net view查点主机共享资源、regdmp注册表查点、nltest/server查点受信任域、usrstat,local等用户查点。

b、Kali视频学习

一、整理视频3--5

(1)信息搜集:

1、通过互联网网站搜集信息

www.searchdns.netcraft.com 搜索子域名信息

http://www.shodanhq.com Shodan大数据搜索

http://www.yougetsignal.com/tools/web-sites-web-server 同IP网站反查

http://bgn.he.net IP信息扫描

http://builtwith.com 网络指纹信息

http://whois.chinaz.com WHOIS查询

2、Google Hack语句

查看基本情况:

info:xx.com 返回一些基本情况

site:xx.com 返回所有与该网站有关的url(网址)

link:xx.com 返回所有与该站做了链接的网站

site:xx.com filetype :txt 查找该网站所有的TXT文件

查找投胎的几种简单语句:

site:xx.com intext :管理

site:xx.com inurl : login

site:xx.com intitle : 后台

查找其他信息:

site:xx.com intext:**@xx.com// 可以得到邮箱地址,邮箱主人名字

site:xx.com intext:电话//得到电话信息

intitle:*index of * etc//可能村组的目录泄露信息

针对性的漏洞利用:

Powered By XXX

其他组合方法:http://www.exploit-db.com/google-dorks

3、社交搜索工具Cree.py

信息收集--情报收集--twofi

4、theHarvester信息收集工具

社会工程学工具,通过Google Hack的思路,通过搜索引擎、PGP服务器以及SHODAN数据收集用户的email、子域名、主机、顾远明、开放端口和banner等信息。

theHarvester

metagoofil

5、Recon-NG 信息搜索工具

该工具模块化编写,将信息收集个歌迷快分为:侦查、发现与汇报三个模块。

recon-NG -----shoe module---search baidu ----use recon/……/ baidu_site--info---set SOURCE 163.com----run (使用百度爬163的域名信息)

(2)信息搜集之目标获取

1、使用Dig进行域名解析

dig www.163.com

2、使用Dig进行与传送漏洞测试

dig NS www.163.com (查询使用的域名服务器)

dig axfr @ns1.nease.net 163.com(检测服务器是否有漏洞)

3、其他

fierce -dns 163.com(测试二级域名、检测服务器是否有漏洞)

dnsmap 163.com

dnsenum 163.com(速度最快)

dnsdict6

二、视频6——Kali信息搜集之主机探测

主机探测指判断目标机器是否可用,即,是否在线。在探测的过程中还要考虑对各种保护措施的探测。

1、使用netenum对扫描

netenum是IP段生成的工具:

$ netenum

$ netenum 192.168.0.0/24 /* 生成一个IP列表 */

$ netenum 192.168.0.0/24 > test /* 放到一个文件里 */

$ cat test /* 可以在test里查看生成的IP列表,此时test可以作为另一个扫描器的文件了 */测试目标主机是否在线:

$ ping baidu.com

$ netenum 180.149.132.0.0/24 2 /* 测试哪些网段在线,最后面的数字2是延时2秒,此时显示在线的IP */

缺点:netenum是使用ping来测试,当对方有防火墙是就不行了。

2、fping -g 加上网段 测试主机是否在线,可以把在线与不在线的都显示出来

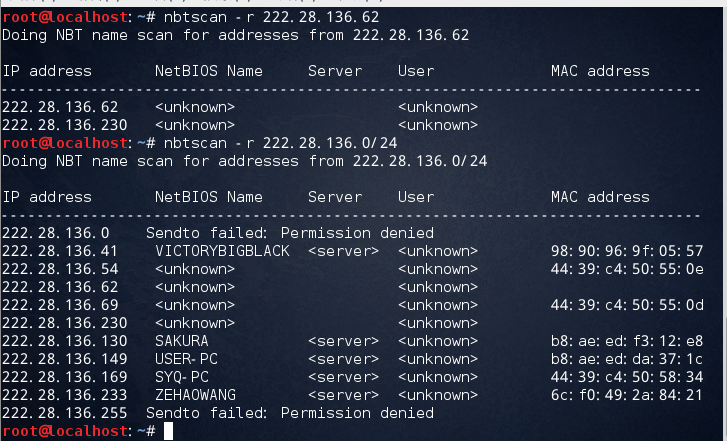

3、内网下的扫描:nbtscan

4、探测MAC地址:ARPing

5、netdiscover探测内网信息,被动截获IP地址、MAC地址及MAC厂商等的信息

6、使用dmitry获取目标详细信息

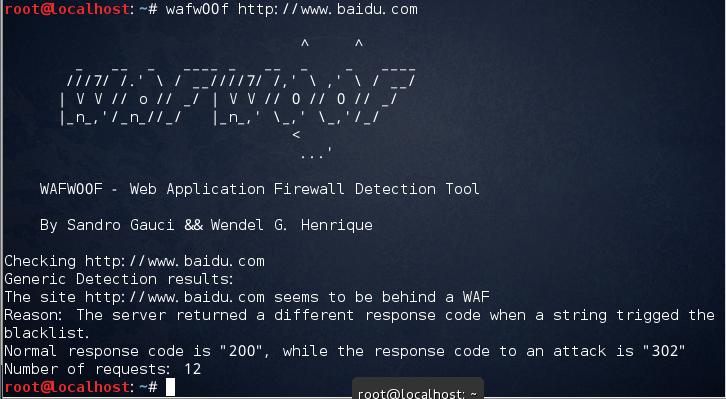

7、对防护措施的探测,waf可以过滤参数

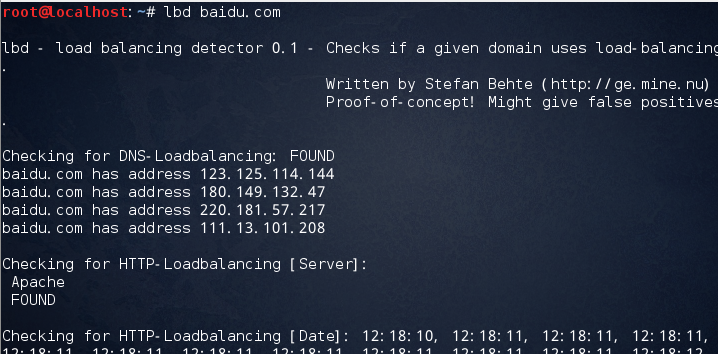

8、对目标检测是否存在负载检测:LBD

三、视频7——Kali信息搜集之主机扫描(Nmap)

通过主机探测,确定测试目标地址后,往往需要对主机信息做更完善的扫描。

nmap可以完成以下任务:主机探测、端口扫描、版本检测、系统检测、支持探测脚本的编写。

实际应用场合:通过对设备或者防火墙的探测来审计他的安全性;探测目标主机所开放的端口;通过识别新的服务器审计网络的安全性;探测网络的主机。

课程步骤:

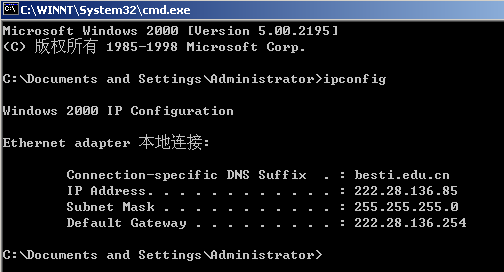

1、视频上介绍要下载metasploitable,用LiveCD引导。输入用户名和密码(都是msfadmin),ifconfig获取IP地址。这里用已安装的靶机:VM_Win2kServer_SP0_target。

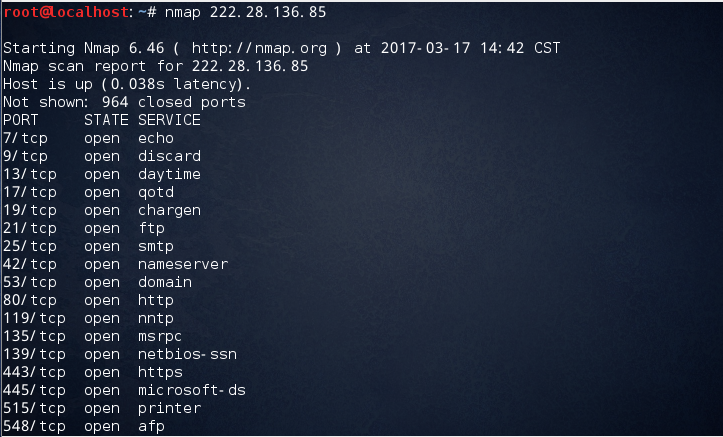

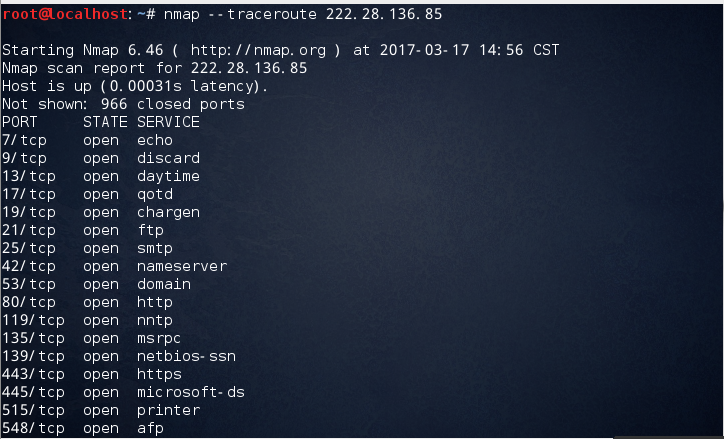

2、使用nmap简单扫描。

命令格式:nmap <target ip address>

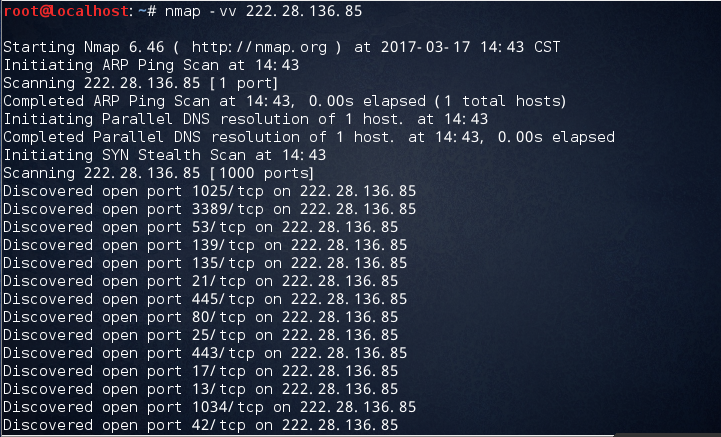

3、简单扫描,添加详细输出。命令格式:nmap -vv <target IP>

4、自定义端口扫描。nmap默认扫描目标1-10000范围内的端口号。可以通过参数-p来设置要扫描的端口号。

命令格式:namp -p(range) <target ip>

例如:扫描目标主机1-1110端口

nmap -p1-1110 <target IP>

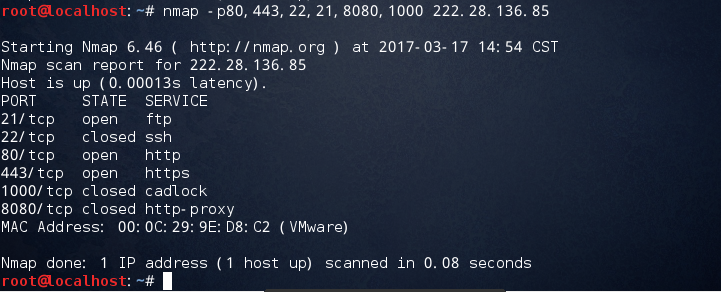

扫描指定端口

nmap -p80,443,22,21,8080,1000 <target IP>

5、对目标进行ping扫描(测试是否在线)

命令格式

nmap -sP <target IP> /* sP设置扫描方式为ping扫描 */6、使用Nmap进行路由跟踪

命令语法:nmap --traceroute <target ip>

7、扫描一个C段的主机在线情况

命令格式:nmap -sP <network address> </CIDR>

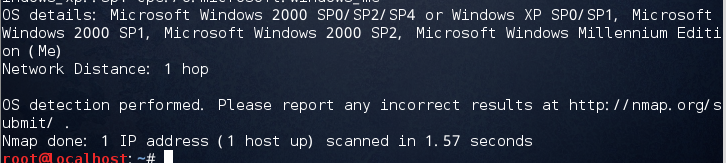

8、操作系统探测

命令格式 nmap -O <target IP> /* 注意,O不是零 */

9、万能开关扫描

命令格式: nmap -A <target IP>

此选项包含了1-10000的端口扫描,操作系统扫描,脚本扫描,路由跟踪,服务探测。结果详细,需要的时间相对较长。

ping不通时,若要对端口进行扫描,需要加 -Pn(意思是ping not),即nmap -Pn

四、视频8——Kali信息搜集之指纹识别

掌握Kali Linux下指纹识别工具的使用

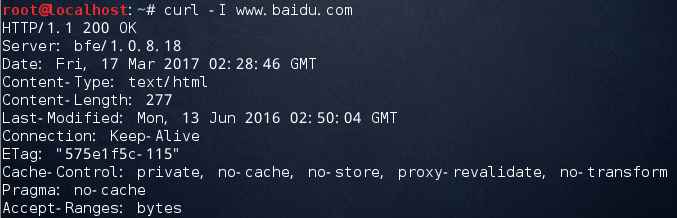

1、banner抓取

Banner抓取是最基础最简单的指纹识别。它是应用程序指纹识别而不是操作系统指纹识别。

也可以用telnet命令连接端口进行探测,命令:Telnet <target-IP> <target-Port>

2、常规主动指纹识别

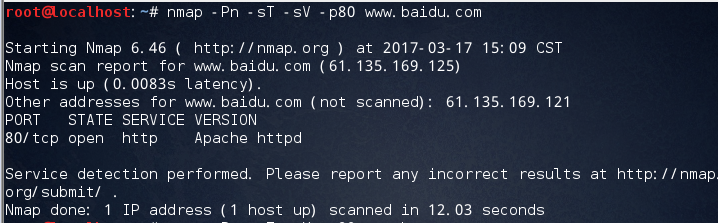

Nmap自身提供了很丰富的指纹探测功能。-sV参数可以主动探测开放端口的服务版本信息。

例如:

#nmap -Pn -sT -sV www.baidu.com -p80 // -Pn意思是不ping;-sT意思是扫描方式为TCP全链接扫描 -p80为扫描的端口号

xprobe2也是系统指纹主动探测工具,但是对现在更新的系统的探测准确率不太好。

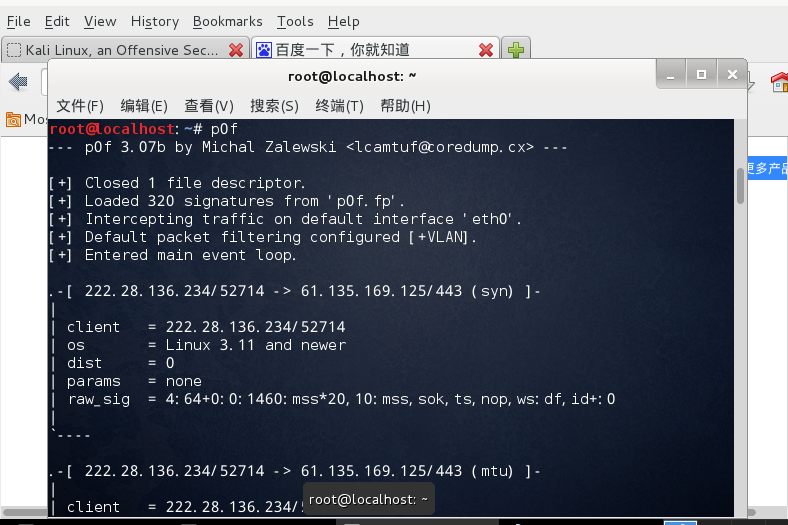

3、被动指纹识别

分析流量来探测目标的指纹信息。p0f在网络分析方面功能强大,可以用它来分析NAT、负载均衡、应用代理等。

例如:访问www.baidu.com过程中p0f截获并分析数据包,截图如下:

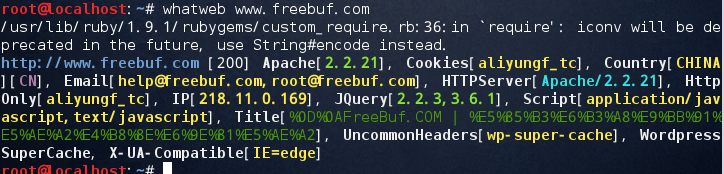

4、CMS识别

web指纹识别工具,常规识别工具如whatweb,可探测常见web服务,可探测应用版本,CMS版本等信息。

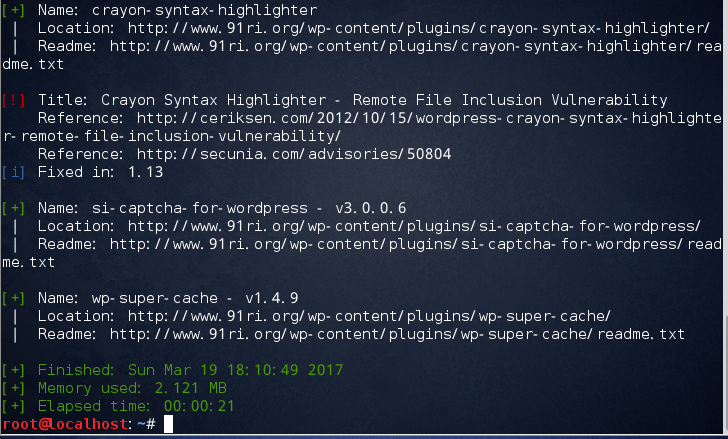

针对具体的WEB CMS如WordPress,可使用WPScan等工具进行CMS的指纹枚举,探知可能存在的插件、主题模板等信息。

使用wpscan检测由WordPress搭建的www.91ri.org可探知以下信息:

(之前出现了错误,无法访问,又重新整了一次)

五、视频9——信息搜集之协议分析

了解Kali Linux下协议分析工具的使用。在完成主机探测与扫描,并对主机指纹进行探测分析后,可能还要涉及到对具体服务的具体分析。

kali整理的协议分析工具:

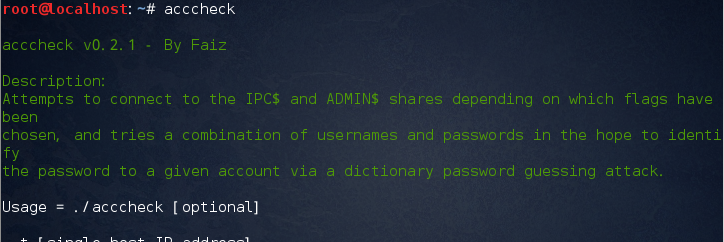

1、SMB分析工具有:acccheck、nbtscan、nmap、zenmap。

acccheck:可使用用户名密码字典枚举尝试与目标IP/IP列表进行IPC与Admin与Admin的连接尝试。

2、SMPT分析工具有:nmap、smtp-user-enum、swaks、zenmap。

smtp-user-enum:通过请求目标主机,用来枚举一些用户名和密码,创建一个字典,判断服务器有哪些邮箱。

swaks:可发测试邮件

3、SNMP,简单网络管理协议,有许多工具

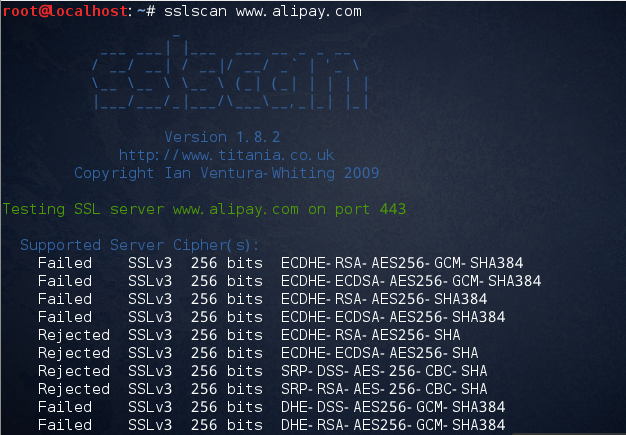

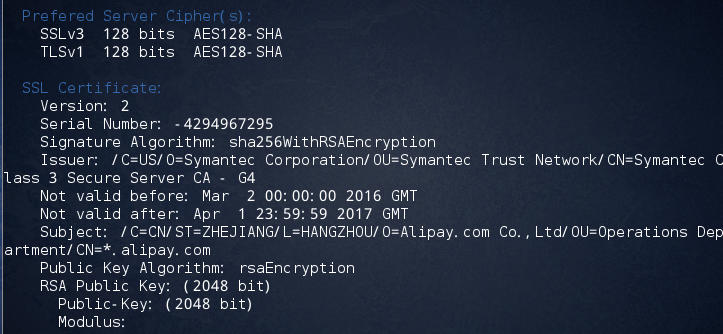

4、SSL协议分析,例如sslscan工具,它可以扫描服务器SSL接受的加密方式,公钥等其他信息。

例如,尝试连接支付宝,查看他的证书:

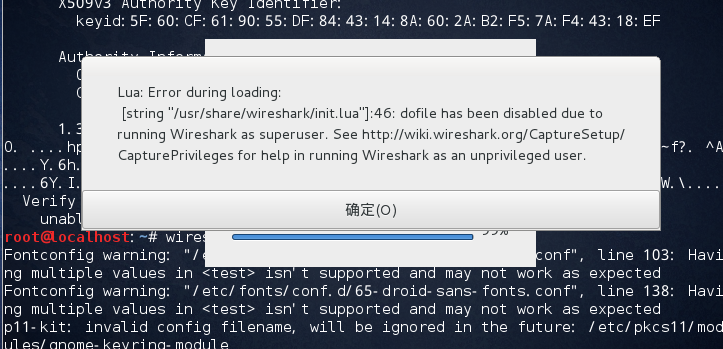

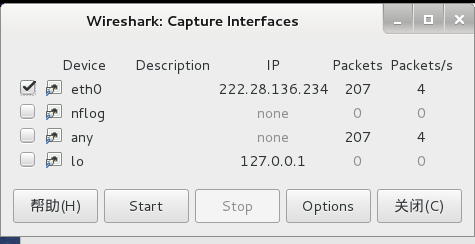

5、Wireshark,数据包分析必备工具。它用WinPCAP作为接口,直接与网卡进行数据报文交换,不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。它本身也不会送出封包至网络上。

Wireshark的打开,直接在命令行输入wireshark就可以:

六、视频10——Kali漏洞分析之OpenVAS

OpenVAS为Kali自带的一款综合漏洞扫描器,是一款免费的开放式风险评估工具,可以检测远程系统和应用程序中的安全问题。它包括一个中央服务器和一个图形化的前端。

安装OpenVAS:

1、openvas-check-setup 2.2.3

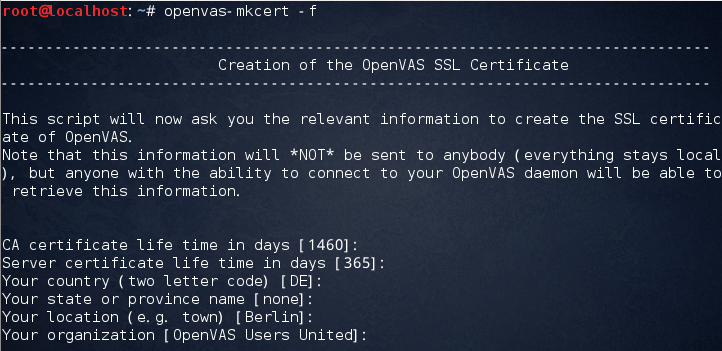

2、出现错误并有提示,没有证书,须安装。输入命令:openvas-mkcert,保持默认选项,生成证书

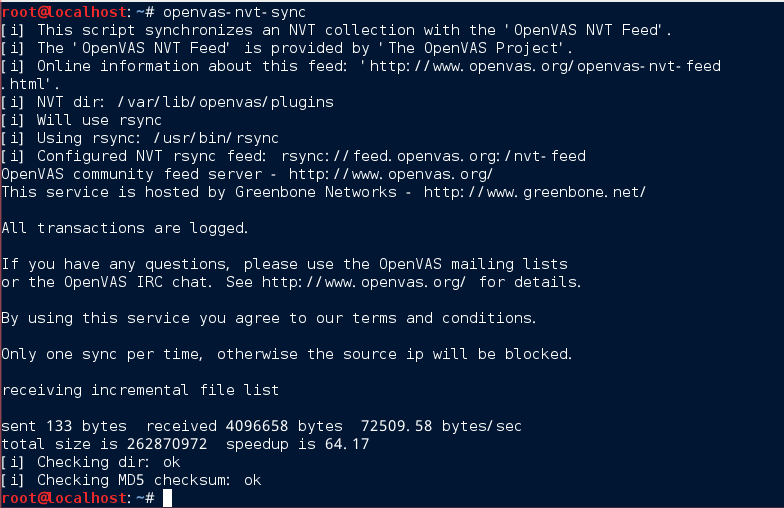

3、更新NVT(漏洞信息),执行openvas-nvt-sync,更新插件库等资源

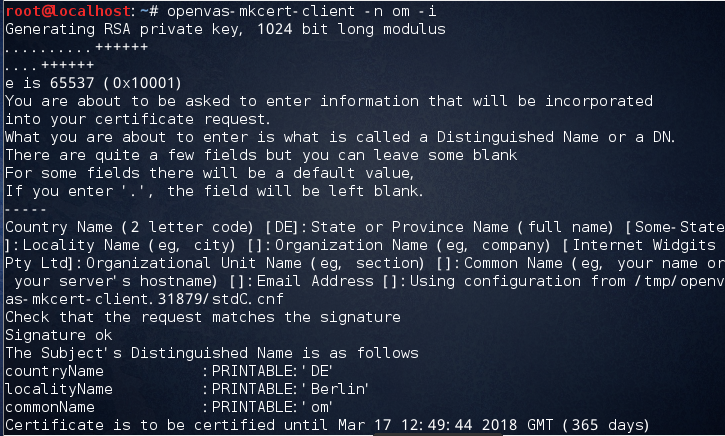

4、执行openvas-mkcert-client -n om -i为客户端创建证书

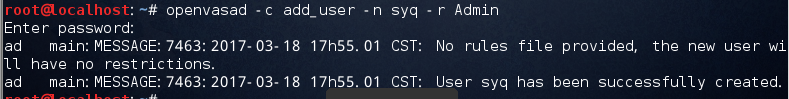

5、以openvasad为例添加用户,命令为:openvasad -c add_user -n syq -r Admin。

也可使用openvas-adduser添加用户,添加规则时如果对所有主机扫描均允许则可设置为default accept,其他规则可参考man openvas-adduser。

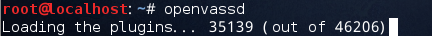

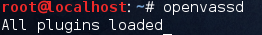

6、执行openvassd打开服务,开始加载插件的过程

7、加载插件完成后,执行openvasmd --rebuild

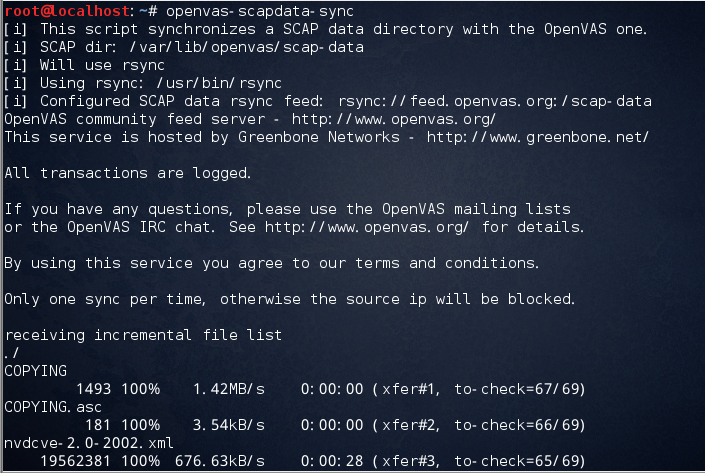

8、继续执行openvas-scapdata-sync和openvas-certdata-sync更新漏洞信息库内容

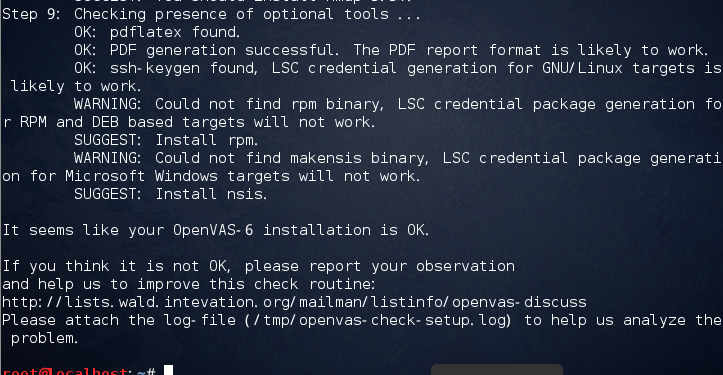

9、结束openvassd进程,重新启动服务,使用openvas-check-setup检查无误。重新启动服务openvas-start

10、默认已经打开服务,或手工转发端口gsad --listen=0.0.0.0 --port=9392 --alisten=127.0.0.1 --aport=9393 --mlisten=127.0.0.1 --mport=9390 --http-only

c、学习Python3 总结

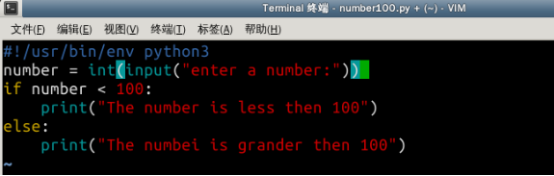

1、if-else语句的使用

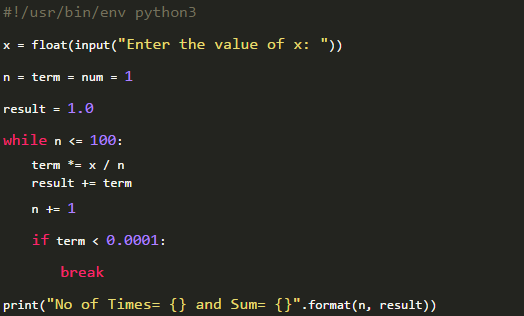

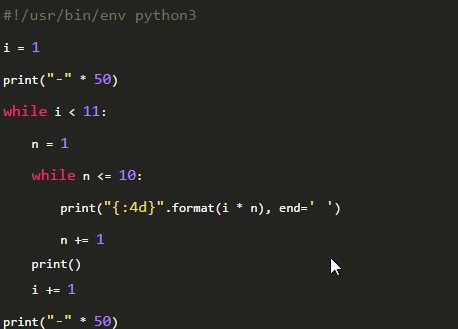

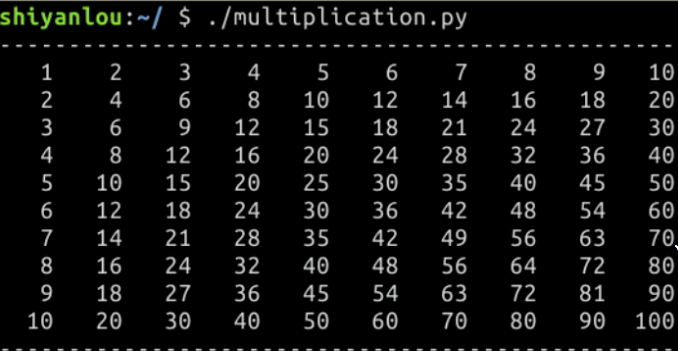

2、while语句的使用

幂级数:

乘法表:

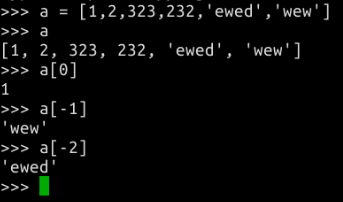

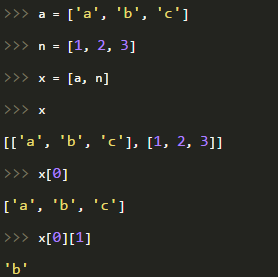

3、列表

注意:与常规语言不同点,a[-1]是从列队尾部开始计数。

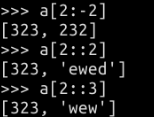

切片和设置步数:

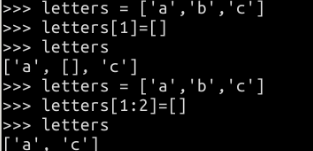

对切片赋值:

注意:替换的两种写法,执行结果不同。删除时必须写成[1:2]范围的形式。

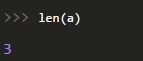

len语句可以获得列表的长度。

列表可嵌套:

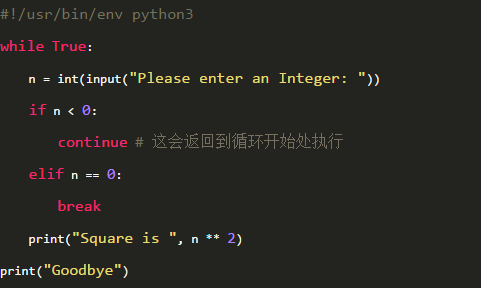

4、continue和break语句的使用: