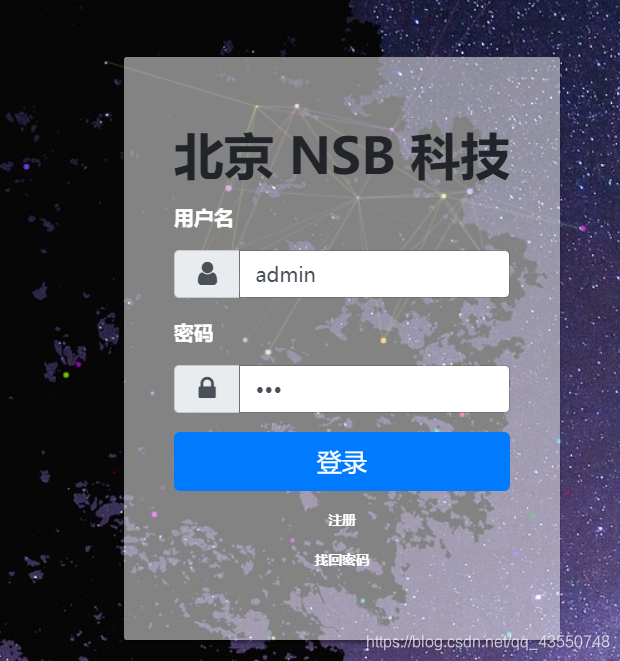

要求登录admin账号

1.登录界面

我们发现有找回密码这个易受攻击点

2.直奔找回密码

通过观察前两个阶段url(reset1.htm1 reset2.html),我们推测出了第三个阶段的url(reset3.html)

第一阶段

第二阶段

第三阶段

先在重设密码第一阶段输入admin,然后更改url直接绕过第二阶段邮箱验证,进入第三阶段

设置新密码。此时,网站爆出系统错误,看来是不行了,又要换个姿势。

3.还是先注册吧

先注册一个账号

4.我又回来啦

(1)输入我们刚刚注册的账号

(2)输入发到我们邮箱的验证码

(3)等待跳至到第三阶段

(4)此时我们再返回第一步输入找回admin账号密码

(5)这里又跳到让我们输入验证码,不管他,直接修改url跳到第三步

(6)输入新密码

输入新密码,提示重设密码成功

(7)用新密码登录admin

总结:这种多阶段登录机制最容易出现缺陷了,各种逻辑缺陷

总结:这种多阶段登录机制最容易出现缺陷了,各种逻辑缺陷

想要进一步了解此逻辑缺陷,推荐阅读《黑客攻防技术宝典》web实战篇 p108 6.3.2