第二关拿到密码后,虽然在admin路径中成功登录后台,但那竟然是一个假后台!

不过没关系,尤里也遇到过不少假后台,他决定换个思路入手,通过信息收集…… 它找到了女神的另一个购物网站,尤里决定从这个网站入手……

靶场地址

http://59.63.200.79:8003/dami_666/dami_888/index.php

这关注意审题

第二关拿到密码后,虽然在admin路径中成功登录后台,但那竟然是一个假后台!

第二关链接 http://59.63.200.79:8004/

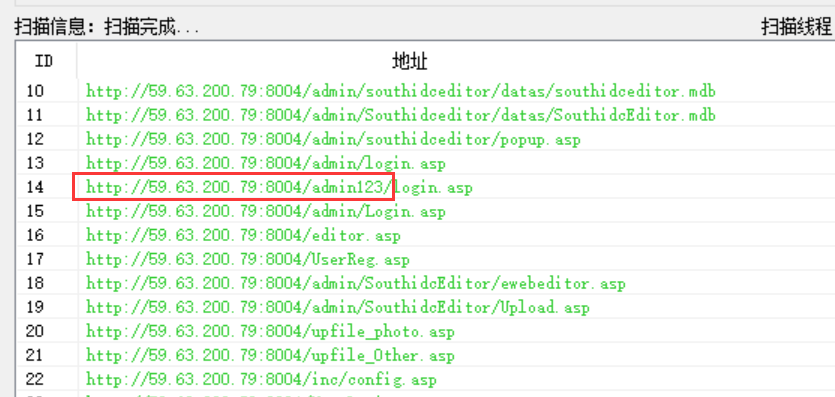

使用御剑进行扫描发现,还有一个admin123的后台存在

我们使用第二关的账号密码登录

账号:admin

密码:welcome

记得把ModHeader插件关闭了

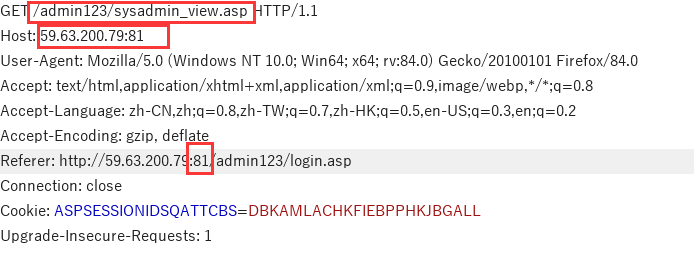

登录后我们发现,由提示可以看出,该后台http头部做了简单的校验,对HTTP头部的referer字段做了校验

代码分析

① 从请求头中拿到Referer,并赋值给ComeUrl。

② 判断ComeUrl是否为空,若是空,则表明是直接输入地址访问。本题不允许

③ ComeUrl不为空, 读取Host,并在前面拼接 http:// 赋值给cUrl,如果ComeUrl有 " : ",表明有端口号,在为cUrl 加上端口号。

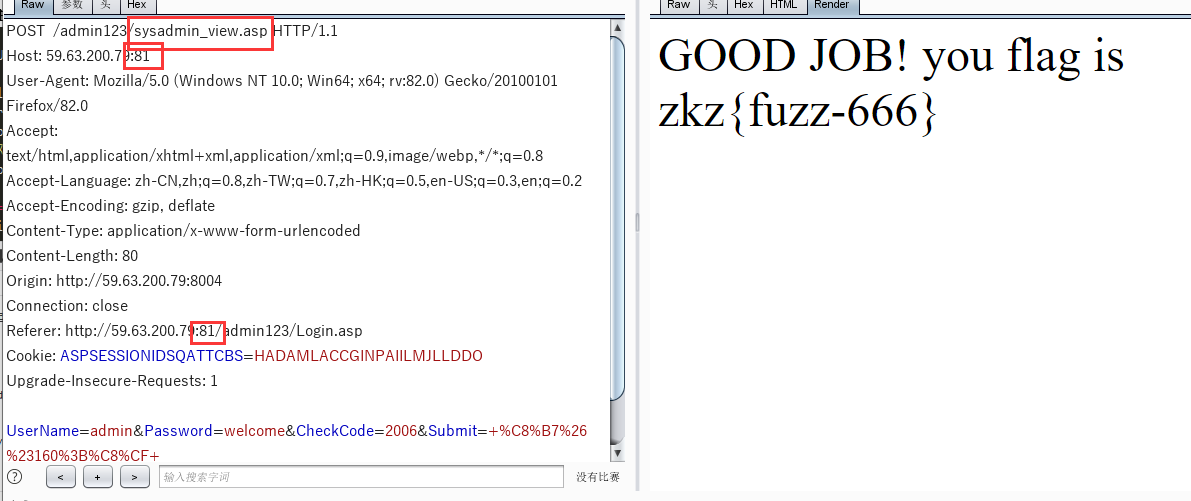

我们使用Burpsuite抓包,尝试进行修改

我抓了几次包都没有Referer字段,如果你也出现这个情况,建议按F12,然后清除Cookie

再次返回登录页面

http://59.63.200.79:8004/admin123/Login.asp

输入账号密码之后开启抓包

将数据包发送到Repeater模块,一定要把数据包释放掉!!!!

根据提示,对HTTP头部进行修改

将POST后的/admin123/default.asp 换成 /admin123/sysadmin_view.asp

以及Host端口号和Referer的端口号都改为81