常见的漏洞分析工具

Nmap AWVS Appscan Burpsuite

Nstsparker Jsky Safe3wvs 椰树 M7Lrv

Nmap

主机探测 端口扫描 服务版本扫描

主句系统指纹识别 密码破解 漏洞探测

创建扫描脚本

主机探测(一)

探测主机

nmap 目标ip

扫描整个子网

nmap 192.168.1.1/24

多目标扫描

nmap ip1 ip2

范围扫描

nmap 192.168.1.1-100

也可将要扫描的所有ip放在一个txt文件中

nmap iL target.txt

主机探测(二)

只看主机列表

namp -sL 192.168.1.1/24

扫描处一个ip外的所有子网主机

nmap 192.168.1.1/24 -exclude 192.168.1.1

扫描除过某一个文件中包含的ip之外的所以子网主机

nmap 192.168.1.1/24 excludefile 123.txt

端口扫描

常用命令

nmap -F -sT -v nmap.org

-F 扫描100个常用最有可能开放的端口的情况

-v 获取扫描的信息

-sT 采用TCP扫描(默认的,不加也可以的)

-p 指定要监测的端口

扫描端口的状态

open 端口开启,数据到达主机,有程序在端口上监听

closed 端口关闭,数据到达主机,无程序在端口上监听

Filtered 数据没到达主句,返回为空,数据被防火墙或IDS过滤

UnFiltered 数据到达主机,但不能识别端口的状态

Open|Filered 端口的返回值,主要发生在DDP、IP、FIN、NOLL和Xmas扫描中

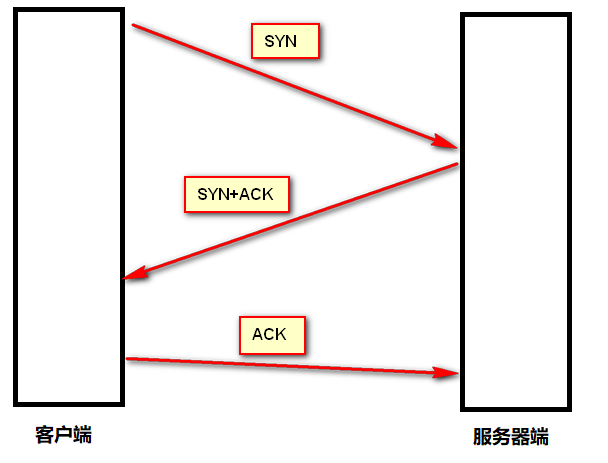

TCP扫描(-sT)

最普通的扫描方法

特点:速度快,准确性高,对操作者没有权限上的限制,但容易被防火墙、IDS(防入侵检测)发现过滤。

原理:TCP三次握手

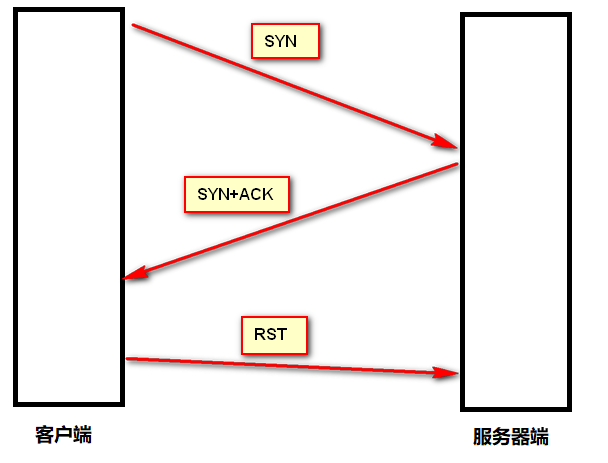

SYS扫描(-sS)

特点:速度快

是秘密建立扫描的方式之一,没有形成三次握手,所以没有建立一个正常的TCP连接,所以防火墙和日志不会记录,但要root权限/Windows最高权限

端口扫描(速度快,但是会别拦截)

使用UDP ping探测主机

nmap -PU 192.168.1.0/24

服务版本探测

nmap -sV 192.168.1.1

精准的确认端口上运行的额服务

nmap -sV --script unusual-port 192.168.1.1

探测目的系统

nmap -O 192.168.1.19

nmap -A 192.168.1.19

-oN 导出扫描结果txt格式

-oX 导出扫描结果xml格式

nmap -O 192.168.1.19 -oN c:123.txt

密码破解

暴力破解VNC

nmap --script vnc-brute --script-args .........

破解telnet

namp -p 23 --script telnet-brute --script-args ..........

ftp弱口令爆破

nmap --script ftp-brute --script-args ........

漏洞扫描

HTTP.sys 远程代码执行

nmap -sV --script http-vuln-cve2015-1635 192.168.1.1

IIS短文件泄露

nmap -p 8080 --script http-iis-short-name-brute 192.168.1.1

拒绝访问

nmap --max-parallelism 800--script http-slowloris www.cracer.com

验证http中开启了put方法

nmap --script http=put --script-args http-put.url=/uploads/testput.txt,http-put.file=/root/put.txt 219.19.122.17

验证MySQL匿名访问

nmap --script mysql-empty-password 203.195.139.153

防火墙躲避绕过

-f 分片绕过

-D 使用诱饵隐蔽扫描

nmap -D 1.1.1.1,222.222.222.222 www.cracer.com --source-port 源端口欺骗

AWVS

通过网络爬虫测试网络安全

常用功能

网站爬行 http编辑 漏洞扫描 http嗅探

脚本发现 http模糊测试 子域名扫描 认证测试 网络服务扫描器

目前AWVS已经是12版本(web版)具体的安装、破解过程在网上也有很多的教程,可以去看看,我在以后的使用过程中也会做一些记录。

2019-04-23 22:31:36