《网络攻防实践》第二周作业

一、前言

- 这个作业属于哪个课程:https://edu.cnblogs.com/campus/besti/19attackdefense

- 这个作业的要求在哪里:https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10449

- 我在这个课程的目标是:学习网络攻防相关知识,提升专业技能

- 这个作业在哪个具体方面帮助我实现目标:搭建相关网络攻攻防实践网络环境

二、VMware网络设置

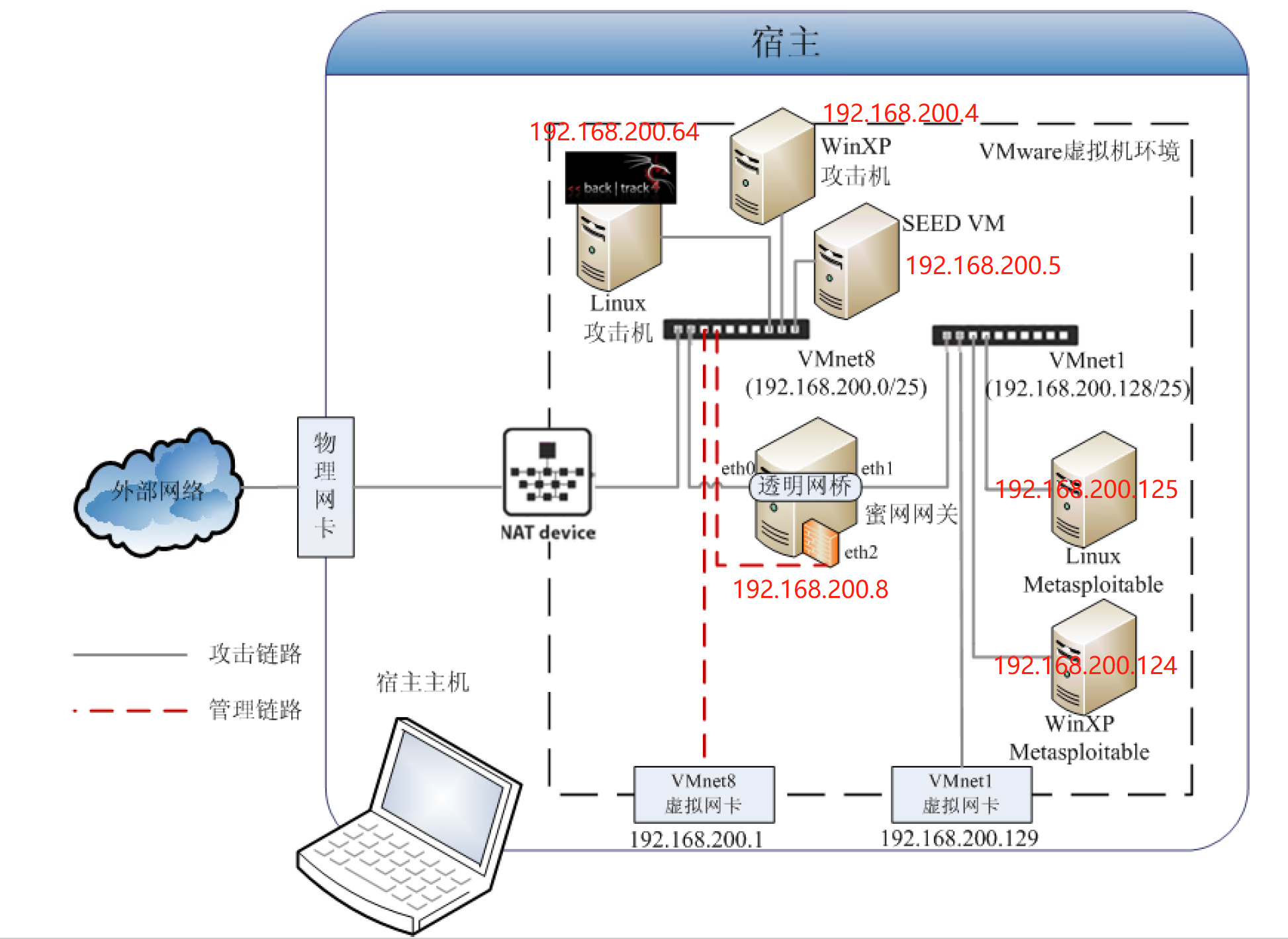

1.VM整体网络架构

- 如下图所示:

2.VM网络设置

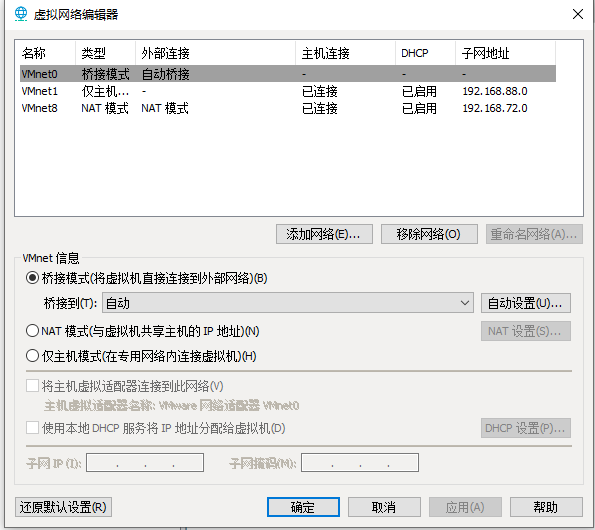

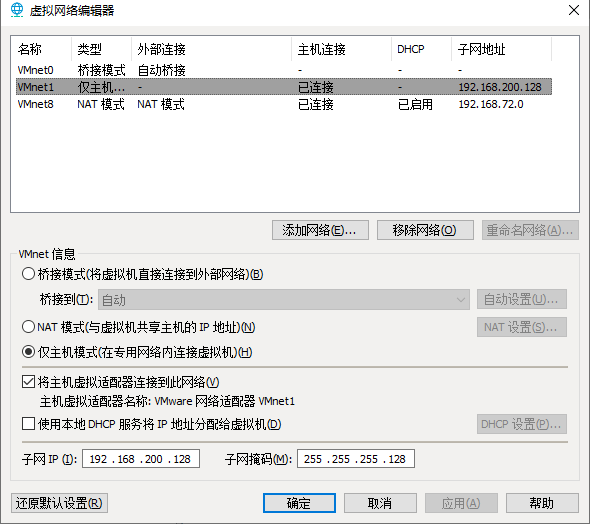

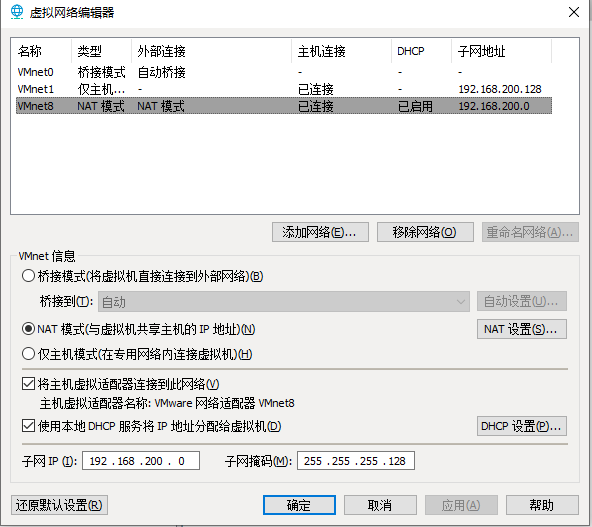

- VMnet0、VMnet1与VMnet8设置如下图所示:

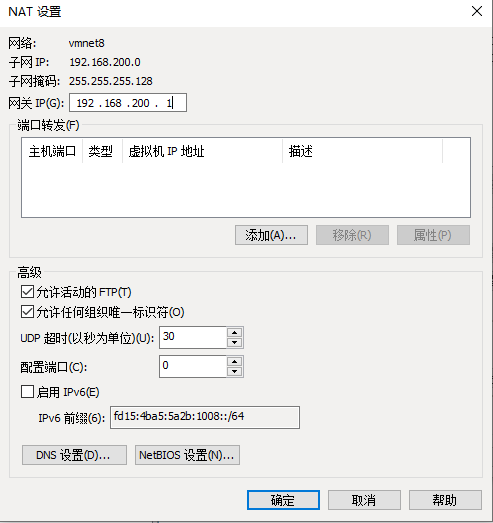

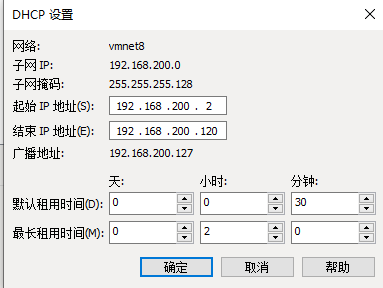

- 其中VMnet的NAT和DHCP采用如下设置

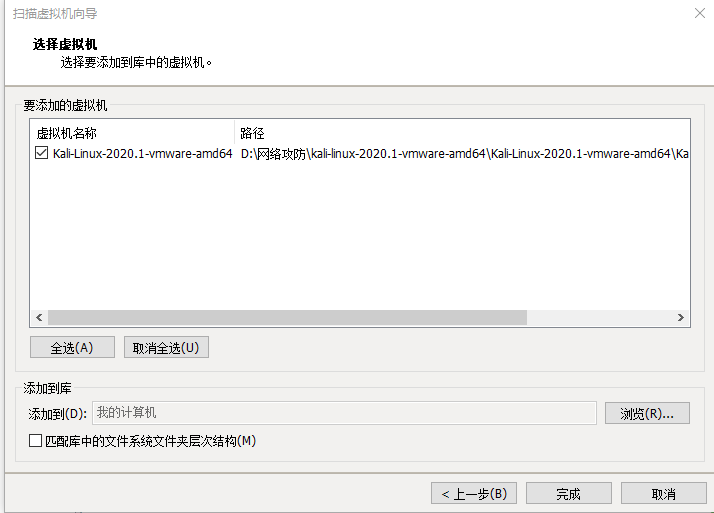

三、linux攻击机-Kail 安装

- kail通过扫描虚拟机直接导入,如下图:

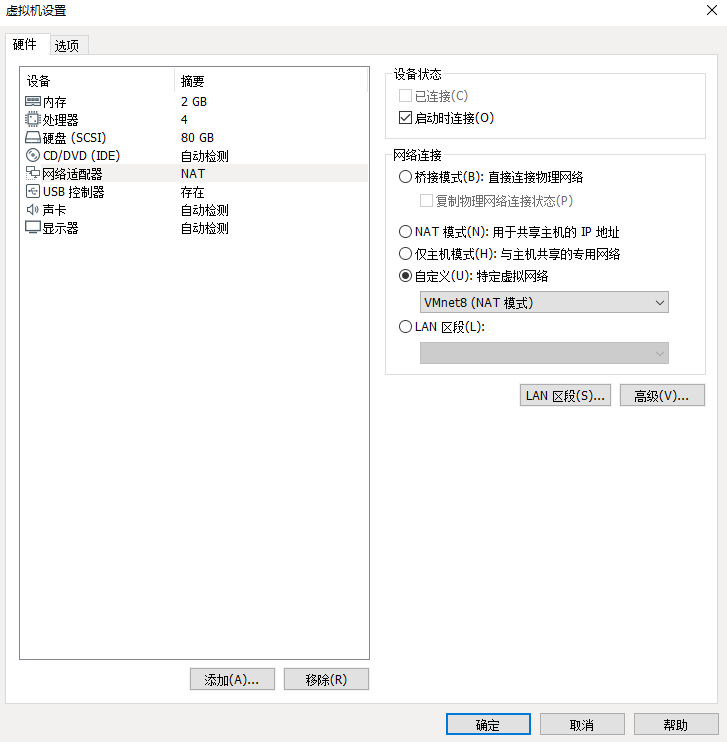

- 设置Kali的网卡,这里选择自定义VMnet8

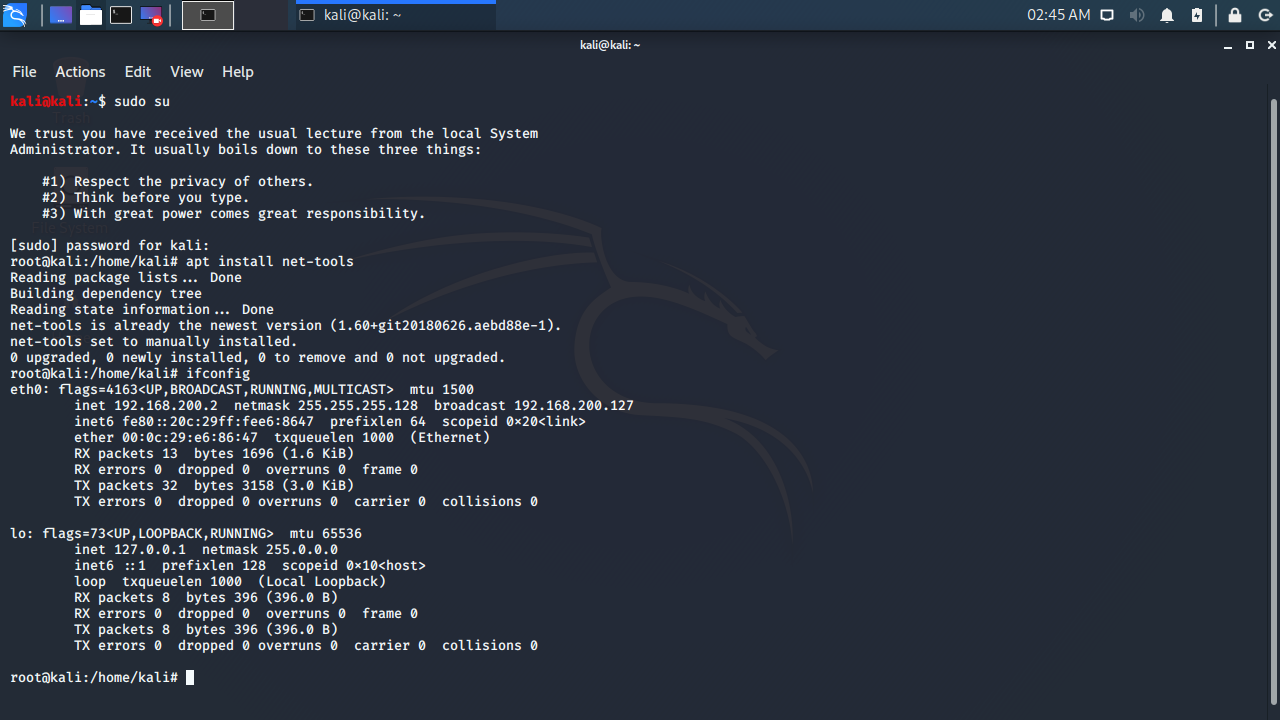

- 开机进入系统,进行软件设置,查看kali的ip地址

四、windows靶机-win2kServer安装

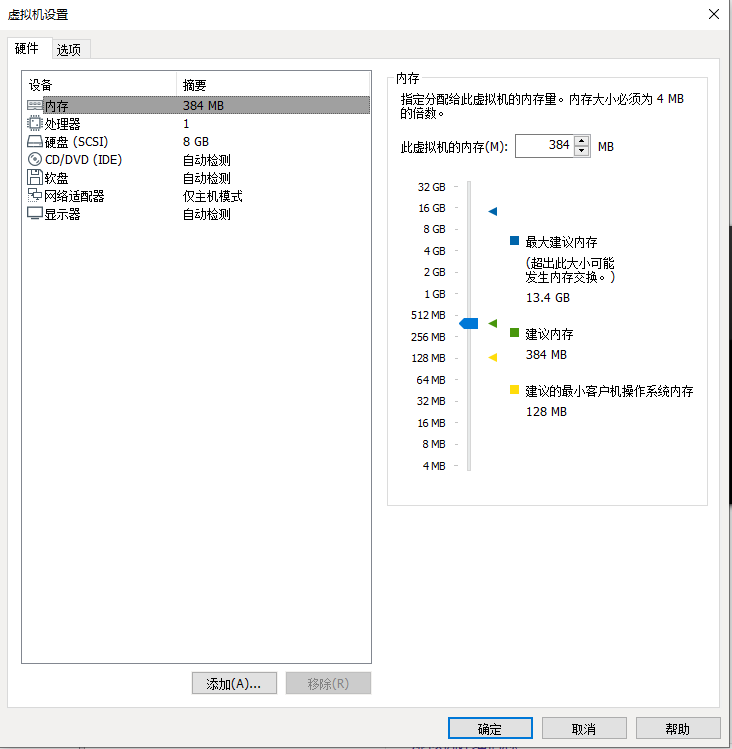

- 设置win2kServer的网卡

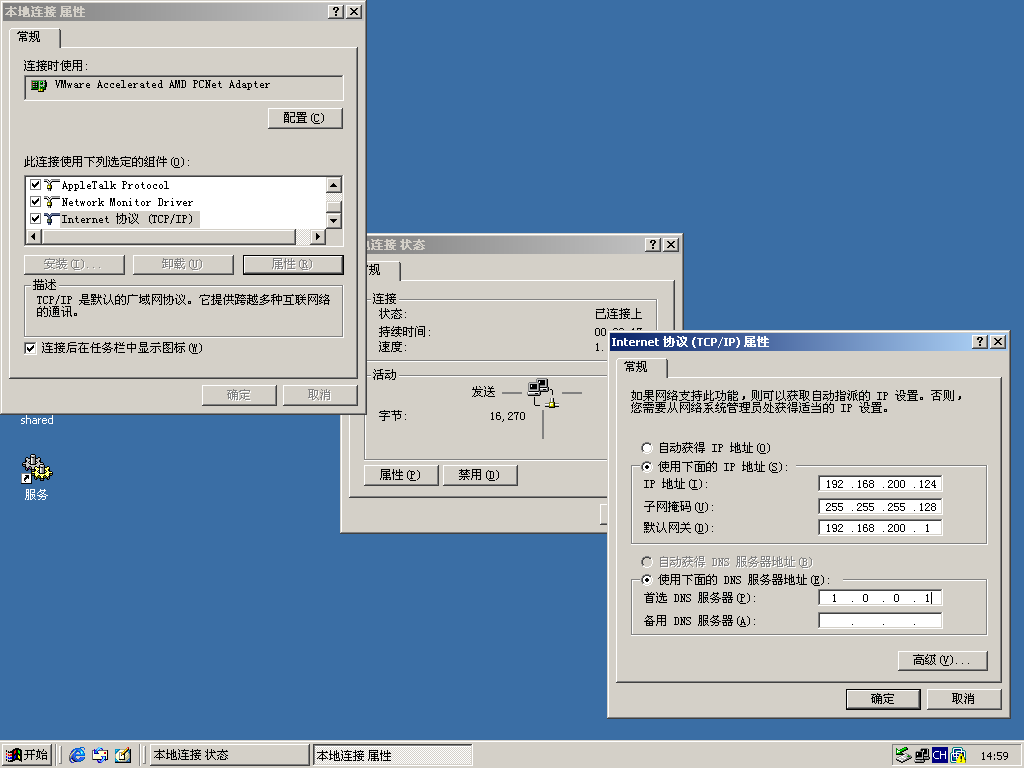

- 系统内网络设置参数

五、windows攻击机-windows Attacker安装

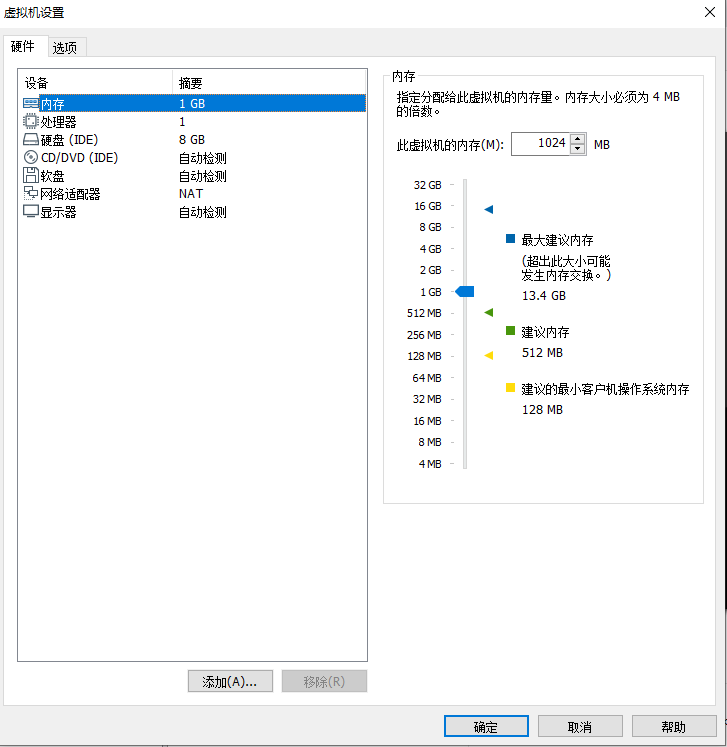

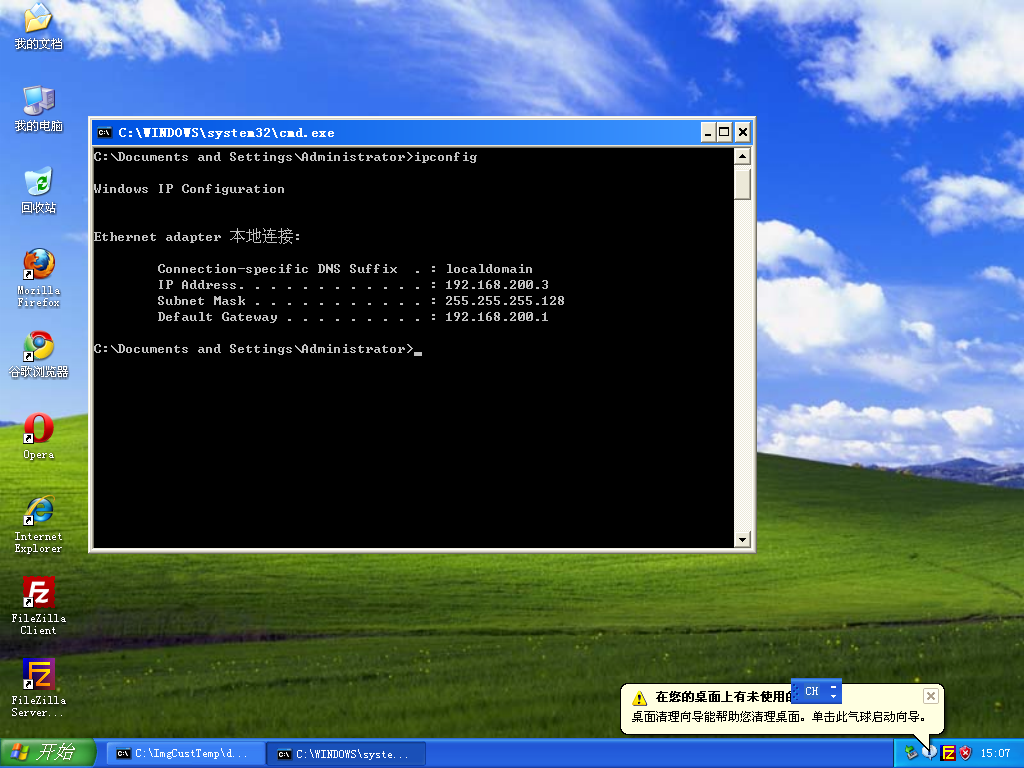

- WinXPattacker的网卡设置如下

- 通过ipconfig获得windowsattacker的ip地址,并记住ip地址

六、Metasploitable2-Linux安装

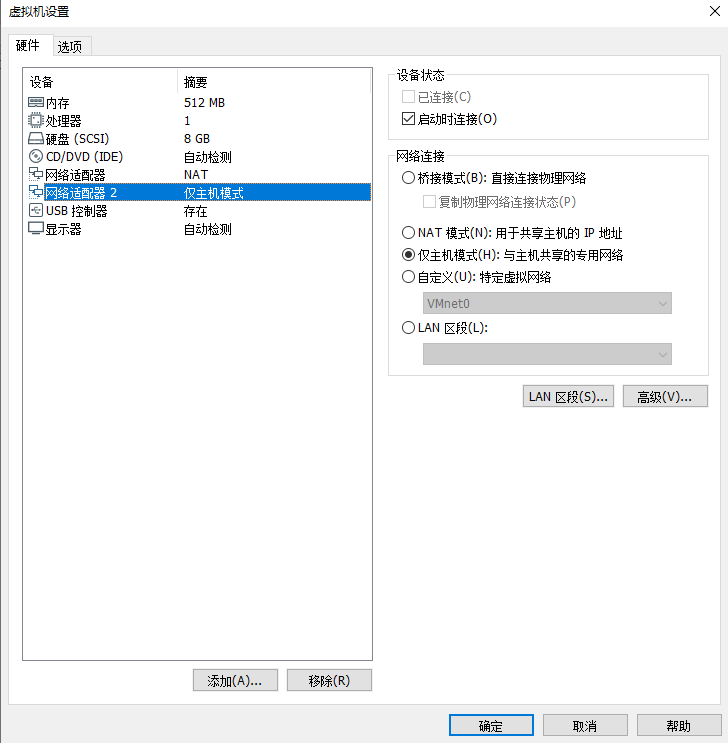

- Metasploitable2-Linux的网卡设置如下

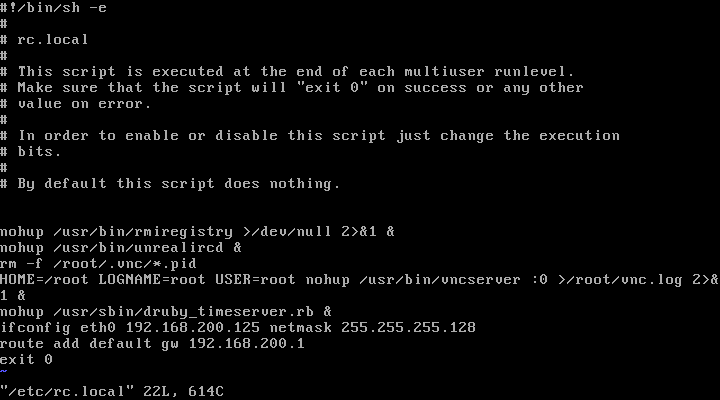

- 手动设置IP地址

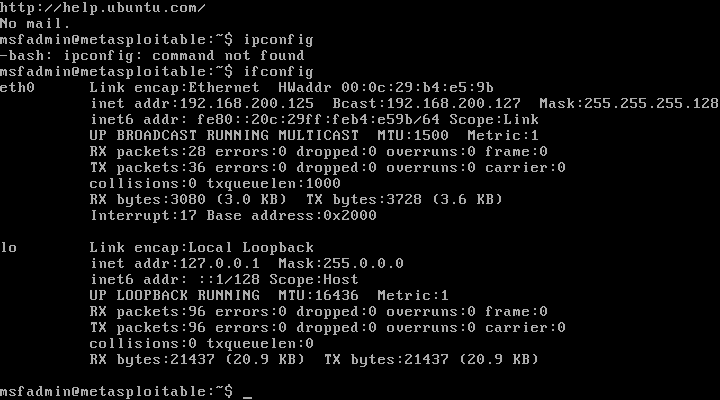

- ifconfig查看ip地址并且记住

七、SEEDUbuntu安装配置

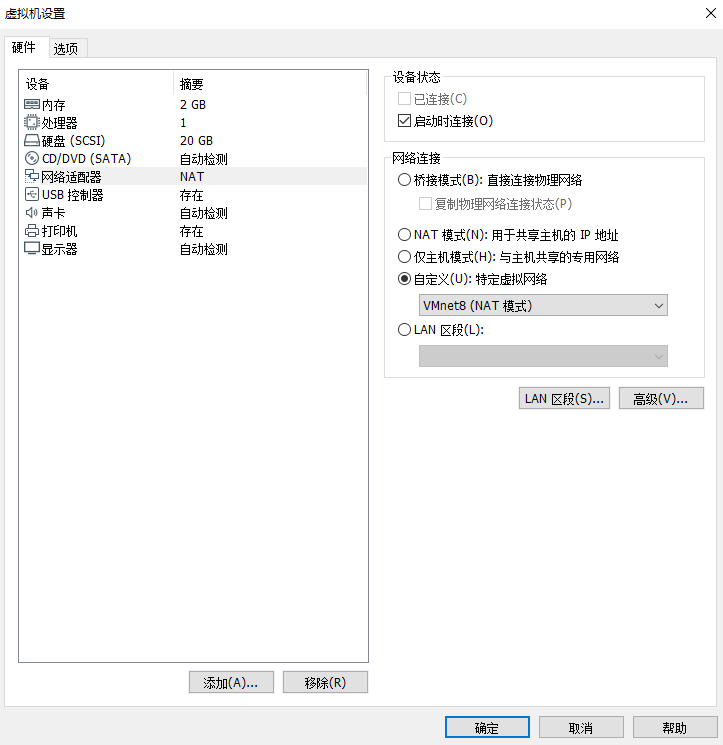

- SEEDUbuntu的网卡设置如下

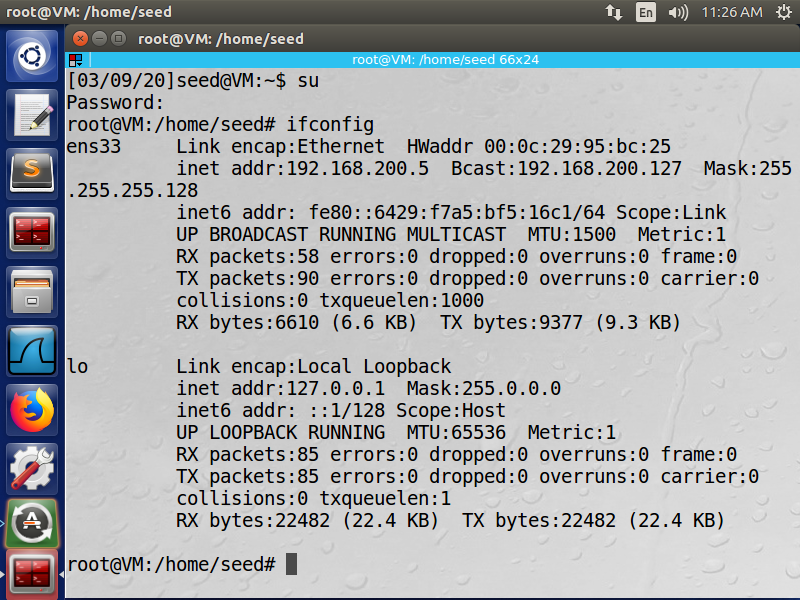

- ifconfig查看相关网络信息

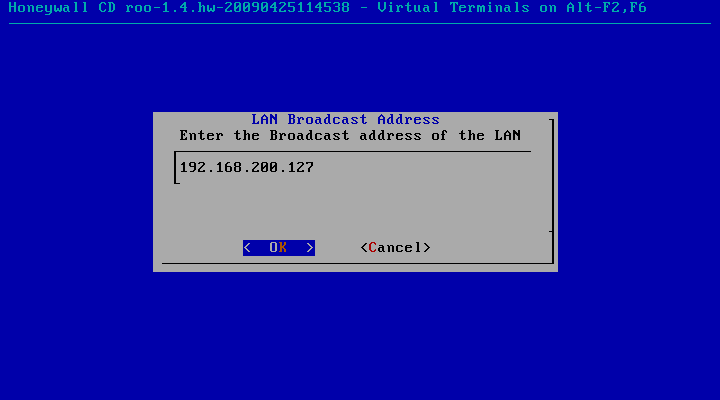

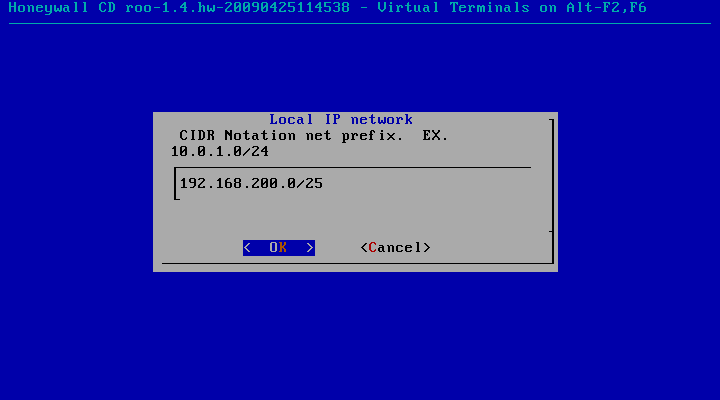

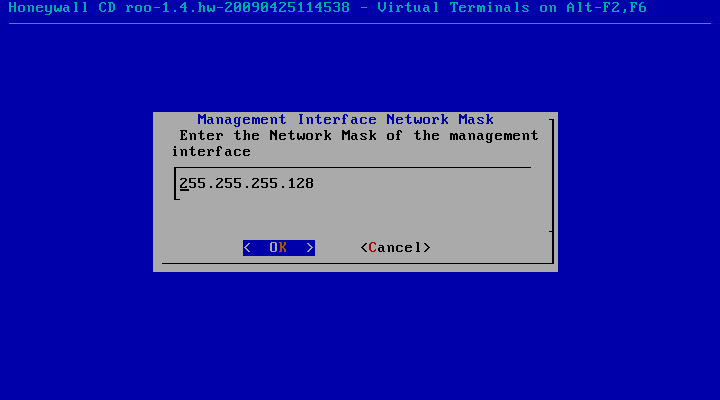

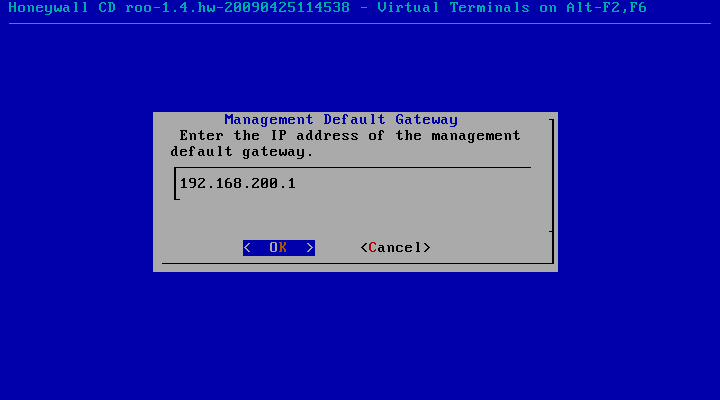

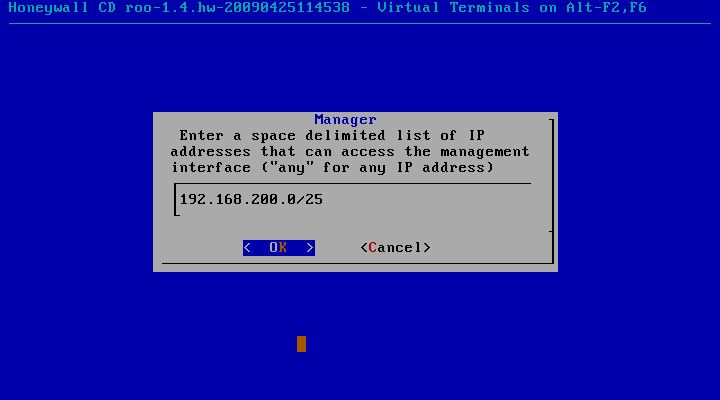

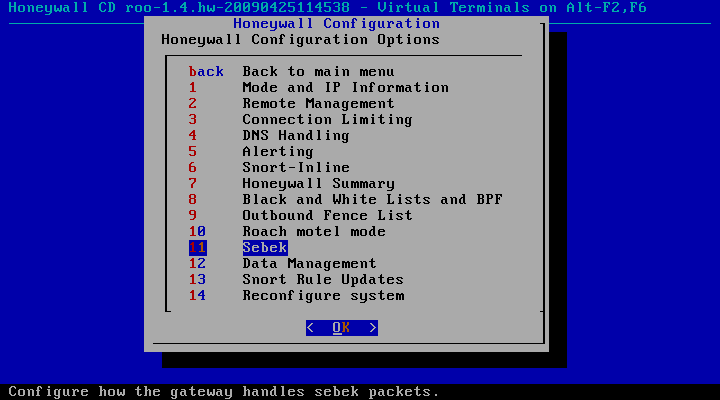

八、蜜罐网关安装

- 添加开机安装使用的镜像

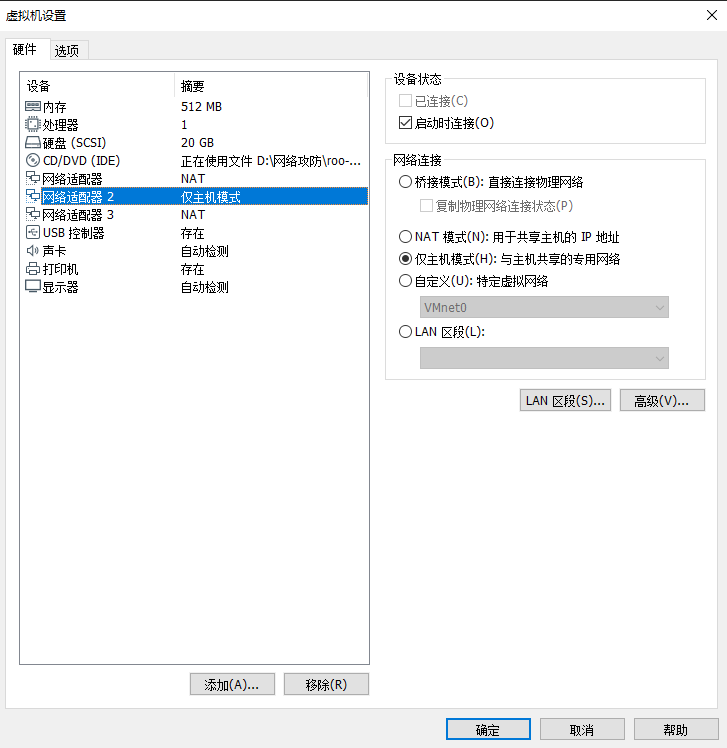

- 添加两个网卡,保证顺序没问题

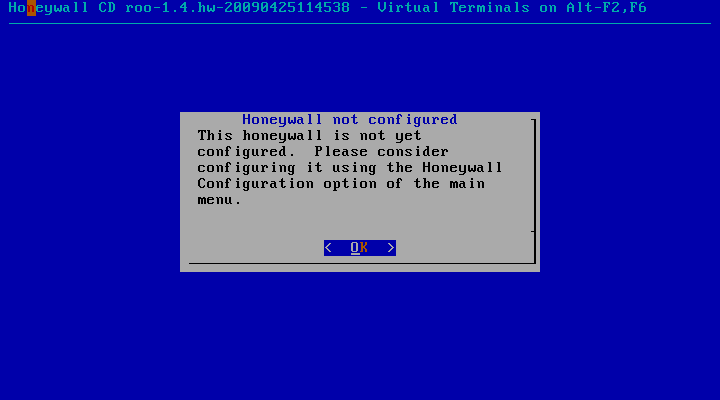

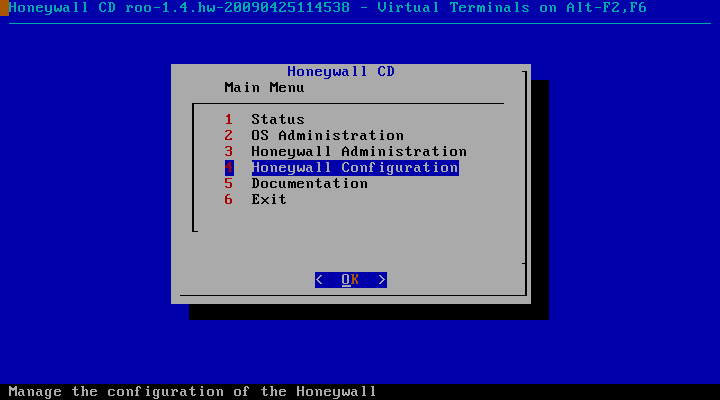

- 进入系统,进入配置界面

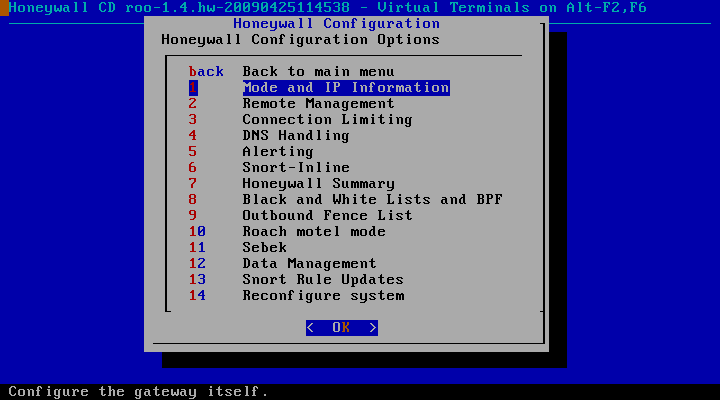

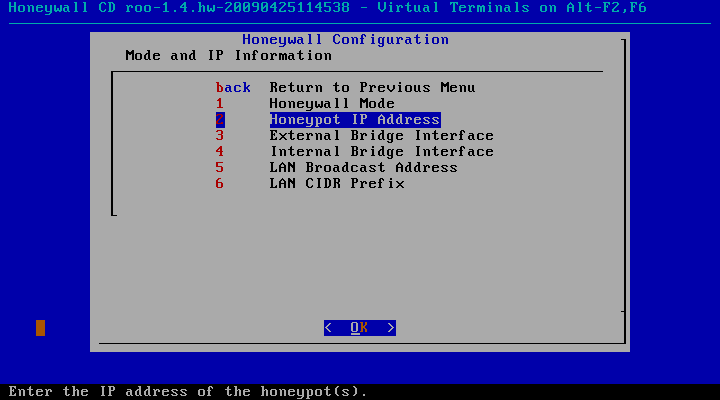

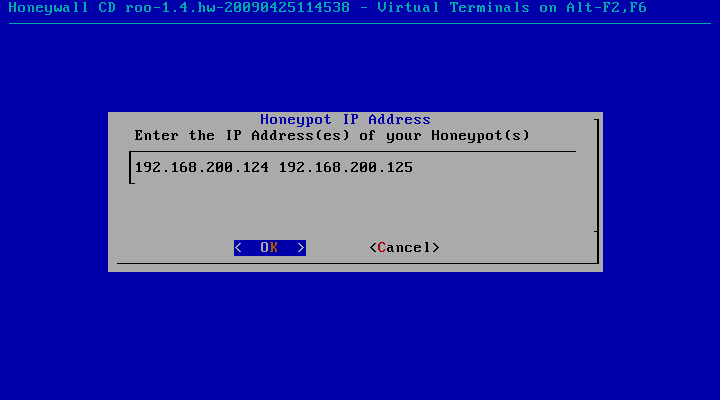

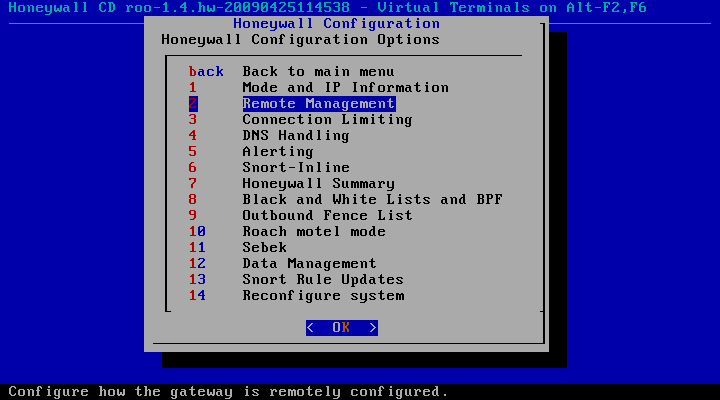

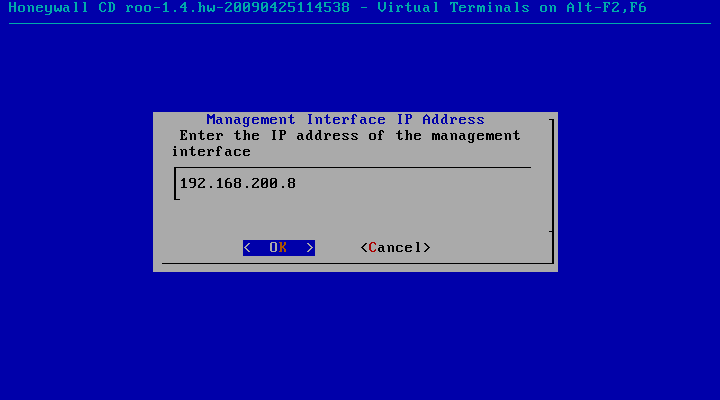

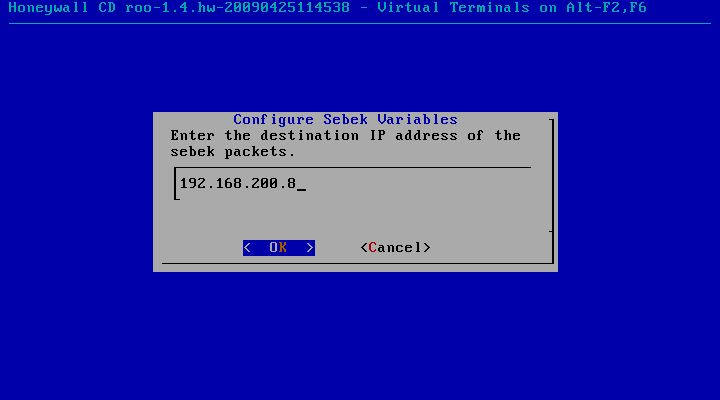

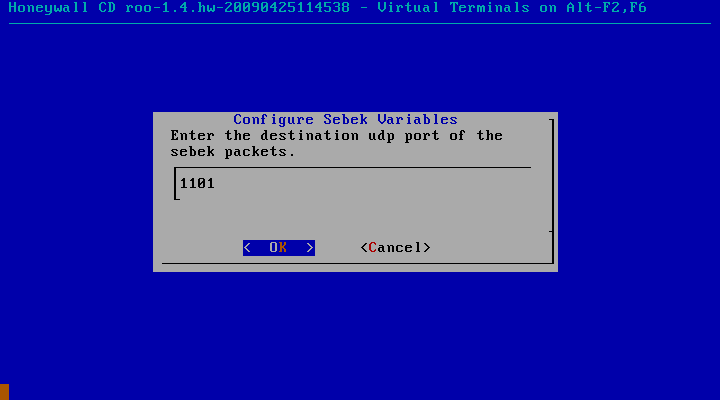

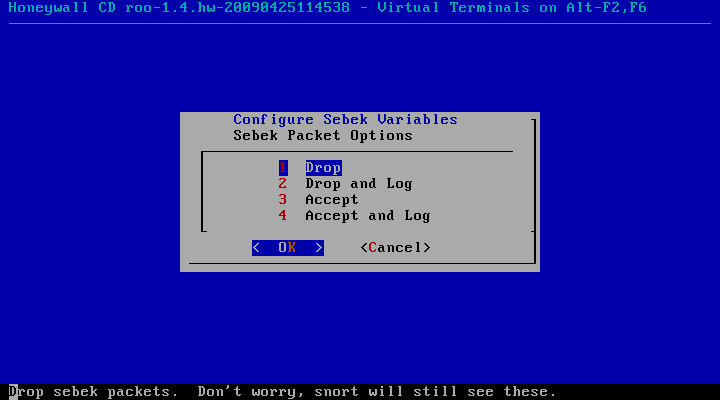

- 进入honeywall config进行一步步操作

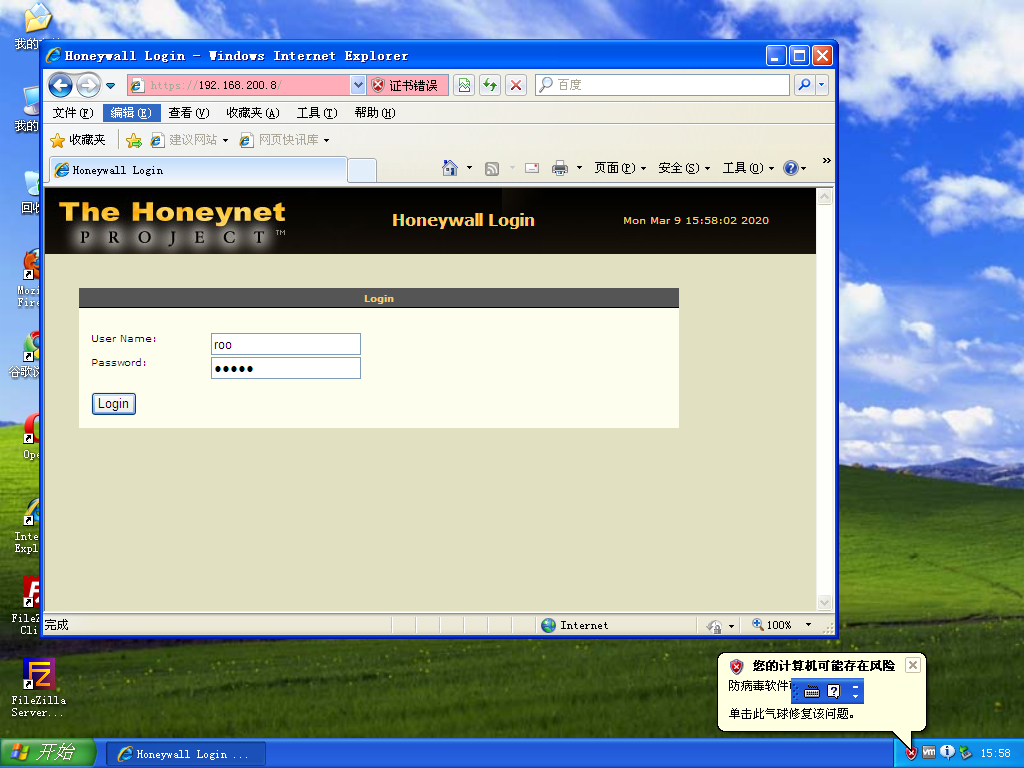

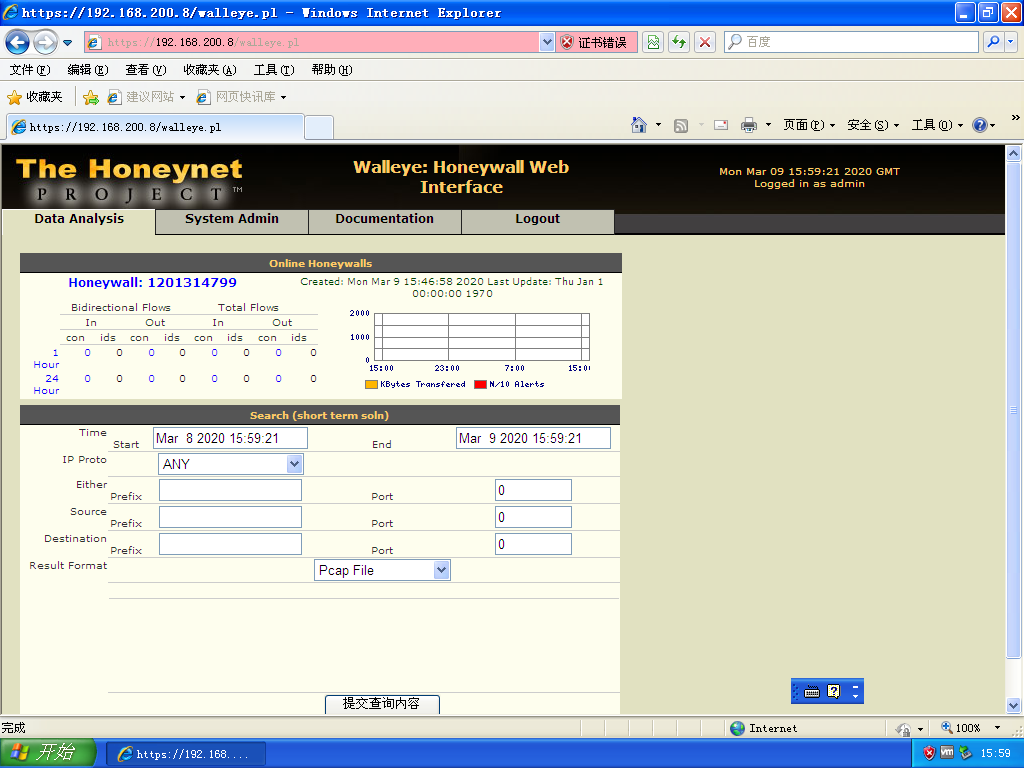

- 回到上面提到的windowsAttacker中,浏览器打开https://192.168.200.8

- 切换到roo中,运行相关命令

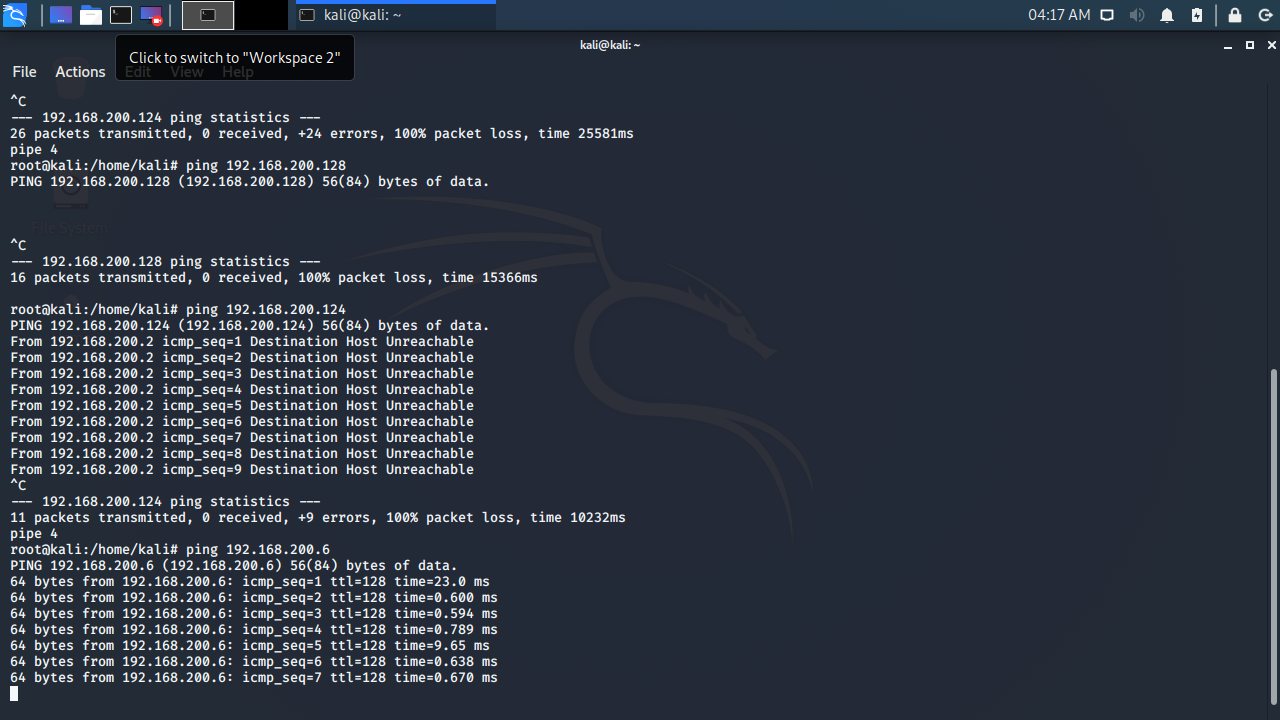

- Kail ping win2KServer

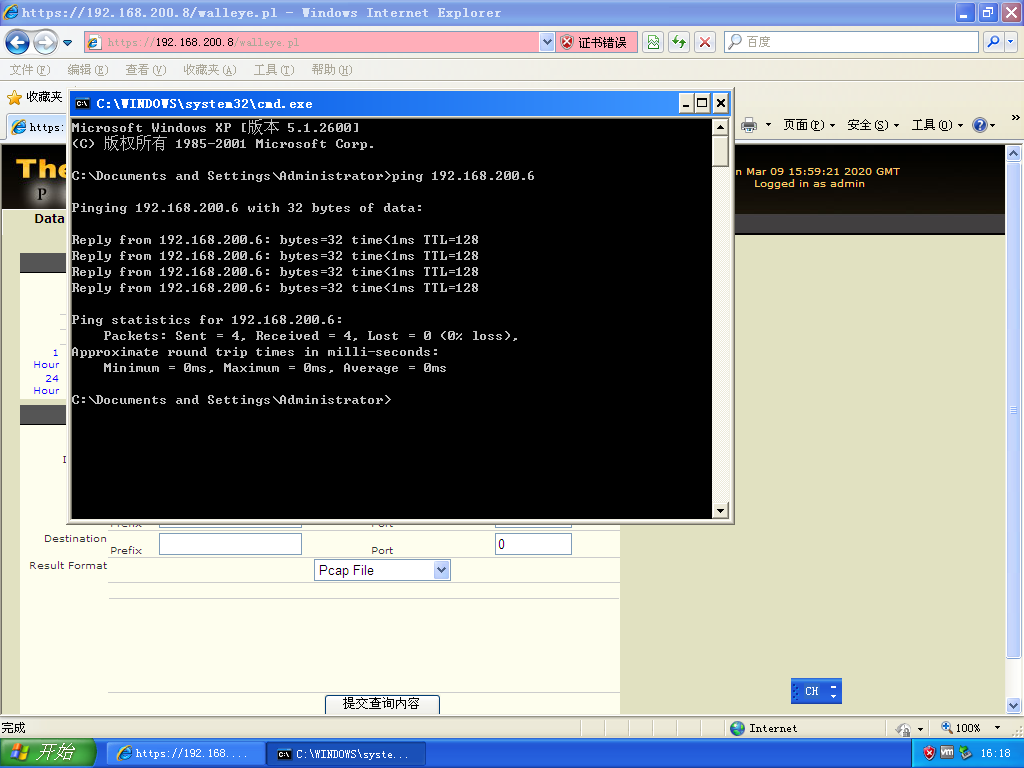

- winattacker ping win2KServer

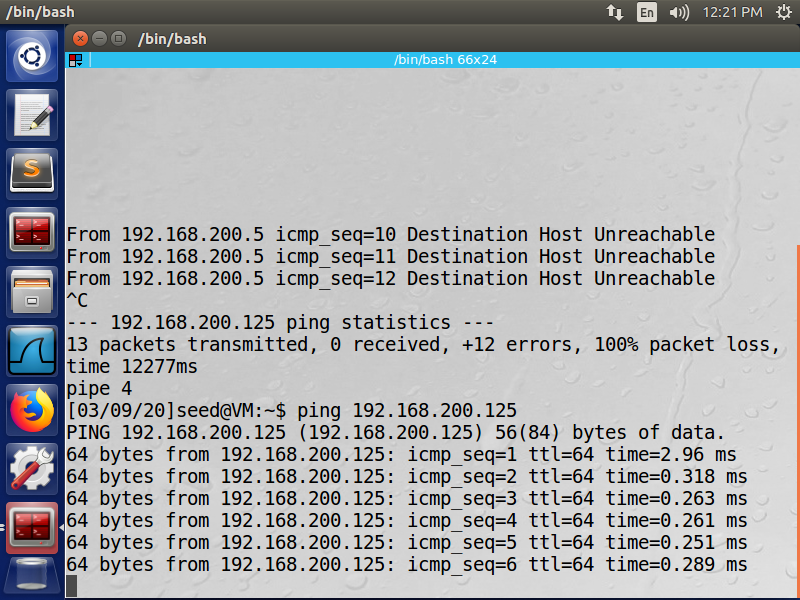

- SEEDUbuntu ping Metasploitable2-Linux

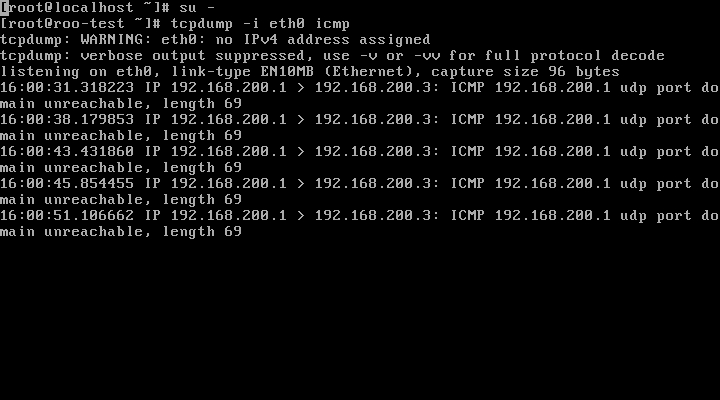

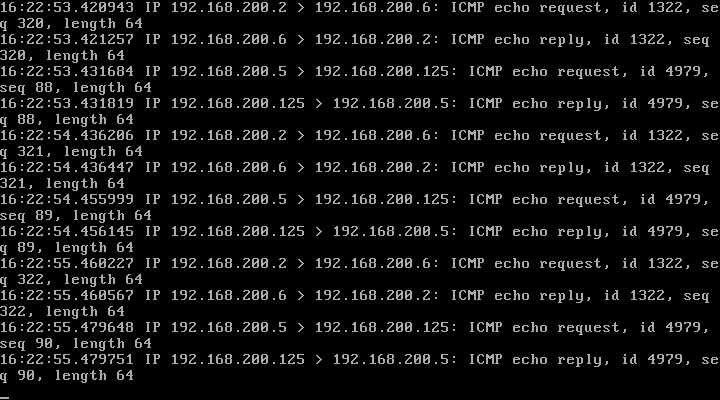

- roo中tcpdump的信息

九、学习中遇到的问题及解决

- 全程按照孙启龙同学的教程步骤来做,非常明晰,没有遇到太大的阻碍,再次感谢

- 在最后攻击机ping靶机时候出现request timeout的情况,后来排除发现是ip地址填写错误,改正后就没问题了

十、学习感想和体会

- 本次学习内容给我最大感想就是配置环境实际操作时候必须要耐心细致,一步错误可能后面步步都做不通,导致排查问题也很困难。感谢前面同学分享的心得和经验,使我少走了很多弯路。此次作业也提高了我的动手能力和错误排查能力。

2020 年 3月 9日