前言:针对WannaCrypt勒索病毒的讨论和技术文章是铺天盖地,大量的技术流派,安全厂家等纷纷献计献策,有安全厂家开发各种安全工具,对安全生态来说是一个好事,但对个人未必就是好事,我们国家很多用户是普通用户是安全小白,如果遭遇WannaCrypt勒索软件,我们该怎么办?是主动积极应对,还是被动等待被病毒感染,这完全取决于您个人选择,博主与该病毒对抗过一次,将一些经验跟大家分享,希望能对您有所帮助!

一、WannaCry/Wcry 病毒的介绍及其原理

1、病毒介绍及其原理

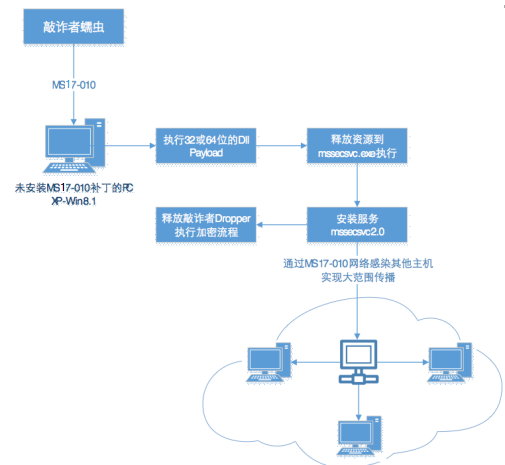

2017年5月12日起, 全球性爆发基于Windows网络共享协议进行攻击传播的蠕虫恶意代码, 经研究发现这是不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件。“永恒之蓝”通过扫描开放445文件共享端口的Windows电脑甚至是电子信息屏,无需用户进行任何操作,只要开机联网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等一系列恶意程序。

利用445文件共享端口实施破坏的蠕虫病毒,曾多次在国内爆发。因此,运营商很早就针对个人用户将445端口封闭,但是教育网并未作此限制,仍然存在大量开放的445端口。据有关机构统计,目前国内平均每天有5000多台电脑遭到NSA“永恒之蓝”黑客武器的远程攻击,教育网已成重灾区!

WannaCrypt勒索病毒原理分析笔者再次就不赘述了,详细情况请参阅WanaCrypt0r勒索蠕虫完全分析报告(http://bobao.360.cn/learning/detail/3853.html)。

2、病毒感染的三个时间段

(1)病毒感染初阶段

病毒从未知渠道进入网络,病毒开始攻击内网某台主机,对计算机存在漏洞计算机进行攻击,成功后释放mssecsvc.exe文件,并连接固定url(54.153.0.145)

① 如果连接成功,则退出程序

② 连接失败则继续攻击

(2)病毒感染中阶段

接下来蠕虫开始判断参数个数,小于2时,进入安装流程;大于等于2时,进入服务流程

(3)病毒感染后阶段

对磁盘文件进行加密处理,出现勒索软件界面。

二、WannaCry/Wcry 病毒的发现其处理

1、病毒感染前预防策略(如果你已感染病毒请忽略,且迅速向下浏览)

(1)采用文章后续部分135、139、445等端口加固方法加固。

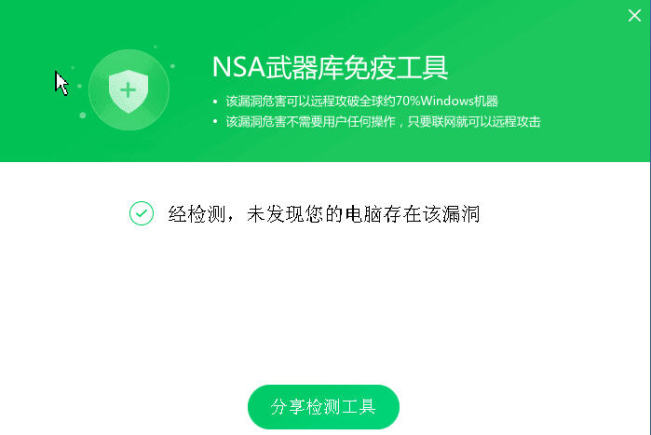

(2)也可使用360的NSA武器免疫工具检测计算机是否存在漏洞,在windows2003SP1虚拟机中进行检测显示无漏洞。

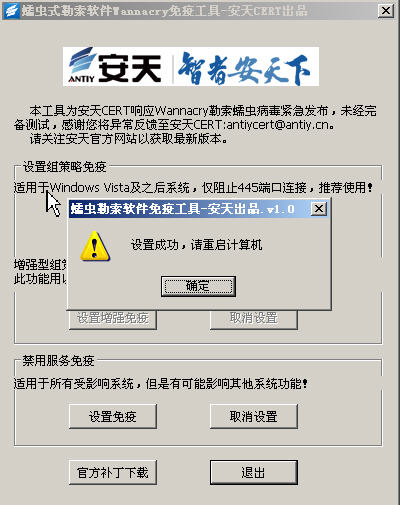

(3)使用安天免疫工具进行检测和设置,按照运行结果进行设置即可。

2、病毒正在感染(本文着重处理时段)

病毒正在感染时特征:通过netstat -an命令查看,如果系统出现大量的445连接,说明肯定存在病毒,可以使用以下办法进行杀毒,同时拔掉网线!(另外一种方法就是通过kali等linux启动盘去清除病毒也可以,然后通过U盘直接备份资料)

2.1 设置查看文件选项

① 由于病毒设置了隐藏属性,正常情况下无法查看该文件,需要对文件查看进行设置,即在资源管理器中单击“工具”-“文件夹选项”。

② 去掉“隐藏受保护的操作系统文件(推荐)”、选择“显示隐藏的文件、文件夹和驱动器”、去掉“隐藏已知文件类型的扩展名”,即可查看在windows目录下的病毒隐藏文件。

2.2 发现病毒

(1)文件名称及大小

本次捕获到病毒样本文件三个,mssecsvc.exe、qeriuwjhrf、tasksche.exe,根据其md5校验值,tasksche.exe和qeriuwjhrf文件大小为3432KB,mssecsvc.exe大小为3636KB。

(2)md5校验值

使用md5计算工具对以上三个文件进行md5值计算,其md5校验值分别如下:

tasksche.exe 8b2d830d0cf3ad16a547d5b23eca2c6e

mssecsvc.exe 854455f59776dc27d4934d8979fa7e86

qeriuwjhrf: 8b2d830d0cf3ad16a547d5b23eca2c6e

(3)查看病毒文件

① 系统目录查看

文件一般位于系统盘下的windows目录,例如c:windows,通过命令提示符进入:

cd c:windows

dir /od /a *.exe

② 全盘查找

dir /od /s /a tasksche.exe

dir /od /s /a mssecsvc.exe

③ 病毒现象

通过netstat –an命令查看网络连接,会发现网络不停的445 对外发送SYN_SENT包。

④ 病毒服务

通过Autoruns安全分析工具,可以看到在服务中存在“fmssecsvc2.0”服务名称,该文件的时间戳为2010年11月20日17:03分。

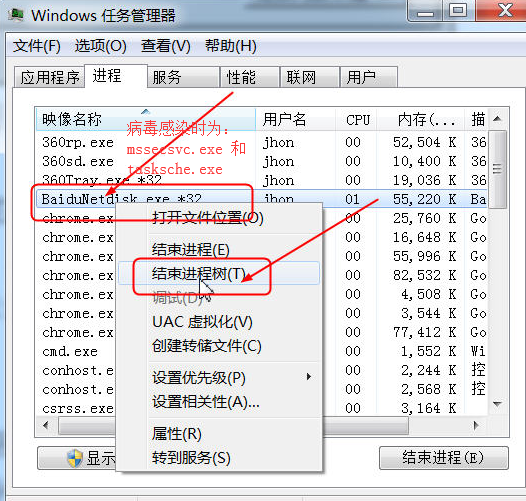

2.3 结束进程

通过任务管理器,在任务栏上右键单击选择“启动任务管理器”,从进程中去查找mssecsvc.exe和tasksche.exe文件,选中mssecsvc.exe和tasksche.exe,右键单击选择“结束进程树”将病毒程序结束,又可能会反复启动,结束动作要快。以上三个文件一般位于c:windows目录。

我在病毒感染期间没有截图,以下图代替

2.4 删除程序

到windows目录将三个文件按照时间排序,一般会显示今天或者比较新的时期,将其删除,如果进程结束后,又启动可来回删除和结束。直到将这三个文件删除为止,清空回收站,有可能到写本文章的时候,已经有病毒变体,但方法相同,删除新生成的文件。

2.5 再次查看网络

① 使用netstat –an 命令再次查看网络连接情况,无对外连接情况,一切恢复正常。

② 可以使用安全计算机下载安全工具Autoruns以及ProcessExplorer,通过光盘刻录软件,到感染病毒计算机中进行清除病毒!软件下载地址:

https://download.sysinternals.com/files/Autoruns.zip

https://download.sysinternals.com/files/ProcessExplorer.zip

③ 注意,本文所指清除病毒是指勒索软件还未对系统软件进行加密!如果在桌面出现黄色小图标,桌面背景有红色英文字体显示(桌面有窗口弹出带锁图片,Wana Decryptor2.0),这表明系统已经被感染了。

3、病毒已经感染

如果系统已经被病毒感染,则下载RansomRecovery (http://dl.360safe.com/recovery/RansomRecovery.exe )进行恢复。

三、安全加固(非常重要,防止病毒再次复发)

1、关闭445端口

(1)手工关闭

① 在命令提示符下输入“regedit”,依次打开“HKEY_LOCAL_MACHINE”-“System”-“Controlset”“Services”-“NetBT”-“Parameters”,在其中选择“新建”——“DWORD值”(根据自己的操作系统选择32位还是64位),将DWORD值命名为“SMBDeviceEnabled”,并通过修改其值设置为“0”,需要特别注意一定不要将SMBDeviceEnabled写错了!否则没有效果!

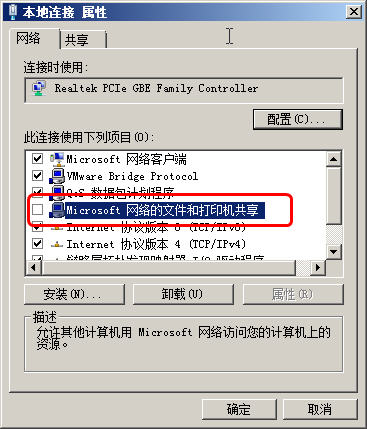

② 查看本地连接属性,将去掉“Microsoft网络的文件和打印机共享”前面的勾选。

2、关闭135端口

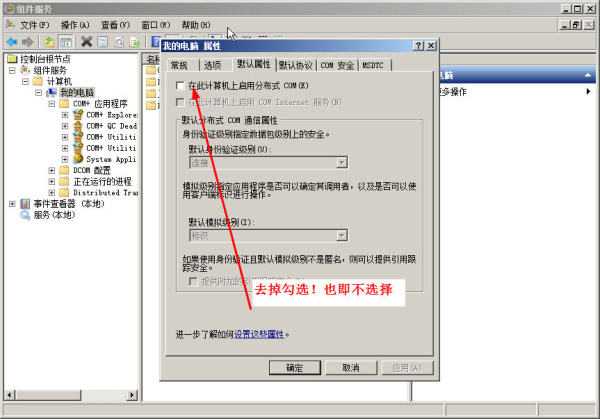

在运行中输入“dcomcnfg”,然后打开“组建服务”-“计算机”-“属性”-“我的电脑属性”-“默认属性”-“在此计算机上启用分布式COM”去掉选择的勾。然后再单击“默认协议”选项卡,选中“面向连接的TCP/IP”,单击“删除”或者“移除”按钮。

3、关闭139端口

139端口是为“NetBIOS Session Service”提供的,主要用于提供Windows文件和打印机共享以及Unix中的Samba服务。 单击“网络”-“本地属性”,在出现的“本地连接属性”对话框中,选择“Internet协议版本4(TCP/IPv4)”-“属性”,双击打开“高级TCP/IP设置”-“WINS”,在“NetBIOS设置”中选择“禁用TCP/IP上的NetBIOS”。

4、查看端口是否开放

以后以下命令查看135、139、445已经关闭。

netstat -an | find "445"

netstat -an | find "139"

netstat -an | find "135"

5、开启防火墙

启用系统自带的防火墙。

6、更新系统补丁

通过360安全卫士更新系统补丁,或者使用系统自带的系统更新程序更新系统补丁。

四、安全启示

此次勒索软件事件特别针对高校产生了极大影响,可能会在更广阔的终端消费者群体内爆发,亚信安全提醒广大用户提高安全防范意识,做好数据备份策略,采用更加积极主动的工具制定事前、事中、事后的安全策略,才能应对隐藏在网络世界中的不法分子。

这波勒索病毒使用的是今年3月爆发的NSA暴露的那些漏洞利用工具,当时出来以后,如果及时对系统更新了漏洞补丁和加固后,系统基本不会被感染。

1、来历不明的文件一定不要打开

2、谨慎使用优盘,在优盘中可以建立antorun.inf文件夹防止优盘病毒自动传播(若为云服务器则没有)

3、安装杀毒软件,目前升级过病毒库的杀毒软件都可以识别传播的病毒。

4、打开防火墙

5、ATScanner(WannaCry)

http://www.antiy.com/response/wannacry/ATScanner.zip

6、蠕虫勒索软件免疫工具(WannaCry)http://www.antiy.com/response/wannacry/Vaccine_for_wannacry.zip