一、背景

据“第十五次全国信息网络安全状况暨计算机和移动终端病毒疫情调查”调查结果显示,2015年移动终端的病毒感染比例为50.46%,相对于2014年增长了18.96%,移动终端病毒感染率涨幅较大,其主要原因在于不法分子瞄准手机支付用户群体,利用钓鱼网站、仿冒移动应用、移动互联网恶意程序、伪基站等多种手段,实施跨平台的欺诈和攻击。以下,安天AVL移动安全团队(以下简称AVL Team)将以银行用户为对象,针对仿冒钓鱼类攻击进行详尽的威胁分析并提出可采取的防范策略。

二、威胁分析

为了提高欺诈和钓鱼的成功率,达到诱骗用户的攻击目的,攻击者采用了大量的各类伪装和仿冒技术,当前针对银行用户的仿冒攻击模式主要分为以下四种:

- 钓鱼网站和短信

- 仿冒官方应用图标

- 仿冒官方应用程序名

- 仿冒官方应用界面

1.钓鱼网站和短信

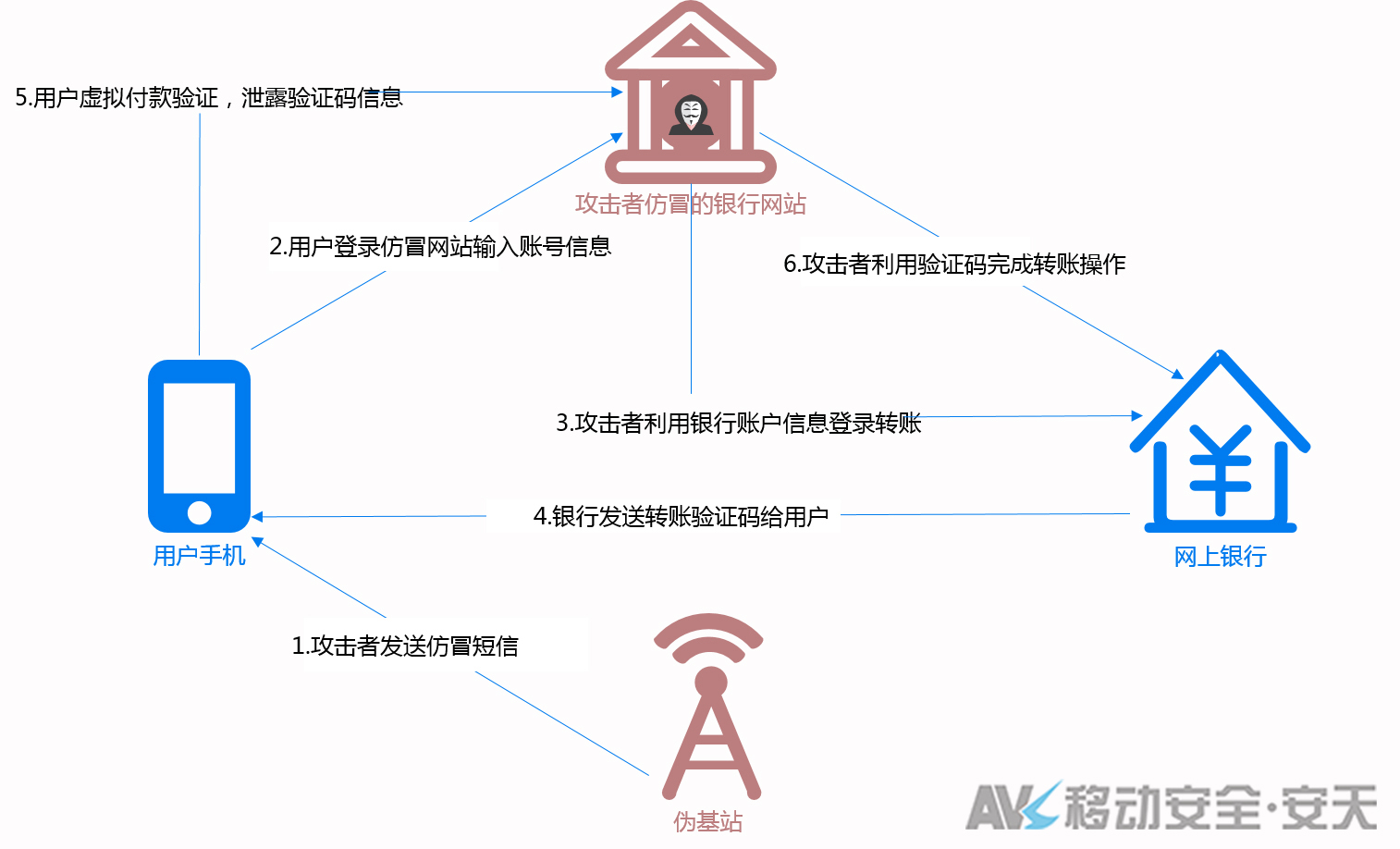

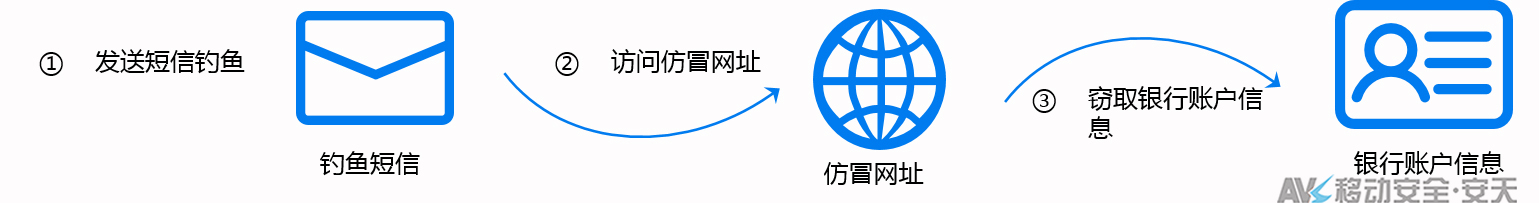

针对银行用户,攻击者会在攻击武器化阶段准备大量类似或相仿的域名和网站界面,在攻击投放阶段通过钓鱼短信进行攻击,从而达到欺诈银行用户的目的,并通过仿冒银行网站来窃取用户银行卡账号及密码等相关信息,同时诱导银行用户进行虚拟付款验证,最终通过获得用户手机验证码来窃取用户资金。攻击流程如下图所示:

a. 钓鱼网站

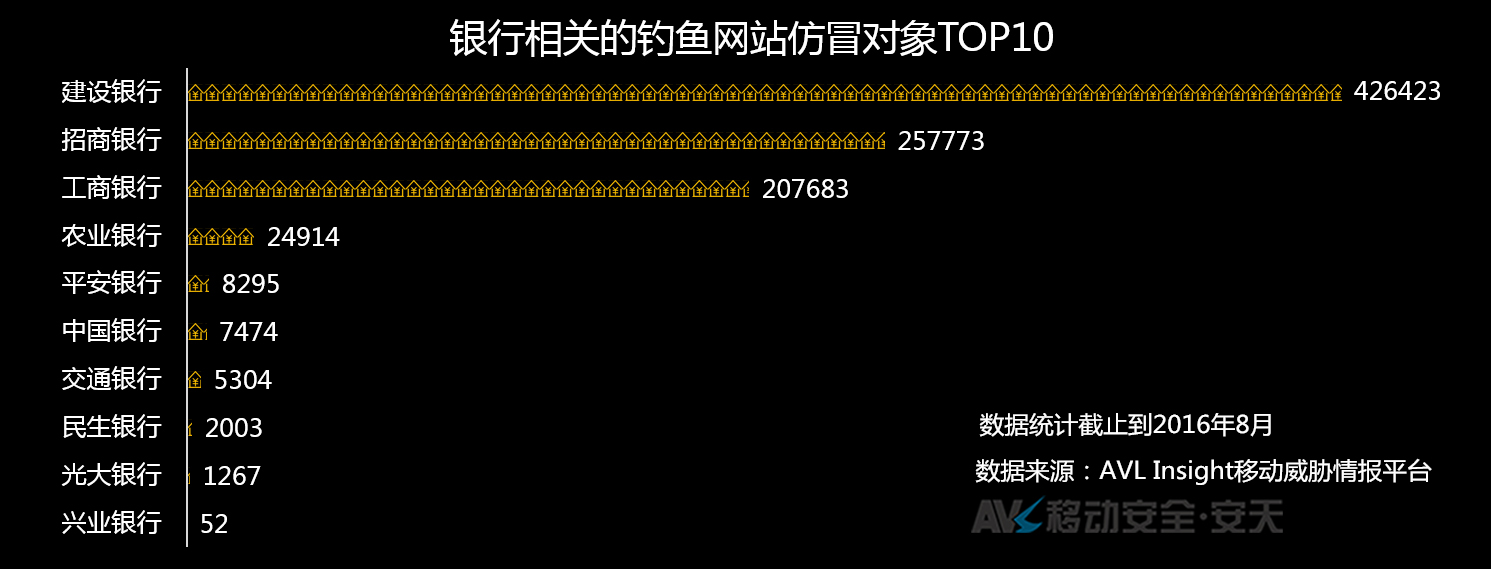

据AVL Insight移动威胁情报平台数据统计,银行相关的钓鱼网站数据截止到2016年8月总计为941188,TOP10的仿冒对象按下图所示:

单位:个

从图中可以看出,受影响程度排名靠前的均为国内知名度高、用户范围广的大型银行。

下图为分别为建设银行、招商银行和工商银行的手机钓鱼网站界面:

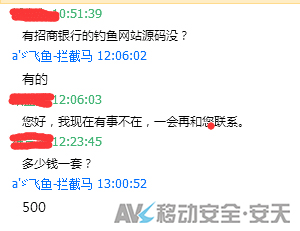

在威胁攻击武器化阶段,钓鱼网站作为主要的攻击工具,也早已产业化,下图为AVL Team与钓鱼网站卖家的对话:

b. 钓鱼短信

短信是银行、金融、第三方支付、交易系统等与用户进行信息沟通的重要介质,同时也是攻击者在欺诈和攻击渗透环节使用的重要工具。钓鱼短信通常包含多种信息,例如:短信的来源号码,短信中包含的称呼内容,短信中的文字语义内容和短信中所包含的URL等。

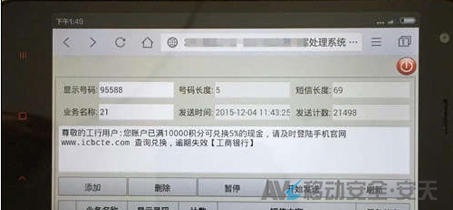

伪基站作为投放的工具,被广泛应用,工具化的伪基站不仅可以自定义短信内容,还可以自定义显示号码、发送时间等具有伪装性特点的信息。

下图为伪基站系统示例:

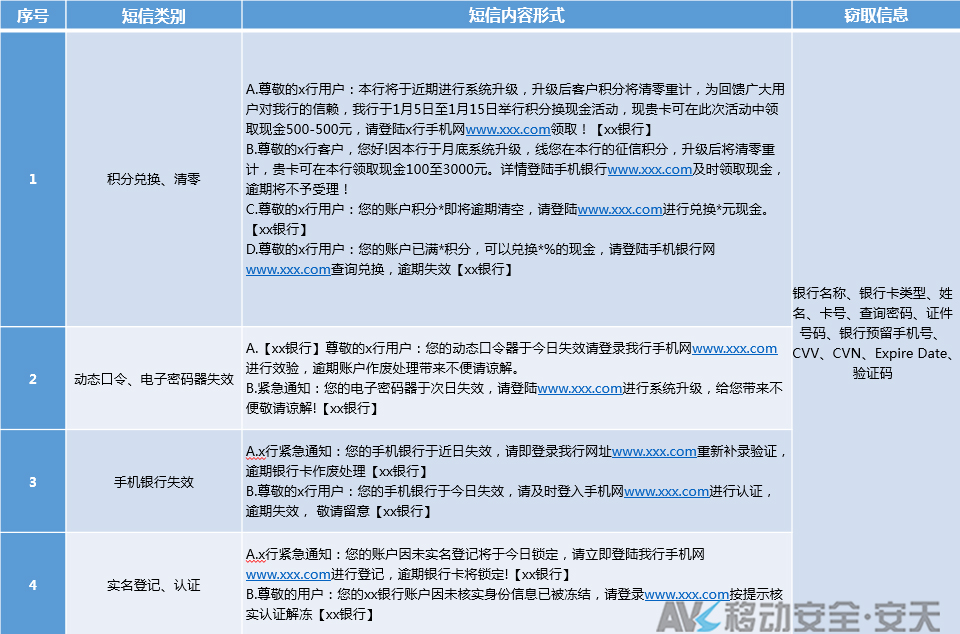

查询AVL Insight移动威胁情报平台中TTP涉及银行类数据源,并参考银行类伪基站短信记录信息,总结出仿冒银行短信主要为以下几类:

c. 行为模式及攻击实例

综上所述,针对银行用户的攻击,钓鱼短信和仿冒银行URL等行为,一般会通过仿冒银行网站来窃取用户银行卡账号和密码等相关信息,并且诱导银行用户进行虚拟付款验证,从而获得用户手机验证码来窃取用户资金。其主要的攻击行为模式为以下三个过程:

下图为攻击的截图示例:

正常情况下,如果不泄漏支付验证码是可以避免资金被窃取的,但值得注意的是,如果用户的银行账号、银行账号密码、银行预留手机号和姓名等重要信息被泄漏,也可能会被恶意攻击者用来定向攻击:

- 定向投放木马(相册、请帖等拦截马)

- 电信诈骗

同时我们还发现,攻击者获得银行用户账户资料后,还会进行出售倒卖,下图为某钓鱼网站域名(wap.ybckcb.cc)所有者的QQ,该QQ从2010年就开始进行银行卡账户资料倒卖活动。

2.仿冒官方应用图标

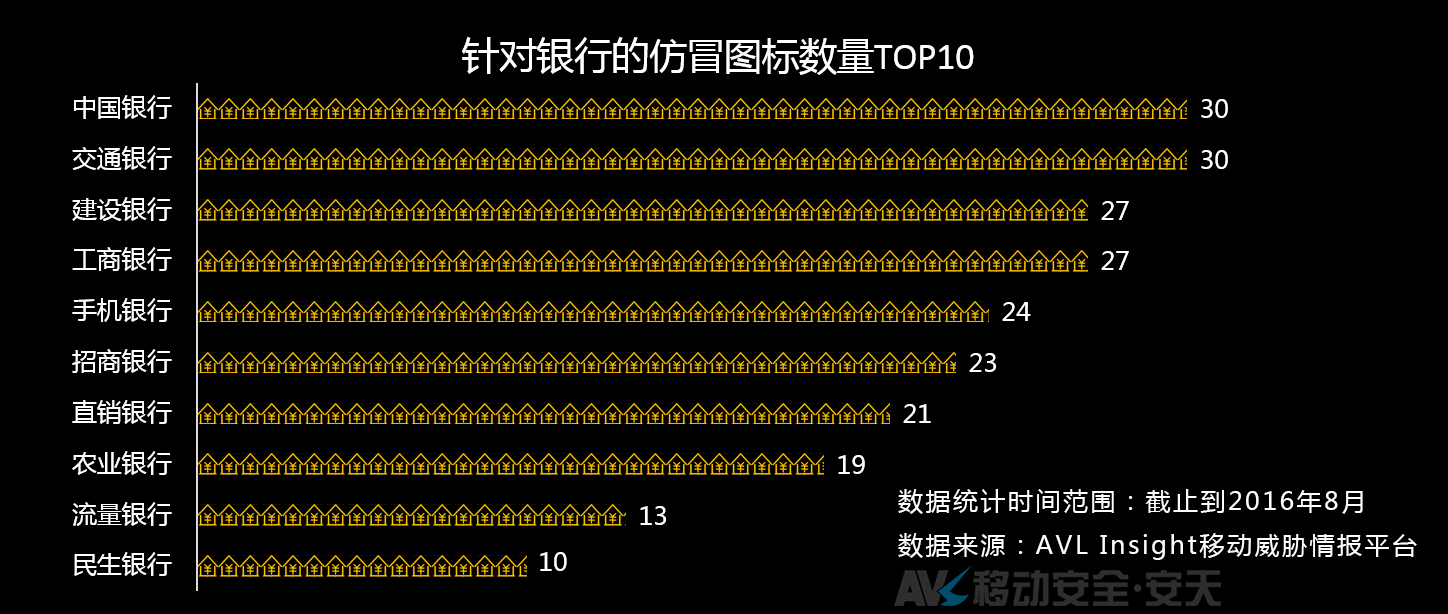

通过AVL Insight移动威胁情报平台搜索含“银行”的应用名的图标可以发现,截止到2016年8月针对银行的仿冒图标多达817个。仿冒图标数量top10的程序名如下:

单位:个

对特定银行应用图标仿冒情况分析如下:

3.仿冒官方应用程序名

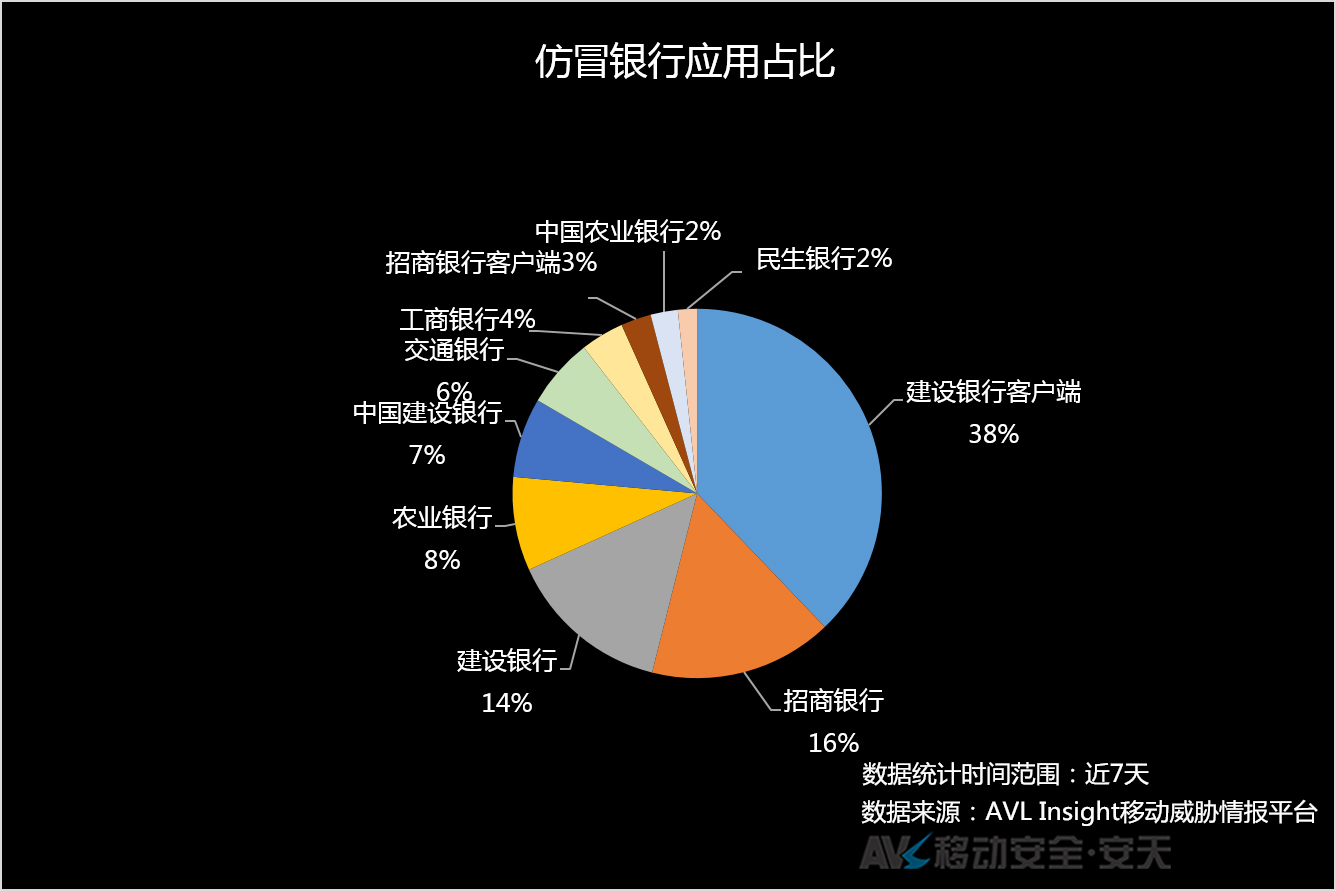

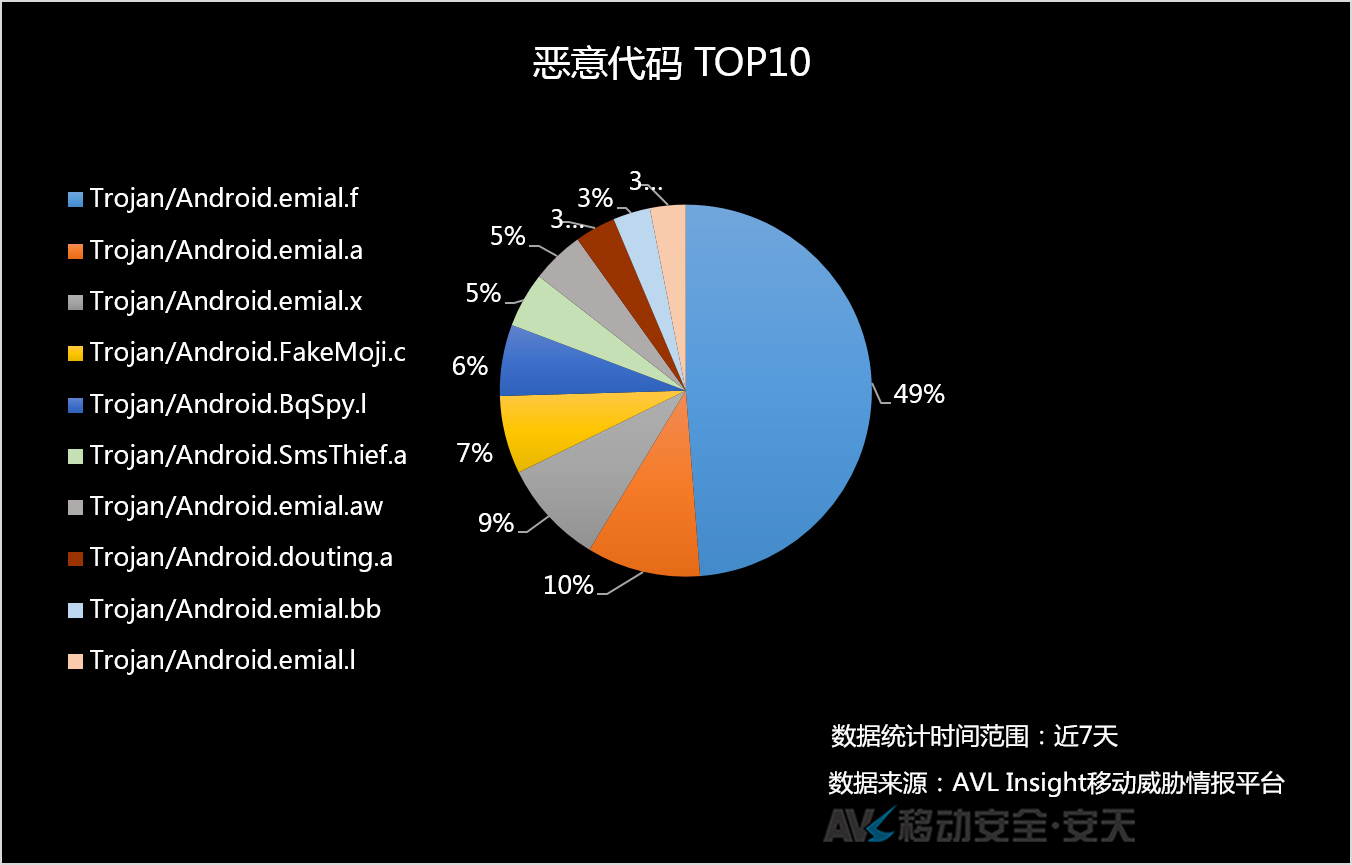

根据AVL Insight移动威胁情报平台应用数据,检索仿冒“银行”程序名的恶意应用,发现近7天感染用户405人。仿冒的银行应用和恶意代码TOP10如下:

4.仿冒官方应用界面

据AVL Team统计,针对银行用户的攻击有39个恶意家族和84个变种。

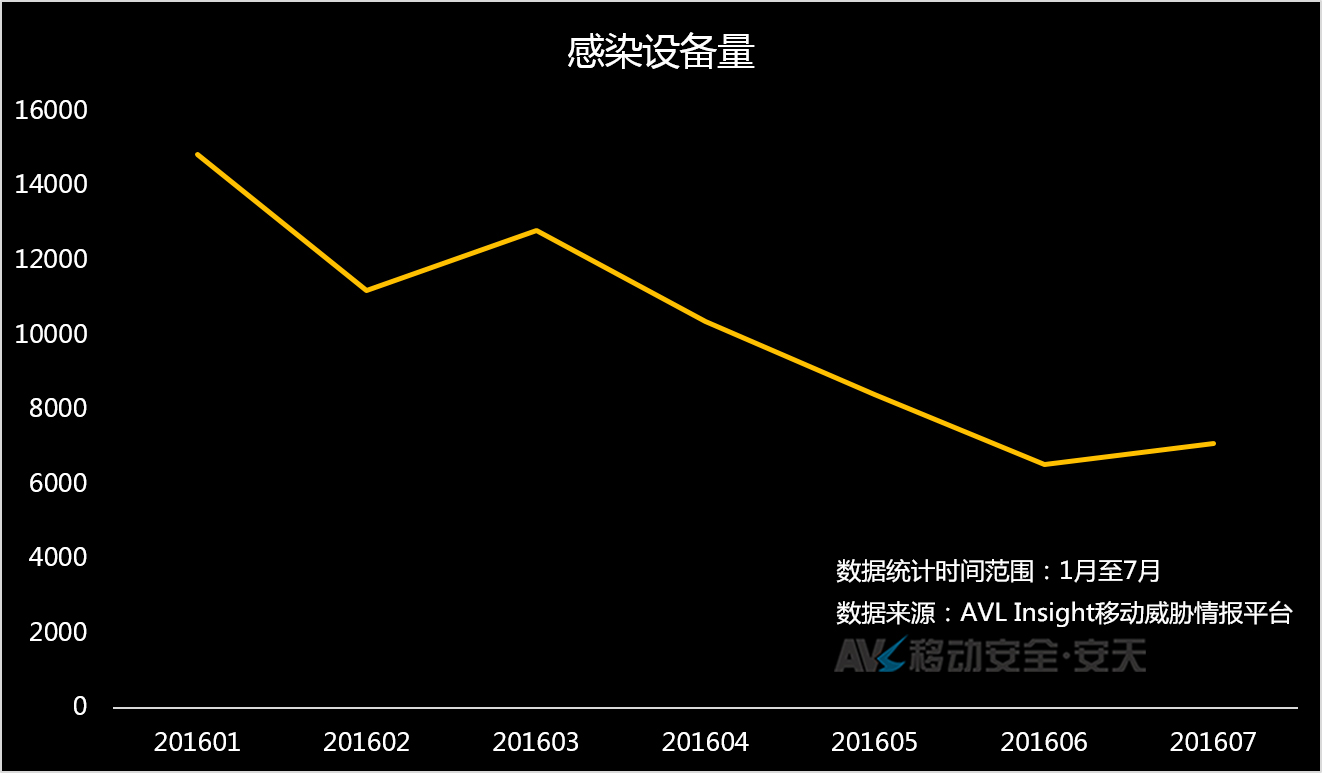

下图为2016年1月至7月受感染设备量:

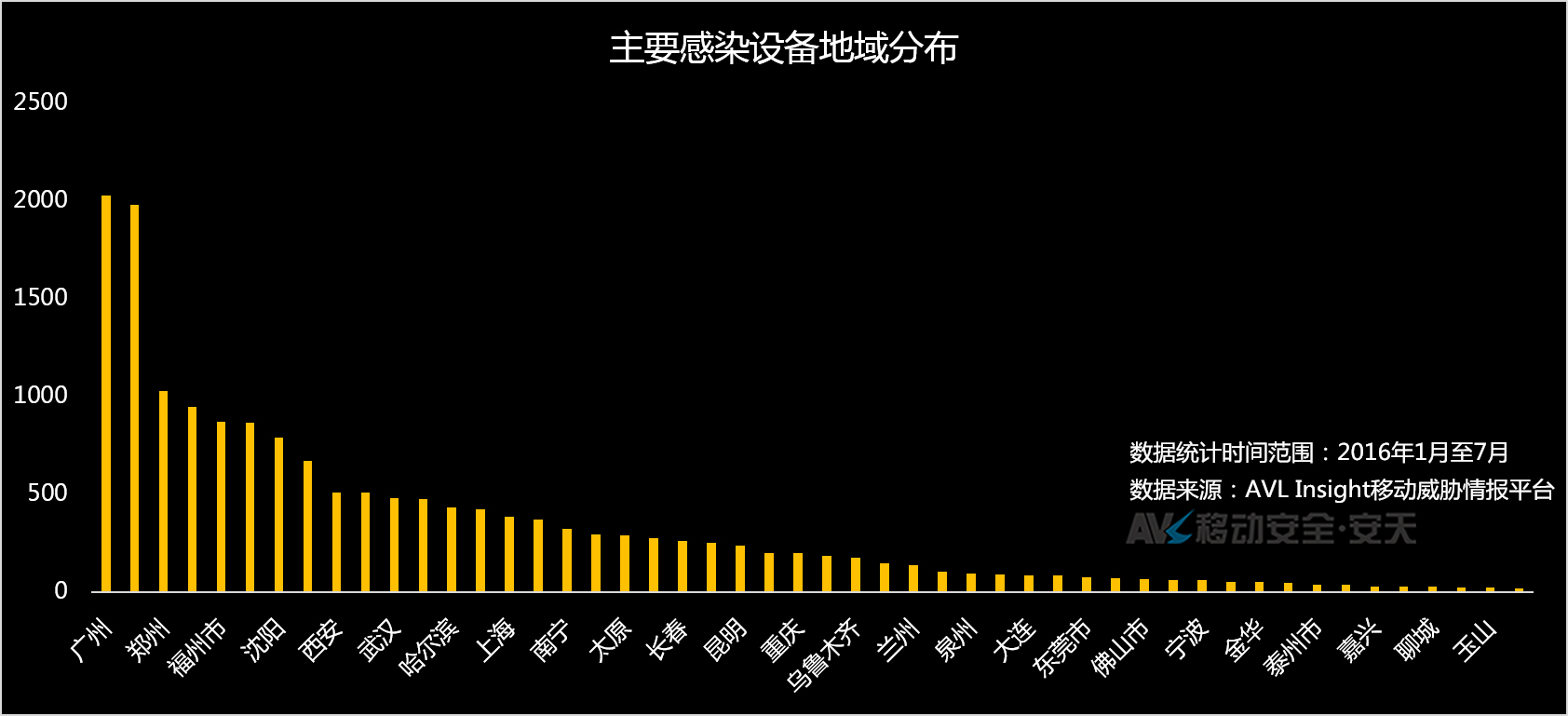

下图为2016年1月至7月受感染设备地域分布:

仿冒银行类木马Fakewf.a最早在2012年3月8日发现,其仿冒的是Wells Fargo银行的web界面。后续相继出现的木马emial、FakeBank、Googlessms、kaka、Perkel 、SmsZombie 、E4Aspy、Sberik、Slocker这几大家族及其变种都存在仿冒银行行为(主要仿冒登录界面和支付界面),有些甚至直接仿冒银行相关应用。

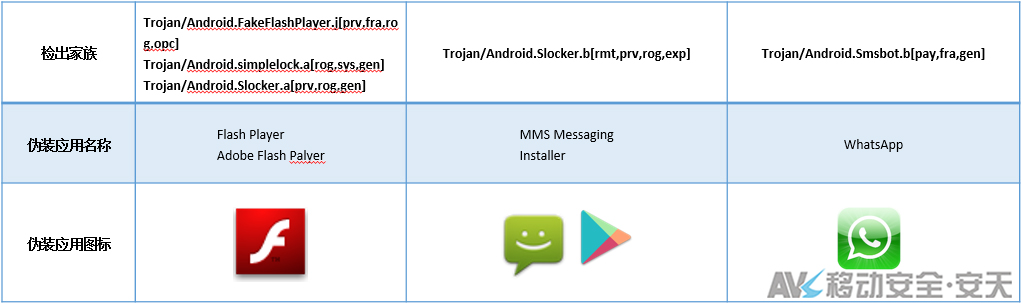

(1)通过仿冒应用登陆界面窃取银行账户数据

例如Trojan/Android.E4Aspy.c[prv,fra]仿冒银行登录界面,窃取用户账号相关信息,包括: 银行账号、银行账号密码、银行预留手机号、身份证号码、开户行名称、支付宝账号和支付宝密码等。

不仅如此,该木马还会窃取用户手机隐私信息,包括:手机型号、通话记录、收件箱短信、已发送短信、未阅读短信、已阅读短信、通讯录、GPS检测、短信箱内容、通话记录、通讯录、系统版本、本机型号、当前所在纬度和当前所在经度等。

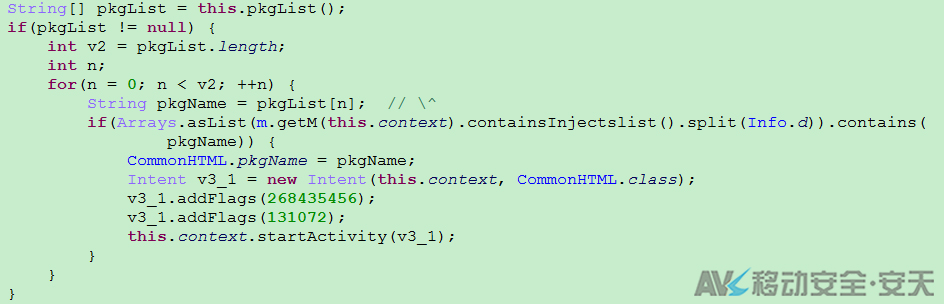

(2)通过劫持登陆界面窃取银行账户数据

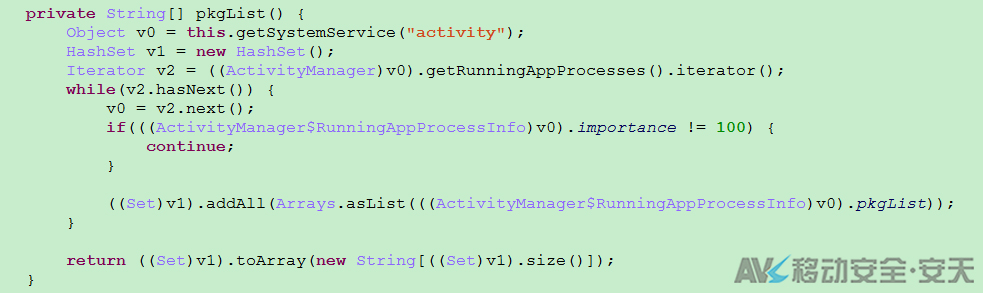

这类恶意应用通常伪装成大众常见的应用,诱导用户安装,运行后隐藏图标,在后台监听银行应用进程,当用户在进行登陆操作时,恶意应用会通过顶层窗口覆盖银行应用登陆窗口的方式来劫持登陆,当用户在攻击者伪造的银行登陆界面登陆时,银行账户数据就会被攻击者窃取。

常见的伪装应用名有:Adobe Flash Palyer、Flash Player、MMS Messaging、WhatsApp。

相对于单纯的仿冒银行应用界面来讲,通过劫持登陆窗口的方式目的性更强,主要通过攻击银行应用来窃取银行账户数据,在界面仿冒方面多以HTML来布局,这种攻击方式更加灵活隐蔽(适用于:安卓系统版本低于5.0)。

下图为攻击的截图示例:

三、威胁趋势

当前国内针对银行应用的仿冒多以图标、应用名和界面仿冒为主,国外则多以界面劫持为主,其TTP攻击模式(TTP即Tactic、Technique和Procedure,包括攻击者的行为、利用的资源和目标受害者的信息等,主要通过标准语言来多细节地描述攻击者的行为)如下:

a. 图标、应用名和界面仿冒

该类恶意行为通常都会根据远程服务器指令控制下载恶意子包,从图标、应用名和界面来仿冒银行软件。

b. 假冒银行应用

该类恶意行为通常从图标、界面来仿冒银行应用,并通过钓鱼形式窃取用户账户密码等信息通过网络上传给攻击者。

c. 界面劫持

该类恶意行为通常会根据远程服务器指令控制劫持指定银行的登录或者注册界面,弹出假冒的钓鱼页面用来窃取用户的账户密码等信息,并通过网络上传给攻击者。

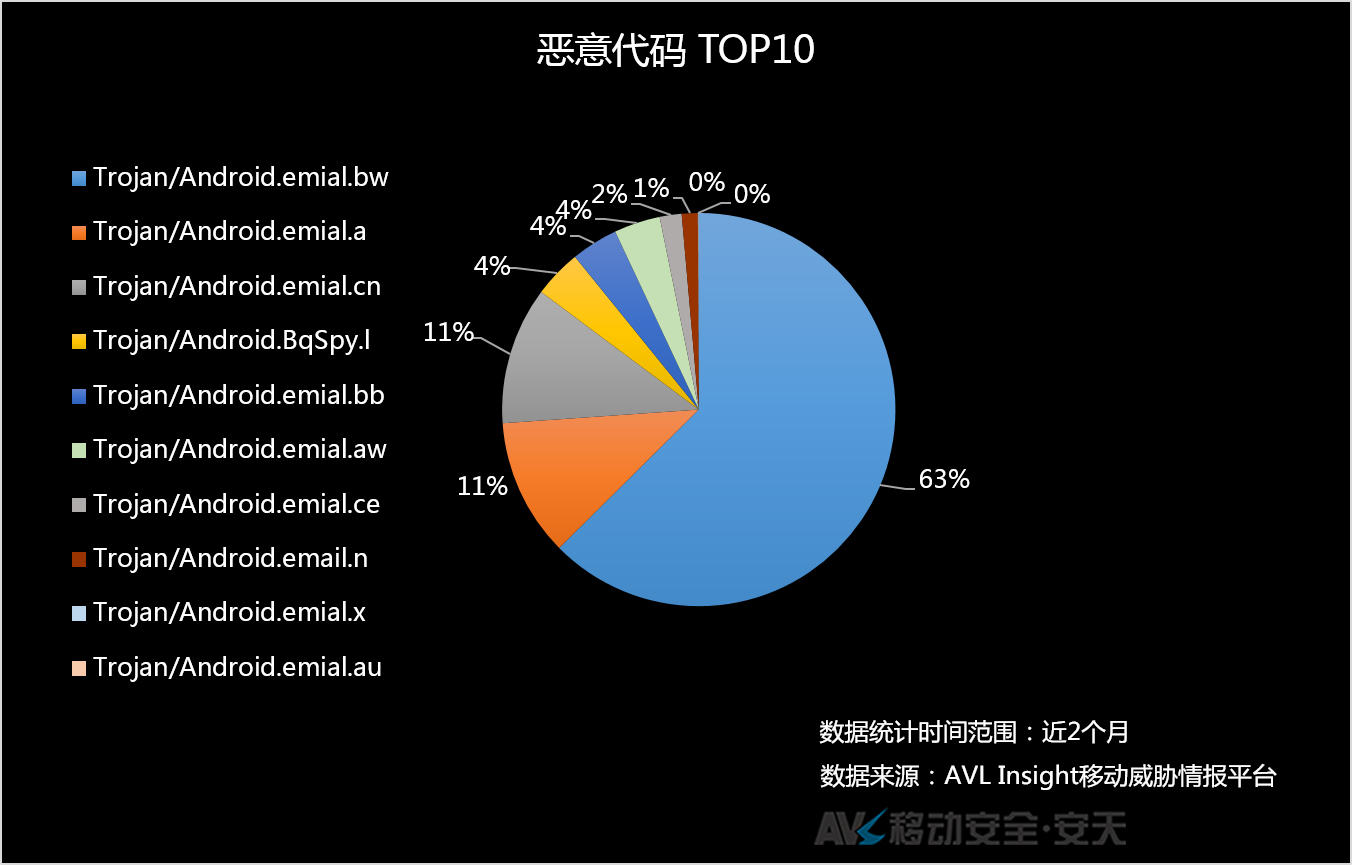

通过统计近两个月的受威胁用户信息,可以发现盗取隐私最多的邮件TOP10如下图,TOP1的邮箱窃取了4万多条的隐私数据,占了将近总量的一半;另外这些受害者感染的基本都属于拦截马emial家族传播,传播最广泛的emial.bw变种有7万多个受威胁用户信息。

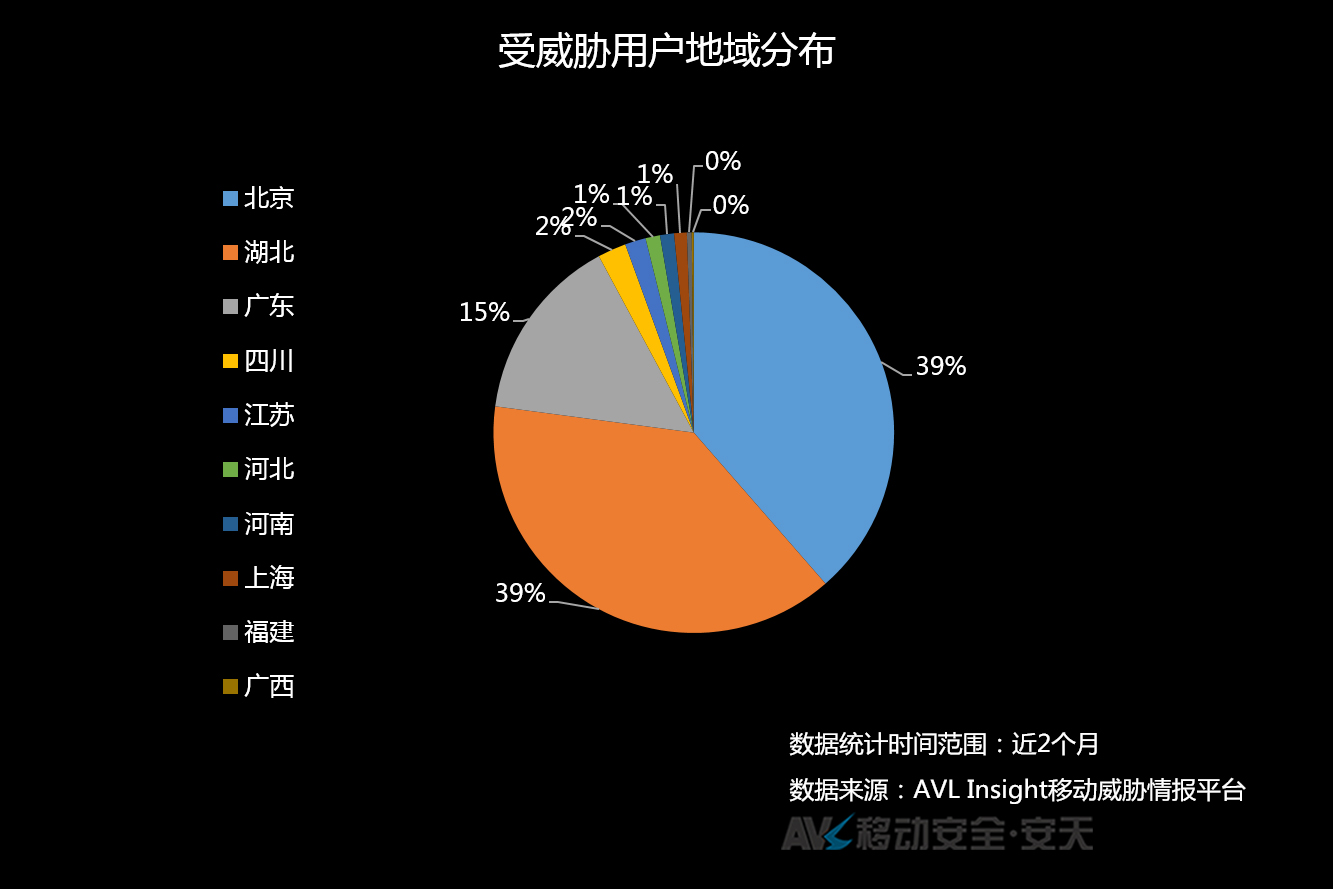

另外统计受威胁用户地域分布如下,以北京、湖北、广东为最:

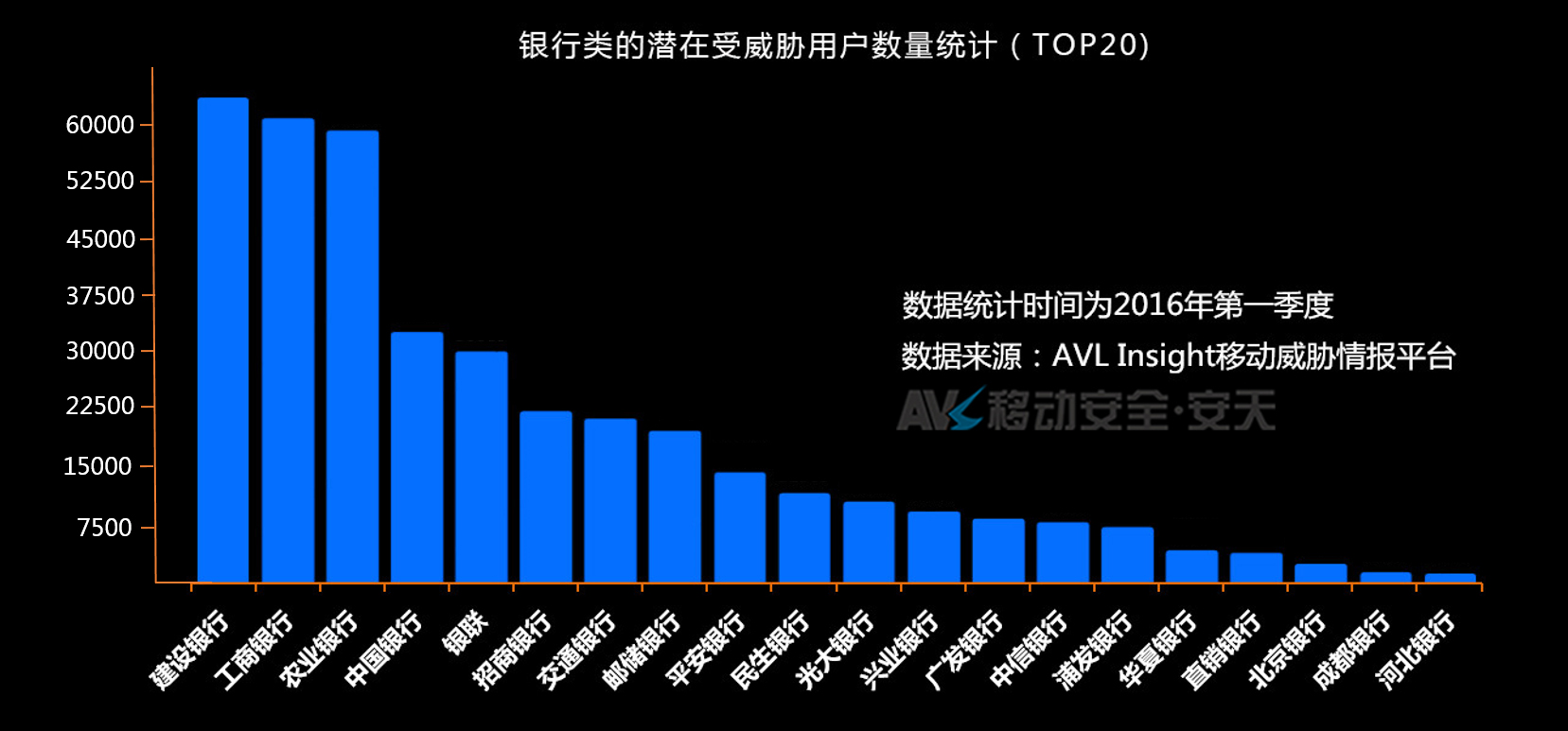

此外,银行类的潜在受威胁用户数量情况如下:

通过对银行类的潜在受威胁用户被泄露的隐私数据进行分析可知,至少有50家不同银行的用户都遭受过“短信拦截木马”威胁的攻击,其中除了商业银行以外,还包含了各个地区的地方银行;除此之外使用银联、支付宝、微信支付和京东支付的用户也存在信息被泄露的风险。

四、结语

随着黑产经济能力积累和技术能力的增强,银行的基础设施和业务主体遭受攻击的风险将会大大增加。目前在世界范围也都出现了非常广泛的利用移动恶意代码对金融行业进行攻击的现象,当然境内和境外还存在较大的环境差异性。中国是一个有7亿网民的互联网大国,其中多半使用智能终端,哪怕是非常小的比例用户遭到感染,也会形成一个很大的感染数量。并且攻击者多将矛头指向国内用户基数高、知名度大的中大型银行,这就导致大量的受害人遭受财产损失,并可能连带引发关联的社会问题。为了避免更多的受害用户遭受仿冒钓鱼类威胁攻击以及将受害用户的损失降到最低,通常我们可以采用的行动策略主要有:

- 通过联合职能部门和运营商,增强对威胁投放渠道的监测和阻断;通过和安全厂商紧密协作,形成有效合理的处置手段,避免盲目处置。

- 银行、金融相关公司增强对此类安全威胁的重视,结合威胁情报,加强联合防御和处置。

- 通过对攻击者的进一步回溯和分析,对攻击链路上不同环节的攻击者进行有效的打击和追溯。

本文所使用数据均来自AVL Insight移动威胁情报平台。

AVL Insight是国内首个综合性移动威胁情报服务平台,主要用于呈现移动威胁的高价值情报信息,通过对移动威胁的全面感知能力和快速分析响应能力,提供应对移动威胁的预警和处置策略。该平台旨在提高银行、政府等大型机构对威胁事件的感知、预警、预防、取证、响应和处置能力,以达到降低IT安全成本,提高资产和信息安全保障的最终目的。

转载请注明来源:http://blog.avlsec.com/?p=3581更多技术文章,请关注AVL Team官方微信号

欢迎关注AVL Insight官方微信号阅读更多威胁情报文章