启动靶机,打开环境

打开之后是这个界面,三个不同的,还蛮有意思的,

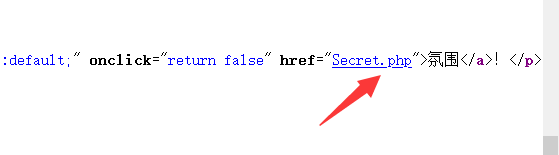

然后看这个界面我也看不也啥来,所以只能,查看一手源码了。

我在这里面发现了Secret.php文件,访问一下

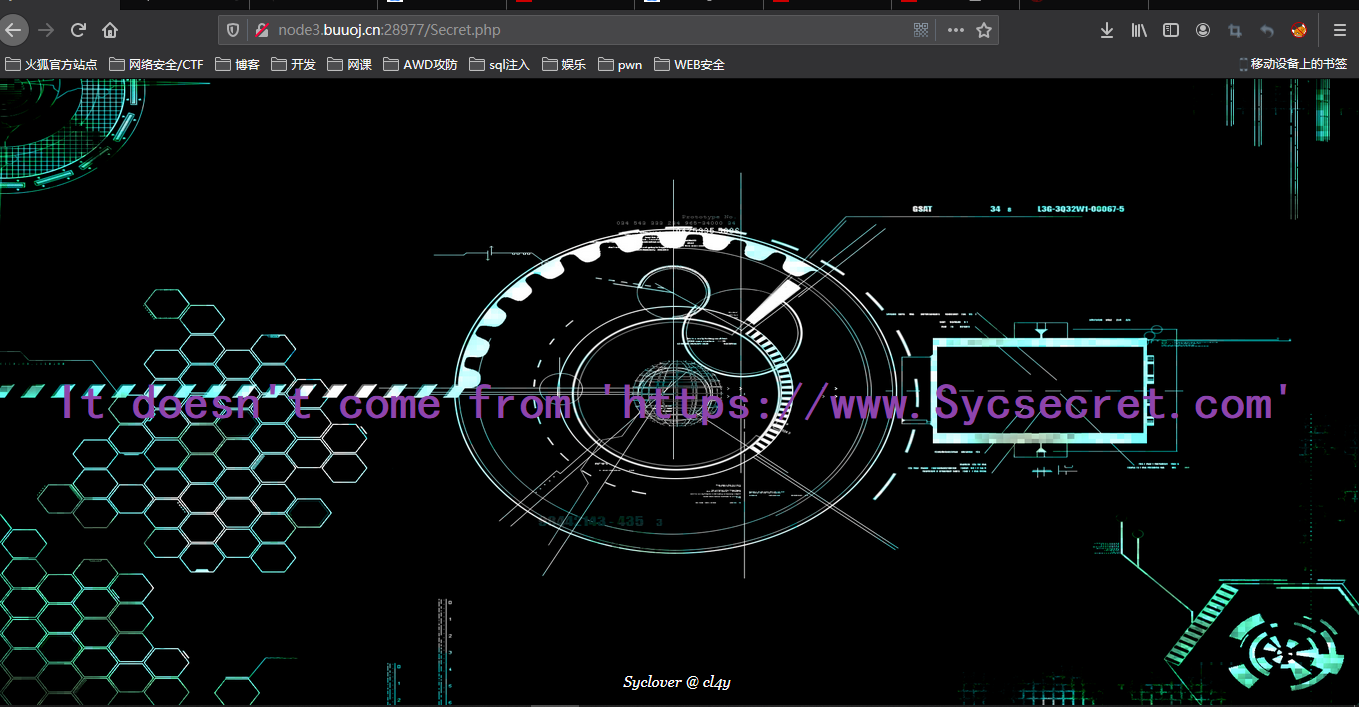

提示你不是来自https://www.Sycsecret.com的

题目是http ,很容易想起HTTP协议中的HTTP报文 header ,请求头和响应头。也就是有一些协议内容。

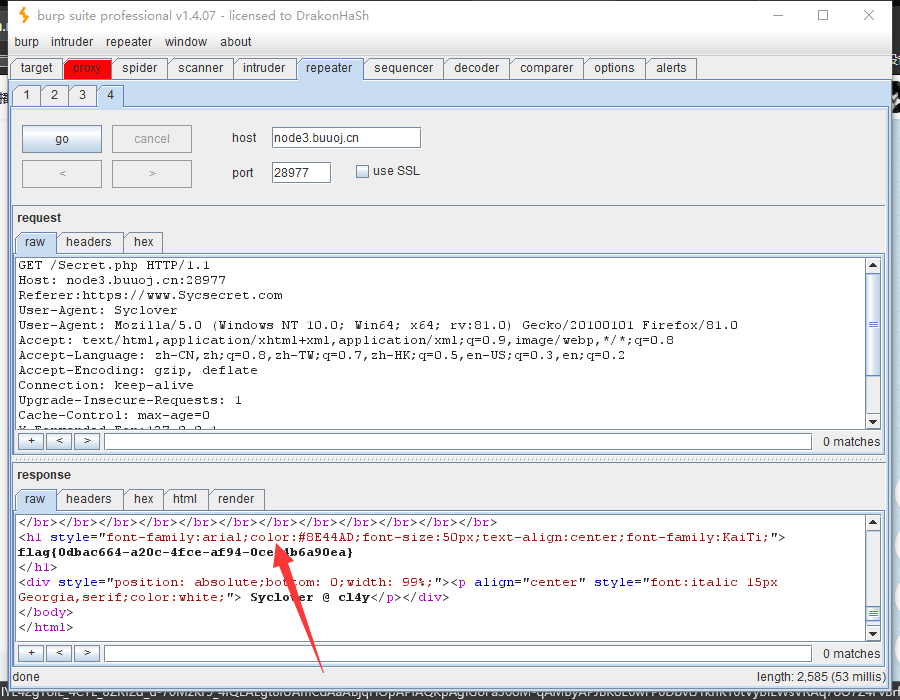

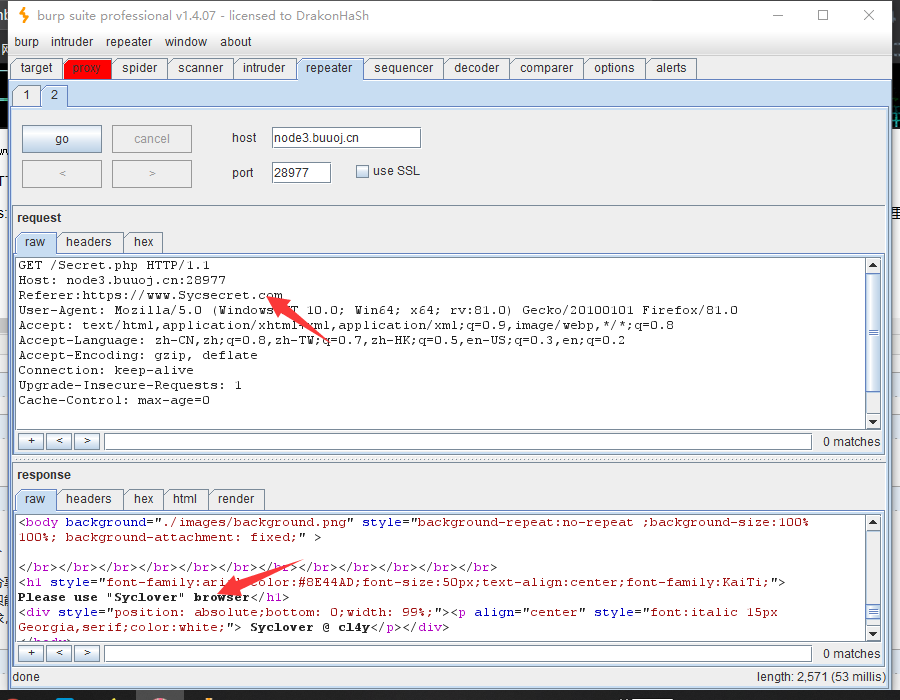

比如上面提示不是来自https://www.Sycsecret.com,就可以在header中添加上 Referer:https://www.Sycsecret.com ,来伪造访问来源,Referer协议就是告诉服务器我从哪里来。所以抓包修改。

添加后访问,提示请使用 Syclover 浏览器,这就可以想到用User-Agent协议来伪造访问工具为 Syclover 浏览器,这个协议就是告诉服务器我是用什么访问的 .修改 User-Agent 为User-Agent: Syclover 。再次提示No!!! you can only read this locally ,你只能在本地阅读。

只能在本地,我们可以伪造本地ip 127.0.0.1,所以我们可以利用X-Forwarded-For协议来伪造只需要在 header 添加 X-Forwarded-For:127.0.0.1,再次访问,这时得到flag