什么是XSS漏洞

XSS是web安全中最为常见的漏洞,XSS全称是Cross Site Script。所以XSS又叫CSS(Cross Site Script),跨站脚本攻击

XSS攻击通常是指恶意攻击者往Web页面里插入恶意JS代码,当用户浏览该页之时,嵌入其中Web里面的JS代码会被执行,从而达到恶意的特殊目的。

XSS漏洞经常出现在需要用户输入的地方,这些地方一旦对输入不进行处理,黑客就可以进行HTML注入,进而篡改网页。

XSS的分类

1.反射型

Web客户端使用Server端脚本生成页面为用户提供数据时,如果未经验证的用户数据被包含在页面中而未经HTML编码,客户端代码便能够注入到动态页面中。

此类型与DOM型有些类似。

2.存储型

该类型是应用最为广泛而且有可能影响到Web服务器自身安全的漏洞,黑客将攻击脚本上传到Web服务器上,使得所有访问该页面的用户都面临信息泄漏的可能,

其中也包括了Web服务器的管理员。此类型危害最大!!!

3.DOM型

本地利用漏洞,这种漏洞存在于页面中客户端脚本自身。

反射型-XSS

今天我们就来了解一下反射型xss

XSS漏洞本质是攻击网站用户,攻击的方式是让恶意的javascript在用户的浏览器里执行,攻击效果可能是多种多样,比如盗取用户信息、用户访问劫持,攻击者可以向网站注入恶意的javascript代码,当受害用户访问这个javascript代码,攻击就发生了。

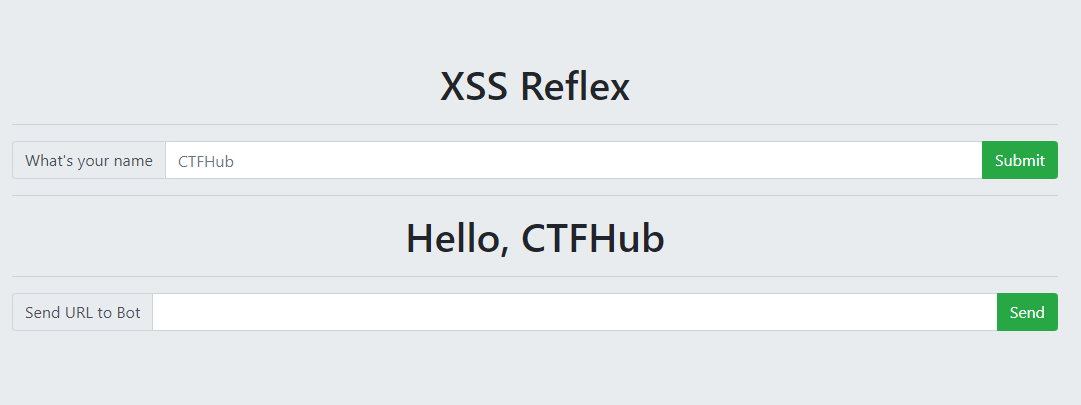

我们通过一道简单的反射型xss题来了解一下

实战

利用ctfhub上的一道题,

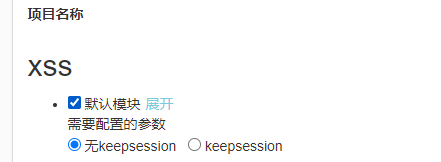

我们首先可以注册登录一个xss平台:https://xsshs.cn/

然后在我的项目-创建-填写名称-默认模块

然后在我们靶场里把网址name=后改为平台提供的代码后提交

显示提交成功后,我们就可以在平台上,从项目内容进去,然后就可以查看到flag

参考文章: