实验拓扑【GitHub下载】

组网需求

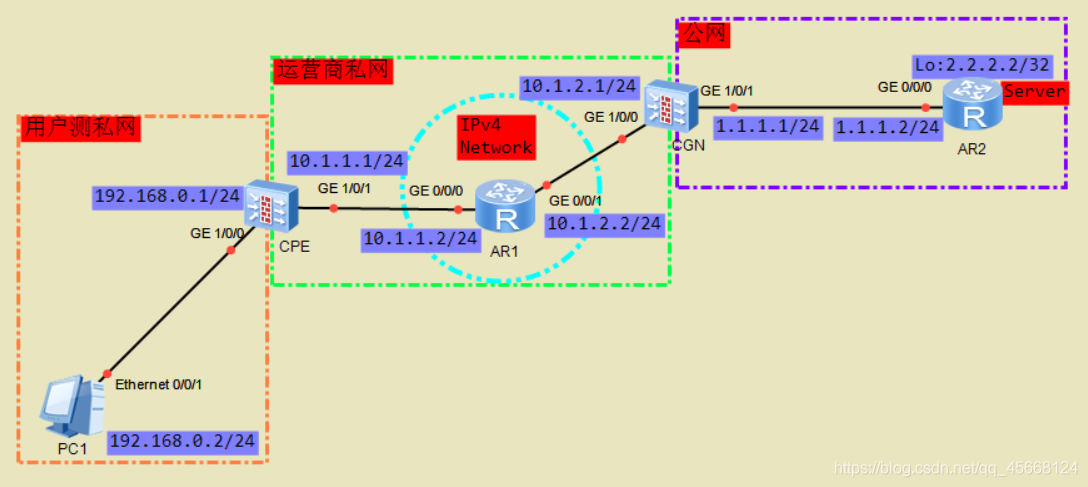

A运营商公网IPv4地址比较匮乏,为尽量节约公网地址,其内部城域网使用的是私网IPv4地址。为满足城域网下的私网用户访问Internet的需求,需要在CPE和CGN设备上两次使用NAT,使IPv4私网用户能够访问IPv4公网。

如下实验拓扑:

实验需求:

完成相关配置,实现客户端可以访问Server端

配置步骤:

- 如图所示,完成基础的IP地址配置

- 将CPE、CGN的接口加入相应的区域

- 在CPE、CGN上配置NAT策略

- 在CPE、CGN配置安全策略

- 配置默认路由

基础配置

----------------------------------------

# CPE基础配置

sys CPE

int g1/0/0

ip ad 192.168.0.1 24

int g1/0/1

ip ad 10.1.1.1 24

----------------------------------------

# CGN基础配置

sys CGN

int g1/0/0

ip ad 10.1.2.1 24

int g1/0/1

ip ad 1.1.1.1 24

----------------------------------------

# AR1基础配置

sysname AR1

#

interface GigabitEthernet0/0/0

ip address 10.1.1.2 255.255.255.0

#

interface GigabitEthernet0/0/1

ip address 10.1.2.2 255.255.255.0

----------------------------------------

# AR2基础配置

sysname AR2

#

interface GigabitEthernet0/0/0

ip address 1.1.1.2 255.255.255.0

#

interface LoopBack0

ip address 2.2.2.2 255.255.255.255

接口加入相应的安全区域

- CPE配置

[CPE]firewall zone trust //进入trust区域

[CPE-zone-trust]add interface g1/0/0 //将接口加入区域

[CPE-zone-trust]q

[CPE]firewall zone untrust

[CPE-zone-untrust]add interface g1/0/1

- CGN配置

[CGN]firewall zone trust

[CGN-zone-trust]add interface g1/0/0

[CGN-zone-trust]q

[CGN]firewall zone untrust

[CGN-zone-untrust]add interface g1/0/1

- 对于CGN而言,PC、CPE、IPv4Network都为信任区域

- IPv4Network对于CPE来说为非信任区域,对于CGN来说为信任区域

配置NAT策略

-

CPE配置NAT策略

使用Easy-IP的配置方式

[CPE]nat-policy

[CPE-policy-nat]rule name CPE //rule名字CPE

[CPE-policy-nat-rule-CPE]source-zone trust //源区域

[CPE-policy-nat-rule-CPE]destination-zone untrust //目标区域

[CPE-policy-nat-rule-CPE]source-address 192.168.0.0 24 //源IP

[CPE-policy-nat-rule-CPE]action source-nat easy-ip //配置Easy-IP

-

CGN配置NAT策略

使用动态地址池的配置方式

- 配置地址池

[CGN]nat address-group 1

[CGN-address-group-1]mode pat //NAT模式为一对一转换

[CGN-address-group-1]route enable //地址池自动生成

[CGN-address-group-1]section 0 1.1.1.11 1.1.1.20 //创建地址池

- 配置NAT策略

[CGN]nat-policy

[CGN-policy-nat]rule name CGN

[CGN-policy-nat-rule-CGN]source-zone trust

[CGN-policy-nat-rule-CGN]destination-zone untrust

[CGN-policy-nat-rule-CGN]source-address 10.1.1.0 24

[CGN-policy-nat-rule-CGN]action source-nat address-group 1 //配置动态地址池

防火墙配置安全策略

- CPE安全策略配置

- 配置安全策略

# 进入安全策略视图

[CPE]security-policy

# 创建安全规则

[CPE-policy-security]rule name tr_to_un

# 设置安全规则的源安全地址为trust

[CPE-policy-security-rule-tr_to_un]source-zone trust

# 设置安全规则的目的安全地址为untrust

[CPE-policy-security-rule-tr_to_un]destination-zone untrust

# 设置安全规则源网段

[CPE-policy-security-rule-tr_to_un]source-address 192.168.0.0 24

# 设置安全规则的动作为允许

[CPE-policy-security-rule-tr_to_un]action permit

- 接口放行所有服务,允许ping

[CPE-GigabitEthernet1/0/0]service-manage all permit

- CGN安全策略配置

- 配置安全策略

[CGN]security-policy

[CGN-policy-security]rule name tr_to_un

[CGN-policy-security-rule-tr_to_un]source-zone trust

[CGN-policy-security-rule-tr_to_un]destination-zone untrust

[CGN-policy-security-rule-tr_to_un]source-address 10.1.1.0 24

[CGN-policy-security-rule-tr_to_un]action permit

- 接口放行所有服务,允许ping

[CGN-GigabitEthernet1/0/0]service-manage all permit

配置默认路由

- CPE指定默认路由

[CPE]ip route-static 0.0.0.0 0 10.1.1.2

- AR1配置默认路由

[AR1]ip route-static 0.0.0.0 0.0.0.0 10.1.2.1

- CGN配置默认路由

[CGN]ip route-static 0.0.0.0 0 1.1.1.2 //去往Server的路由

[CGN]ip route-static 10.1.1.1 24 10.1.2.2 //回客户端的路由

- AR2配置默认路由

[AR2]ip route-static 0.0.0.0 0 1.1.1.1

注意事项:

- 因为是模拟的运营商网络,所以必须配置默认路由,否则无法ping通

- 在防火墙的接口下,必须允许ping,不然无法ping通

- AR1(IPv4 Network)需要配置任意路由,否则无法ping通CGN右侧的(untrust)区域

- 对于CGN而言,所有的数据流量都是从10.1.1.0网段发来的,所以安全策略的源IP直接是10.1.1.0

以上内容均属原创,如有不详或错误,敬请指出。

本文链接:

https://blog.csdn.net/qq_45668124/article/details/106463918

版权声明:

本博客所有文章除特别声明外,均采用

CC BY-NC-SA 4.0

许可协议。转载请注明出处!