目录

1.认识sqlplus

2.用户类型

3.使用sqlplus操作用户

一、认识sqlplus

sqlplus是Orcal数据库自带的一个非图形界面的客户端。可以进行远程连接服务器。

sqlplus的基本应用

win+R输入sqlplus进入Orcal客户端。然后输入用户名,密码

这里登录sys用户-->权限最高的用户

连接数据库:conn

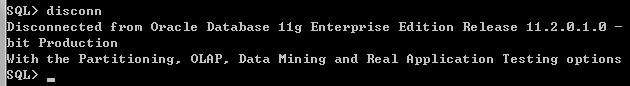

断开连接:disconn

显示当前登录账户: show user;

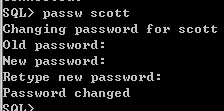

修改账户密码:

方式一:当前用户修改

passw 账户名

旧密码:

新密码:

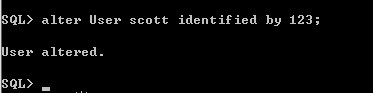

方式二:sys账户改

alter user 账户名 identified by 新密码;

二、用户类型

Orcal中的用户管理非常严谨,在Orcal数据库对用户权限做了严格控制的。

用户大致分为以下几大类:

1.sys:权限最高的用户 创建用户、打开、关闭、还原、备份数据等操作....

角色 sysdba sysoper 默认密码:manager(在安装中设置了自己的密码,或修改了自己的密码就用设置或修改了的密码)

2.system:权限第二高的用户

角色:normal 默认密码:change_on_install

3.scott:普通用户 对数据库的数据操作一般使用它。

角色:normal 默认密码:tiger

三、使用sqlplus操作用户

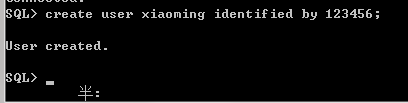

1、创建用户 (sys system创建)

create user 用户名 identified by 密码;

注意:创建后的用户不能立即登录,需要授权

没有授权的用户登录会显示如下信息:

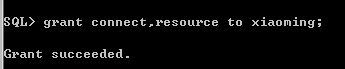

2、授予用户相应的权限

grant 权限名 to 用户名;

常用的权限:

connect 连接数据库的权限

resource 创建数据库资源(数据库对象)的权限

dba DBA权限

grant dba to edu;(谨慎使用!)

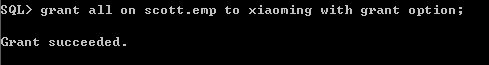

grant all on 表名 to edu;

单个操作权限:select|update|delete

sys

grant all on scott.emp to edu;

scott

grant all on emp to edu;

如果想要此用户级联授权给他人需要添加with grant option 或者 with admin option;

3、回收权限

revoke 权限 from 用户名;

ps:normal用户授权 可以用sys用户回收权限

而sys授权 不可以用normal用户回收权限

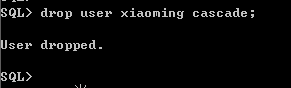

4、删除用户

drop user 用户名 [cascade];

cascade:表示连同该用户的所有数据库对象全部

级联删除(如果用户底下有数据库对象,必须使用cascade)

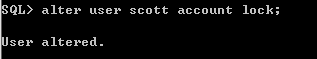

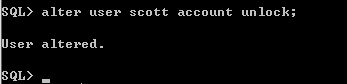

5、解锁、锁住用户

使用sys账户登录进去解锁 alter user 账户名 account unlock;

锁住账户 alter user 账户名 account lock;