2017-2018-2 20155228 《网络对抗技术》 实验七:网络欺诈防范

1. 实践内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

1.1 简单应用SET工具建立冒名网站

1.2 ettercap DNS spoof

1.3 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

2. 基础问题回答

2.1 通常在什么场景下容易受到DNS spoof攻击

在局域网中,攻击者很容易冒充网关对被害者进行DNS欺骗从而进行DNS spoof攻击

2.2 在日常生活工作中如何防范以上两攻击方法

-

直接使用ip访问网站

-

对之前访问过的网站设置静态的DNS缓存表,不接收DNS更新信息

-

对从未访问过的网站在首次访问时下载并检查证书

3. 实践总结与体会

本次实验操作简单原理也不复杂,也就意味着利用假冒网站和DNS欺骗获取敏感信息是非常非常容易的一件事。以后访问证书有问题的网站时要求输入敏感信息时可就得多留意了,还有就是不敢随便连接公共的局域网进行敏感操作了。

4. 实践过程记录

4.1 简单应用SET工具建立冒名网站

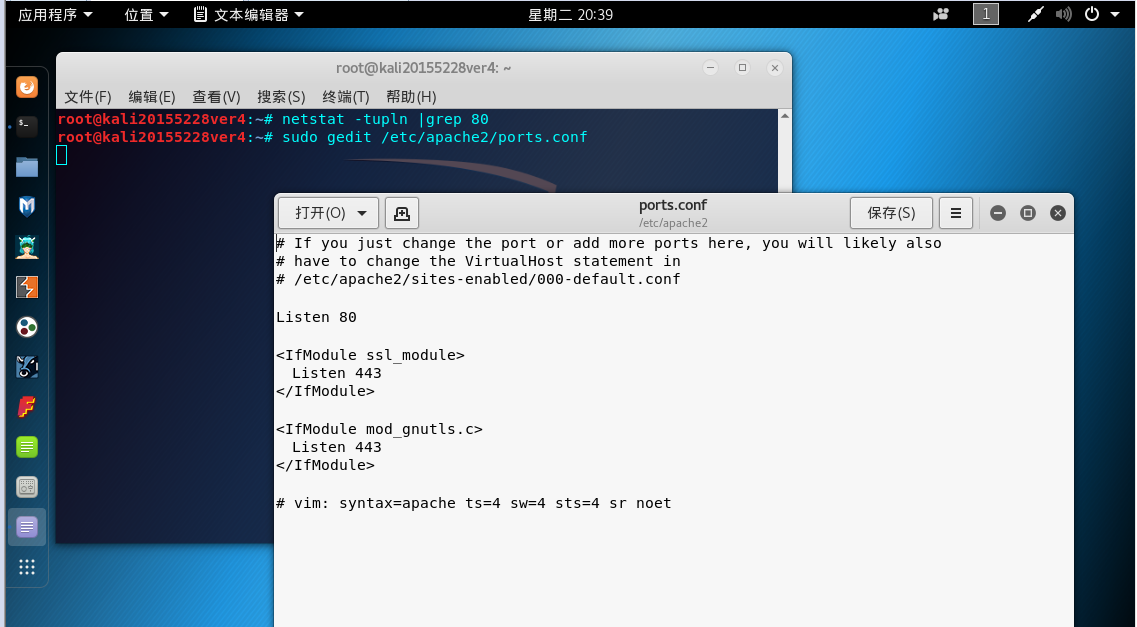

4.1.1 检查80端口使用情况

本次实验会用到80端口所以需要检查一下80端口的网络连接情况

netstat -tupln |grep 80

如果没有结果说明没有进程在使用80端口,如果有返回结果可以看到使用80端口的进程的PID也就是进程编号,可以使用kill命令杀死即关闭进程

kill (进程编号)

4.1.2 修改apache的配置文件

使用gedit打开Apache的ports.conf文件,将listen的端口号设置为80,保存并退出

gedit /etc/apache2/ports.conf

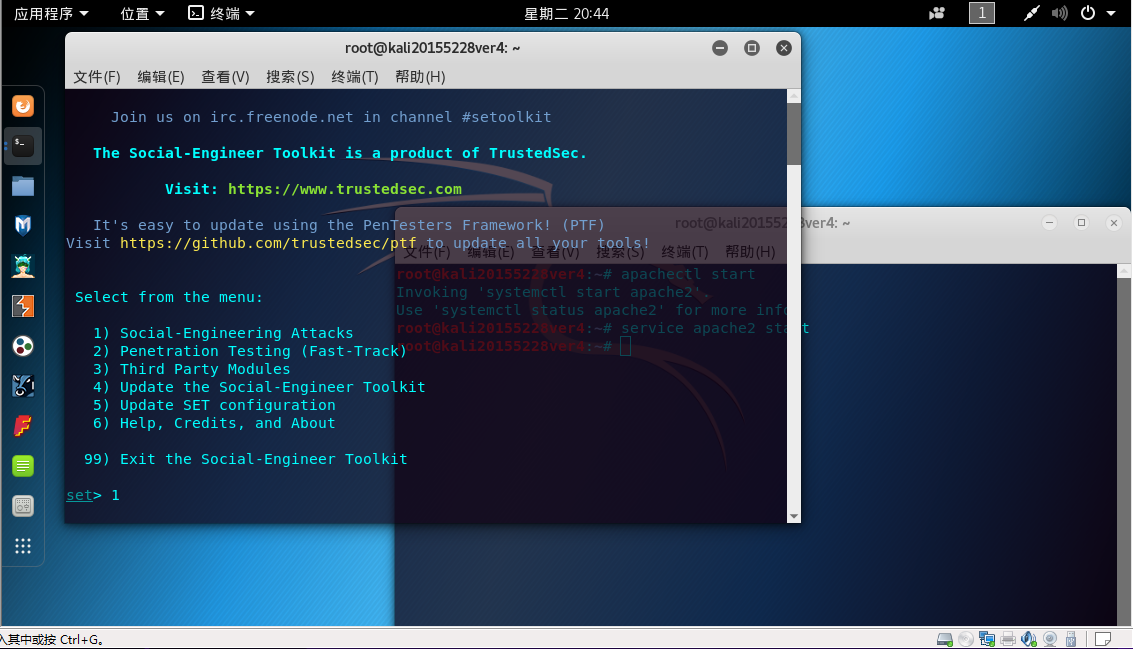

4.1.3 启动apache的服务

apachectl start

或者

service apache2 start

4.1.4 使用SET工具进行网站克隆

setoolkit//启动SET工具

1 //选择Social-Engineering Attacks社会工程学攻击

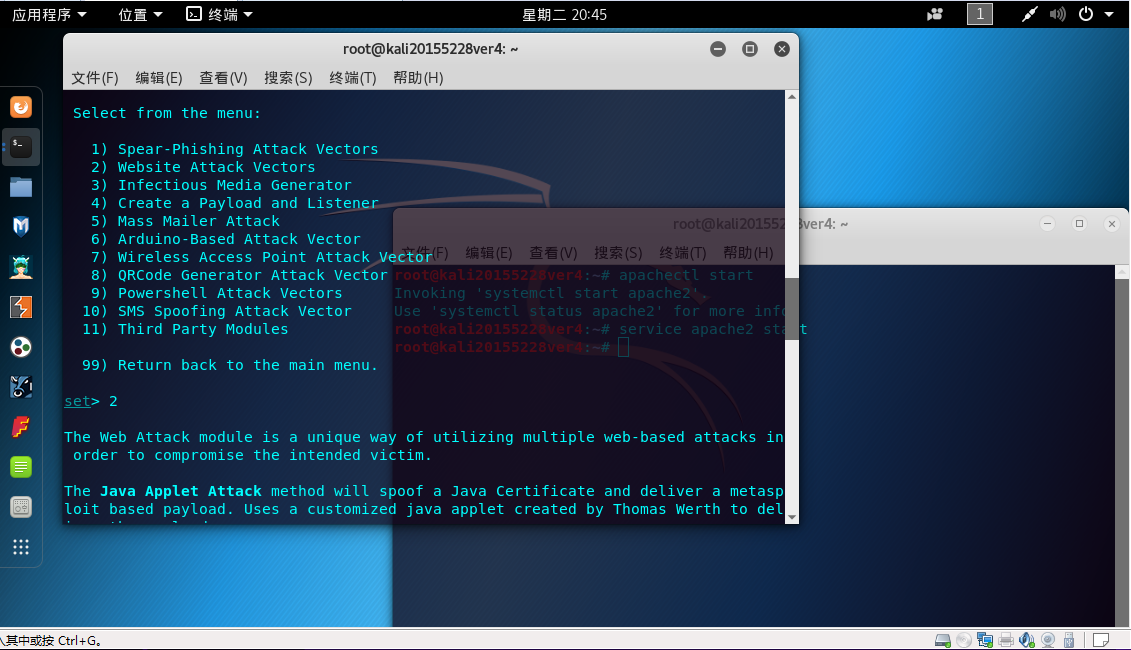

2 //选择Website Attack Vectors网页攻击

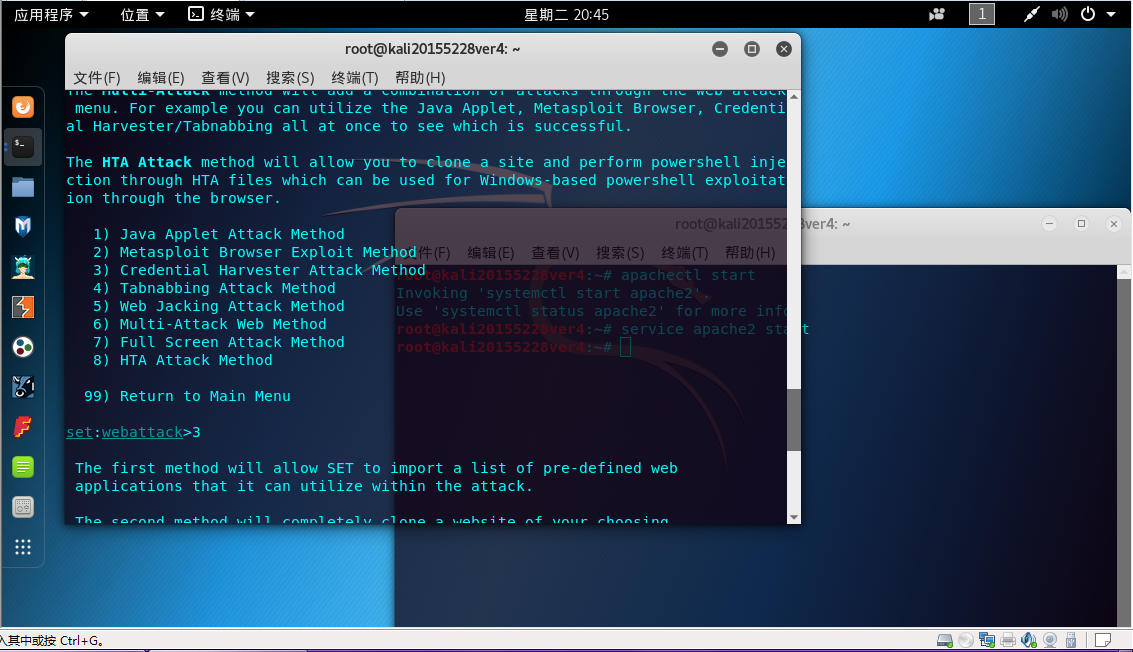

3 //选择Credential Harvester Attack Method身份认证信息收集攻击

2 //选择Site Cloner克隆网站攻击

192.168.232.131//输入克隆网站的ip地址,就是受害者要待会要访问的网站,ip地址设置为攻击者的ip地址

www.besti.edu.cn//输入被克隆网站的ip地址,就是克隆网站会伪装成被克隆网站的样子以欺骗受害者

如果询问要不要禁用apache:Do you attempt to disable Apache就输入y再按回车即可

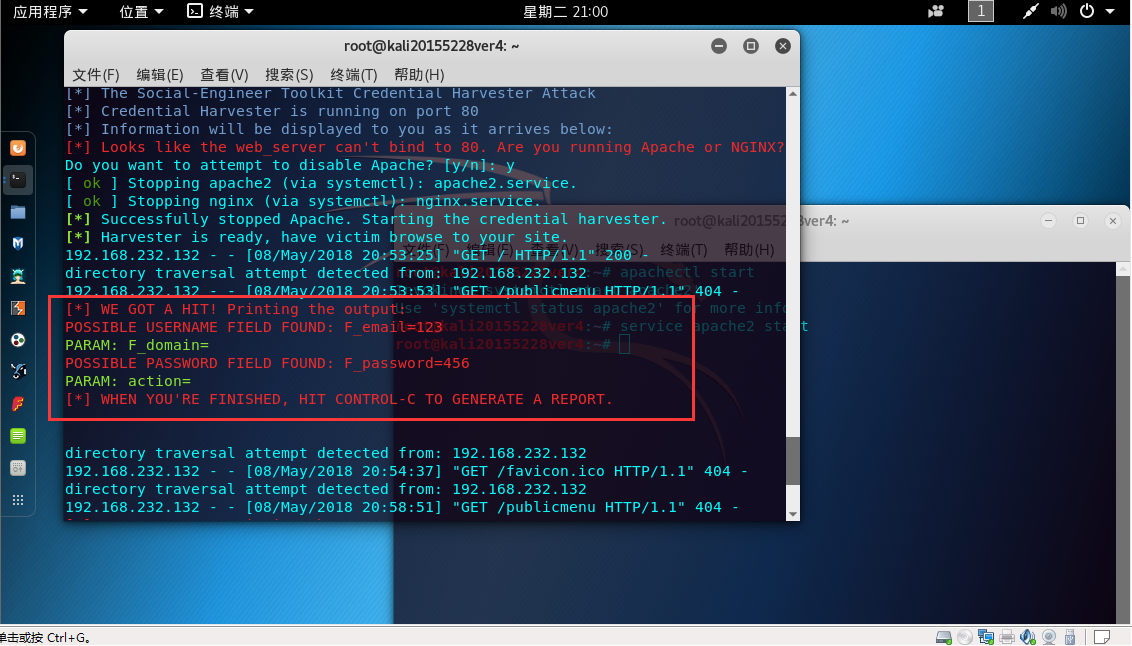

现在被害者用浏览器访问克隆网站,可以看到克隆网站http://192.168.232.131和被克隆网站http://www.besti.edu.cn一模一样

被害者在克隆网站上输入的登录信息会被收集并发送给攻击者

4.2 ettercap DNS spoof

4.2.1 修改DNS缓存记录

ifconfig eth0 promisc//将攻击者主机网卡切换为混杂模式,以便可以收到局域网中被害者的DNS请求

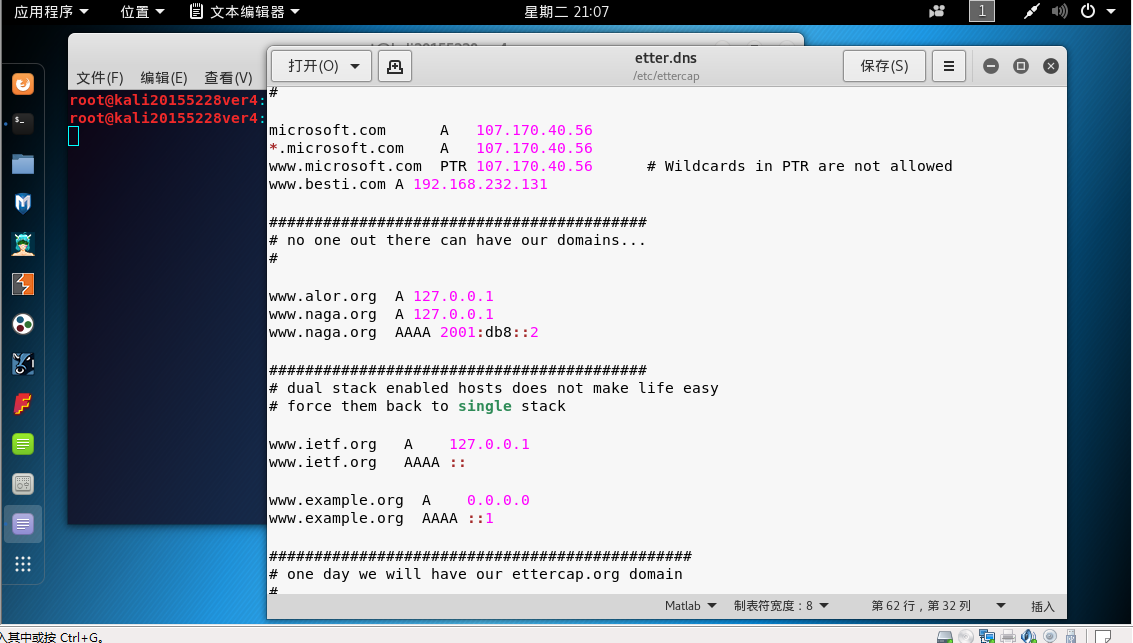

gedit /etc/ettercap/etter.dns//打开攻击者的DNS缓存表

现在就是要在DNS缓存表中写入一个域名到ip地址的映射关系

被害者在浏览器输入某一个域名的时候,被害者主机发出DNS请求询问域名对应的ip,攻击者发出DNS回应告诉被害者这个域名对应的ip

所以说要在攻击者的DNS缓存表里写入一个正确的域名到一个错误的ip的映射关系

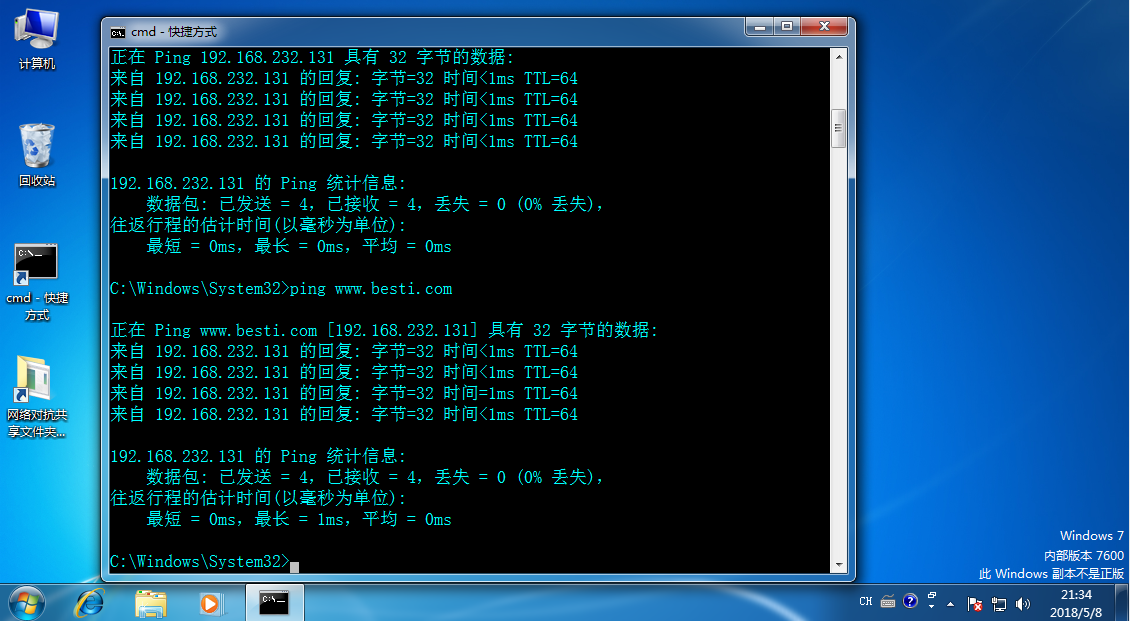

www.besti.com A 192.168.232.131

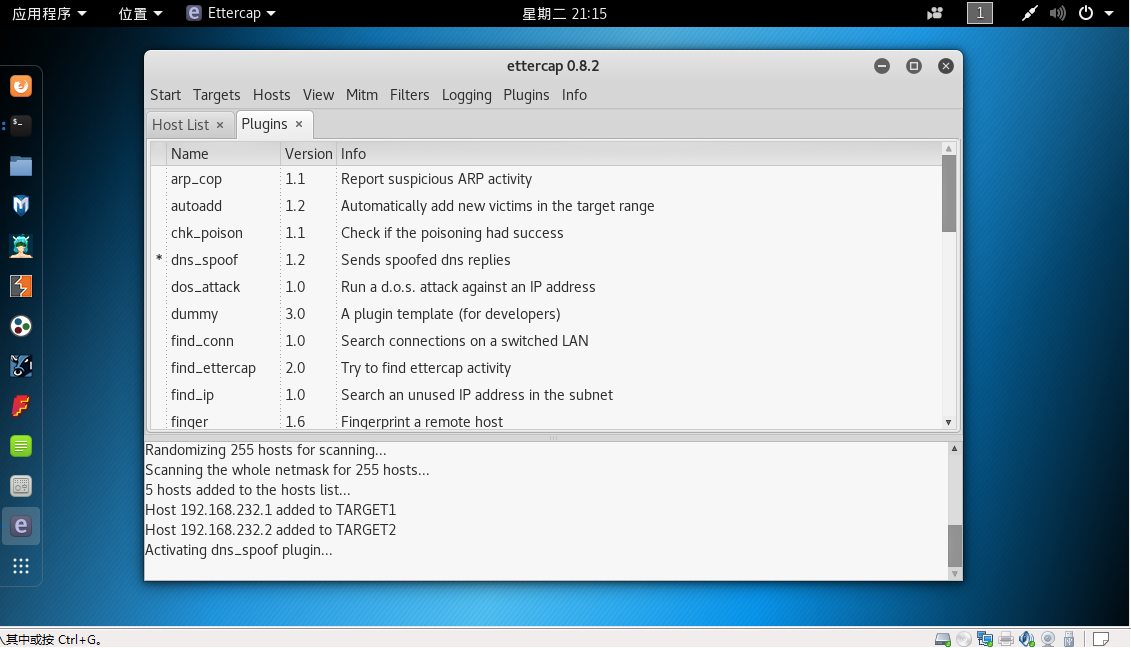

4.2.2 使用ettercap进行DNS欺骗

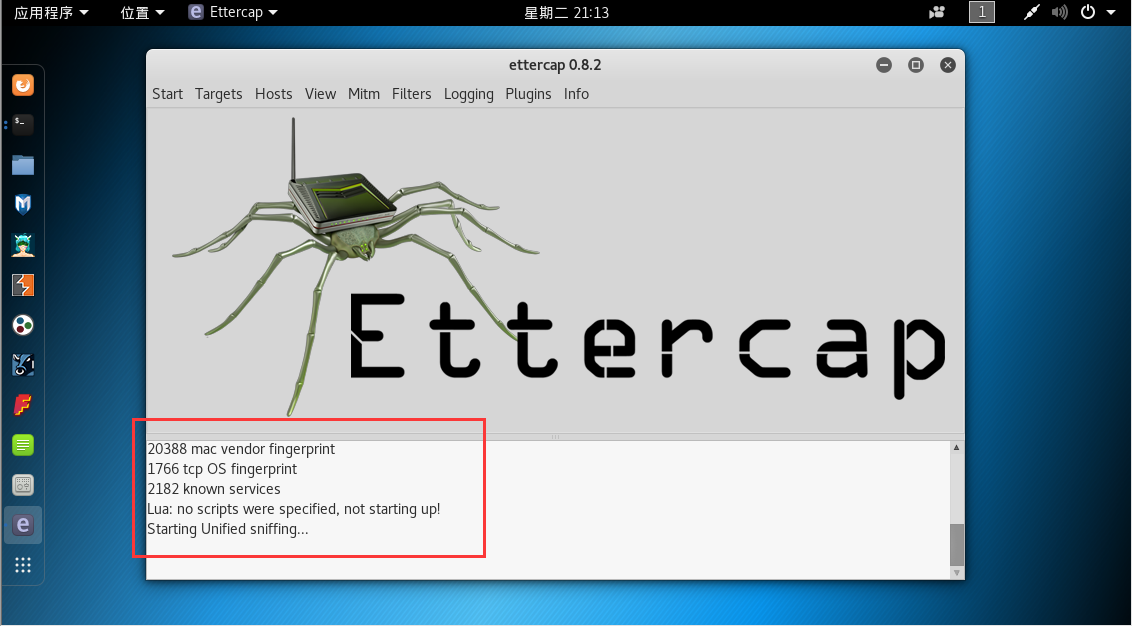

ettercap -G//启动Ettercap

点击Sniff->unified sniffing,选择eth0->ok对网卡eth0进行监听

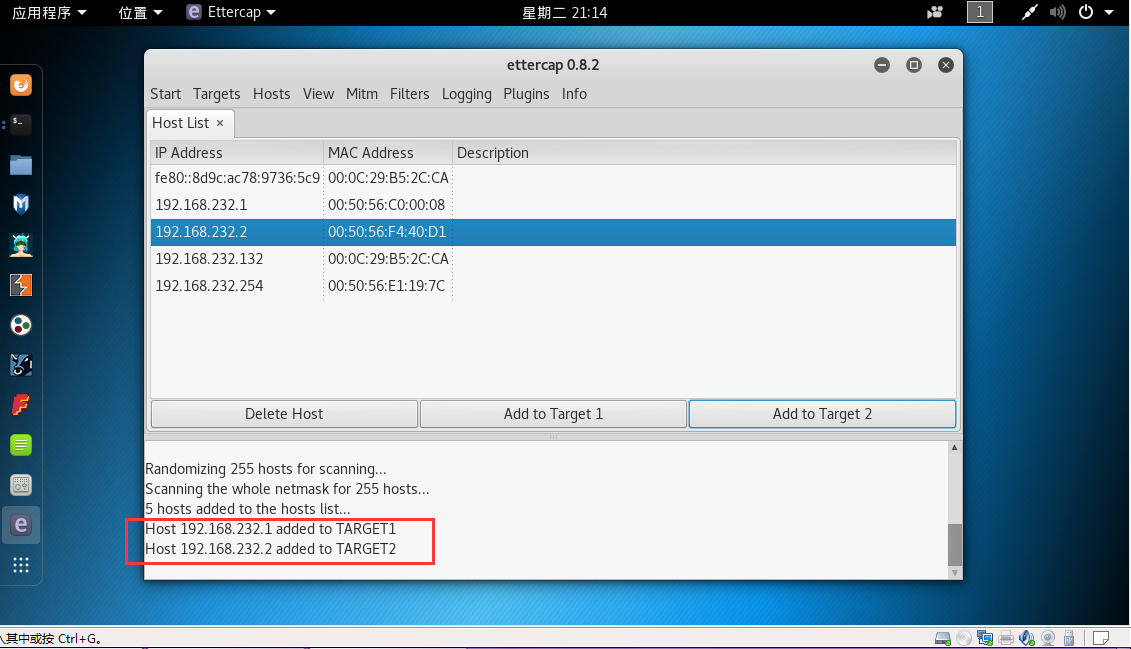

点击Hosts->Scan for hosts对活跃主机进行扫描

点击Hosts->Hosts list查看活跃主机列表,选中网关ip:192.168.232.2并点击Add to Target 1,选中被害者主机ip:192.168.232.132并点击Add to Target 2,这样设置是要在待会被害者主机发出DNS请求的时候,攻击者要冒充网关发出DNS应答

点击Plugins—>Manage the plugins,选择dns_spoof

现在受害者在cmd中ping克隆网站www.besti.com,可以看到ip地址是192.168.232.131说明已经欺骗成功了

受害者访问www.besti.com就被带到克隆网站